سابقًا سر للأمم المتحدة حصلت عليه تقارير رويترز تظهر أن مجموعة القراصنة الكورية الشمالية Lazarus Group قامت بغسل 147.5 مليون دولار من خلال منصة العملات الافتراضية Tornado Cash في مارس من هذا العام بعد سرقة الأموال من بورصة العملات المشفرة العام الماضي.

في تقرير سابق، أخبر المراقبون لجنة العقوبات بمجلس الأمن التابع للأمم المتحدة أنهم كانوا يحققون في 97 حادثة مشتبه بها وقعت بين عامي 2017 و2024. يستهدف المتسللون الكوريون الشماليون شركات العملات المشفرة التي تبلغ قيمتها حوالي 3.6 مليار دولار. وتشمل هذه الهجمات هجومًا أواخر العام الماضي سُرق فيه 147.5 مليون دولار من بورصة العملات المشفرة HTX ثم تم غسلها في مارس من هذا العام.

فرضت الولايات المتحدة عقوبات على شركة تورنادو كاش في عام 2022، وفي عام 2023، اتُهم اثنان من مؤسسيها بالمساعدة في غسل أكثر من مليار دولار، بما في ذلك كوريا الشمالية مجموعة لازاروس، وهي منظمة متخصصة في الجرائم الإلكترونية.

قوية> ق. في مجال الأمن السيبراني، اتُهمت مجموعة Lazarus منذ فترة طويلة بارتكاب هجمات إلكترونية واسعة النطاق وجرائم مالية. ولا تقتصر أهدافهم على صناعات أو مناطق معينة، ولكنها تمتد إلى جميع أنحاء العالم، بدءًا من الأنظمة المصرفية وحتى تبادل العملات المشفرة، ومن الوكالات الحكومية إلى الشركات الخاصة. بعد ذلك، سنركز على تحليل العديد من حالات الهجوم النموذجية للكشف عن كيفية تنفيذ Lazarus Group لهذه الهجمات المذهلة بنجاح من خلال استراتيجياتها ووسائلها التقنية المعقدة.

تتلاعب مجموعة Lazarus بالهندسة الاجتماعية وهجمات التصيد الاحتيالي

تأتي هذه القضية من تقارير وسائل الإعلام الأوروبية ذات الصلة. وقد استهدفت شركة Lazarus سابقًا شركات عسكرية وشركات طيران في أوروبا والشرق الأوسط،وخدعت الموظفين من خلال نشر إعلانات الوظائف على منصات مثل LinkedIn وطلب المتقدمين للوظائف. قم بتنزيل ملف PDF مع ملف قابل للتنفيذ تم نشره ثم قم بإجراء هجوم تصيد احتيالي.

هجمات الهندسة الاجتماعية والتصيد الاحتيالييحاول كلاهما استخدام التلاعب النفسي لخداع الضحايا لإجبارهم على التخلي عن حذرهم وتنفيذ الإجراءات مثل النقر على إجراءات مثل ربط الملفات أو تنزيلها، مما يعرض أمانها للخطر.

تمكن البرامج الضارة الخاصة بهم العملاء من استهداف نقاط الضعف في أنظمة الضحايا وسرقة المعلومات الحساسة.

استخدمت Lazarus أساليب مماثلة خلال عملية استمرت ستة أشهر ضد مزود الدفع بالعملات المشفرة CoinsPaid، مما أدى إلى سرقة 37 مليون دولار من CoinsPaid Dollar.

طوال الحملة، أرسلت فرص عمل مزيفة للمهندسين، وشنت هجمات تقنية مثل رفض الخدمة الموزع، واستخدمت العديد من القوة الغاشمة المحتملة لكلمة المرور تكسير.

إنشاء هجمات مثل CoinBerry وUnbsp;

2020 في 24 أغسطس 2019، تمت سرقة محفظة بورصة العملات المشفرة الكندية CoinBerry.

عنوان المتسلل:

0xA06957c9C8871ff248326A1DA552213AB26A11AE

في 11 سبتمبر 2020، بسبب تسرب مفاتيح Unbright الخاصة، حدثت تحويلات غير مصرح بها بقيمة 400000 دولار أمريكي في محافظ متعددة يسيطر عليها الفريق.

عنوان المتسلل:

0x6C6357F30FCc3517c2E7876BC609e6d7d5b0Df43

في 6 أكتوبر 2020، وبسبب ثغرة أمنية، تم نقل أصول مشفرة بقيمة 750,000 دولار أمريكي دون تصريح من محفظة CoinMetro الساخنة.

عنوان المتسلل:

0x044bf69ae74fcd8d1fc11da28adbad82bbb42351

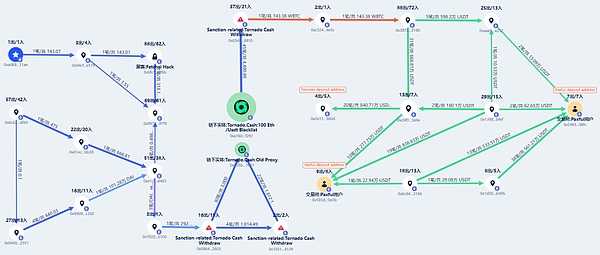

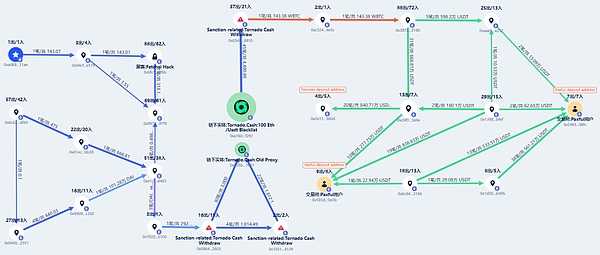

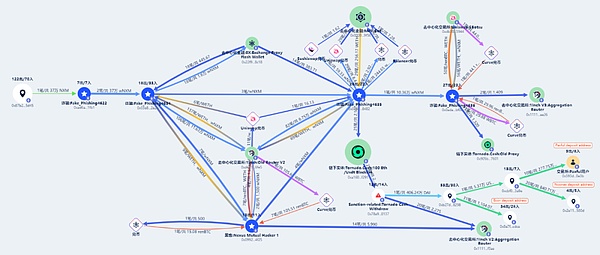

Beosin KYT: مخطط تدفق الأموال المسروقة

Beosin KYT: مخطط تدفق الأموال المسروقة

في بداية عام 2021، تم جمع الأموال من الهجمات المختلفة على العنوان التالي:

0x0864b5ef4d8086cd0062306f39adea5da5bd2603 .

في 11 يناير 2021، قام العنوان 0x0864b5 بإيداع 3000 ETH في Tornado Cash، ثم أودع أكثر من 1800 ETH في Tornado Cash من خلال العنوان 0x1031ffaf5d00c6bc1ee0978eb7ec196b1d164129.

في الفترة من 11 يناير إلى 15 يناير، تم سحب ما يقرب من 4500 إيثريوم من Tornado Cash إلى العنوان 0x05492cbc8fb228103744ecca0df62473b2858810.

بحلول عام 2023، أجرى المهاجم عمليات تحويل وتبادلات متعددة، وقام في النهاية بتجميعها في العنوان الذي تم فيه جمع الأموال وسحبها من حوادث أمنية أخرى في مخطط تتبع الأموال، يمكننا أن نرى أن المهاجمين أرسلوا الأموال المسروقة على التوالي إلى عنوان إيداع Noones وعنوان إيداع Paxful.

تم اختراق مؤسس Nexus Mutual (هيو كارب)

في 14 ديسمبر 2020، سرق مؤسس Nexus Mutual هيو كارب 370 ألف NXM (8.3 مليون دولار).

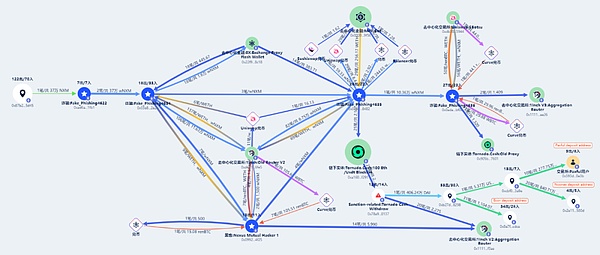

Beosin KYT: مخطط تدفق الأموال المسروقة

يتم تحويل الأموال المسروقة بين العناوين التالية واستبدالها بـ أموال أخرى.

0xad6a4ace6dcc21c93ca9dbc8a21c7d3a726c1fb1

0x03e89f2e1ebcea5d94c1b530f638cea3950c2e2b

0x09923e35f19687a524bbca7d42b92b6748534f25

0x0784051d5136a5ccb47ddb3a15243890f5268482

0 x0 adab45946372c2be1b94eead4b385210a8ebf0b

استخدمت مجموعة Lazarus هذه العناوين لإجراء عمليات ارتباك وتشتيت وجمع وعمليات أخرى. على سبيل المثال، يتم تحويل جزء من الأموال إلى سلسلة البيتكوين من خلال سلسلة متقاطعة، ثم العودة إلى سلسلة الإيثريوم من خلال سلسلة من التحويلات، ومن ثم خلطها من خلال منصة خلط العملات، ومن ثم يتم إرسال الأموال إلى منصة السحب.

من 16 ديسمبر إلى 20 ديسمبر 2020، أرسل أحد عناوين المتسللين 0x078405 أكثر من 2500 إيثريوم إلى Tornado Cash بعد ساعات قليلة، وفقًا للخاصية الارتباط، يمكنك العثور على العنوان 0x78a9903af04c8e887df5290c91917f71ae028137 وبدء عملية السحب.

من خلال التحويل والتبادل، قام المتسللون بتحويل جزء من الأموال إلى العنوان الذي تم فيه جمع وسحب الأموال المتورطة في الحادثة السابقة.

في وقت لاحق، من مايو إلى يوليو 2021، قام المهاجم بتحويل 11 مليون دولار أمريكي إلى عنوان إيداع Bixin.

من فبراير إلى مارس 2023، أرسل المهاجم 2.77 مليون دولار أمريكي إلى عنوان إيداع Paxful من خلال عنوان 0xcbf04b011eebc684d380db5f8e661685150e3a9e.

من أبريل إلى يونيو 2023، أرسل المهاجم 8.4 مليون دولار أمريكي إلى عنوان إيداع Noones من خلال عنوان 0xcbf04b011eebc684d380db5f8e661685150e3a9e.

Steadefi و CoinShift hacking

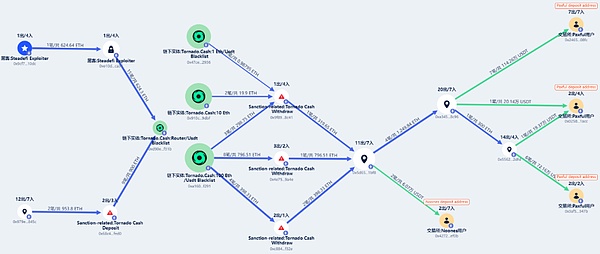

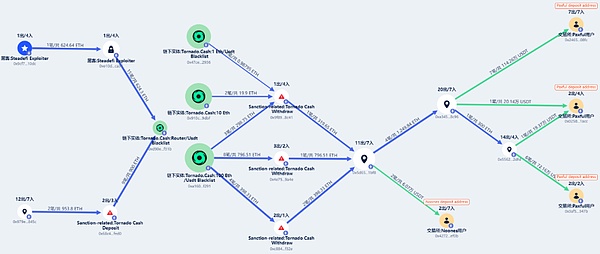

Beosin KYT: مخطط تدفق الأموال المسروقة

Beosin KYT: مخطط تدفق الأموال المسروقة

عنوان الهجوم الحادث Steadefi

0x9cf71f2ff126b9743319b60d2d873f0e508810dc

عنوان هجوم حادث تحويل العملة

0x979ec2af1aa190143d294b0bfc7ec35d169d845c

في أغسطس 2023، تم سرقة 624 ETH في حادث Steadefi تم نقلها إلى Tornado Cash، وفي نفس الشهر، تم تحويل 900 ETH مسروقة من حادثة Coinshift إلى Tornado Cash.

بعد تحويل ETH إلى Tornado Cash، قم بسحب الأموال فورًا إلى العنوان التالي:

0x4e75c46c299ddc74bac808a34a778c863bb59a4e

0xc884cf2fb34204 2 0ed1f3578eaecbde53468f32e

في 12 أكتوبر 2023، تم إرسال جميع الأموال المسحوبة من Tornado Cash من العناوين الثلاثة المذكورة أعلاه إلى العنوان 0x5d65aeb2bd903bee822b7069c1c52de838f11bf8.

في نوفمبر 2023، بدأ عنوان 0x5d65ae في تحويل الأموال، وأرسل الأموال أخيرًا إلى عنوان إيداع Paxful وعنوان إيداع Noones من خلال التحويل والتبادل.

ملخص الحادثة

في ظل الهجمات المستمرة والواسعة النطاق التي تشنها مجموعة Lazarus Group، تواجه صناعة Web3 تحديات أمنية أكبر.

Joy

Joy