المؤلف: Climber, Golden Finance

في 19 يونيو، صرح نيك بيركوكو، كبير ضباط الأمن في كراكن، أن شخصًا معينًا الأمن، استغل موظفو الشركة نقاط الضعف في النظام الأساسي لسحب أكثر من 3 ملايين دولار من الأصول الرقمية، وقد تم تصنيف هذا السلوك على أنه قضية ابتزاز جنائية.

تم توجيه الحادث إلى وكالة أمن blockchain CertiK، التي ردت بأن السلوك كان بمثابة عملية اختراق للقبعة البيضاء وكان الهدف منه مساعدة منصة تداول التشفير Kraken اكتشاف نقاط الضعف في النظام لمنع حدوث خسائر أكبر. تم أيضًا إرجاع جميع الأصول المشفرة اللازمة للتداول والتي تم إنشاؤها بواسطة الاختبار، ولكن المبلغ الإجمالي المطلوب بواسطة Kraken مختلف.

فيما يتعلق بالنقاش بين الطرفين، يميل بعض الناس إلى الاعتقاد بأن CertiK قد يرتكب سرقة ذاتية، لكن بعض الناس يعتقدون أنه من غير المنطقي القول التي يسرقها CertiK، ويمكن العثور على القبعات السوداء والقبعات البيضاء في فكرة واحدة. في هذا الوقت، قد يكون تركيز المشكلة على عدد الجوائز.

كلا الجانبين لهما آراؤهما الخاصة

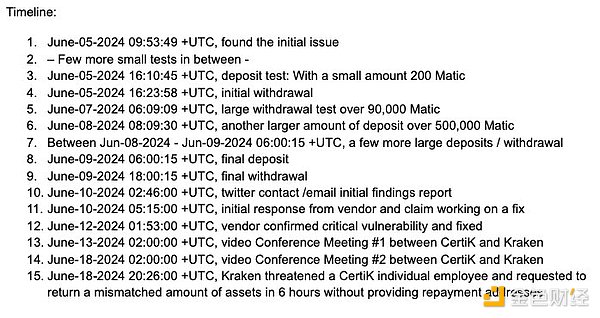

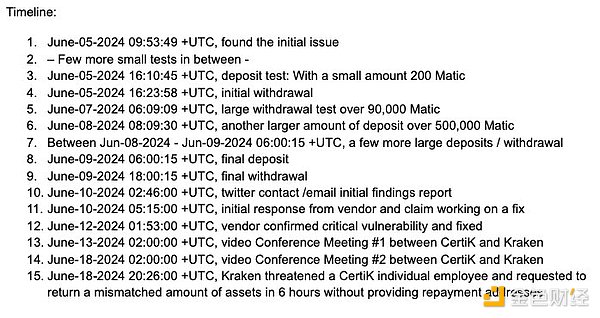

سبب الحادث هو في 9 يونيو، أبلغ باحث أمني عن ثغرة أمنية في Kraken، مما سمح بسحب الأصول الحقيقية عن طريق تزوير الودائع. بعد ذلك، اكتشفت Kraken الثغرة الأمنية وأصلحتها، ولاحظت أيضًا أن عناوين الحسابات ذات الصلة استخدمت الثغرة الأمنية لسحب كمية كبيرة من الأصول.

لذا، في 19 يونيو، قال نيك بيركوكو، كبير مسؤولي الأمن في Kraken، إن حسابين مرتبطين بالباحث الأمني قد استغلا الثغرة الأمنية لاستخراج قيمة تزيد عن 3 ملايين دولار رقميًا أصول. لقد طلبنا التحدث إلى شركة الطرف الآخر، لكنهم لم يوافقوا على إعادة أي أموال.

في ضوء ذلك، يعتقد Kraken أن هذا السلوك لم يعد من قراصنة القبعة البيضاء، بل ابتزازًا.

فيما يتعلق بتصريحات Kraken والرأي العام للمجتمع، فقد صرحت CertiK مرارًا وتكرارًا بموقفها، زاعمة أنها بريئة، وأصدرت مقالًا يشرح فيه خصوصيات وعموميات الحادثة .

ذكرت CertiK أنها اكتشفت سابقًا سلسلة من الثغرات الأمنية الخطيرة في Kraken، والتي قد تؤدي إلى خسائر بمئات الملايين من الدولارات. لا يستطيع نظام إيداع Kraken التمييز بشكل فعال بين حالات التحويل الداخلي المختلفة، وهناك خطر من قيام الجهات الفاعلة الخبيثة بتزوير معاملات الإيداع وسحب الأموال المزيفة.

أثناء الاختبار، يمكن إيداع ملايين الدولارات من الأموال المزيفة في حسابات Kraken، ويمكن سحب أكثر من مليون دولار من العملات المشفرة المزيفة إلى أصول صالحة، و لم يطلق نظام Kraken أي تنبيهات. بعد أن أخطرت CertiK Kraken، صنفت Kraken الثغرة الأمنية على أنها "حرجة" وأصلحت المشكلة في البداية.

ومع ذلك، أشارت CertiK إلى أن فريق أمان Kraken قام بعد ذلك بتهديد موظفي CertiK وطلب سداد العملات المشفرة غير المتطابقة خلال فترة زمنية غير معقولة دون تقديم عنوان سداد. ومن أجل حماية أمن المستخدم، قررت CertiK نشر الأمر للعامة، ودعت Kraken إلى وقف أي تهديدات لقراصنة القبعة البيضاء والتأكيد على التعاون للتعامل مع المخاطر.

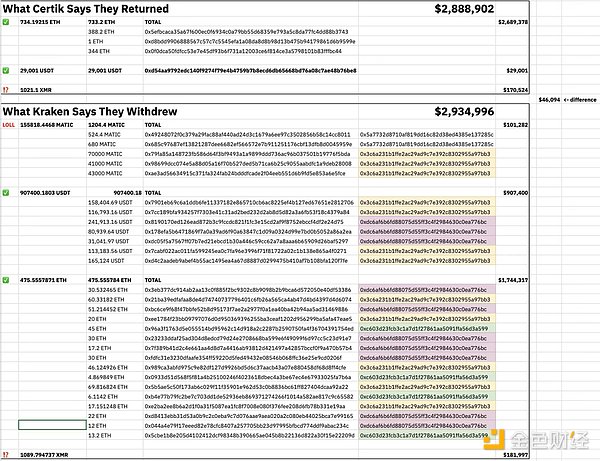

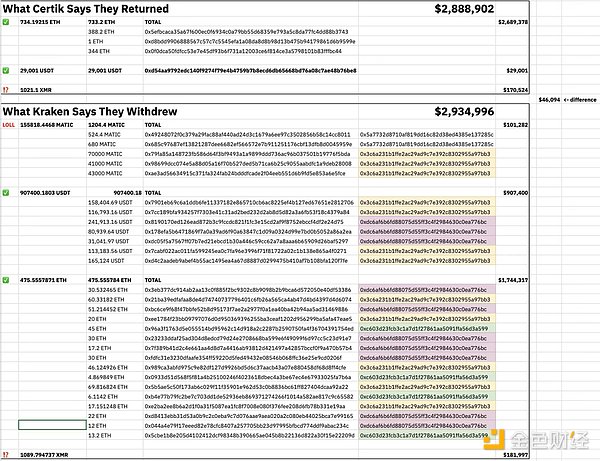

بالإضافة إلى ذلك، ذكرت CertiK أيضًا أنها أكدت إعادة جميع الأموال المحتفظ بها، لكن المبلغ الإجمالي لم يكن متوافقًا مع طلب Kraken. تشمل المبالغ التي تم إرجاعها 734.19215 ETH، و29,001 USDT، و1021.1 XMR، بينما طلبت Kraken المبالغ المعادة وهي 155818.4468 MATIC، و907400.1803 USDT، و475.5557871 ETH، و1089.794737 XMR.

في آخر رسالة رد عامة، أجابت CertiK على 10 أسئلة أساسية حول الحادث، مع الإشارة بشكل خاص إلى أنهم لم يشاركوا في برنامج مكافآت Kraken وجعلوا جميع عناوين الإيداع التجريبي علنية منذ البداية.

المجتمع لديه آراء متضاربة

رد Certik على هذا تم وضع التسلسل الكامل للأحداث، لكن العديد من أفراد المجتمع، بما في ذلك الباحث الأمني @tayvano، أثاروا تساؤلات.

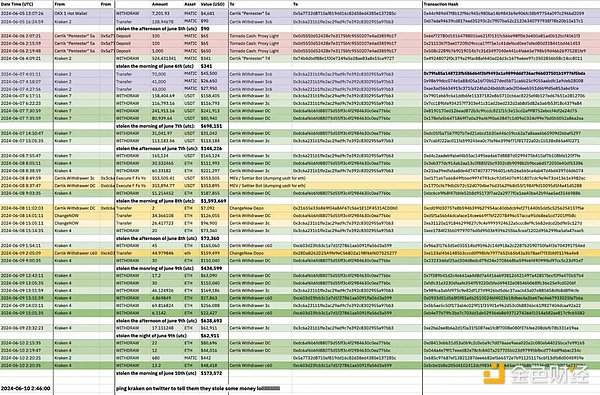

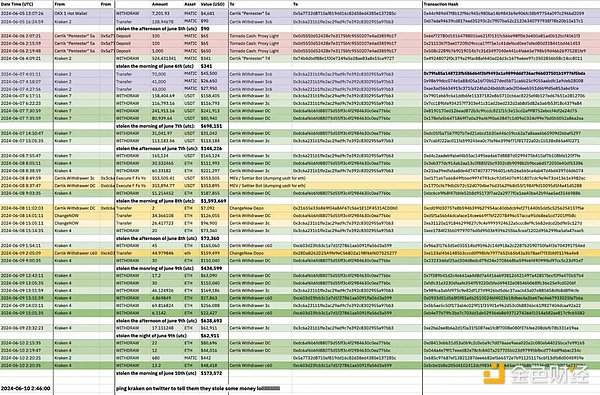

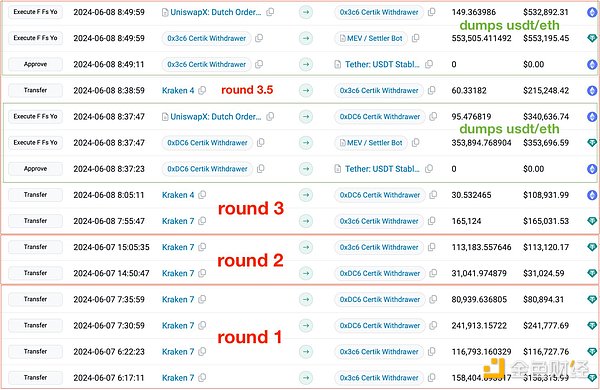

وفقًا لـ Certik، بدأ الوقت الذي قاموا فيه باختبار Kraken وإبلاغهم به في الخامس من يونيو. ومع ذلك، عندما درس @tayvano عناوين النقل على السلسلة، لم يكتشف فقط أن هذه العناوين كانت تسحب كميات كبيرة من العملات المعدنية من خلال منصات تداول أخرى، ولكن أيضًا أن اختبار Kraken قد تم إجراؤه قبل ذلك بكثير.

زودت منصة أمان بيانات العملات المشفرة CyversAlerts @tayvano بثلاثة عناوين سحب تتعلق بالحادث:

0x3c6a231b1ffe2ac29ad9c7e392c8302955a97bb3 0xdc6af6b6fd88075d55ff3c4f2984630c0ea776bc 0xc603d23fcb3c1a7d1f27861aa5091ffa56d3a599< p style="text-align:center">

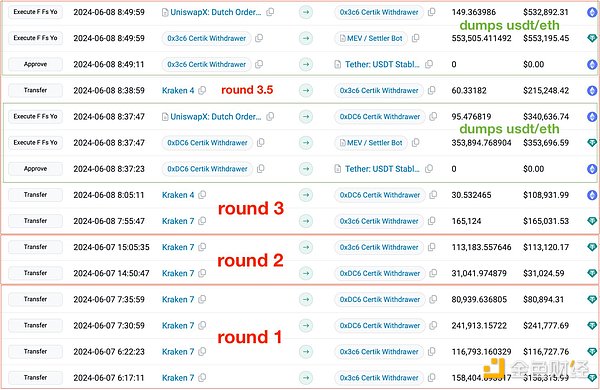

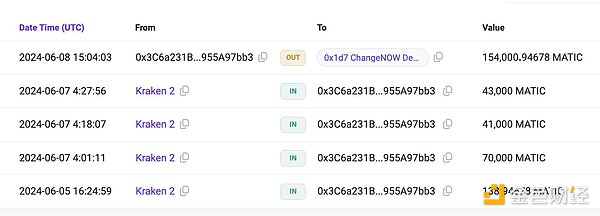

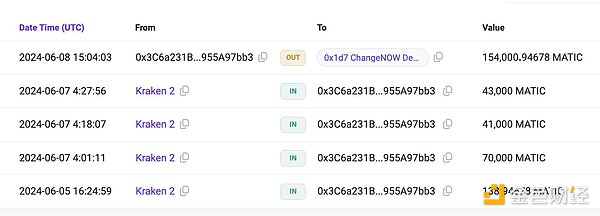

ما ورد أعلاه كلها سجلات واضحة لعمليات سحب كبيرة على السلسلة. وأشار @tayvano أيضًا إلى أنه بعد سحب مبالغ كبيرة من الأموال، أجرت هذه العناوين عمليات تبادل متعددة ذات قيمة قصوى من خلال منصة تبادل العملات المشفرة الفورية ChangeNOW.

قالت @tayvano إنها ترى هذا النمط كثيرًا وتستخدمه كوسيلة للتمييز بين عناوين الضحايا وعناوين المتسللين عند التحقيق في تسريبات المفاتيح المبهمة.

اكتشف @tayvano أيضًا أن 0x3c6a231b1ffe2ac29ad9c7e392c8302955a97bb3 قام بنقل 154,000 MATIC إلى ChangeNOW.

قال أحد المطلعين على Coinbase@jconorgrogan أن عنوان الشخص المعني قام بتحويل 1,200 MATIC إلى Tornadocash، بهدف تبادل الأموال من خلال خلاط العملات.

بالإضافة إلى ذلك، اكتشف @tayvano أيضًا من خلال مقارنة عنوان الإيداع الخاص بموظفي الأمن في Certik لاختبار الوقت، أن Certik كان متورطًا في مثل هذا السلوك في وقت مبكر من 5 يونيو . تنص على أنه إذا عدنا إلى الجدول الزمني الصادر عن certik، فإن ما يسمى بعمليات السحب "الجولة 1" و"الجولة 2" لم تكن في الواقع الجولتين 1 و2، ولكنها أشبه بالجولة 7.

في هذا الصدد، شكك مئير دوليف، كبير مسؤولي التكنولوجيا في شركة الأمان Cyvers، أيضًا في الوقت الذي اكتشفت فيه CertiK ثغرة Kraken، وقال إن CertiK مشتبه بها القيام بشيء ما مع OKX وCoinbase اجتاز نفس الاختبار.

اقتبس مئير دوليف ما شاركه @tayvano، وهو: العنوان 0x1d...7ac9 أنشأ العقد 0x45...CeA9 على الشبكة الأساسية في 24 مايو، وتم تنفيذ الأنشطة ذات الصلة وتم استخدام نفس التجزئة الموقعة للعنوان غير المعروف بواسطة عنوان اختبار Certik.

يُشتبه في أن هذا العقد (0x45...CeA9) الذي تم نشره على Base قد أجرى أيضًا نفس الاختبار على OKX وCoinbase لتحديد ما إذا كانت هاتان البورصتان قد تم تطبيقهما أم لا. نفس الضعف مثل كراكن.

قال عضو آخر في المجتمع @0xBoboShanti أيضًا إن العنوان الذي نشره سابقًا باحثو الأمن في Certik على Twitter تم اكتشافه في وقت مبكر من 27 مايو واختباره. وهذا يتناقض بالفعل مع الجدول الزمني للأحداث الذي وضعه Certik. يقوم أحد Certik tornado txs بتمويل محفظة كانت تتفاعل مع نفس العقد مؤخرًا.

كما قام تايلور موناهان، الرئيس التنفيذي ومؤسس مدير محفظة إيثريوم MyCrypto، بتحليل الأسباب المحتملة للحادث، قائلًا إن CertiK يجب أن يكون محاميًا يخاف من Kraken والضرر الذي لحق بسمعتها، وكيف يمكن أن يؤثر الاضطراب على ثقافة CertiK الداخلية.

وأشارت أيضًا إلى أنه نظرًا لأن العديد من مشاريع التشفير التي قامت CertiK بتدقيقها تعرضت لهجمات في الماضي، فقد بدأت التكهنات حول إمكانية وجود عمليات داخلية تنتشر عبر الإنترنت.

ومع ذلك، فقد طرح بعض KOLs المعروفين في الصناعة وجهات نظر مختلفة، معتقدين أن CertiK ليس بالضرورة متسللًا حقيقيًا، وقد أثاروا تكهنات محتملة حول الحادث. قال باحث العملات المشفرة @BoxMrChen إنه يفهم CertiK، وهو ليس بالضرورة متسللًا، ولكنه قد يريد المزيد من المكافآت. إنه يفضل معرفة مقدار مكافأة القبعة البيضاء التي يرغب Kraken في دفعها لـ CertiK لمعرفة ما إذا كان CertiK هو الجشع والماكر، أو Kraken هو الجشع والماكر.

صرح الباحث Haotian في CryptoInsight أن Certik اكتشف بالفعل الثغرة الأمنية وأبلغ Kraken عنها، مما يشير إلى أن الفكرة لم تكن سلوك "متسلل"، وتم وضع علامة على الحساب على أنه تمت إضافة مبلغ KYC لموظفي Certik فقط 4 دولارات، مما يشير إلى أن اختبار الثغرات الأمنية كان ضمن حدود معقولة في البداية، لذلك ربما لم يتوصل الطرفان إلى اتفاق بشأن مكافأة الأخطاء وتقسيم العمل لإصلاح الثغرات الأمنية.

ملخص

بالنسبة إلى "الغابة المظلمة" سوق التشفير ليس من المستغرب أن تحدث هجمات القراصنة الواحدة تلو الأخرى، لكن القرصنة تحت شعار "القبعة البيضاء" ستؤدي بلا شك إلى انتقادات. على الرغم من أن CertiK تسعى جاهدة لتوضيح سلوكها "العادل" في مساعدة أطراف المشروع، إلا أن CertiK تحتاج إلى تقديم تفسير معقول للشكوك التي أثارها أعضاء المجتمع المذكورين أعلاه.

ومع ذلك، كما قال CertiK، فشل نظام الدفاع المتعمق في Kraken في اكتشاف العديد من معاملات الاختبار، مما قد يؤدي بالفعل إلى خسائر أكبر في المخاطر. يجب على كلا الطرفين العمل معًا لمواجهة المخاطر معًا وضمان مستقبل Web3.

Anais

Anais