المصدر: تشيناليسيس؛ تم إعداده بواسطة: Songxue, Golden Finance

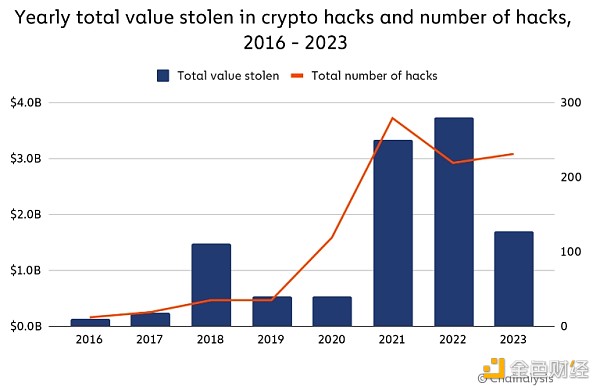

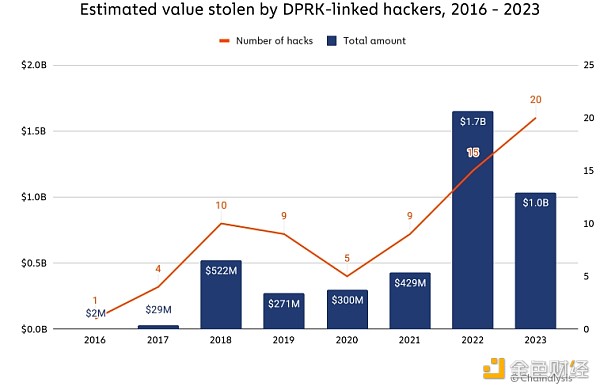

في السنوات القليلة الماضية، أصبح اختراق العملات المشفرة تهديدًا شائعًا وقويًا، مما أدى إلى اختراق منصات العملات المشفرة بمليارات الدولارات. ونقاط الضعف المكشوفة في جميع أنحاء النظام البيئي. وكما كشفنا في تقرير جرائم العملات المشفرة للعام الماضي،كان عام 2022 هو العام الأسوأ على الإطلاق بالنسبة لسرقات العملات المشفرة، حيث بلغ المبلغ المسروق 3.7 مليار دولار. ومع ذلك، بحلول عام 2023، انخفضت الأموال المسروقة بنسبة 54.3% تقريبًا لتصل إلى 1.7 مليار دولار بقوة> ، على الرغم من ارتفاع عدد حوادث القرصنة الفردية فعليًا، من 219 في عام 2022 إلى 231 في عام 2023.

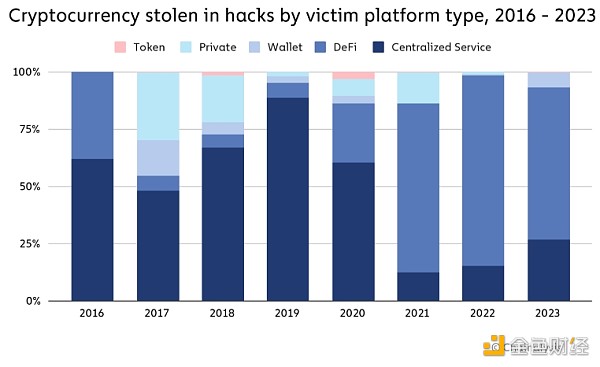

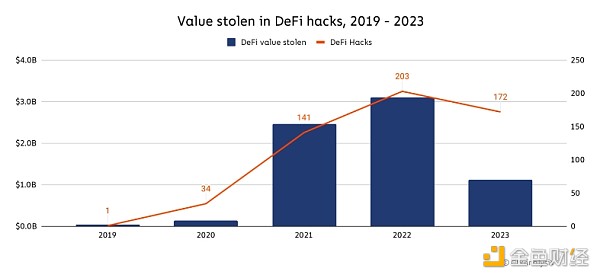

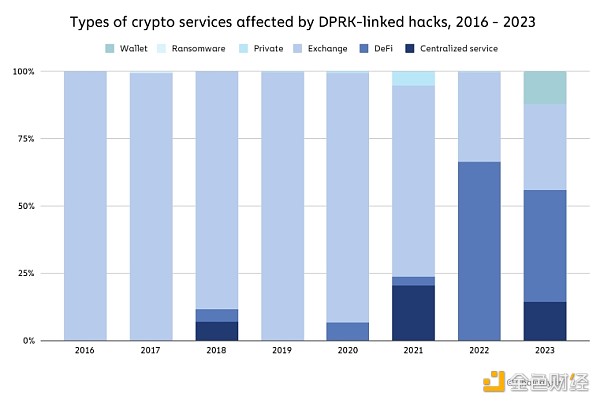

لماذا انخفض عدد الأموال المسروقة بشكل ملحوظ؟ ويرجع ذلك أساسًا إلى انخفاض هجمات قرصنة DeFi. في عامي 2021 و2022، هيمنت عمليات اختراق بروتوكولات التمويل اللامركزي على اتجاه الزيادات الكبيرة في العملات المشفرة المسروقة، مما سمح للمتسللين بسرقة أكثر من 3.1 مليار دولار من عمليات اختراق التمويل اللامركزي في عام 2022. ولكن في عام 2023، سرق المتسللون 1.1 مليار دولار فقط من بروتوكولات التمويل اللامركزي. وهذا يعادل انخفاضًا بنسبة 63.7% على أساس سنوي في إجمالي القيمة السنوية المسروقة لمنصات التمويل اللامركزي. كما انخفضت حصة إجمالي الأموال المسروقة التي يحتفظ بها ضحايا بروتوكولات التمويل اللامركزي بشكل ملحوظ في عام 2023، كما هو موضح في الرسم البياني أدناه.

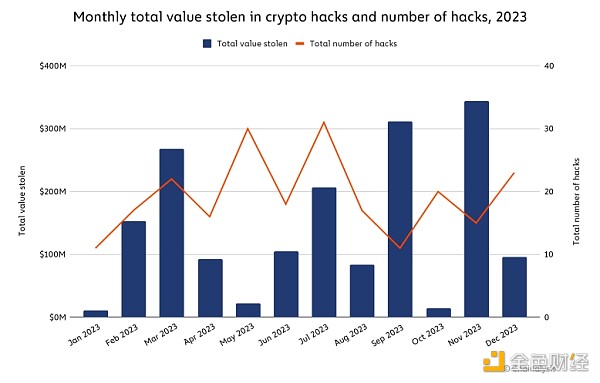

سنتابع ما هو ممكن يتم استكشاف أسباب انخفاض هجمات قرصنة DeFi بمزيد من التفاصيل. على الرغم من هذا الانخفاض، لا يزال عام 2023 يشهد اختراقات واسعة النطاق لبروتوكولات التمويل اللامركزي المهمة. على سبيل المثال، تعرض بروتوكول Euler Finance، وهو بروتوكول إقراض يعمل على Ethereum، لهجوم قرض سريع في مارس 2023، مما أدى إلى خسارة ما يقرب من 197 مليون دولار. كان هناك 33 اختراقًا في يوليو 2023، وهو أكبر عدد من أي شهر، بما في ذلك سرقة 73.5 مليون دولار من شركة Curve Finance. يمكننا أن نرى الارتفاعات الناجمة عن هذه الهجمات في الرسم البياني أدناه.

وبالمثل، في عام 2023 في سبتمبر ونوفمبر من هذا العام، وقعت عدة هجمات واسعة النطاق على منصات DeFi وCeFi: Mixin Network (200 مليون دولار)، CoinEx (43 مليون دولار)، Poloniex Exchange (130 مليون دولار)، HTX (113.3 مليون دولار) وKyber Network. (54.7 مليون دولار).

لقد شهد مجرمي الإنترنت التابعون لكوريا الشمالية عامهم الأكثر نشاطًا على الإطلاق، حيث قاموا بتنفيذ المزيد من عمليات اختراق التشفير أكثر من أي وقت مضى.

تعد نواقل الهجوم التي تؤثر على التمويل اللامركزي معقدة ومتنوعة

سوف ترتفع هجمات قراصنة التمويل اللامركزي في عامي 2021 و2022. وسرق المهاجمون ما يقرب من 2.5 مليار دولار و3.1 مليار دولار على التوالي من البروتوكول. أخبرنا مار جيمينيز أغيلار، كبير مهندسي الأمن والباحث في شريكنا Halborn، عن الاتجاه المتزايد لهجمات قرصنة DeFi في العامين الماضيين. وأوضحت: "إنه اتجاه مثير للقلق أن تتصاعد وتيرة وشدة الهجمات داخل نظام DeFi البيئي. في تحليلنا الشامل لأفضل 50 اختراقًا للتمويل اللامركزي، لاحظنا أن السلاسل القائمة على EVM وSolana هي من بين السلاسل الأكثر تعرضًا للهجوم، يرجع ذلك في المقام الأول إلى شعبيتها وقدرتها على تنفيذ العقود الذكية." عند مراجعة الاتجاه في العام الماضي، أخبرنا خبراء الأمن أنهم يعتقدون أن العديد من نقاط ضعف DeFi تنبع من التركيز الأساسي لمشغلي البروتوكول على النمو، بدلاً من التركيز على تنفيذ وصيانة أنظمة أمنية قوية.

ومع ذلك، ولأول مرة منذ أن أصبح التمويل اللامركزي قطاعًا رئيسيًا في اقتصاد العملات المشفرة، انخفض إجمالي المبلغ السنوي المسروق من بروتوكولات التمويل اللامركزي، وكان الانخفاض كبيرًا.

في عام 2023، انخفضت القيمة الناجمة عن اختراقات DeFi بنسبة 63.7% على أساس سنوي، وانخفض متوسط الخسارة لكل اختراق DeFi بنسبة 7.4%. وبينما ارتفع عدد عمليات اختراق العملات المشفرة الفردية في عام 2023، انخفض عدد عمليات اختراق التمويل اللامركزي بنسبة 17.2%.

لفهم هذا الاتجاه بشكل أفضل، تعاونا مع Halborn لتحليل نشاط قرصنة التمويل اللامركزي لعام 2023 من خلال عدسة ناقلات الهجوم المحددة التي استغلها المتسللون.

تصنيف وتحليل نواقل الهجوم في مجال DeFi

تتنوع نواقل الهجوم التي تؤثر على DeFi وتتغير باستمرار تتطور؛ لذلك من المهم تصنيفها لفهم كيفية حدوث الهجمات وكيف يمكن للبروتوكولات أن تقلل من احتمالية حدوثها في المستقبل. وفقًا لهالبورن، يمكن تقسيم نواقل هجوم التمويل اللامركزي إلى فئتين: النواقل التي تنشأ من السلسلة والمتجهات التي تنشأ خارج السلسلة.

لا تنشأ نواقل الهجوم على السلسلة من نقاط الضعف في blockchain نفسها، ولكن من نقاط الضعف في المكونات الموجودة على السلسلة لبروتوكول DeFi (مثل العقود الذكية). لا يشكل هذا مصدر قلق بالنسبة للخدمات المركزية، التي لا تعمل كتطبيقات لا مركزية ذات تعليمات برمجية مرئية للعامة مثل بروتوكولات DeFi. تنشأ نواقل الهجوم خارج السلسلة من نقاط الضعف خارج blockchain – قد يكون أحد الأمثلة على ذلك هو التخزين خارج السلسلة للمفاتيح الخاصة في حل تخزين سحابي معطل – وبالتالي فهي مناسبة لبروتوكولات DeFi والخدمات المركزية.

< td width="167" valign="top" style="word-break:break-all; border-width: 1px; border-style: Solid;">عندما يقوم أحد المهاجمين بإنشاء ثغرة أمنية بسبب اختراق بروتوكول آخر وعند استخدام البروتوكول. يتضمن الانتشار أيضًا عمليات اختراق مرتبطة ارتباطًا وثيقًا بعمليات اختراق في بروتوكولات أخرى. < td width="167" valign="top" style="word-break:break-all; border-width: 1px; border-style: Solid;">عندما يستغل مهاجم ثغرة أمنية في العقد الذكي أو يستغل أوراكل معيبًا عندما تنعكس أسعار الأصول الدقيقة، فإن ذلك يسهل التلاعب بأسعار الرموز الرقمية. < td width="167" valign="top" style="word-break:break-all; border-width: 1px; border-style: Solid;">عندما يحصل مهاجم على حق الوصول إلى برامج الطرف الثالث خارج السلسلة التي يستخدمها البروتوكول عند الوصول، يوفر البرنامج معلومات يمكن استخدامها لاحقًا في عمليات استغلال.

| الفئة الفرعية لمتجه هجوم القراصنة | التعريف | سلسلة قيد التشغيل أو خارج السلسلة |

| استغلال البروتوكول | عندما يستغل مهاجم ثغرات البروتوكول في مكونات blockchain، مثل تلك المتعلقة بعقد التحقق من الصحة، أو الجهاز الظاهري للبروتوكول، أو طبقة التعدين. | على السلسلة |

| هجوم داخلي | عندما يستخدم مهاجم داخل البروتوكول (مثل مطور مارق) امتيازًا المعلومات الرئيسية أو غيرها من المعلومات الخاصة عند سرقة الأموال بشكل مباشر. | تحت السلسلة |

| عرض التصيد الاحتيالي | عندما يخدع مهاجم المستخدم ليوقع للحصول على إذن، يتم ذلك عادةً عن طريق الاستبدال بروتوكول شرعي مكتمل، مما يسمح للمهاجم بإنفاق الرموز نيابة عن المستخدم. يمكن أن يحدث التصيد الاحتيالي أيضًا عندما يخدع أحد المهاجمين المستخدم لإرسال الأموال مباشرة إلى عقد ذكي ضار. | تحت السلسلة |

الانتشار

| على السلسلة |

| الخادم تالف | عندما يقوم مهاجم باختراق خادم مملوك للبروتوكول، وبالتالي تعطيل التشغيل العادي لسير عمل البروتوكول أو اكتساب المعرفة لمواصلة استغلال البروتوكول. | تحت السلسلة |

| مخترق المحفظة | عندما يستغل مهاجم بروتوكولًا يوفر خدمات الحضانة/المحفظة ويحصل لاحقًا على المحفظة ذات الصلة عند تشغيل المعلومات. | تحت السلسلة |

| متسلل التلاعب بالأسعار | على السلسلة |

| تطوير العقود الذكية | عندما يستغل مهاجم ثغرة أمنية في كود العقد الذكي، فإنه عادة ما يكون مُنح حق الوصول المباشر إلى آليات التحكم المختلفة للبروتوكول وعمليات نقل الرمز المميز. | على السلسلة |

| تسرب المفتاح الخاص | على سبيل المثال، عندما يتمكن مهاجم من الوصول إلى المفتاح الخاص للمستخدم، فإن هذا قد يحدث ذلك بسبب تسرب البرامج أو مواطن الخلل خارج السلسلة. | تحت السلسلة |

| هجوم الحوكمة | عندما يكتسب المهاجم تأثيرًا كافيًا أو حقوق تصويت للتلاعب عند مشروع blockchain لديها هيكل إدارة مركزي، ويمكن صياغة مقترحات خبيثة. | على السلسلة |

| أضرار الطرف الثالث | تحت السلسلة |

| عرض آخر | إما أن الهجوم لا يقع ضمن أي من الفئات المذكورة أعلاه، أو أن هناك عدم كفاية المعلومات لإجراء التصنيف الصحيح. | متصل/خارج السلسلة | |

وفقًا لـ Gimenez-Aguilar، هناك مشكلات خطيرة تتعلق بكل من نقاط الضعف الموجودة على السلسلة وخارجها. "من الناحية التاريخية، تنبع معظم عمليات اختراق التمويل اللامركزي من نقاط الضعف في تصميم العقود الذكية وتنفيذها - حيث أن نسبة كبيرة من العقود المتأثرة التي قمنا بفحصها إما لم تخضع لأي تدقيق، أو خضعت لمراجعة غير كافية"، أوضحت أن هناك ثغرات في السلسلة. "هناك اتجاه ملحوظ آخر وهو زيادة الهجمات بسبب اختراق المفتاح الخاص، مما يسلط الضوء على أهمية تحسين الممارسات الأمنية خارج نطاق blockchain معين."

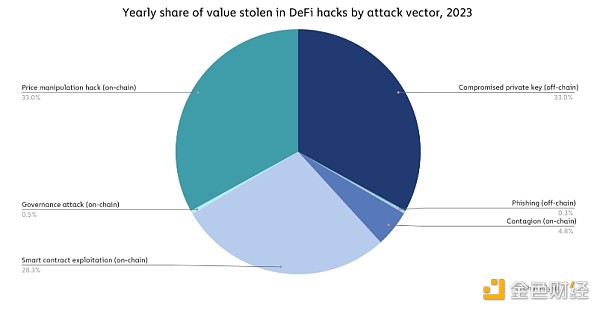

في الواقع، تظهر البيانات أن البيانات الموجودة على السلسلة و ساهمت نقاط الضعف خارج السلسلة التي وصفها جيمينيز أغيلار - على وجه التحديد تعرض المفاتيح الخاصة للخطر، وهجمات التلاعب بالأسعار واستغلال العقود الذكية - في خسائر القراصنة في عام 2023.

المصدر: هالبورن

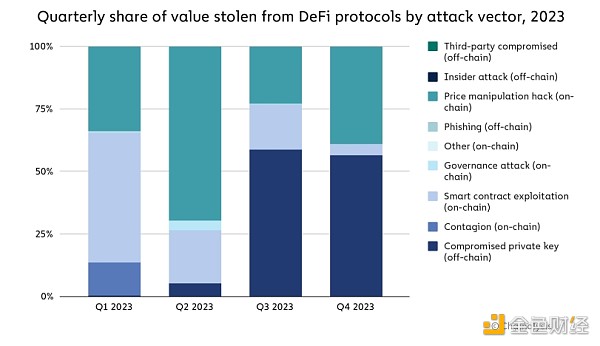

بشكل عام، غذت الثغرات الأمنية الموجودة على السلسلة الكثير من أنشطة اختراق التمويل اللامركزي في عام 2023، ولكن كما نرى في الصورة أدناه، تغير هذا على مدار العام، مع اختراق المفاتيح الخاصة في الربعين الثالث والرابع نسبة أكبر من هجمات القرصنة.

المصدر: هالبورن

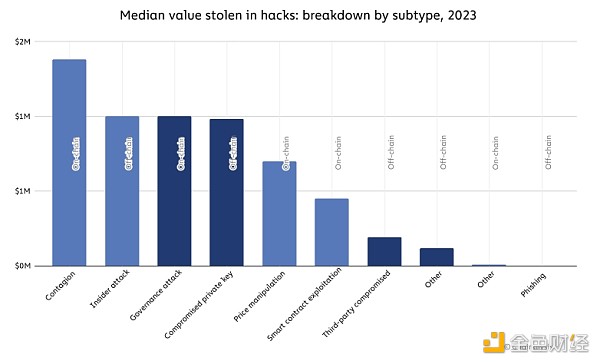

من منظور هجمات القرصنة المتتالية، الاختراقات وكانت الهجمات الناشئة عن الانتشار (على السلسلة) هي الأكثر ضررًا، مع خسارة متوسطة قدرها 1.4 مليون دولار. وتليها بشكل مباشر هجمات الحوكمة (على السلسلة)، والهجمات الداخلية (خارج السلسلة)، والتسويات الرئيسية الخاصة (خارج السلسلة)، حيث يبلغ متوسط قيمة الاختراق لجميع الثلاثة حوالي مليون دولار.

المصدر: هالبورن

بشكل عام، توفر البيانات سببًا للتفاؤل. يشير الانخفاض في القيمة الخام المسروقة من DeFi في عام 2023، والانخفاض النسبي في الاختراقات الناجمة عن الثغرات الأمنية على السلسلة خلال عام 2023، إلى مشغلي DeFi ربما تعمل على تحسين أمان العقود الذكية. "أعتقد أن الزيادة في الإجراءات الأمنية في بروتوكولات DeFi هي عامل رئيسي في تقليل عدد الاختراقات المتعلقة بنقاط ضعف العقود الذكية. إذا قارنا أفضل 50 اختراقًا لهذا العام من حيث القيمة مع الاختراقات السابقة عندما بمقارنة الهجمات (التي تمت دراستها في تقرير Halborn's Top 50 Hackers)، انخفضت النسبة المئوية المفقودة من إجمالي الخسائر من 47.0% بشكل عام إلى 18.2%. ومع ذلك، تظل نسبة هجمات التلاعب بالأسعار كما هي تقريبًا عند 20.0% من القيمة تقريبًا. ويشير هذا إلى أنه عندما قال جيمينيز أغيلار: "عند إجراء عمليات التدقيق، يجب على البروتوكولات أيضًا أن تأخذ في الاعتبار تفاعلاتها مع النظام البيئي DeFi بأكمله". ومع ذلك، فقد سلطت الضوء أيضًا على أن النمو في هجمات القرصنة المدفوعة بنواقل الهجوم مثل المفاتيح الخاصة المعرضة للخطر يُظهر أنه يجب على مشغلي DeFi النظر إلى ما هو أبعد من أمان العقود الذكية لمعالجة نقاط الضعف خارج السلسلة: "قم بإجراء نفس المقارنة كما كان من قبل، فيما يتعلق بالمفاتيح الخاصة المخترقة زادت الخسارة من 22.0% إلى 47.8%." كما هو موضح أعلاه، يمكن أن تكون نقاط الضعف الموجودة على السلسلة وخارجها ضارة للغاية.

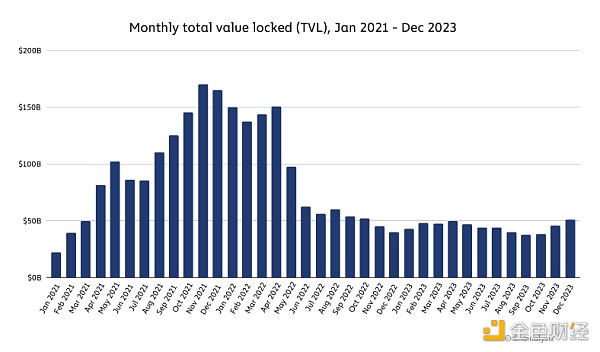

ومع ذلك، اعترف جيمينيز أجيلار أيضًا بأن قد يرجع الانخفاض في خسائر اختراق DeFi جزئيًا إلى نشاط DeFi في 2023 قد يكون سبب الانخفاض الإجمالي ببساطة هو انخفاض عدد بروتوكولات التمويل اللامركزي التي تتعرض للهجوم من قبل المتسللين. إجمالي القيمة المقفلة (TVL)، والتي تقيس القيمة الإجمالية المحتفظ بها أو المودعة في بروتوكولات التمويل اللامركزي، آخذة في الانخفاض طوال عام 2023، بعد انخفاض حاد في منتصف عام 2022.

المصدر: DeFiLlama

لا يمكننا التأكد من أن الانخفاض في قرصنة DeFi يرجع في المقام الأول إلى تحسين الأمان الممارسات أو انخفاض نشاط التمويل اللامركزي الإجمالي - على الأرجح مزيج من الاثنين. ومع ذلك، إذا كان الانخفاض في القرصنة ناتجًا في المقام الأول عن انخفاض النشاط الإجمالي، فسيكون من المهم معرفة ما إذا كانت قرصنة DeFi سترتفع مرة أخرى مع جولة صعودية أخرى لـ DeFi، لأن هذا سيؤدي إلى ارتفاع TVL وبالتالي يوفر للمتسللين استخدام تجمع رأس مال DeFi أكبر للهجوم.

بغض النظر، يجب على مشغلي DeFi اتخاذ خطوات لتحسين الأمان. يمكن لبروتوكولات DeFi المعرضة للفشل على السلسلة أن تطور أنظمة تراقب النشاط على السلسلة المتعلق بالمخاطر الاقتصادية وخسائر المنصة السابقة. على سبيل المثال، تنتج شركات مثل Hypernative وHexagate تنبيهات مخصصة لمنع الهجمات الإلكترونية والرد عليها، مما يساعد الأنظمة الأساسية على حماية عمليات التكامل مع الجهات الخارجية مثل Bridges بشكل أفضل والتواصل مع العملاء الذين قد يتعرضون للاختراق. قد تسعى المنصات المعرضة للفشل خارج السلسلة إلى تقليل اعتمادها على المنتجات والخدمات المركزية.

لقد اخترقت كوريا الشمالية عددًا أكبر من منصات العملات المشفرة أكثر من أي وقت مضى في عام 2023، لكنها سرقت أقل مما كانت عليه في عام 2022

في وفي السنوات الأخيرة، تزايدت هجمات القرصنة المرتبطة بكوريا الشمالية، حيث تستخدم مجموعات التجسس السيبراني مثل كيمسوكي ومجموعة لازاروس وسائل ضارة مختلفة للحصول على كميات كبيرة من الأصول المشفرة. وفي عام 2022، بلغت العملة المشفرة التي سرقها قراصنة مرتبطون بكوريا الشمالية ذروتها عند حوالي 1.7 مليار دولار. في عام 2023، نقدر أن إجمالي المبلغ المسروق يزيد قليلاً عن مليار دولار، ولكن كما نرى أدناه، وصل عدد عمليات الاختراق إلى 20 - الأعلى على الإطلاق.

نقدر أن المتسللين المرتبطين بكوريا الشمالية سرقوا ما يقرب من 428 مليون دولار من منصات DeFi في عام 2023، واستهدفوا أيضًا الخدمات المركزية (150 مليون دولار مسروقة)، والتبادلات (330.9 مليون دولار مسروقة) ومزود المحفظة (127 مليون دولار مسروقة).

2023، كوريا الشمالية كان هناك انخفاض كبير في الهجمات ضد بروتوكولات DeFi، مما يعكس الانخفاض العام في عمليات اختراق DeFi التي ناقشناها أعلاه.

دراسة حالة: ثغرة أمنية في محفظة كوريا الشمالية

في يونيو 2023، تعرض الآلاف من مستخدمي Atomic Wallet لـ ، تم استهداف خدمة محفظة العملات المشفرة غير الاحتجازية من قبل المتسللين، مما أدى إلى خسارة تقدر بـ 129 مليون دولار. وعزا مكتب التحقيقات الفيدرالي لاحقًا الهجوم إلى مجموعة القرصنة TraderTraitor المرتبطة بكوريا الشمالية، وقال إن استغلال Atomic Wallet كان الأول في سلسلة من الهجمات المماثلة، بما في ذلك هجمات Alphapo وCoinspay في وقت لاحق من ذلك الشهر. في حين أن التفاصيل الدقيقة للهجوم لا تزال غير واضحة، فقد استخدمنا التحليل على السلسلة لمعرفة أين تدفقت الأموال بعد الهجوم الأولي، والذي قسمناه إلى أربع مراحل.

في المرحلة الأولى، أجرى المهاجم عملية عبر سلسلة - نقل الأصول من blockchain إلى آخر، غالبًا للتعتيم على تدفق الأموال التي تم الحصول عليها بشكل غير قانوني - عن طريق نقل الأموال من خلال الطرق الثلاث التالية إلى Bitcoin blockchain:

أرسل الأموال إلى بورصة مركزية. في حين أننا غير قادرين على الاستمرار في تتبع حركة الأموال على السلسلة بعد تحويلها إلى خدمة مركزية، فإننا نعرف في هذه الحالة أن الأموال المسروقة من Atomic Wallet تم تحويلها إلى Bitcoin في البورصة المركزية لأننا تلقينا وتم جمع بيانات إضافية من الاستخبارات العادية الأخرى من مصادر موثوقة متعاونة.

أرسل الأموال إلى الجسر عبر السلسلة، والذي يمكنه بعد ذلك نقلها إلى blockchain Bitcoin.

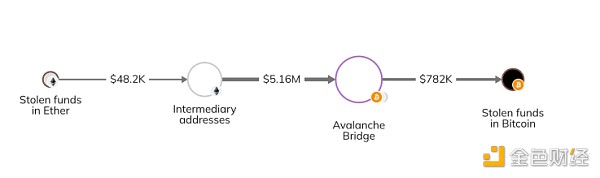

أرسل الأموال إلى عقد Ethereum (wETH) المغلف ثم قم بالتحويل إلى Bitcoin blockchain عبر Avalanche Bridge.

مفاعل تحليل السلسلة الطريقة الثالثة الموضحة أسفل الرسم البياني هي أن الأموال المسروقة (الإيثريوم في ذلك الوقت) مرت عبر عدة مرات قبل الوصول إلى جسر أفالانش والتحويل إلى بيتكوين. عنوان وسيط.

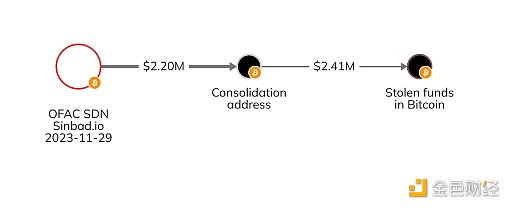

في المرحلة الثانية أرسل المهاجمون أموالًا مسروقة إلى شركة سندباد الخاضعة لعقوبات مكتب مراقبة الأصول الأجنبية (OFAC)، والتي توفر خدمة مزج يمكنها التعتيم على تفاصيل المعاملات على السلسلة وقد تم استخدامها سابقًا من قبل غاسلي الأموال في كوريا الشمالية. قام المهاجمون بعد ذلك بسحب الأموال من سندباد ونقلها إلى عناوين تكامل البيتكوين.

في المرحلة الثالثة ، تحولت استراتيجية غسل الأموال التي يتبعها المهاجم بالكامل تقريبًا إلى سلسلة Tron blockchain بدلاً من blockchain Bitcoin. يرتبط المهاجم بسلسلة كتل Tron من خلال إحدى الطرق التالية:

يتم إرسال الأموال إلى Avalanche وعبورها إلى Tron blockchain عبر جسر Avalanche.

أرسل الأموال إلى خدمة مركزية تقوم بعد ذلك بتحويلها إلى blockchain Tron.

أرسل الأموال من خلال العملات المشفرة المختلطة الأخرى أو خدمات تعزيز الخصوصية لمزيد من التعتيم على تدفق الأموال، والتي يتم تحويلها بعد ذلك إلى شبكة Tron blockchain.

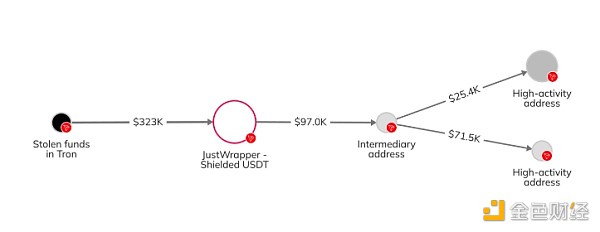

في المرحلة الرابعة والأخيرة، يقوم المهاجم بإيداع الأموال في خدمات مختلفة على blockchain Tron. تم خلط بعض الأموال من خلال مجمع JustWrapper Shielded Pool التابع لشركة Tron، بينما انتهى الأمر بإرسال البعض الآخر إلى عناوين Tron عالية النشاط المشتبه في انتمائها إلى متداولين خارج البورصة.

تُظهر الأنشطة الأخرى الموجودة على السلسلة أن الأموال المسروقة من Atomic تم دمجها مع أصول من مصادر أخرى قبل نقلها إلى مكان آخر، وهو ما قد يكون مرتبطًا بالانتهاكات اللاحقة لـ Alphapo وCoinspay.

مستقبل اختراق العملات المشفرة

على الرغم من أن إجمالي المبلغ المسروق من منصات العملات المشفرة في عام 2023 أعلى مما كان عليه في عام 2023 شهدت الأعوام السابقة انخفاضًا كبيرًا، لكن المهاجمين أصبحوا أكثر تطورًا وتنوعًا في أساليب هجومهم. والخبر السار هو أن منصات العملات المشفرة أصبحت أيضًا أكثر تطوراً من حيث الأمان والاستجابة للهجمات.

عندما تتصرف منصات العملات المشفرة بسرعة بعد تعرضها للهجوم، ستكون وكالات إنفاذ القانون أكثر قدرة على الاتصال بالبورصة التي توجد بها الأموال المجمدة لمصادرتها، والاتصال بالخدمات التي تدفقت عليها الأموال لجمع المعلومات ذات الصلة حول الحسابات والمستخدمين.. ومع استمرار تحسن هذه العمليات، فمن المحتمل أن يستمر انخفاض مبلغ الأموال المسروقة من عمليات اختراق العملات المشفرة.

WenJun

WenJun

WenJun

WenJun WenJun

WenJun Weiliang

Weiliang Cheng Yuan

Cheng Yuan Hui Xin

Hui Xin Beincrypto

Beincrypto Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Bitcoinist

Bitcoinist