في 16 يناير 2024، تعرضت شركة Switch Tech للهجوم، مما تسبب في خسارة ما يقرب من 3.3 مليون دولار أمريكي. استغل المهاجم ثغرة أمنية في رابط التحقق من البيانات لعقد مأخذ التوصيل وسرق أموال المستخدم من العقد المصرح به من خلال إدخال بيانات ضارة. تسبب هذا الهجوم في خسائر إجمالية بلغت 230 عنوانًا، وبلغت أكبر خسارة لعنوان واحد حوالي 656000 دولار أمريكي.

مقدمة أساسية

Socket عبارة عن منصة تخدم الأمان عبر السلاسل والبيانات الفعالة الأصول بروتوكول التشغيل البيني للنقل. يعتبر عقد Switch Gateway بمثابة نقطة الوصول لجميع التفاعلات مع طبقة سيولة المقبس، حيث تتقارب جميع جسور الأصول و DEXs في جسر تعريف واحد واختيار أفضل المعاملات بناءً على تفضيلات المستخدم مثل التكلفة أو زمن الوصول أو توجيه الأمان.

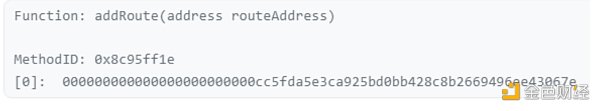

قبل ثلاثة أيام من هجوم الهاكر، نفذ مسؤول عقد المقبس أمر addRoute وأضاف مسارًا جديدًا إلى النظام. كان الغرض من إضافة التوجيه هو توسيع وظائف بوابة المقبس، ولكنه أدى عن غير قصد إلى ظهور ثغرة أمنية خطيرة.

الصورة أدناه توضح سجل التوجيه المضاف من خلال مسؤول العقد

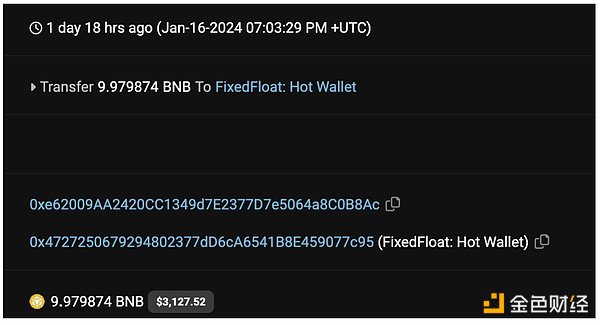

مخطط الحدث< /h1>< p style="text-align: left;">1. في الساعة 15:03 يوم 16 يناير بتوقيت بكين، حولت محفظة المهاجم الأموال المستخدمة في الهجوم. ويظهر تحليلنا الزمني أن الأموال جاءت من 0xe620، وهو نفسه الموجود في Tornado Cash، وتم سحب حوالي 10 BNB.

p>

p>

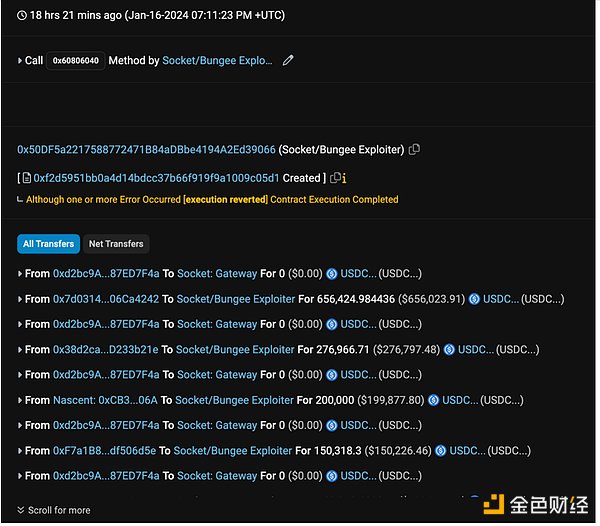

2. تم استخدام هذه الأموال لإنشاء وتنفيذ عقدين لاستغلال الثغرات الأمنية في المقبس. استهدف العقد الأول USDC في عنوان مرخص لـSocketGateway (لقطة الشاشة أدناه)؛ وتم الاحتيال على 127 ضحية بحوالي 2.5 مليون دولار.

p>

p>

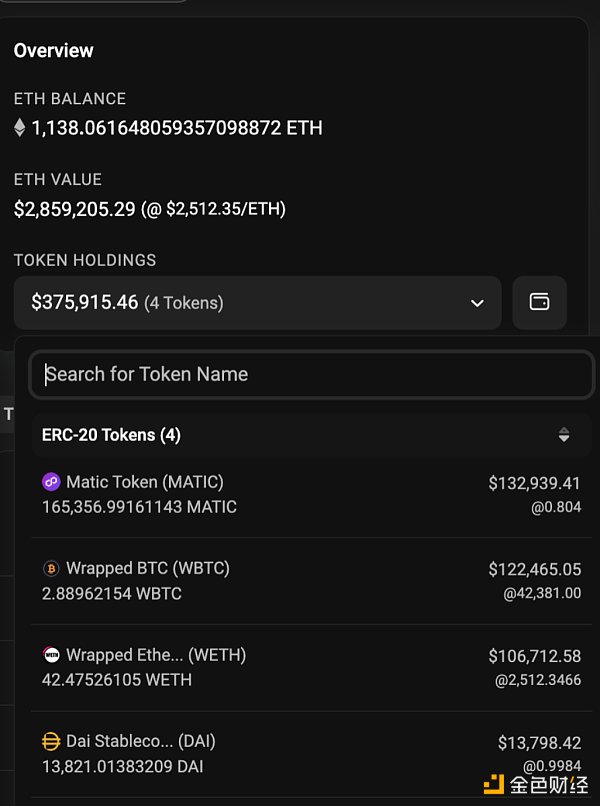

3. بعد ذلك، يستهدف العقد الثاني WETH وUSDT وWBTC وDAI وMATIC في عنوان الضحية. ونتيجة لذلك، فقد 104 ضحايا آخرين الأصول التالية:

- 42.47526105 WETH

- 347,005.65 دولار أمريكي

- 2.88962154 WBTC

- 13,821.01 DAI

- 165,356.99 MATIC

4. يقوم المهاجم بتحويل USDC إلى USDT إيثريوم.

p>

p>

مصدر الثغرة الأمنية

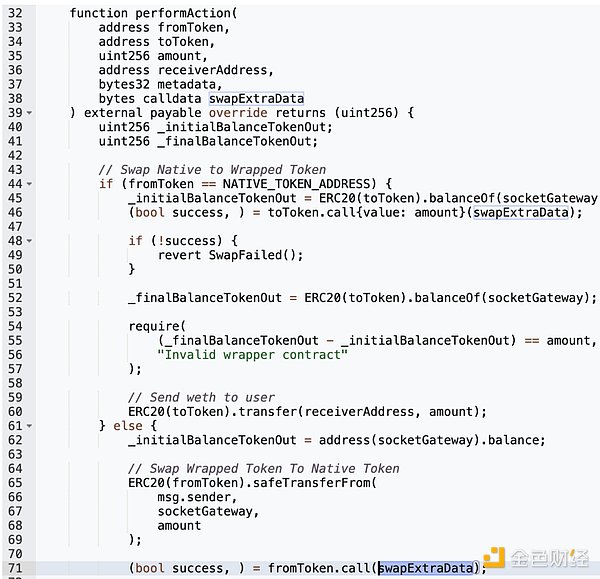

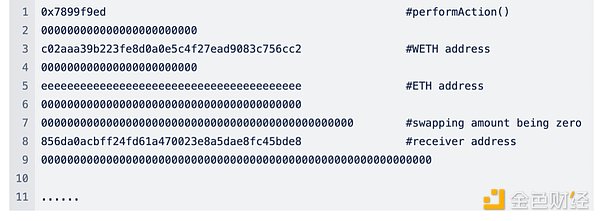

الثغرة الأمنية التي استغلها المهاجم موجودة في التوجيه المضاف حديثًا عنوان RouteAddress في وظيفة بيرفورماكشن.

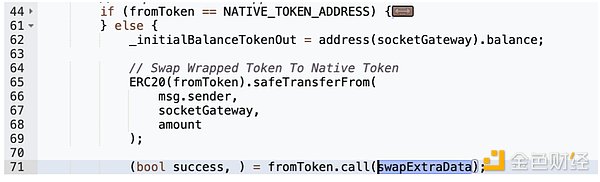

الوظيفة الأصلية لوظيفة بيرفورماكشن في هذا العنوان هي مساعدة وظائف التغليف وإلغاء التغليف. ومع ذلك، تظهر ثغرة أمنية خطيرة في هذه الوظيفة: يقوم المستخدم باستدعاء البيانات الخارجية مباشرة من خلال SwapExtraData في .call() دون التحقق، مما يعني أن المهاجم يمكنه تنفيذ وظائف ضارة عشوائية.

p>

p>

في هذه الحادثة، أنشأ المهاجم إدخال SwapExtraData ضار أدى إلى تشغيل وظيفة النقل من. استغلت المكالمة الخبيثة ترخيص المستخدم لعقد SwitchGateway وسرقت الأموال منه.

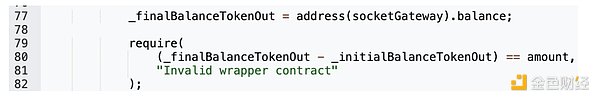

على الرغم من أن العقد سيضمن أن رصيد المستخدم سيتغير بشكل صحيح بعد استدعاء fromToken.call() عن طريق التحقق من التحقق من الرصيد، إلا أن هذه الوظيفة لا تأخذ في الاعتبار المبلغ التي وضعها المهاجم. هو 0.

p>

p>

استعادة عملية الهجوم

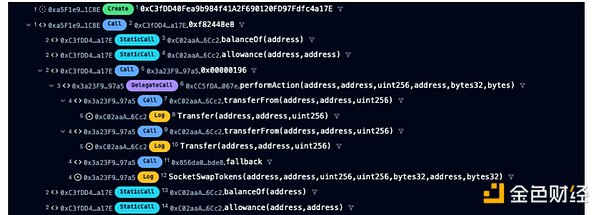

1. باستخدام عقد الهجوم، المهاجم هو على عقد بوابة المقبس تم استدعاء 0x00000196().

p>

p>

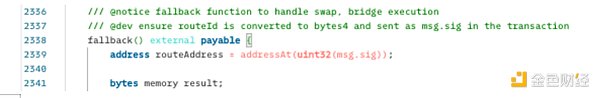

2. fallback() يستخدم التوقيع السداسي العشري 196 لاستدعاء عقد عنوان التوجيه الضعيف (routerAddress).

p>

p>

3. في لقطة الشاشة أدناه، يمكننا رؤية الإدخال المزيف الذي يستخدمه المهاجم، ورقم المبادلة هو 0.

p>

p>

4. سيتم استدعاء WrappedTokenSwapperImpl.performAction() بعد ذلك لإجراء Swap.

p>

p>

5. يتم قبول SwapExtraData المزيفة وتنفيذها بواسطة fromToken (WETH) دون أي تحقق.

p>

p>

6. يكرر المهاجم العملية المذكورة أعلاه حتى يتم استنفاد أصول الضحية. بعد ظهور المعاملة الخبيثة، سرعان ما قام سوكيت باستدعاء DisableRoute، مما أدى إلى حظر المسار الضعيف سابقًا ومنع نطاق أوسع من الهجمات.

7. في 23 يناير، أعلنت شركة سوكيت أنها استعادت 1032 إيثريوم، وأعلنت في 25 يناير أنها ستعوض جميع الخسائر بالكامل. وقد تم حل هذا الحادث.

p>

p>

ملخص الحدث

في عقود التوجيه مع ترخيص غير محدود للمستخدم، لا تعد هجمات بيانات المكالمات الضارة نادرة . وتشمل الهجمات المماثلة السابقة Dexible وHector Bridge. في 17 فبراير 2023، تعرضت البورصة اللامركزية Dexible للهجوم، مما تسبب في خسائر تزيد عن 1.5 مليون دولار. يقوم المستغل بإدخال بيانات الاتصال الضارة في وظيفة fill() الخاصة بـ Dexible لسرقة أصول المستخدم. في 2 يونيو 2023، تعرض بروتوكول شبكة هيكتور للهجوم. نشر المهاجم عقد USDC مزيفًا وقام بتحويل 652000 USDC حقيقي من عقد الضحية من خلال بيانات المكالمات الضارة.

عادةً ما تعمل منصات تجميع Blockchain على تحسين السيولة وتقليل الخسائر من خلال تغليف سلسلة من عقود الجسر والتوجيه. ومع ذلك، فإن هذا التغليف المعقد يخلق المزيد من التحديات الأمنية. يسعدنا أن نرى إمكانية حل حادثة المقبس. وستواصل CertiK التزامها بتوفير تدقيق واختبار شاملين للمنصة، وتقليل مخاطر التجميع المختلفة، وتحسين ثقة المجتمع ومستوى الأمان للصناعة بأكملها.

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance Kikyo

Kikyo Sanya

Sanya Catherine

Catherine Coinlive

Coinlive  Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Bitcoinist

Bitcoinist