المؤلف: 0xTodd المصدر: X, @BessJoyce16

لا يزال العديد من الأصدقاء يخلطون بين FHE وتقنيات التشفير مثل ZK وMPC، لذلك ستقارن هذه المقالة هذه التقنيات الثلاثة بالتفصيل.

آخر مرة قمنا بتحليل التشفير المتماثل بالكامل (FHE، التشفير المتماثل بالكامل) كيف التكنولوجيا يعمل.

لكن لا يزال العديد من الأصدقاء يخلطون بين FHE وتقنيات التشفير مثل ZK وMPC، لذلك يخطط موضوع المقالة الثانية لمقارنة هذه التقنيات الثلاثة بالتفصيل:

FHE vs ZK vs MPC < /p>

أولاً، دعونا نبدأ بالسؤال الأساسي: -ما هي التقنيات الثلاث؟ -كيف يعملون؟ -كيف تعمل تطبيقات blockchain؟

1. إثبات المعرفة الصفرية (ZK): التركيز على "الإثبات دون تسريب"

< p dir = "auto" data-testid = "tweetText" style = "text-align: left;"> الاقتراح الذي تمت مناقشته في تقنية إثبات المعرفة الصفرية (ZK) هو: كيفية التحقق من المعلومات دون تسريب أي محتوى محدد .

تم بناء ZK على أساس متين للتشفير من خلال إثبات المعرفة الصفرية، ويمكن لأليس التقديم إلى الطرف الآخر بوب بروف: تعرف سراً دون أن تكشف شيئاً عن السر نفسه.

تخيل سيناريو تريد فيه أليس إثبات جدارتها الائتمانية لبوب، وهو موظف تأجير سيارات، لكنها لا تفعل ذلك لا أريد إجراء تحويل مصرفي أو شيء من هذا القبيل. في هذا الوقت، على سبيل المثال، "درجة الائتمان" لبرنامج البنك/الدفع يمكن مقارنتها بـ "إثبات المعرفة الصفرية" الخاص بها.

أثبتت أليس أن درجة الائتمان الخاصة بها جيدة بشرط "المعرفة الصفرية" لبوب دون إظهارها. حسابها يتدفق، وهو دليل على صفر المعرفة.

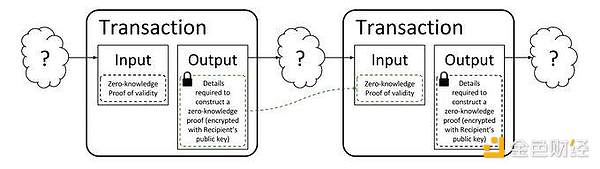

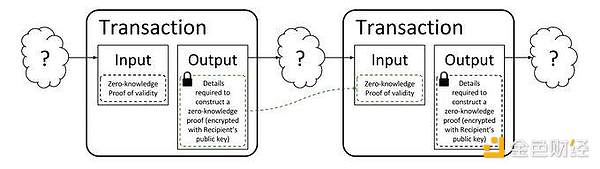

إذا تم تطبيقه على blockchain، يمكنك الرجوع إلى العملة المجهولة السابقة Zcash:

< p dir="auto" data-testid="tweetText" style="text-align: left;">عندما تقوم أليس بتحويل الأموال إلى الآخرين، يجب أن تكون مجهولة المصدر وتثبت أن لديها السلطة لتحويل هذه العملات المعدنية (وإلا فسيتم ذلك مما يؤدي إلى مضاعفة الإنفاق)، لذلك تحتاج إلى إنشاء دليل ZK.

لذلك، بعد أن رأى عامل التعدين بوب هذا الدليل، لم يتمكن من معرفة من هي (أي، صحيح مع عدم معرفة هوية أليس)، لا يزال من الممكن تحميل المعاملة إلى السلسلة.

2. الحساب الآمن متعدد الأطراف (MPC): التركيز على "كيفية الحساب دون تسريب"

تُستخدم تقنية الحوسبة الآمنة متعددة الأطراف (MPC) بشكل أساسي في: كيفية السماح لعدة مشاركين بالحساب معًا بأمان دون تسريب معلومات حساسة.

تسمح هذه التقنية لعدة مشاركين (مثل أليس وبوب وكارول) بالعمل معًا لإكمال مهمة الحوسبة دون أن يكشف أي طرف عن بيانات الإدخال الخاصة به.

على سبيل المثال، إذا أرادت أليس وبوب وكارول حساب متوسط الراتب لثلاثتهم دون الكشف عن رواتبهم المحددة. فكيف نفعل ذلك؟

يمكن لكل شخص أن يقسم راتبه إلى ثلاثة أجزاء ويتبادل جزأين مع الشخصين الآخرين. يضيف كل شخص الأرقام المستلمة ثم يشارك المبلغ.

أخيرًا، قام الأشخاص الثلاثة بتلخيص نتائج الجمع الثلاثة وحصلوا على القيمة المتوسطة، لكنهم لم يتمكنوا من تحديد الراتب الدقيق للآخرين باستثناء أنفسهم.

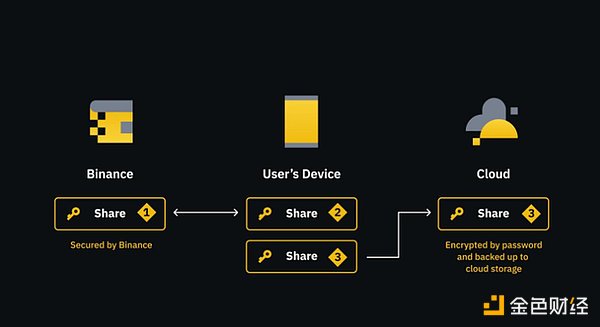

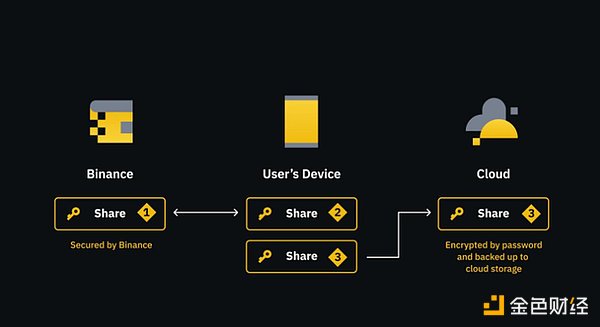

إذا تم تطبيقها على صناعة التشفير، فإن محفظة MPC تستخدم هذه التكنولوجيا.

لنأخذ أبسط محفظة MPC التي أطلقتها Binance أو Bybit كمثال. لم يعد المستخدمون بحاجة إلى حفظ 12 كلمة تذكيرية، لكنهم يشبهون إلى حد ما وضع المفتاح الخاص يتم تغيير السحر إلى 2/2 متعدد التوقيع، نسخة واحدة للهاتف المحمول الخاص بالمستخدم، ونسخة واحدة لسحابة المستخدم، ونسخة واحدة للتبادل.

إذا فقد مستخدم هاتفه المحمول عن طريق الخطأ، فيمكن لـ Yunshang+Exchange على الأقل استعادته.

بالطبع، إذا كانت هناك حاجة إلى مستوى أمان أعلى، فيمكن لبعض محافظ MPC دعم إدخال المزيد من الجهات الخارجية لحماية أجزاء المفتاح الخاص.

لذلك، استنادًا إلى تقنية التشفير الخاصة بـ MPC، يمكن لأطراف متعددة استخدام المفاتيح الخاصة بأمان دون الثقة في بعضها البعض.

3. التشفير المتماثل بالكامل (FHE): التركيز على "كيفية التشفير للعثور على الاستعانة بمصادر خارجية"

كما ذكرنا في موضوعي الأخير، يتم تطبيق التشفير المتماثل بالكامل (FHE) في: كيف نقوم بالتشفير، بحيث يمكن تسليمها بعد تشفير البيانات الحساسة إلى طرف ثالث غير موثوق به لإجراء حسابات إضافية، ويمكن الحصول على النتائج؛ لا يزال يتم فك تشفيرها من قبلنا. البوابة السابقة: https://x.com/0x_Todd/status/1810989860620226900…

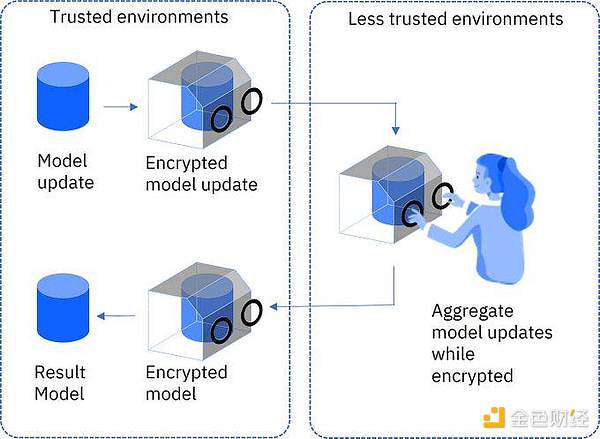

على سبيل المثال، ليس لدى أليس قوة حاسوبية خاصة بها وتحتاج إلى الاعتماد على بوب للقيام بذلك. احسب، لكنها لا تريد إخبار بوب بالحقيقة، لذا يمكنها فقط إدخال الضجيج في البيانات الأصلية (تشفير أي عدد من الإضافات/المضاعفات)، ثم استخدام قوة الحوسبة القوية لبوب لمعالجة البيانات، وأخيرًا، تقوم أليس بفك التشفير نفسها للحصول على النتيجة الحقيقية، وبوب ليس لديه أدنى فكرة عن المحتوى.

تخيل أنه إذا كنت بحاجة إلى معالجة البيانات الحساسة، مثل السجلات الطبية أو المعلومات المالية الشخصية، في بيئة الحوسبة السحابية، فإن FHE مهم بشكل خاص. فهو يسمح للبيانات بالبقاء مشفرة طوال فترة المعالجة، الأمر الذي لا يحافظ على أمان البيانات فحسب، بل يتوافق أيضًا مع لوائح الخصوصية.

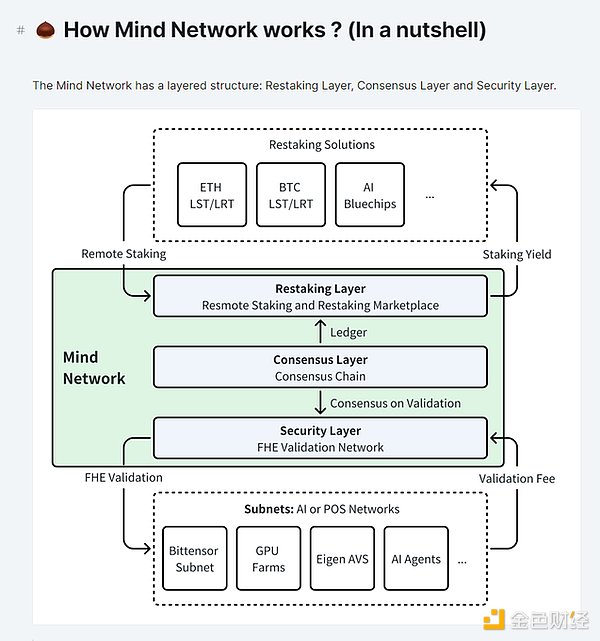

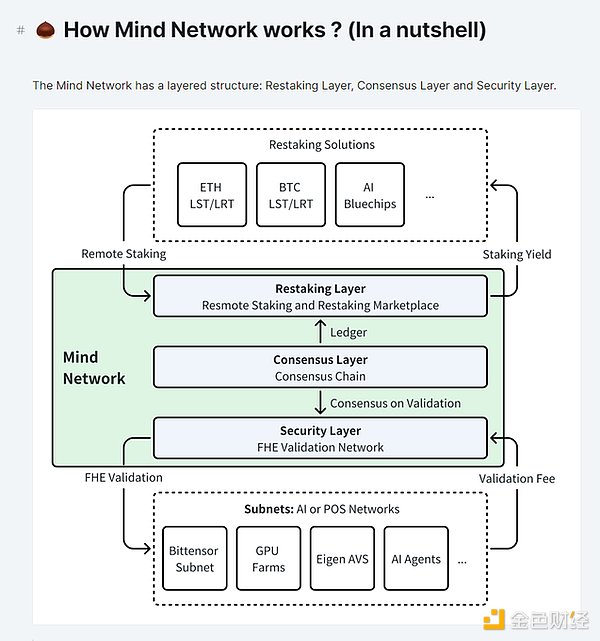

في المرة الأخيرة ركزنا على تحليل سبب حاجة صناعة الذكاء الاصطناعي إلى FHE، لذا، في صناعة التشفير، ما هي التطبيقات التي يمكن أن توفرها تقنية FHE؟ على سبيل المثال، حصل مشروع يسمى Mind Network على منحة Ethereum وهو أيضًا مشروع Binance Incubator. وهو يركز على المشكلة الأصلية لآلية PoS:

تحتوي بروتوكولات PoS مثل Ethereum على أكثر من مليون أداة تحقق، لذلك لا توجد مشكلة. ولكن بالنسبة للعديد من المشاريع الصغيرة، تنشأ المشاكل بين عمال المناجم.

لماذا تقول ذلك؟ من الناحية النظرية، تتمثل مهمة العقدة في التحقق بجدية مما إذا كانت كل معاملة قانونية. ومع ذلك، فإن بعض بروتوكولات PoS الصغيرة لا تحتوي على عقد كافية وتتضمن العديد من "العقد الكبيرة".

لذلك، وجدت العديد من عقد PoS الصغيرة أنه بدلاً من إضاعة الوقت في الحساب والتحقق من ذلك بأنفسهم، من الأفضل المتابعة والنسخ مباشرةً. النتائج الجاهزة للعقد الكبيرة.

ليس هناك شك في أن هذا سيؤدي إلى مركزية مبالغ فيها للغاية.

بالإضافة إلى ذلك، تحتوي مشاهد التصويت أيضًا على هذا النوع من علامة "المتابعة".

على سبيل المثال، في التصويت السابق على بروتوكول MakerDAO، نظرًا لأن A16Z كان لديها عدد كبير جدًا من مراكز التصويت في MKR في ذلك العام، غالبًا ما لعب موقفها دورًا حاسمًا في بعض البروتوكولات . بعد التصويت A16Z، اضطرت العديد من أكشاك التصويت الصغيرة إلى متابعة التصويت أو الامتناع عن التصويت، الأمر الذي فشل تمامًا في عكس الرأي العام الحقيقي.

لذا، تستخدم Mind Network تقنية FHE:

دع عقد PoS *لا تعرف بعضها البعض *إذا كانت إجابة الطرف الآخر صحيحة، فلا يزال من الممكن استخدام قوة الحوسبة الآلية لإكمال التحقق من الكتلة ومنع عقد PoS من سرقة بعضها البعض.

أو

السماح للناخبين *ألا* يعرفون نوايا بعضهم البعض في التصويت، فلا يزال هذا ممكنًا لاستخدام منصة التصويت لحساب نتائج التصويت ومنع متابعة التصويت.

هذا أحد تطبيقات FHE المهمة في blockchain.

لذا، من أجل تحقيق مثل هذه الوظيفة، يحتاج Mind أيضًا إلى إعادة بناء بروتوكول ماتريوشكا لإعادة التخزين. نظرًا لأن EigenLayer نفسها ستوفر خدمات "العقدة الخارجية" لبعض سلاسل الكتل الصغيرة في المستقبل، وإذا تعاونت مع FHE، فيمكن تحسين أمان شبكات PoS أو التصويت بشكل كبير.

لاستخدام استعارة غير مناسبة، فإن إدخال Eigen+Mind في blockchain صغير يشبه إلى حد ما دولة صغيرة لا تستطيع التعامل مع شؤونها الداخلية، لذا فهي يدخل القوات الأجنبية.

يمكن اعتبار هذا أحد الاختلافات بين Mind وRenzo وPuffer في فرع PoS/Restake، مقارنةً بـ Renzo وPuffer، بدأت Mind Network لاحقًا. تم إطلاق الشبكة الرئيسية مؤخرًا، وهي ليست مشغولة نسبيًا كما كانت خلال فصل الصيف.

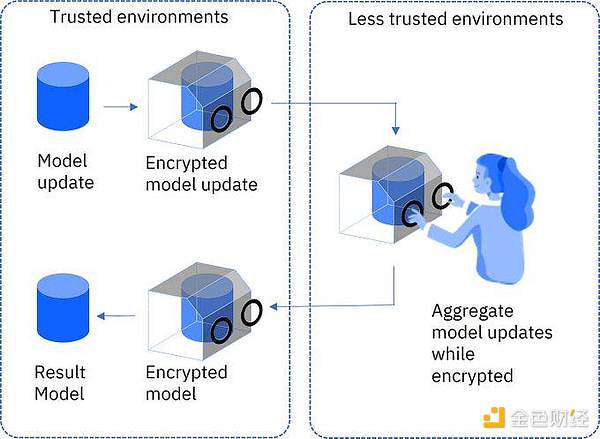

بالطبع توفر شبكة Mind Network أيضًا خدمات في فرع الذكاء الاصطناعي، مثل استخدام تقنية FHE لتشفير البيانات التي يتم تغذيتها للذكاء الاصطناعي، ومن ثم السماح للذكاء الاصطناعي بـ *غير معروف* تعلم هذه البيانات وعالجها بدون البيانات الأصلية. تتضمن الحالات النموذجية التعاون مع شبكة bittensor الفرعية.

أخيرًا، اسمحوا لي أن ألخص:

على الرغم من أن ZK ( إن إثبات المعرفة الصفرية)، وMPC (الحساب متعدد الأطراف)، وFHE (التشفير المتماثل بالكامل) كلها تقنيات تشفير متقدمة مصممة لحماية خصوصية البيانات وأمانها، ولكن هناك اختلافات في سيناريوهات التطبيق/التعقيد الفني:

< p style="text-align: left;">سيناريوهات التطبيق: يؤكد ZK على "كيفية الإثبات". فهو يوفر وسيلة لطرف ما لإثبات صحة معلومة معينة لطرف آخر دون الكشف عن أي معلومات إضافية. تكون هذه التقنية مفيدة عندما تحتاج إلى التحقق من الأذونات أو الهوية.

تؤكد MPC على "كيفية الحساب". فهو يسمح لعدة مشاركين بإجراء العمليات الحسابية معًا دون الحاجة إلى الكشف عن مدخلاتهم الفردية. يُستخدم هذا في المواقف التي يكون فيها التعاون في البيانات مطلوبًا ولكن يجب حماية خصوصية البيانات لجميع الأطراف، مثل تحليل البيانات عبر الوكالات وعمليات التدقيق المالي.

تؤكد FHE على "كيفية التشفير". فهو يجعل من الممكن تفويض العمليات الحسابية المعقدة بينما تظل البيانات مشفرة في جميع الأوقات. وهذا مهم بشكل خاص لخدمات الحوسبة السحابية/الذكاء الاصطناعي، حيث يمكن للمستخدمين معالجة البيانات الحساسة بأمان في البيئة السحابية.

التعقيد الفني: على الرغم من أن ZK قوي من الناحية النظرية، إلا أن تصميم بروتوكولات إثبات المعرفة الصفرية الفعالة وسهلة التنفيذ يمكن أن يكون معقدًا للغاية ويتطلب مهارات رياضية وبرمجية عميقة على سبيل المثال، هناك العديد من "الدوائر" التي لا يفهمها الجميع.

تحتاج MPC إلى حل مشكلات المزامنة وكفاءة الاتصال عند تنفيذها، خاصة عندما يكون هناك العديد من المشاركين، يمكن أن تكون تكلفة التنسيق والنفقات الحسابية مرتفعة جدًا.

تواجه FHE تحديات كبيرة من حيث كفاءة الحوسبة، فخوارزمية التشفير معقدة نسبيًا ولم يتم تشكيلها إلا في عام 2009. وعلى الرغم من جاذبيتها النظرية، إلا أن تعقيدها الحسابي العالي وتكلفة الوقت في التطبيقات العملية تظل عقبات رئيسية.

لكي نكون صادقين، فإن أمن البيانات وحماية الخصوصية الشخصية التي نعتمد عليها يواجه تحديات غير مسبوقة. تخيل أنه بدون تقنية التشفير، سيتم كشف جميع المعلومات الموجودة في رسائلنا النصية ووجباتنا السريعة وتسوقنا عبر الإنترنت. تمامًا مثل الباب غير المقفل، يمكن لأي شخص الدخول متى شاء.

آمل أن يتمكن الأصدقاء الذين يشعرون بالارتباك بشأن هذه المفاهيم الثلاثة من التمييز بدقة بين هذه اللآلئ الثلاثة في الكأس المقدسة للتشفير.

JinseFinance

JinseFinance