الخلفية

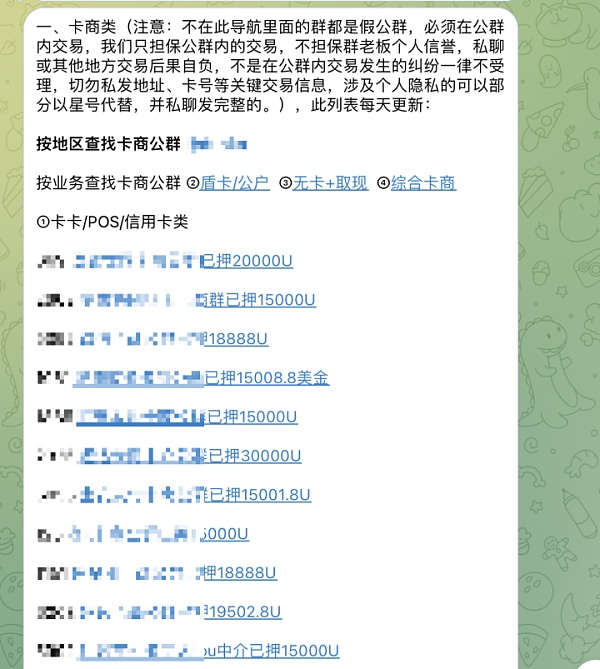

في 16 يناير 2024، مدون في وسائل التواصل الاجتماعي الصينية كشفت الأخبار التي تفيد بأن القوات المتحالفة في ميانمار يشتبه في أنها فرضت قسراً كميات كبيرة من العملات المشفرة على ممارسي صناعة الاحتيال الإلكتروني الذين تقطعت بهم السبل في ميانمار، وعرضت عناوين العملات المشفرة التي زعموا أنها استخدمت لتحصيل المدفوعات. وقد شكل هذا الكشف الآن شبكة واسعة النطاق نسبيا. الانتشار.

تم إجراء هذه المقالة بشكل مشترك بواسطة Bitrace وMistTrack لتحليل أموال العملات المشفرة للعناوين التي تم الكشف عنها، بما في ذلك: قواعد جمع الأموال والدفع ومعالجة مخاطر مصدر الأموال، أنشطة العناوين المرتبطة، وما إلى ذلك، بهدف الكشف عن محتوى التحليل ذي الصلة.

تحليل سلوك العنوان

(https://mp. weixin.qq.com/s/WDWM22vw68-NsVr0_1jHfA)

الصورة أعلاه توضح المعلومات الواردة في المقال العاجل وبناءً على ذلك قام الباحثون كشفت عن عنوان الدفع، أجرت TKFsCN تحليلًا لسعر صرف USDT وحاولت استنتاج وحدة التسوية التي تقف وراءه من خلال دفع USDT لبعض المبالغ المحددة.

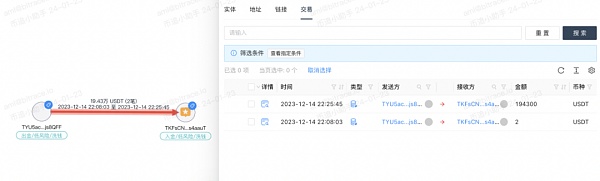

تُظهر سجلات المعاملات التاريخية لعنوان الدفع أن معاملة USDT الفردية المستلمة بواسطة هذا العنوان تحتوي على عدد كبير من العشرات والمئات غير السليمة، مثل 71417 و42857 وأرقام أخرى. وهذا أمر شائع عندما تستخدم المعاملات غير الدولار الأمريكي كوحدة التسوية.الوضع. بعد محاولة حساب سعر صرف العملات القانونية الرئيسية مقابل USDT، وجد الباحثون أن هذه المعاملات يشتبه في أنها تمت تسويتها بسعر صرف قدره 1 دولار أمريكي: 7-7.2 يوان صيني، وتراوح مبلغ تحويل الأموال الواحد بين 500000 يوان صيني. إلى 600000. هناك ظاهرة التجمع على عدة فترات من 1 مليون و 1.5 مليون.

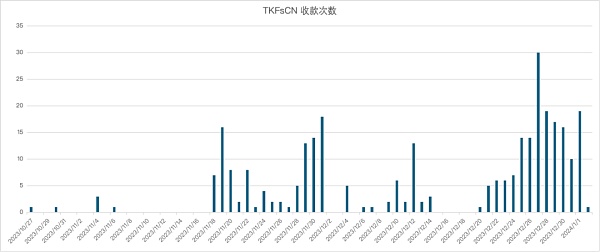

بعد تصفية المعاملات بمبلغ 100 USDT أو أقل، وفقًا للإحصاءات، من بين إجمالي 307 مبالغ تحويل USDT في TKFsCN، كان هناك 193 تحويلات لمبالغ على أساس سعر صرف الرنمينبي مقابل الدولار الأمريكي، وهو ما يمثل 62.86% من الإجمالي: يمثل مبلغ المعاملة 45.29% من الإجمالي.

يوضح هذا أن أكثر من نصف المعاملات التي تم جمعها بواسطة هذا العنوان تمت تسويتها بالرنمينبي، وتهيمن التحويلات بمبلغ تحويل قدره 500000. يجب أن يكون الطرف الذي يدفع USDT صينيًا.

تحليل مصدر التمويل

كما هو مذكور في المقالة الأصلية "، "بعد احتلال الشارع القديم، قاموا أيضًا باعتقال الصينيين في كل مكان (ملاحظة المؤلف: الممارسون في صناعة الاحتيال الإلكتروني). إذا كانوا على استعداد للدفع لحماية أنفسهم، فيمكن إرسال أولئك الذين يدفعون بعيدًا، وأولئك الذين لا يدفعون سيتم إرسالها إلى الصين." إذا كان هذا صحيحًا، فيجب أن يكون هناك عدد كبير من الأطراف المقابلة الجديدة في معاملة TKFsCN، ويأتي جزء من الأموال من الأصول الرمادية والسوداء وغسل الأموال والاحتيال والعناوين الأخرى ذات الصلة.

تشير البيانات إلى أنه في الفترة ما بين 22 أكتوبر 2023 و2 يناير 2024، تلقت TKFsCN إجمالي تحويلات USDT من 182 طرفًا مقابلًا مباشرًا، منها 117 عنوانًا تحتوي على مبالغ صغيرة متتالية + مبالغ كبيرة. خاصيتان للتحويل. يعد هذا سلوكًا نموذجيًا لاختبار التحويل. لا يختار الدافع إكمال التحويل دفعة واحدة للتأكد من صحة العنوان. وهذا يوضح أن ما لا يقل عن 62.29% من الأطراف المقابلة قد يقومون بإجراء تحويلات للمرة الأولى وهم ليسوا شركاء تجاريين منتظمين لـ TKFsCN.

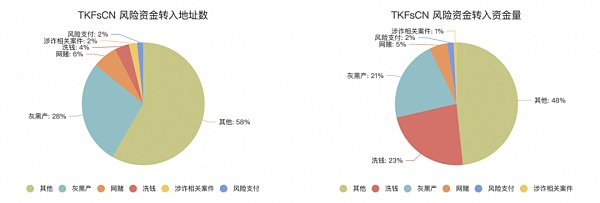

أظهر تدقيق أكثر تعمقًا لصناديق مخاطر العناوين في TKFsCN أن الطرف المقابل الذي يحول الأموال إلى هذا العنوان يرتبط ارتباطًا وثيقًا بالصناعة السوداء والرمادية، والمقامرة عبر الإنترنت، والاحتيال، وغسل الأموال، ودفع المخاطر وغيرها من الأنشطة. من بين أطراف التحويل المباشر البالغ عددها 182 طرفًا، كان ما يصل إلى 42% من العناوين المرتبطة بأنشطة المخاطر، حيث تم تحويل USDT بقيمة 33,523,148 دولارًا أمريكيًا إلى TKFsCN.

(صور من MistTrack وBitracePro)

تجدر الإشارة إلى أنه في ومن بين العناوين المرتبطة بهذه الدفعة من الأنشطة المحفوفة بالمخاطر، عثر المحققون أيضًا على 7 عناوين كانت مرتبطة بشكل واضح بقضايا جنائية معروفة، بما في ذلك قضيتي غسيل أموال، وقضية احتيال واحدة، وقضية قمار عبر الإنترنت، وقضية احتيال عبر الهاتف، والموقع الجغرافي للمشتبه به. الموقع المواقع كلها في شمال ميانمار أو كمبوديا.

يوضح هذا أن عنوان الطرف المقابل الذي بدأ الدفعات إلى TKFsCN لا يشارك فقط في عدد كبير من أنشطة التشفير المحفوفة بالمخاطر، ولكنه يرتبط أيضًا ارتباطًا وثيقًا بالمجرمين في جنوب شرق البلاد آسيا.

والغريب الآخر هو أن المحققين عثروا أيضًا على عنوان غسيل أموال يتعلق بقضية الاحتيال في مجال الاتصالات في عنوان التحويل، مما يشير إلى أن بعض الأموال الموجودة في عنوان التحويل هناك أيضًا بعض الشكوك في تحليل التتبع التصاعدي. سيتم توسيع هذه النقطة المشكوك فيها بشكل غير حساس في قسم "تحليل العناوين ذات الصلة" أدناه.

تحليل العناوين ذات الصلة

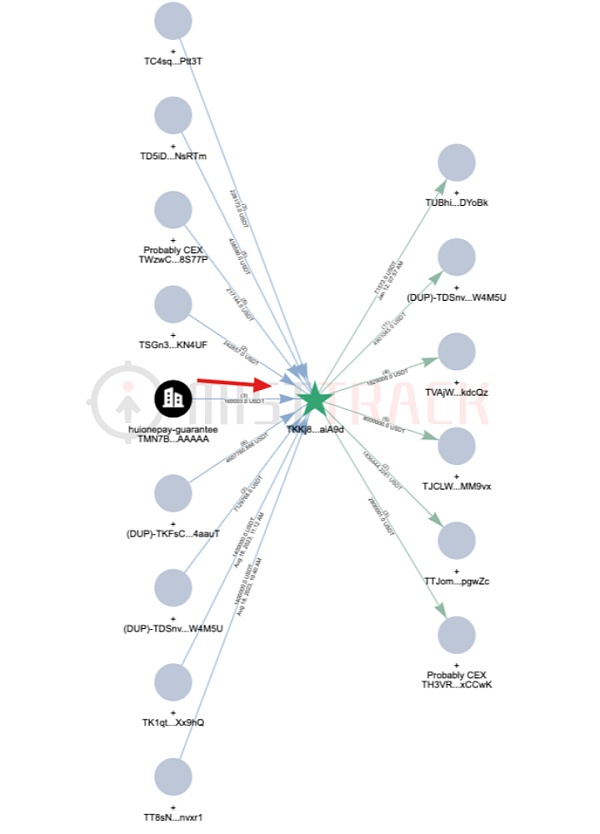

التجميع بناءً على TKFsCN أعلاه وجد تحليل فئة العنوان أن هذا العنوان يشتبه في أن له علاقة تجميعية للموضوع مع ما يقرب من مائة عنوان. بعض العناوين لا تحتوي فقط على أنشطة جمع أموال ودفع مماثلة لـ TKFsCN، ولكنها تكشف أيضًا عن مزيد من المعلومات حول المدفوع لأمره، مع المدفوع لأمره TKKj8G على سبيل المثال:

تلقت TKKj8G مباشرة 6 معاملات من TKFsCN يبلغ مجموعها أكثر من 4.6 مليون دولار أمريكي. الأموال هي أحد عناوين التحصيل في رابط الصندوق اللاحق للمدفوع لأمره؛

TKKj8G هي واحدة من عناوين المجموعة الأساسية. من بين 60 مجموعة تتجاوز قيمتها 100 USDT، هناك ما يصل إلى 50 مجموعة لديها سلوكيات اختبار صغيرة الحجم مشابهة لـ TKFsCN؛

أصبح TKKj8G نشطًا في 18 أغسطس 2023، أي قبل العناوين الأخرى بكثير، وكانت هناك معاملات مع ضمان Huiwang خلال هذه الفترة - من عنوان ضمان Huiwang تلقى 160,000 دولار أمريكي، وأظهر التحليل السلوكي أن التاجر الذي يضمنه Huiwang استعاد الوديعة من ضمان Huiwang.

يشير هذا إلى أن "عنوان وزارة المالية" المذكور في المقالة الأصلية قد لا يكون موجودًا. يجب أن تنتمي مجموعة العناوين بما في ذلك TKFsCN وTKKj8G إلى عنوان معين في ميانمار، يقوم متقبلو العملة الرقمية في كوريا الشمالية أو كمبوديا بتحصيل هذه المدفوعات نيابة عنهم لسبب ما.

المعاملات غير الطبيعية

خلاصة القول، ليس من الصعب على المحققين تحديد صورة نموذجية للدافع - في الأشخاص المنخرطين في كان على العمل غير القانوني في جنوب شرق آسيا أن يدفع USDT بقيمة 500000 يوان إلى عنوان تجميع معين لسبب ما. وبما أن هذه كانت المعاملة الأولى، فقد تم إجراء اختبار صغير قبل تحويل مبلغ كبير لمنع حدوث أخطاء في العنوان. العملة المشفرة المستخدمة للدفع تأتي إما من مكاسبها الأصلية غير القانونية أو يتم شراؤها من كيانات أخرى غير قانونية.

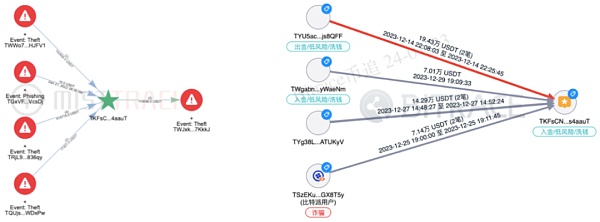

ولكن ليس كل الدافعين على هذا النحو. فقد وجد المحققون أيضًا بعض العناوين التي لا تلبي هذه الخصائص أو لا تستوفيها بالكامل. خذ TYU5acSGRwsYJfBhdpQc3broSpfsjs8QFF كمثال. العنوان هو أحد العناوين السبعة المتورطة بشكل مباشر في الحالة المذكورة أعلاه. قامت العناوين الستة الأخرى بنقل تشفير بقيمة 500.000 يوان صيني، و500.000 يوان صيني، ومليون يوان صيني، ومليون يوان صيني، و2.7 مليون يوان صيني (1.50 + 1.2 مليون يوان صيني)، و550.000 يوان صيني إلى TKFsCN على التوالي، ولكن يتم تحويل مبلغ التحويل TYU5ac إلى 1.36 مليون يوان بنفس سعر الصرف، وعلى الرغم من أنه عدد صحيح، إلا أن هذا المبلغ الخاص لا يزال مختلفًا تمامًا عن العناوين الأخرى.

ليس لدى المحققين طريقة لمعرفة السبب. وبالنظر إلى وجود سلوك اختبار صغير في هذا العنوان، فإن التخمين المعقول هو أن المعاملة خلف هذا العنوان تمثل 3 تحويل مشترك بقيمة 500.000 يوان صيني وحصل على خصم 10%.

الملخص

تحلل هذه المقالة قواعد جمع الأموال والدفع من العناوين العامة، ومعالجة مخاطر مصدر الأموال، والعنوان المرتبط بها الأنشطة تحليل متعمق والكشف عن محتوى التحليل ذي الصلة. الاستنتاجات الرئيسية هي كما يلي:

1. تتم تسوية أكثر من نصف المعاملات التي يتقاضاها العنوان المستهدف لهذا التحليل بالرنمينبي، ومبلغ التحويل هو 50، 100، نقل 1.5 مليون يحتل مكانة رئيسية؛

2. يرتبط عنوان الطرف المقابل للتحويل إلى عنوان هدف التحليل باللونين الأسود والرمادي ترتبط الصناعات والمقامرة عبر الإنترنت والاحتيال وغسل الأموال ودفع المخاطر والأنشطة الأخرى ارتباطًا وثيقًا؛

3. كان العنوان المستهدف والعناوين المرتبطة به محفوفًا بالمخاطر بالفعل الأنشطة التجارية قبل التحصيل المكثف لهذه الأموال. وبعد إجراء التحليل العنقودي على العنوان الذي تم تحليله، تبين أن المجموعة يشتبه في أنها تاجر مضمون من قبل Huiwang;

4. بدء هجوم على عنوان الهدف الذي تم تحليله يرتبط عنوان الطرف المقابل للدفع ارتباطًا وثيقًا بالمجرمين في شمال ميانمار أو كمبوديا.

للتلخيص، تم الكشف عن جزء من المحتوى في المقالة "كشف حساب العملة الافتراضية لقوات الحلفاء، وابتزاز مئات مئات الملايين من العملات الافتراضية من دولة الشمال " لا يتوافق مع المحتوى الموجود في السلسلة. بما يتوافق مع الحقائق، يوجد بالفعل عدد كبير من ممارسي صناعة الاحتيال الإلكتروني الصينيين الموجودين في شمال ميانمار أو كمبوديا الذين يقومون بشكل جماعي بنقل أصول USDT بكمية صحيحة من الرنمينبي إلى مجموعة عناوين معينة. ومع ذلك ، قد لا تكون هذه المجموعة من العناوين هي ما يسمى بـ "عنوان وزارة المالية"، ولكنها محلية. يختلف عنوان متقبل العملة الرقمية عن ذلك المذكور في المقال الأصلي.

نبذة عنا

تم إجراء هذا الاستطلاع بواسطة MistTrack اكتمل مع محققي Bitrace.

MistTrack (https://misttrack.io/) هو نظام تتبع لمكافحة غسيل الأموال تم تطويره بواسطة شركة أمان blockchain SlowMist، مع التركيز على يستخدم ل مكافحة غسيل الأموال بالعملات المشفرة ومفتوحة للجميع. قام نظام MistTrack لتتبع مكافحة غسيل الأموال بتجميع أكثر من 200 مليون عنوان عنوان ويمكنه تحديد عناوين المحفظة المختلفة على منصات التداول الرئيسية في العالم، بما في ذلك أكثر من 1000 كيان عنوان وأكثر من 400000 بيانات استخباراتية للتهديدات وأكثر من 90 مليون عنوان خطر.

Bitrace (https://www.bitrace.io/) هي شركة لتحليل بيانات blockchain تقدم خدمات لمؤسسات Web3 والمؤسسات المالية والجهات التنظيمية والقانونية وكالات إنفاذ القانون: توفير منتجات رائدة للامتثال والأدوات التنظيمية ودعم الخدمات مثل تحليل بيانات العملة المشفرة وإدارة المخاطر والتعاون في مجال إنفاذ القانون.

إخلاء المسؤولية

يعتمد محتوى هذه المقالة على تم تصميم نظام تتبع مكافحة غسيل الأموال MistTrack ودعم البيانات من منصة تتبع وتحليل العملات المشفرة BitracePro لتحليل العناوين العامة على الشبكة والكشف عن نتائج التحليل، ومع ذلك، نظرًا لخصائص blockchain، لا يمكننا ضمان الحقيقة المطلقة دقة جميع البيانات الواردة هنا، ولا نتحمل المسؤولية عن أي أخطاء أو سهو أو خسائر ناجمة عن استخدام محتويات هذه المقالة. وفي الوقت نفسه، لا تشكل هذه المقالة الأساس لأي موقف أو تحليل آخر.

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Financial Times

Financial Times Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Bitcoinist

Bitcoinist Ftftx

Ftftx