مع التطور السريع لتقنية blockchain، تتزايد الحوادث الأمنية مثل سرقة العملات المعدنية والتصيد الاحتيالي والاحتيال الذي يستهدف المستخدمين يومًا بعد يوم، وتتنوع أساليب الهجوم. يتلقى SlowMist عددًا كبيرًا من طلبات المساعدة من الضحايا كل يوم، على أمل أن نتمكن من تقديم المساعدة في تتبع وإنقاذ الأموال، ومن بينهم العديد من الضحايا الكبار الذين فقدوا عشرات الملايين من الدولارات. وبناءً على ذلك، تقوم هذه السلسلة بجمع الإحصائيات وتحليل النماذج المسروقة التي يتم تلقيها كل ثلاثة أشهر، بهدف تحليل الأساليب الشريرة الشائعة أو النادرة مع حالات حقيقية بعد إزالة التحسس، ومساعدة المستخدمين على تعلم كيفية حماية أصولهم بشكل أفضل.

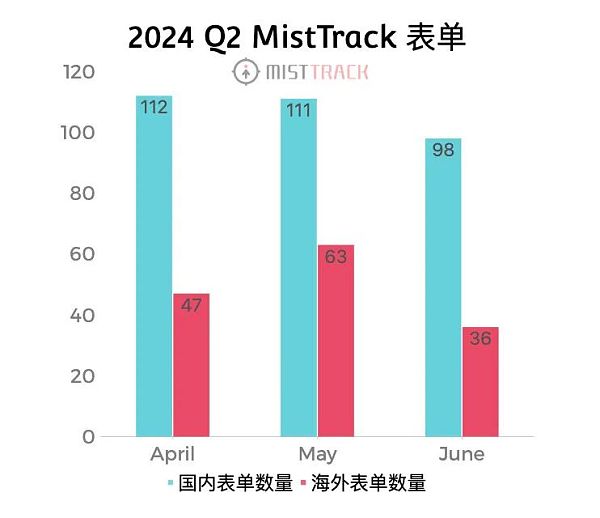

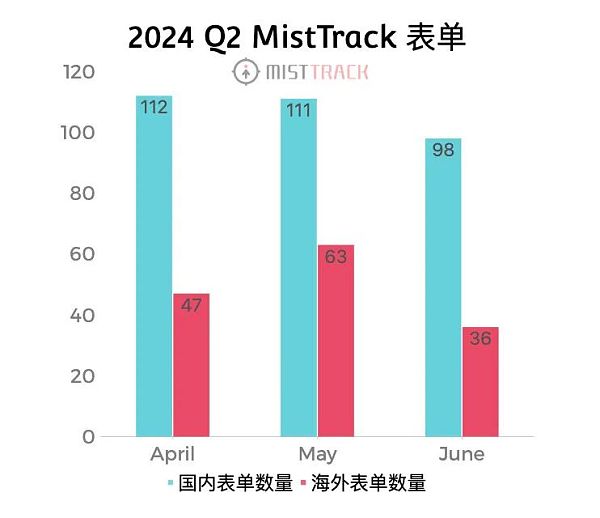

وفقًا للإحصاءات، تلقى فريق MistTrack ما مجموعه 467 نموذجًا مسروقًا في الربع الثاني من عام 2024، بما في ذلك 146 نموذجًا خارجيًا و321 نموذجًا محليًا خدمات مجتمع التقييم (ملاحظة: محتوى هذه المقالة ينطبق فقط على الحالات المقدمة من النموذج، باستثناء الحالات التي يتم الاتصال بها عبر البريد الإلكتروني أو القنوات الأخرى)

من بينهم، ساعد فريق MistTrack 18 عميلًا مسروقًا على تجميد 13 منصة بتمويل أمريكي تقريبًا 20.6641 مليون دولار.

أهم 3 أسباب للسرقة

التكتيكات الشريرة الأكثر شيوعًا في نموذج الربع الثاني من عام 2024 هي كما يلي:

تسرب المفتاح الخاص

وفقًا لإحصائيات نموذج Q2، العديد من المستخدمين سوف يسربون مفاتيحهم الخاصة / يتم تخزين العبارات التذكيرية في الأقراص السحابية مثل Google Docs و Tencent Docs و Baidu Cloud Disk و Graphite Docs وما إلى ذلك. سيرسل بعض المستخدمين مفاتيح خاصة / عبارات تذكيرية إلى أصدقائهم الموثوق بهم من خلال أدوات مثل WeChat و والأسوأ من ذلك أنه من خلال وظيفة معرفة القراءة والكتابة بالصور في WeChat، انسخ الكلمات التذكيرية إلى جدول WPS، ثم قم بتشفير الجدول وبدء الخدمة السحابية، وفي نفس الوقت قم بتخزينه في القرص الصلب المحلي للكمبيوتر. هذه السلوكيات التي يبدو أنها تعمل على تحسين أمن المعلومات تزيد في الواقع من خطر سرقة المعلومات بشكل كبير. غالبًا ما يستخدم المتسللون طريقة "حشو بيانات الاعتماد" لمحاولة تسجيل الدخول إلى مواقع خدمات التخزين السحابية هذه من خلال جمع قواعد بيانات الحسابات وكلمات المرور المسربة علنًا على الإنترنت. على الرغم من أن هذا يعد محض صدفة، إلا أنه طالما تم تسجيل الدخول بنجاح، يمكن للمتسللين بسهولة العثور على المعلومات المتعلقة بالعملات المشفرة وسرقتها. ويمكن اعتبار هذه المواقف بمثابة تسرب سلبي للمعلومات. هناك أيضًا بعض حالات التسرب النشط، مثل تحريض الضحايا من قبل المحتالين الذين يتظاهرون بأنهم خدمة عملاء لملء عبارات تذكيرية، أو خداعهم عن طريق روابط التصيد الاحتيالي على منصات الدردشة مثل Discord، ثم إدخال معلومات المفتاح الخاص. هنا، يذكّر فريق MistTrack الجميع بقوة بأنه لا ينبغي الكشف عن المفتاح الخاص/العبارة التذكيرية لأي شخص تحت أي ظرف من الظروف.

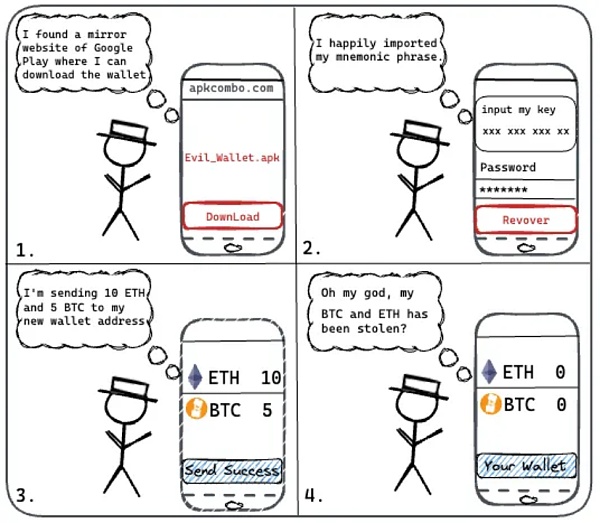

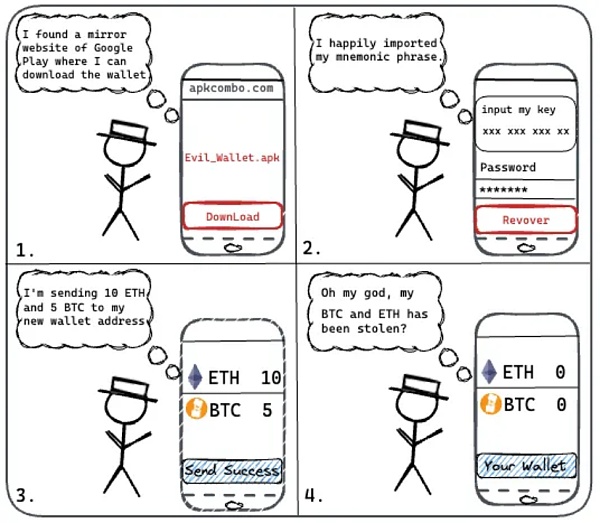

بالإضافة إلى ذلك، تعد المحافظ المزيفة أيضًا المنطقة الأكثر تضرراً مما يؤدي إلى تسرب المفاتيح الخاصة. يعد هذا الجزء مبتذلاً بالفعل، ولكن لا يزال هناك عدد كبير من المستخدمين الذين ينقرون عن غير قصد على الروابط الإعلانية عند استخدام محركات البحث ويقومون بتنزيل تطبيقات المحفظة المزيفة. لأسباب تتعلق بالشبكة، سيختار العديد من المستخدمين الحصول على التطبيقات ذات الصلة من مواقع التنزيل التابعة لجهات خارجية. على الرغم من أن هذه المواقع تدعي أن تطبيقاتها يتم تنزيلها من مرايا Google Play، إلا أن أمانها الفعلي أمر مشكوك فيه. في السابق، قام فريق الأمان SlowMist بتحليل تطبيق المحفظة على سوق تطبيقات الطرف الثالث apkcombo، ووجد أن إصدار imToken 24.9.11 المقدم من apkcombo هو إصدار غير موجود، وهو حاليًا الإصدار الذي يحتوي على أكثر محافظ imToken المزيفة فى السوق.

لقد قمنا أيضًا بتتبع بعض أنظمة إدارة الواجهة الخلفية المتعلقة بفريق المحفظة المزيفة، والتي تتضمن وظائف التحكم في العملة الرقمية المعقدة مثل إدارة المستخدم، وإدارة العملة، وإدارة إعادة الشحن. لقد تجاوزت الميزات المتقدمة والاحترافية لهذا النوع من الصيد خيال الكثير من الناس.

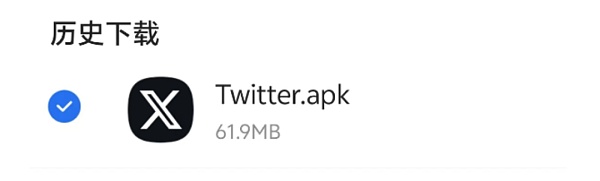

على سبيل المثال، هناك حالة نادرة نسبيًا في السؤال الثاني: بحث أحد المستخدمين عن "Twitter" في محرك بحث وقام عن طريق الخطأ بتنزيل نسخة مزيفة من تطبيق Twitter. عندما يفتح المستخدم التطبيق، تظهر رسالة مطالبة تدعي أن شبكة VPN مطلوبة بسبب القيود الإقليمية وتوجه المستخدم لتنزيل شبكة VPN المزيفة التي تأتي مع التطبيق، ونتيجة لذلك، يتم سرقة المفتاح الخاص/العبارة التذكيرية للمستخدم. تذكرنا مثل هذه الحالات مرة أخرى أنه يجب مراجعة أي تطبيقات وخدمات عبر الإنترنت بعناية والتحقق منها لضمان شرعيتها وأمانها.

التصيد الاحتيالي

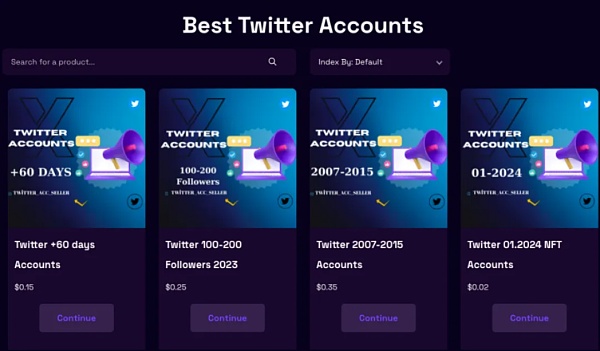

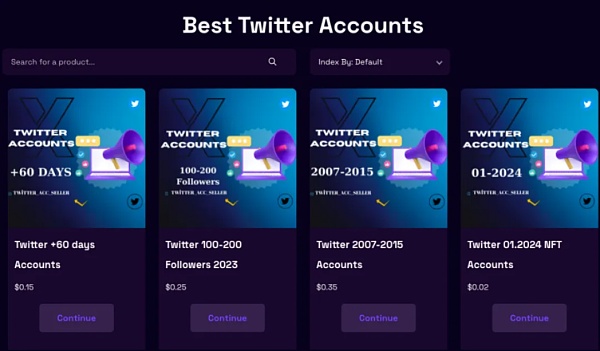

وفقًا للتحليل، كان سبب التصيد الاحتيالي للعديد من طلبات المساعدة المسروقة في الربع الثاني هو: قيام المستخدم بالنقر فوق للنشر على رابط التصيد بالتعليقات ضمن مشروع تويتر المعروف. في السابق، قام فريق أمان SlowMist بإجراء تحليلات وإحصائيات مستهدفة: بعد أن ينشر حوالي 80% من أطراف المشروع المعروفة تغريدات، سيتم شغل الرسالة الأولى في منطقة التعليق بحسابات تصيد احتيالية. ووجدنا أيضًا أن هناك عددًا كبيرًا من المجموعات على Telegram لبيع حسابات تويتر، وتتميز هذه الحسابات بأعداد مختلفة من المتابعين والمشاركات، وأوقات تسجيل مختلفة، مما يتيح للمشترين المحتملين اختيار الشراء بناءً على احتياجاتهم. يظهر التاريخ أن معظم الحسابات المباعة مرتبطة بصناعة العملات المشفرة أو مشاهير الإنترنت.

بالإضافة إلى ذلك، هناك أيضًا بعض مواقع الويب المتخصصة في بيع حسابات تويتر. تبيع هذه المواقع حسابات تويتر لسنوات مختلفة وتدعم أيضًا شراء حسابات مشابهة إلى حد كبير. على سبيل المثال، يبدو الحساب المزيف Optimlzm مشابهًا جدًا للحساب الحقيقي Optimism. بعد شراء مثل هذا الحساب المشابه إلى حد كبير، ستستخدم عصابة التصيد أدوات الترويج لزيادة التفاعل وعدد المعجبين بالحساب، وبالتالي زيادة مصداقية الحساب. لا تقبل هذه الأدوات الترويجية مدفوعات العملة المشفرة فحسب، بل تبيع أيضًا مجموعة متنوعة من خدمات المنصات الاجتماعية بما في ذلك الإعجابات وإعادة التغريدات والمتابعين وما إلى ذلك. وباستخدام هذه الأدوات، يمكن لمجموعة التصيد الاحتيالي الحصول على حساب تويتر يضم عددًا كبيرًا من المتابعين والمشاركات، وتقليد ديناميكيات إصدار المعلومات الخاصة بطرف المشروع. ونظرًا للتشابه الكبير مع حساب طرف المشروع الحقيقي، فإنه يصعب على العديد من المستخدمين التمييز بين الأصالة والمزيفة، وبالتالي زيادة معدل نجاح مجموعات التصيد الاحتيالي. تقوم عصابات التصيد بعد ذلك بتنفيذ عمليات التصيد، مثل استخدام الروبوتات الآلية لمتابعة ديناميكيات المشاريع المعروفة. عندما ينشر فريق المشروع تغريدة، سيقوم الروبوت تلقائيًا بالرد للحصول على التعليق الأول، وبالتالي جذب المزيد من المشاهدات. وبما أن الحسابات المتخفية من قبل عصابة التصيد تشبه إلى حد كبير حسابات فريق المشروع، فبمجرد إهمال المستخدم والنقر على رابط التصيد الموجود على الحساب المزيف، ثم التفويض والتوقيع، فقد يؤدي ذلك إلى خسائر في الأصول.

بشكل عام، عند النظر إلى هجمات التصيد الاحتيالي في صناعة blockchain، بالنسبة للمستخدمين الفرديين، تكمن المخاطر بشكل أساسي في النقطتين الأساسيتين المتمثلتين في "اسم المجال والتوقيع". ومن أجل تحقيق الحماية الأمنية الشاملة، طالبنا دائمًا باعتماد استراتيجية الحماية المزدوجة، وهي الدفاع عن الوعي الأمني للأفراد + الدفاع بالوسائل التقنية. يشير الدفاع الفني إلى استخدام العديد من أدوات الأجهزة والبرامج، مثل المكون الإضافي Scam Sniffer الذي يحظر مخاطر التصيد الاحتيالي، لضمان أمان الأصول والمعلومات الوقت، وبالتالي منع تشكل الخطر في المقام الأول. فيما يتعلق بالدفاع عن الوعي بأمن الموظفين، نوصي بشدة أن يقرأ الجميع بعمق ويتقنون تدريجيًا "دليل الإنقاذ الذاتي للغابات المظلمة في Blockchain" (https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/ blob/main/ README_CN.md). فقط من خلال التعاون بين استراتيجيتي الحماية هاتين، يمكننا مكافحة أساليب هجوم التصيد الاحتيالي المتغيرة والمحدثة بشكل فعال وحماية أمن الأصول.

الاحتيال

هناك العديد من تقنيات الاحتيال، السؤال الثاني هو عملية الاحتيال الأكثر شيوعًا هي Pixiu Pan. في الأساطير، يُنظر إلى بيكسيو على أنه مخلوق سحري، ويقال إنه يمكنه ابتلاع كل شيء دون إخراجه. وتقول الحكاية إنه بمجرد ابتلاع الكنوز مثل الذهب والمجوهرات، لا يمكن إخراجها من جسده. لذلك، يتم استخدام قرص Pixiu كناية عن العملات الرقمية التي لا يمكن بيعها بمجرد شرائها.

أحد الضحايا وصف تجربته: "لقد طرحت سؤالاً في مجموعة التلغرام، وأجاب أحدهم بحماس على الكثير من أسئلتي وعلمني... علمني الكثير من الأشياء، وبعد أن تحدثنا على انفراد لمدة يومين، شعرت أنه كان جيدًا جدًا، لذلك اقترح أن يأخذني إلى السوق الأولية لشراء رموز جديدة، وزودني بعنوان عقد العملة على PancakeSwap وعندما اشتريتها، استمرت العملة في الارتفاع بشكل حاد. وأخبرني أن هذه فرصة ذهبية لا تأتي إلا مرة واحدة كل نصف عام، واقترح أن أقوم بزيادة الاستثمار على الفور لقد ظل يحثني على ذلك. أدركت أنني ربما تعرضت للخداع، لذلك طلبت من الأشخاص الآخرين في المجموعة مساعدتي في التحقق، واتضح أنها كانت بالفعل عملة Pixiu، وقد جربتها أيضًا ولم أتمكن من شرائها ولكن لا أبيعها. وعندما اكتشف المحتال أنني لن أقوم بزيادة مركزي بعد الآن، قام بحظري أيضًا. "

تعكس تجربة هذه الضحية التجربة النموذجية في الواقع نمط الاحتيال في Pixiu Pan:

1. ينشر المحتالون عقودًا ذكية تنصب الفخاخ وترمي الطعم واعدة بأرباح عالية؛

2. يحاول المحتالون جذب الهدف لشراء الرموز المميزة. غالبًا ما يرى الضحايا أن الرموز المميزة ترتفع بسرعة بعد الشراء. لذلك، يقرر الضحايا عادةً الانتظار حتى تزيد الرموز المميزة بدرجة كافية قبل محاولة استردادها. ونتيجة لذلك، يجدون أنهم لا يستطيعون بيع الرموز المميزة التي تم شراؤها؛

3. وأخيرًا، يقوم المحتال بسحب الأموال التي استثمرها الضحية.

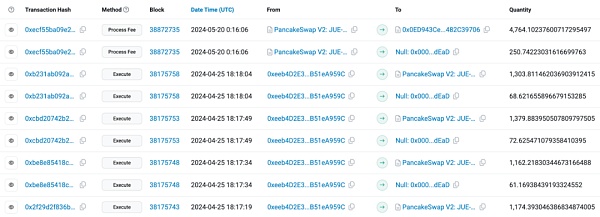

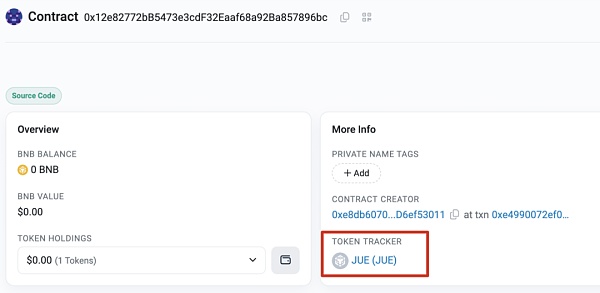

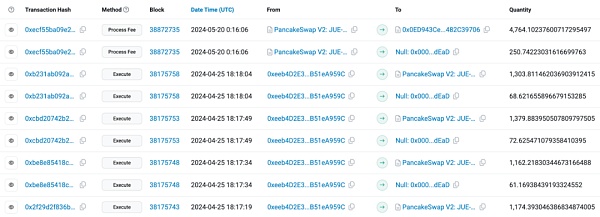

من الجدير بالذكر أن عملات Pixiu المذكورة في نموذج Q2 حدثت جميعها في BSC. وكما ترون في الصورة أدناه، هناك العديد من المعاملات لعملات Pixiu. كما أرسل المحتالون الرموز المميزة التي كانوا يحتفظون بها إلى المحافظ والبورصات خلق الوهم بأن الكثير من الناس متورطون.

نظرًا للطبيعة الخفية لسوق Pixiu، قد يكون من الصعب حتى على المستثمرين ذوي الخبرة رؤية الحقيقة بوضوح. في الوقت الحاضر، أصبح اتجاه الميم سائدًا، وأنواع مختلفة من "Dogecoins" لها تأثير معين على السوق. نظرًا لأن سعر لوحة Pixiu سيرتفع بسرعة، فغالبًا ما يتبع الناس الاتجاه ويشترون باندفاع. العديد من المشاركين في السوق الذين لا يعرفون الحقيقة يطاردون هذه الموجة من "حمى الكلاب المحلية"، لكنهم يقعون عن غير قصد في فخ لوحة Pixiu. وبعد الشراء، لم يعد بإمكانهم استخدامه للبيع.

لذلك يوصي فريق MistTrack المستخدمين باتخاذ الإجراءات التالية قبل التداول لتجنب الخسائر المالية الناجمة عن المشاركة في تداول Pixiu:

استخدم MistTrack للتحقق من حالة المخاطر للعناوين ذات الصلة، أو استخدم أداة الكشف الأمني عن الرموز المميزة من GoPlus لتحديد عملات Pixiu واتخاذ قرارات التداول؛

تحقق مما إذا كان الرمز قد تم تدقيقه والتحقق منه على Etherscan أو BscScan أو قراءة المراجعات، حيث أن بعض الضحايا أصدر تحذيرًا على علامة تبويب تعليقات العملة؛

فهم معلومات العملة الافتراضية ذات الصلة والنظر في خلفية طرف المشروع لتحسين الوعي بالوقاية الذاتية. كن حذرًا من العملات الافتراضية التي تقدم عوائد مرتفعة جدًا، وعادةً ما تعني العوائد المرتفعة جدًا مخاطر أكبر.

اكتب في النهاية

إذا تمت سرقة عملتك المشفرة للأسف، فسنقدم خدمات مساعدة مجتمعية مجانية لتقييم الحالة. ما عليك سوى إرسال نموذج وفقًا لإرشادات التصنيف (الأموال المسروقة/الاحتيال/الابتزاز). وفي الوقت نفسه، ستتم أيضًا مزامنة عنوان المتسلل الذي أرسلته مع شبكة تعاون استخبارات التهديدات SlowMist InMist Lab للتحكم في المخاطر. (ملاحظة: أرسل النموذج الصيني إلى https://aml.slowmist.com/cn/recovery-funds.html، وأرسل النموذج باللغة الإنجليزية إلى https://aml.slowmist.com/recovery-funds.html)< p style="text-align: left;">لقد انخرطت SlowMist بعمق في مجال مكافحة غسيل الأموال بالعملات المشفرة لسنوات عديدة، وشكلت حلاً كاملاً وفعالاً يغطي الجوانب الثلاثة للامتثال والتحقيق و التدقيق، والمساعدة بنشاط في بناء بيئة بيئية صحية للعملات المشفرة، وكذلك توفير الخدمات المهنية لصناعة Web3 والمؤسسات المالية والهيئات التنظيمية وإدارات الامتثال. من بينها، MistTrack عبارة عن منصة للتحقيق في الامتثال توفر تحليل عنوان المحفظة ومراقبة الأموال وإمكانية التتبع، وقد جمعت أكثر من 300 مليون عنوان عنوان وأكثر من 1000 كيان عنوان وأكثر من 500000 بيانات استخباراتية للتهديدات وأكثر من 90 مليون عنوان خطر. وهي توفر حماية قوية لضمان أمن الأصول الرقمية ومكافحة جرائم غسيل الأموال.

Weiliang

Weiliang