OP_CAT: القطعة المفقودة من BTC L2؟

Bitcoin L2،OP_CAT،BTC،OP_CAT: القطعة المفقودة من BTC L2؟ جولدن فاينانس، كود التشغيل هذا أثار نقاش الجميع؛ ماذا يفعل؟

JinseFinance

JinseFinance

المؤلف: blockpunk2077؛ المصدر: Twitter

كما ذكرنا في التغريدة الطويلة الأخيرة، فإن التطور الكبير لـ "Inscription" قد عزز ازدهار نظام BTC البيئي، ولكنه أدى أيضًا إلى تكثيف المنافسة على موارد شبكة BTC، وتكاليف الرسوم المفرطة، والمستقبل المنظور لـ BTC كما يؤدي الارتفاع أيضًا إلى زيادة عتبة الدخول للاعبين البيئيين في BTC.

وهذا دفع الناس إلى البدء في مناقشة خطة توسع BTC، والتي جذبت أيضًا انتباه المجتمع والمستثمرين.

بالطبع، تجنب الناس ضمنيًا خطة التوسع المتمثلة في ترقية BTC L1 مباشرةً. والمناقشات الأكثر تطرفًا ليست أكثر من مجرد رفع أختام بعض نصوص OP. تابع لاستكشاف الإمكانات المتبقية لـ BTC ضمن Taproot (مثل المناقشة بين CTV وCAT).

فيما يتعلق بالتطور والنتائج النظرية لمجموعة ETH ووحداتها، أصبحت BTC Layer2 هي الاتجاه السائد في مناقشات التوسعة وهي أيضًا الحل الأسرع فعالية. سيتم أيضًا نشر الدفعة الأولى من المشاريع عبر الإنترنت خلال الشهرين أو الثلاثة أشهر القادمة وستصبح السرد السائد المطلق للضجيج.

نظرًا للدرجة العالية من اللامركزية في إدارة BTC، لا توجد "كنيسة" لتوجيه المجتمع، لذا فإن تصميم اللغة الثانية الخاص بها يزدهر أيضًا. ستبدأ هذه المقالة بـ BTC L2 النموذجي والبروتوكولات ذات الصلة في السوق للحصول على لمحة عن إمكانية توسيع BTC.

نحن هنا نقسم BTC L2 تقريبًا إلى سلاسل جانبية، وطبقة تراكمية، وطبقة DA، ومؤشر لامركزي، وما إلى ذلك، ونجمع المشاريع التي أعتقد أنها متشابهة. لا أحد لديه السلطة لتحديد خطة التوسع الخاصة بالبيتكوين حتى الآن، لذا فإن تصنيفي الفعلي ليس صارمًا.

تركز هذه المقالة على المناقشة من منظور حلول التنفيذ الجزئي، والعديد من التصاميم لا تزال في مرحلة الورق. وفي المنافسة على الأصول من الدرجة الثانية، تحدد التكنولوجيا والأمن الحد الأدنى للمشروع. التكنولوجيا عبارة عن تذكرة، ومن الممكن السفر على الدرجة الأولى أو الاقتصادية أو حتى تسجيل تذكرة. إذا كنت تريد المضاربة على الأصول، فما عليك سوى الوصول إلى مستوى النجاح.

ولكن من منظور الأصول، أحدها هو قدرة L2 على إنشاء الأصول، لا يمكن تقييم ما إذا كان الأمر يتعلق بإدخال النقوش أو سحب الخيوط بنفسك من منظور تقني وحده؛ ثانيًا، ما إذا كان بإمكانه جذب ودائع BTC الخاصة بـ L1 ستكون قدرتها التنافسية الأساسية، والتي تولي أهمية كبيرة لأمن الجسر. بعد كل شيء، "لا مفاتيحي وليس "عملات البيتكوين الخاصة بي" هي العقيدة الأساسية، وهي وثيقة الصلة جدًا بتصميم البرنامج.

هل سيتجاوز اعتماد نظام BTC البيئي ETH في المستقبل؟ ربما يمكن أن يوفر لك بعض المراجع.

أولاً وقبل كل شيء، نحتاج إلى تقديم تقنية الواجهة الأمامية، والتغييران الناتجان عن ترقية Taproot:

يقدم توقيع Schnorr طريقة متعددة التوقيع لما يصل إلى 1000 مشارك في BTC، وهو الأساس لتنفيذ العديد من جسور L2 ;

يسمح MAST بدمج مجموعة من نصوص UTXO من خلال أشجار Merkle لتنفيذ منطق أكثر تعقيدًا، مما يوفر إمكانية L2 أنظمة الإثبات;

< /li>قام Tapscript بترقية نص Bitcoin للسماح بالتحقق من سلسلة من النصوص البرمجية لتحديد ما إذا كان من الممكن إنفاق UTXO، مما يسهل عمليات سحب المستوى الثاني والقطع وغيرها من العمليات.

كل شيء قابل للاستخدام. هو كل شئ. تتمثل ميزة السلاسل الجانبية في أنها سريعة في تحقيق النتائج والتركيز على التطوير السريع لمنطق الأعمال. "أمنها يرتبط بشكل أساسي فقط بشبكتها نفسها. إنها "تذكرة" قطار أمان BTC. الجزء الأكثر أهمية هو الجسر عبر سلسلة BTC، وهو نقطة الاتصال الوحيدة.

في الواقع، معظم BTC L2 يشبه BEVM، مما يواصل توسع ETH فكرة سلسلة منتصف الجانب.

تنشر BEVM عنوانًا متعدد التوقيع على L1 الخاص بـ BTC من خلال إمكانات Taproot، وتدير سلسلة جانبية لـ EVM، ويتم نشرها في EVM لقبول طلبات سحب BTC. . يستخدم GAS الخاص بـ BEVM عملة BTC عبر السلسلة.

عند إعادة الشحن، يقوم مشغل الجسر بمزامنة بيانات BTC وإخطار السلسلة الجانبية، كما تقوم عقدة BEVM أيضًا بتشغيل عميل خفيف لمزامنة رأس كتلة BTC للتحقق إعادة الشحن، السحب عندما يقوم أمين الجسر بالتوقيع، وبعد جمع عدد معين من التوقيعات (العتبة)، سيتم إصدار معاملة سحب BTC. يتيح ذلك إمكانية التشغيل البيني للأصول بين السلسلة الجانبية وBTC.

يختلف BEVM عن حل $RSK $STX التقليدي، ويستخدم التوقيع المتعدد لـ BTC الخاص بـ Taproot لتنفيذ توقيعات العتبة. من الناحية النظرية، يمكن أن يكون هناك المزيد من مديري الجسور. هذا يضيف درجة معينة من التسامح مع الأخطاء إلى سلسلة BTC المتقاطعة ويجعلها أكثر لامركزية.

ومع ذلك، لا تستخدم BEVM أي ضمان أمني لـ BTC وتدرك فقط إمكانية التشغيل البيني لأصول BTC. تدير عقدها الإجماع الداخلي الخاص بها وEVM ولا تقوم بتحميل البراهين في شبكة BTC، لذلك لا يوجد L1 DA.

تعتمد مقاومة الشبكة للرقابة على المعاملات على الشبكة نفسها، لذلك إذا رفضت العقدة حزم معاملة سحب BTC الخاصة بك، فلن تتمكن بعد الآن من الحصول على BTC من L1. هذه مخاطرة محتملة.

ميزة هذه الطريقة هي أنه يمكن تنفيذها والتحقق منها بسرعة. كما أن التوقيع المتعدد Taproot الذي تم تنفيذه ذاتيًا من BEVM يخطو خطوة أخرى إلى الأمام في أمان Bridge وهي حاليًا واحدة من سلسلة BTC الجانبية القليلة عبر الإنترنت للشبكة الرئيسية.

الخريطة هي أيضًا سلسلة جانبية نقشية لبنية EVM، حيث يتم اختيار استخدم سلاسل BRC20 المتقاطعة الخاصة بـ BTC L1 لـ EVM لتشغيل بعض الخدمات منخفضة التكلفة.

تعمل الخريطة على تشغيل فهرس BRC20 محسّن. يقوم المستخدمون بربط Brc20 عبر BTC ويحتاجون إلى إرسال معاملات جديدة لإدراج السلسلة المستهدفة والعنوان المستهدف والمعلومات الأخرى في json . ، وبالتالي يتم فهرستها بواسطة Map وتظهر على السلسلة الجانبية؛ يتم سحب BRC20 بتوقيع متعدد من قبل لجنة التوقيع بموجب آلية Map Pos لبدء معاملة BTC.

يعمل دفتر الأستاذ BRC20 فعليًا في فهرس، وBTC L1 هو في الأساس مصدر بياناته المتاح.

من خلال الاستفادة من الرسوم المنخفضة للسلاسل الجانبية، تقوم سلسلة Map بتشغيل أداة Mint الخاصة بـ BRC20 LessGas وسوق النقوش SATSAT، وتنفيذ سلسلة BRC20 المتقاطعة من خلال Roup. إن فكرة اتخاذ النقوش كجوهر هي فكرة فريدة من نوعها وقد اجتذبت مجموعة من المستخدمين.

تستخدم الخريطة آلية إجماع PoS الكلاسيكية لتحميل بيانات نقطة التفتيش إلى BTC L1 لتعزيز أمانها. ومع ذلك، بالإضافة إلى منع الهجمات بعيدة المدى، لا يزال Map لا يتمتع بالضمانات الأمنية لاستخدام BTC، ولا يوجد تحسين في عمليات السحب المقاومة للرقابة، والتحقق من تغيير الحالة، وموثوقية البيانات.

سلسلة جانبية من BTC تم إصدارها بواسطة Brc420. اختارت Merlin Chain استخدام حل MPC الخاص بمحفظة cobo لتنفيذ سلسلة BTC المشتركة، والذي يبدو أنه خيار متحفظ نسبيًا: لدى MPC عدد أقل من الموقعين، وبالمقارنة مع توقيع BTC المتعدد الذي تمت ترقيته من Taproot، لا تزال هناك بعض المشكلات الأمنية هناك فجوة، ولكن لحسن الحظ تم إثبات MCP لفترة طويلة.

يستخدم Merlin تجريد حساب ParticleNtwrk ويمكنه الاستمرار في استخدام محافظ وعناوين Bitcoin للتفاعل مع السلاسل الجانبية دون تغيير عادات المستخدم، وهذا أمر يستحق الثناء. بالمقارنة، إذا عاد مستخدمو البيتكوين إلى Metamask للتفاعل، فإن هذا التصميم يبدو كسولًا وبسيطًا.

تحظى Brc420 وBitmap بشعبية كبيرة وقد راكمت قاعدة مستخدمين كبيرة. تواصل Merlin تطوير الأعمال المتعلقة بالنقوش، ودعم السلسلة المتقاطعة لأصول النقوش المتنوعة من L1، وتوفير خدمات النقوش للنقوش الجديدة على السلاسل الجانبية.

ckBTC عبارة عن BTC عبر السلسلة يتم تنفيذها في برنامج المقارنات الدولية من خلال نقية نظام التشفير تكامل السلسلة ولا يعتمد على أي جسر أو استضافة تابعة لجهة خارجية.

ICP عبارة عن blockchain L1 يعمل بشكل مستقل، ويتم ضمان الإجماع من خلال نظام توقيع عتبة BLS الفريد الخاص به. تسمح تقنية ChainKey المرتبطة بتوقيع عتبة خوارزمية الإجماع لشبكة ICP بأكملها بإدارة عنوان توقيع عتبة BTC بشكل مشترك، وقبول BTC، والتحكم في BTC تحت هذا العنوان من خلال التوقيع الإجمالي بموجب الإجماع لتحقيق عمليات السحب.

يستخدم برنامج ICP أيضًا نموذج الحساب لاستعادة جميع UTXOs لـ BTC في شبكته الخاصة. يمكن للعقود الذكية في الشبكة قراءة حالة BTC، والتي تساوي تقريبًا لتشغيل عقدة BTC كاملة على شبكة ICP.

نظرًا لأن توقيع العتبة هذا مرتبط بقوة بشكل مباشر بخوارزمية الإجماع لشبكة ICP، فإن أمان ckBTC يرتبط فقط بشبكة ICP وشبكة BTC و لا يقدم أطرافًا ثالثة إضافية.فرضية الثقة الثلاثية.

لذلك، فإن نظام توقيع عتبة ChainKey الذي يستخدمه برنامج المقارنات الدولية الخاص بـ ckBTC هو حاليًا أكثر أفكار جسر BTC أمانًا. ولكن بالنسبة لعمليات السحب، لا توجد طريقة لفرض عمليات السحب من BTC L1 إذا تعطلت شبكة IC أو رفضت المعاملات. في الوقت نفسه، باعتباره L1 مستقلًا، فإن أمان برنامج المقارنات الدولية مضمون بحد ذاته ولا علاقة له بـ BTC.

BTC هو مصدر البيانات الأكثر استقرارًا وموثوقًا في العالم، و لا يوجد أحد آخر، وبالتالي فإن استخدام البيتكوين كمصدر للبيانات الموثوقة يصبح أمرًا طبيعيًا جدًا.

وبالمثل، هناك أساس نظري لـ Celestia's DA. على الرغم من أن تخزين بيانات BTC مكلف للغاية، إلا أنه يحتوي أيضًا على أساس إجماعي كطبقة DA.

بشكل أساسي، تستخدم Ordinals ونظام Inscription بأكمله BTC كـ DA. ستنقل جميع "BTC L2" تقريبًا البيانات إلى BTC، لكن هذا أكثر من مجرد الشكلية التي تمثل رؤية جميلة. وفيما يلي بعض التصاميم الأكثر تميزا.

Nubit هو بروتوكول DA يعمل على توسيع سيناريوهات توفر البيانات لـ BTC بسبب خصائصه. وقد اجتذب التمويل الاهتمام بفضل مشاركة Bounce Finance وdomo.

ببساطة، تنظم Nubit سلسلة DA مشابهة لـ Celestia عن طريق تشغيل إجماع POS، وتقوم بانتظام بتحديث بيانات DA الخاصة بـ Nubit مثل رؤوس الكتل والإعدادات الافتراضية للمعاملات. يتم تحميل الجذور وما إلى ذلك إلى BTC L1.

بهذه الطريقة، تقوم Nubit نفسها بحفظ DA الخاص بها عن طريق BTC L1، وتبيع Nubit مساحة التخزين على سلسلتها كـ DA للمستخدمين وسلاسل التجميع الأخرى (DA matryoshka ). لا تتمتع Nubit نفسها بقدرات العقود الذكية وتحتاج إلى أن يتم بناؤها باستخدام مجموعة تراكمية بناءً على DA الخاص بها.

يقوم المستخدمون بتحميل البيانات إلى طبقة DA الخاصة بـ Nubit. بعد تأكيد هذه البيانات من خلال إجماع نقاط البيع الخاصة بـ Nubit، سيدخلون في حالة "التأكيد الناعم"، وسيقوم Nubit بذلك بعد ذلك بعد فترة من الوقت، يتم تحميل جذر البيانات للسلسلة إلى BTC L1. بعد اكتمال معاملة BTC، ستدخل البيانات التي تم تحميلها بواسطة المستخدم الأولي إلى Nubit في حالة التأكيد النهائية. بعد ذلك، يحتاج المستخدمون إلى الانتقال إلى علامة BTC L1 لتحميل البيانات، والتي تُستخدم للاستعلام عن البيانات الأصلية في شجرة Merkle الخاصة بعقدة Nubit الكاملة.

تم دعم إجماع PoS لشبكة Nubit في وقت مبكر من خلال تعهد Babylon الخاص بـ BTC POS (سيتم تقديمه أدناه). يدفع المستخدمون رسوم التخزين من خلال BTC. ولهذا السبب، تستخدم Nubit الشبكة المسرّعة لقبول BTC. لا توجد مشكلة جسر في قناة الدولة. يمكن للمستخدمين إجراء عمليات سحب طارئة من خلال قناة الإلغاء دون الحاجة إلى التداول مع شبكة إثبات الحصة الخاصة بـ Nubit نفسها.

يبدو أن Nubit هي نسخة بيئية من Bitcoin لـ Celestia، دون إضافة وظائف عقد ذكية معقدة، ويتم استخدامها أيضًا لشبكة Lightning الأكثر لامركزية. الدفع بالـ BTC بسيط نسبيًا. على الرغم من أن الشبكة المسرّعة جديرة بالثقة بدرجة كافية، إلا أن تجربة المستخدم ليست جيدة بما يكفي لدعم دخول وخروج الأموال الكبيرة (مشكلة استنفاد قناة الدولة).

العلاقة بين Nubit وBTC ضعيفة نسبيًا. لا تضمن BTC أمان السلسلة نفسها، ولا يتم التحقق من البيانات الموجودة على BTC إلا من خلال عقدة Nubit. عميل. . لماذا يجب تعبئة بيانات التجميع والتسجيل في Nubit بدلاً من تحميلها مباشرة إلى BTC؟ قد يكون هذا هو السؤال الذي تحتاج شركة Nubit للإجابة عليه أكثر من أي وقت مضى، وقد لا تكون التكلفة المنخفضة هي الدافع الأساسي.

قد تكون أكبر ميزة مقارنة بـ BTC DA هي أن Nubit's DA يدعم التحقق من بيانات أخذ عينات العقدة الخفيفة (DAS)، وهو أمر غير ممكن على شبكة BTC. وهذا يعني أن لم يعد التحقق من DA يتطلب من المستخدمين تنزيل العقدة الكاملة لـ BTC.

هل يمكن للنقوش التي لم تعد كاملة على البيتكوين أن تحظى بإجماع المجتمع؟ تحاول Nubit استخدام DA الخاص بسلسلتها الخاصة لتحل محل DA الخاص بسلسلة BTC L1. ما تواجهه قد لا يكون شكوكًا فنية، ولكنه تحدي كبير لإجماع المجتمع. وبطبيعة الحال، هذه أيضا فرصة كبيرة.

يقرأ بروتوكول Veda حرق الأرقام الترتيبية المحددة على BTC L1 ويستخدمه يتم تنفيذ طلبات المعاملات في EVM خارج سلسلة BTC.

يقوم المستخدمون بتوقيع معاملة متوافقة مع EVM باستخدام مفتاح BTC الخاص على BTC L1، ثم تحويلها كنقش على BTC. ستقوم عقدة EVM الخاصة بـ Veda بمسح كتلة BTC. بمجرد تأكيد المعاملة بواسطة BTC، ستقوم EVM بتنفيذ الطلب وإحداث تغيير في الحالة.

في الواقع، يستخدم هذا BTC كمجموعة معاملات معلقة لـ Veda EVM. ومع ذلك، نظرًا لأن أداء BTC أقل بكثير من أداء EVM الخاص بـ ETH، ولأن البيانات المكتوبة على كتل BTC محدودة خلال فترة زمنية معينة، يجب أن يكون Veda EVM قادرًا على تنفيذ جميع طلبات EVM التي تم تحميلها إلى BTC.

BTC هي مصدر البيانات لجميع حالات Veda. يمكن لأي شخص استعادة الحالة الكاملة لـ EVM عن طريق مسح طلبات Veda في جميع كتل BTC. لذلك يمكن الوثوق بـ Veda EVM بشكل متفائل دون أي افتراضات أمنية معقدة.

ومع ذلك، لا تستطيع Veda قياس أداء BTC. يمكن اعتبار Veda بمثابة شبكة إيثريوم ذات فاصل زمني للكتلة يبلغ 10 دقائق وTPS قدره 5، ولكن مع عشرات الآلاف من العقد وقدرة حوسبة أسرى الحرب الضخمة.

إنها تعمل فقط على توسيع وظائف BTC وإضافة إمكانات العقود الذكية. وهذا لا يحل بالضرورة مشكلة المنافسة على الموارد.

Babylon عبارة عن مجموعة من البروتوكولات التي تساعد سلاسل الكتل الأخرى على مشاركة أمان BTC ، والتي تغطي جزأين، خدمة تعهد البيتكوين وخدمة الطابع الزمني للبيتكوين.

تسمح شركة Babylon بتوفير الأمان الاقتصادي لسلسلة PoS من خلال التعهد بـ BTC (على غرار إعادة التعهد بـ ETH). تتم عملية الستاكينغ بالكامل بطريقة مشفرة ولا تتطلب الاعتماد على أي جسر ووصي تابع لجهة خارجية.

يمكن لمتعهدي BTC إرسال معاملة بمخرجي UTXO على BTC لتحقيق التعهد. تتم كتابة UTXO الأول باستخدام برنامج نصي لقفل الوقت وتنتهي صلاحيته ويمكن للمتعهدين اللاحقين استخدامه مفاتيحهم الخاصة لفتح BTC، ويتم نقل UTXO آخر إلى عنوان Bitcoin مؤقت، وتلبي أزواج المفاتيح العامة والخاصة لهذا العنوان معايير التشفير الخاصة بـ "EOTS التوقيع لمرة واحدة القابل للاستخراج".

عندما يقوم أحد مسؤولي BTC بتشغيل عقدة من سلسلة نقاط البيع، بعد التحقق من الكتلة الصالحة الوحيدة، فإنه يوقعها باستخدام المفتاح الخاص لـ EOTS. إذا ظل صاحب الحصة (وهو أيضًا المدقق لسلسلة نقاط البيع هذه) صادقًا ويوقع فقط على كتلة واحدة صالحة في كل مرة، فسوف يحصل على مكافأة التحقق من سلسلة نقاط البيع؛ إذا حاول فعل الشر ووقع على كتلتين في نفس الوقت ارتفاع الكتلة في نفس الوقت، سيتم استنتاج مفتاح EOTS الخاص بها، ويمكن لأي شخص استخدام هذا المفتاح الخاص لنقل BTC المرهونة على سلسلة BTC لتحقيق المصادرة. وهذا يحث المتعهدين على البقاء صادقين.

توفر شركة Babylon أيضًا خدمة الطابع الزمني لـ BTC، مما يعني تحميل بيانات نقطة التفتيش الخاصة بأي blockchain إلى op_return الخاص بـ BTC، وبالتالي زيادة الأمان.

ذكرت شركة Nubit أعلاه خططًا لاستخدام خدمة التوقيع المساحي لـ BTC من Babylon لتعزيز الأمان. تستخدم Babylon حل تشفير خالص للتعامل مع إيداعات وسحوبات ومصادرة BTC، وهو حل آمن للغاية. ولكن بالنسبة للسلاسل التي تستخدم خدمات التعهد، فإن هذا مقيد على المستوى الاقتصادي، وبالمقارنة مع طريقة التراكم الخاصة بـ ETH، لا يزال هناك بعض المسافة من حيث إمكانية التحقق.

على الرغم من أن خدمة الطابع الزمني تقوم بتحميل بيانات L2 إلى BTC، إلا أن التحقق المباشر من جميع كتل BTC يتطلب تنزيل العقدة الكاملة، والتي لها حد مرتفع. وفي الوقت نفسه، ليس لدى BTC L1 عقود ذكية ولا يمكنها التحقق من صحة هذه البيانات.

من خلال الترتيبيات، يمكن للبيتكوين تخزين بيانات متنوعة وتصبح قاعدة بيانات آمنة للغاية. إن تحميل بيانات إثبات مجموعة التحديثات إلى شبكة BTC يضمن عدم إمكانية التلاعب بها، ولكن هذا لا يضمن صحة وصحة المعاملات الداخلية لمجموعة التحديثات.

المشكلة الأساسية في BTC Rollup هي التحقق. قد تختار معظم مجموعات BTC طريقة التجميع السيادي (التحقق من جانب العميل)، حيث يقوم جهاز التحقق بمزامنة جميع بيانات التجميع خارج السلسلة والتحقق منها من تلقاء نفسه.

لكن هذا لا يمكن الاستفادة من أقوى قدرة Bitcoin، أي إجماع أسرى الحرب لمئات الآلاف من العقد، لضمان أمان التجميع. الوضع الأمثل بالطبع هو أن تقوم شبكة BTC بالتحقق بشكل فعال من إثبات التراكم، مثل ETH، ورفض بيانات الكتلة غير الصالحة.

وفي الوقت نفسه، من الضروري أيضًا التأكد من إمكانية استخراج الأصول الموجودة في Rollup بشكل موثوق إلى شبكة BTC في ظل الظروف القصوى، حتى العقد. / طلب التجميع حتى إذا كان الخادم معطلاً أو يرفض قبول المعاملات، فلا يزال من الممكن إخراجها من خلال قناة الهروب الآمن.

بالنسبة لـ BTC، التي ليس لديها عقود ذكية وتنفذ فقط البرامج النصية، قد يكون من الممكن استخدام قدرة MAST على دمج البرامج النصية في دوائر منطقية لتحقيق إمكانية التحقق، على الرغم من صعوبتها نسبيًا، إلا أنها الفكرة الأكثر أصالة لـ BTC.

BitVM هو بروتوكول الامتداد الأكثر شيوعًا في BTC وهو جزء من BTC نوع من التراكمي المتفائل.

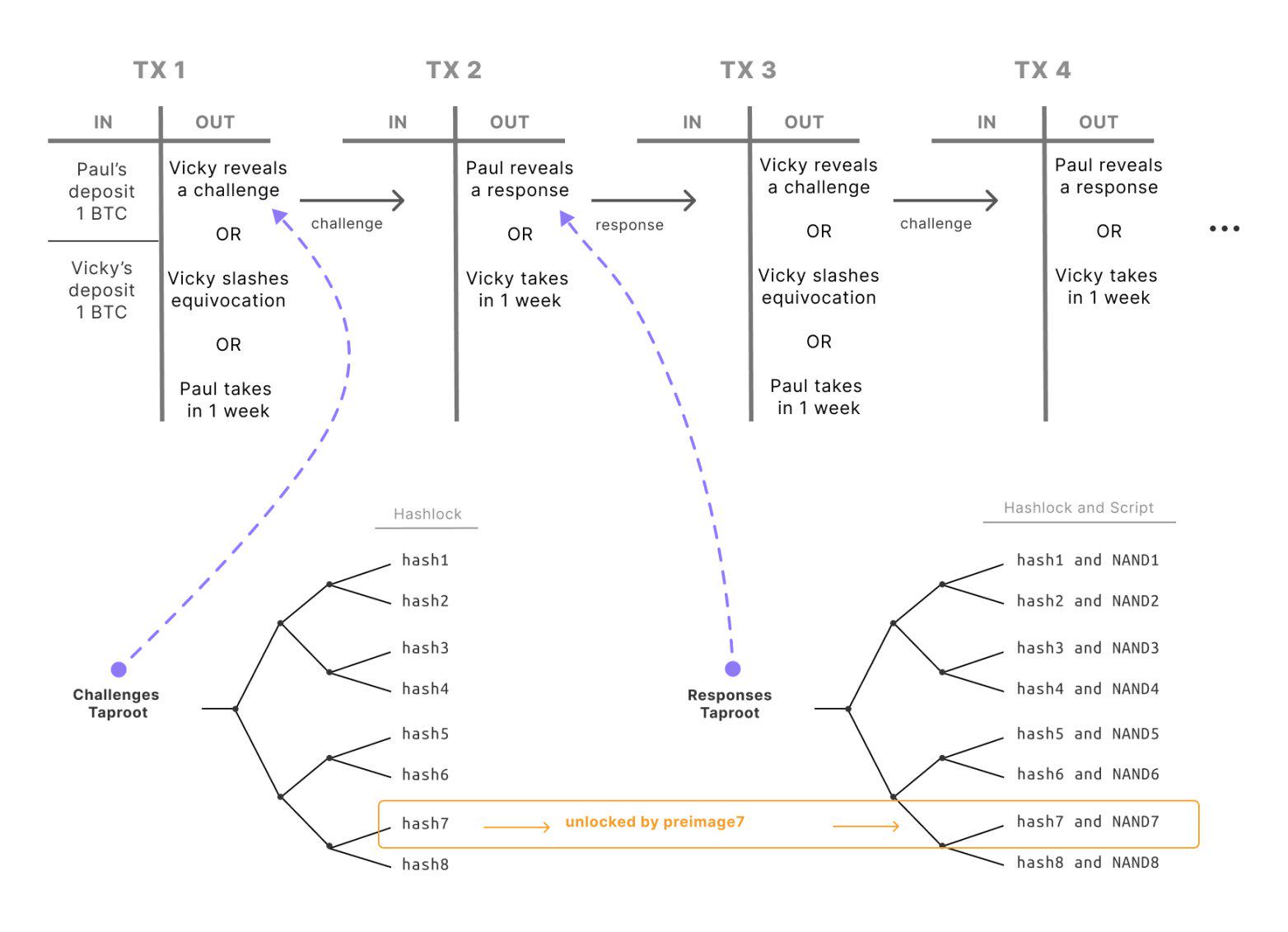

تقترح BitVM بطريقة مبتكرة طريقة لإجراء تحديات الاحتيال على BTC. يقوم كل من المُثبت والمنافس بإيداع نفس المبلغ من المال في معاملة واحدة. تعتبر BTC مقامرة (كما هو الحال مع input)، وسيحتوي مخرج هذه المعاملة على دائرة منطقية.

يمكن اعتبار نصوص BTC بمثابة بوابات منطقية تعالج أبسط المنطق، والبوابات المنطقية هي المكونات الأساسية لأجهزة الكمبيوتر. إذا تم دمج دوائر البوابة المنطقية مع بعضها البعض بطريقة تشبه الشجرة، فيمكنها تشكيل دائرة تحتوي على منطق محدد (يمكنك تخيل الكمبيوتر البشري الخاص بـ Qin Shihuang في مشكلة الأجسام الثلاثة).

لقد كتبت BitVM دليلاً على الاحتيال في دائرة مكونة من عدد كبير من نصوص BTC يتم تحديد بنية دائرة الدليل بناءً على سلسلة من العقد المعبأة بواسطة جهاز التسلسل في مجموعة التحديثات.

يمكن للمنافس تحميل قيم التجزئة بشكل مستمر إلى دائرة مقاومة الاحتيال هذه، ويقوم المدقق بتشغيل البرنامج النصي المقابل بشكل مستمر ويكشف الإخراج للتأكد من أن النتيجة هي صحيح.

في ظل سلسلة من المعاملات، يمكن للمنافس الاستمرار في تحدي المُثبِّت حتى يؤكد المُثبِّت أن كل بوابة دائرة صحيحة. ونتيجة لذلك، أكملت شبكة BTC التحقق من الإظهار، ويمكن للمثبت الوصول إلى أمواله الخاصة. خلاف ذلك، فإن المنافس يحصل على BTC من قبل المُثبت.

بطريقة سهلة الفهم، العلاقة بين BitVM وBTC تشبه OP لشبكة ETH، وأمانها هو الأعلى بين جميع خطط التوسع . عدد المعاملات التي ستنشئها BitVM كبير جدًا ومكلف، ويلزم عدد كبير من التوقيعات المسبقة قبل أن يتمكن الطرفان المعنيان من إجراء التحقق على السلسلة، مما يعني أن هناك حاجة إلى قدر كبير من الحسابات خارج السلسلة.

بالطبع، على عكس المجموعة المتفائلة/zk الخاصة بـ ETH، لا تمتلك BitVM قناة سحب طارئة لـ BTC. يمكن لعقدة صادقة واحدة على الأقل في شبكة L2 إكمال عملية سحب BTC. خروج عادي. ومع ذلك، يعد هذا بالفعل أعلى ضمان أمان يمكن أن يحققه BTC L2 في الوقت الحالي. يتم تحميل DA، ويتحقق BTC L1 من صحة بيانات الإظهار. يتم تقليل ثقة جسر BTC، باستثناء عدم وجود "الهروب في حالات الطوارئ" قناة."

لذلك يبدو تنفيذ BitVM بعيدًا، ولكن المناقشة الأخيرة في مجتمع BTC حول إلغاء حظر البرنامج النصي op_cat قد تجلب إمكانيات جديدة لتطوير BitVM. يمكن لرمز التشغيل op_cat أن يربط سلسلتين، ويدعم الحد الأقصى للطول وهو 520 بايت. يتيح تسلسل البيانات هذا إجراء حسابات أكثر تعقيدًا على البيتكوين. على سبيل المثال، يمكن لـ BitVM استخدامه لربط مئات البوابات المنطقية في سلسلة تحت نفس البرنامج النصي. وهذا يسمح لـ BitVM بمعالجة المزيد من الدوائر الثنائية في عدد أقل من المعاملات، مما يحقق معدل نمو يقارب مائة ضعف.

لقد ألهمت مجموعة BitVM المعقدة من نصوص Bitcoin أيضًا العديد من مشاريع L2، وبناءً على ذلك، اقترحوا أفكارًا جديدة لتحديات "مقاومة الاحتيال" على BTC. .

Bison Network عبارة عن مجموعة تراكمية ذات سيادة ZK-STARK تعتمد على Bitcoin (العميل التحقق الجانبي).

يتم استخدام ما يسمى بالتراكم السيادي، أي L1 كلوحة إعلان بيانات الكتلة (DA) الخاصة بالتراكم، ولا تتحقق مما إذا كانت معاملة التراكم صحيحة ، ويتم استخدام معاملة القيمة المجمعة بواسطة التحقق من العقدة المجمعة نفسها.

أرسل Bison شهادة zk الخاصة بـ Rollup إلى BTC Ordinals. يمكن للمستخدمين تنزيل الشهادة من BTC وتشغيل عميلهم الخاص للتحقق من معاملات Rollup. إذا كنت بحاجة إلى التحقق من حالة الإظهار بالكامل، فستحتاج إلى مزامنة العقدة الكاملة.

يتميز Bison بتنفيذ جسر L1 إلى BTC. عندما يقوم المستخدم بإيداع عملة البيتكوين في Bison Rollup، سيتم تقسيم عملة البيتكوين إلى عدة محافظ متعددة التوقيع تحتوي على عملة البيتكوين. تدعم جميع هذه المحافظ متعددة التوقيع DLC (عقود السجل السرية)، وتعتمد هذه التقنية على ترقية Taproot وهي عقد منطقي بسيط يستخدم نصوص BTC متعددة التوقيعات وتأمين الوقت.

عندما يقوم المستخدمون بإيداع BTC، فإنهم يحتاجون إلى العمل مع شبكة Bison لتوقيع معاملات التنفيذ ذات الصلة لجميع المواقف المستقبلية، مثل: التحويل إلى الآخرين والسحب العودة إلى شبكة BTC الرئيسية عندما لا يقوم أحد بسحبها لفترة طويلة.

بعد التوقيع، لن يتم نشر هذه المعاملات في كتلة BTC. إذا كانت المعاملة تريد تنفيذها، فإنها تحتاج إلى أوراكل لقيادتها. هناك ثلاث وحدات تحكم للمحفظة متعددة التوقيع، وهي المستخدم، وBison Rollup، وOracle. إذا حصلت على أي اثنين من التوقيعات، فيمكنك التحكم في BTC هذه.

المحتوى القابل للتنزيل يشبه عبارة if-do على البيتكوين. تقوم آلة أوراكل بإدخال شرط if، والجزء التنفيذي من do هو إرسال الأنواع الثلاثة من التوقيعات المذكورة أعلاه.المعاملة في ظل هذه الظروف.

الأوراكل هنا مرتبطة بعقد الجسر الخاص بـ Bison Rollup. إذا تلقى الجسر طلب المستخدم لتحويل BTC إلى الآخرين، فسيتم إرسال الأوراكل قبل الإرسال بالنسبة للمعاملات الموقعة، يتم منح حقوق التحكم في العنوان متعدد التوقيع إلى شبكة بيسون لمزيد من التوزيع؛ إذا تم استلام طلب المستخدم، يتم إرساله ونقل حقوق التحكم إلى المستخدم؛ إذا لم يتم تلقي رسالة لفترة طويلة الوقت، وتنتهي صلاحية قفل الوقت وتعود حقوق التحكم للمستخدم.

وهكذا، أدرك Bison سحب BTC من Rollup وقام بإعداد قناة هروب بسيطة. ومع ذلك، فإن نقطة ضعف النظام هنا هي آلة أوراكل، فإذا تم نقل معلومات خاطئة، فسيتم فقدان أصول المستخدم، لذلك يمكن النظر في إدخال الأجزاء اللامركزية، مثل تشين لينك.

"الجسر غير الموثوق به" الذي تنفذه DLC هو الاستفادة من إمكانات البرامج النصية لـ BTC، http://DLC.link استخدمه لنقل BTC عبر المستخدمة في سلاسل مثل ETH وSTX. على الرغم من أن Bison Rollup قد حقق "قناة هروب" بسيطة من خلال تقديم طرف ثالث جديد، إلا أنه لم ينفذ حتى الآن دليل التراكمي للتحقق من BTC L1.

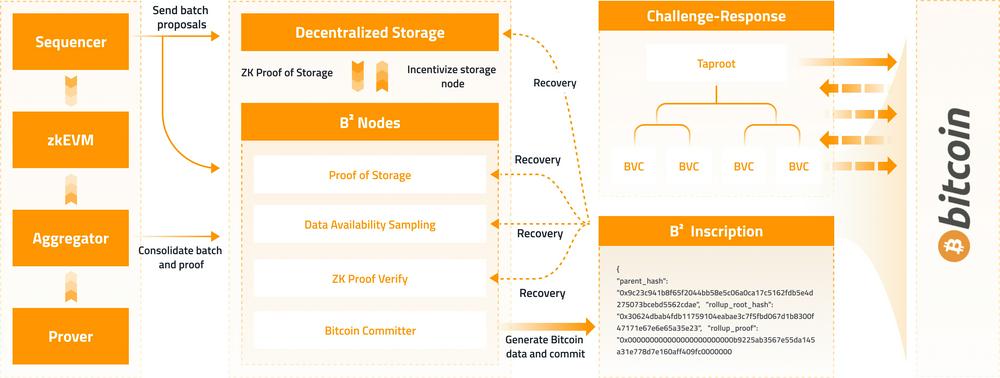

شبكة B² عبارة عن مجموعة ZK على BTC ممزوجة بـ "تحدي الالتزام" . تنقسم الشبكة إلى طبقتين، طبقة التراكمية وطبقة DA.

تستخدم الطبقة المجمعة zkEVM لتشغيل منطق العقد الذكي. تحتوي هذه الطبقة على وحدات متعددة، بما في ذلك قبول المعاملات والفرز والتعبئة. تثبت ZK المخرجات وتدعم تجريد الحساب عناوين BTC، وقراءة بيانات BTC L1 في نفس الوقت (أرصدة BTC وBRC20).

توفر طبقة DA تخزين البيانات للتجميع، وتقوم عقدة التخزين بإجراء التحقق zk خارج السلسلة لمعاملات التجميع. بعد الانتهاء من التحقق، تكتب عقدة طبقة DA بيانات التجميع في نقش الترتيبيات لـ BTC، والذي يتضمن موضع بيانات التجميع في طبقة DA، وجذر شجرة ميركل للمعاملة، وبيانات إثبات ZK، وتجزئة نقش إثبات BTC السابق.

التحقق من البراهين هو جوهر الأمر. في ETH، يتحقق عقد الجسر مباشرة من إثبات ZK على L1، ولكن لا توجد وظيفة عقد ذكي على BTC. نظرًا للمنطق المعقد للتحقق من ZK، لا يمكن تحقيق دائرة منطق التحقق من خلال الجمع بين نصوص BTC (التكلفة ضخمة و قد يتجاوز الحد الأعلى لكتلة BTC).

لذلك، تقدم B² المزيد من الحسابات خارج السلسلة في التحقق، والتحقق مباشرة من أزواج L1 مقابل ZK، وتحويلها إلى "دليل على الاحتيال" مشابه للتحدي المتفائل. يقوم B² بتحليل إثبات ZK إلى نصوص برمجية مختلفة، ثم يقوم بتركيب هذه النصوص لتكوين شجرة ثنائية سارية. أرسلت العقدة B² عملة البيتكوين من خلال هذه المعاملة كمكافأة لتحدي الاحتيال.

بمجرد تأكيد المعاملة التي تحتوي على "تحدي إثبات الاحتيال" على BTC L1 ، يمكن للمنافس تنزيل البيانات الأصلية من طبقة DA وتنفيذ البرنامج النصي أعلاه خارج السلسلة.

إذا كانت النتيجة النهائية للتنفيذ غير متوافقة مع تلك المقدمة بواسطة العقدة B²، فهذا يعني أن العقدة شريرة. ويمكن للمنافس الحصول على السيطرة على BTC مقفل في جذر البرنامج النصي للعقدة ويجمع المعاملة في نفس الوقت، وسيتم التراجع عن كل شيء.

إذا لم يكن هناك أي اعتراض خلال وقت القفل، فيمكن للعقدة استرداد BTC المقفل، ويحصل التحديث التراكمي على التأكيد النهائي.

في شبكة B²، أكدت المعاملة الأولى لإرسال BTC أنه لا يمكن التلاعب بشهادة zk. على الرغم من أن BTC لا تزال غير قادرة على التحقق من معاملة zk، إلا أنه من خلال تنفيذ "تحدي إثبات الاحتيال" في المعاملة الثانية، يتم إكمال التحقق من L1 بشكل غير مباشر، مما يضمن صحة المعاملة بموجب مجموعة التحديثات وزيادة الأمان. وهذا بالفعل ملفت للنظر. .

قدمت شبكة B² تجريد الحساب، مما يسمح للجميع باستخدام محافظ BTC مباشرة للتفاعل مع مجموعة التحديثات دون تغيير عادات المستخدم، وهو أمر يستحق الثناء للغاية. ومع ذلك، عند سحب أصول BTC من L2، لا يزال يتم استخدام طريقة جسر العنوان متعدد التوقيع ولا يتم تقديم "قناة الهروب".

SatoshiVM هو أيضًا ZK Rollup يعتمد على BTC، ومنطقه مشابه إلى شبكة B². بعد إنشاء دليل zk في مجموعة التحديثات، يقوم المُثبت بتحميل بيانات الإثبات إلى شبكة BTC ثم يرسل تحدي "إثبات الاحتيال" الذي يحتوي على BTC. سيتم مكافأة المنافس الناجح بـ BTC.

الفرق هو أن SatoshiVM أضاف قفلين زمنيين لتحدي "إثبات الاحتيال"، وهو ما يتوافق مع وقت بدء التحدي وعالم نهاية التحدي، بحيث أنه من خلال المقارنة BTC كم عدد الكتل التي انتظرتها حتى يحدث النقل، يمكنك شخصيًا معرفة ما إذا كان دليل ZK صحيحًا وصالحًا.

يستخدم جزء الجسر عبر السلسلة في الواقع حلاً متعدد التوقيع ولا يحتوي على أي ميزات مميزة.

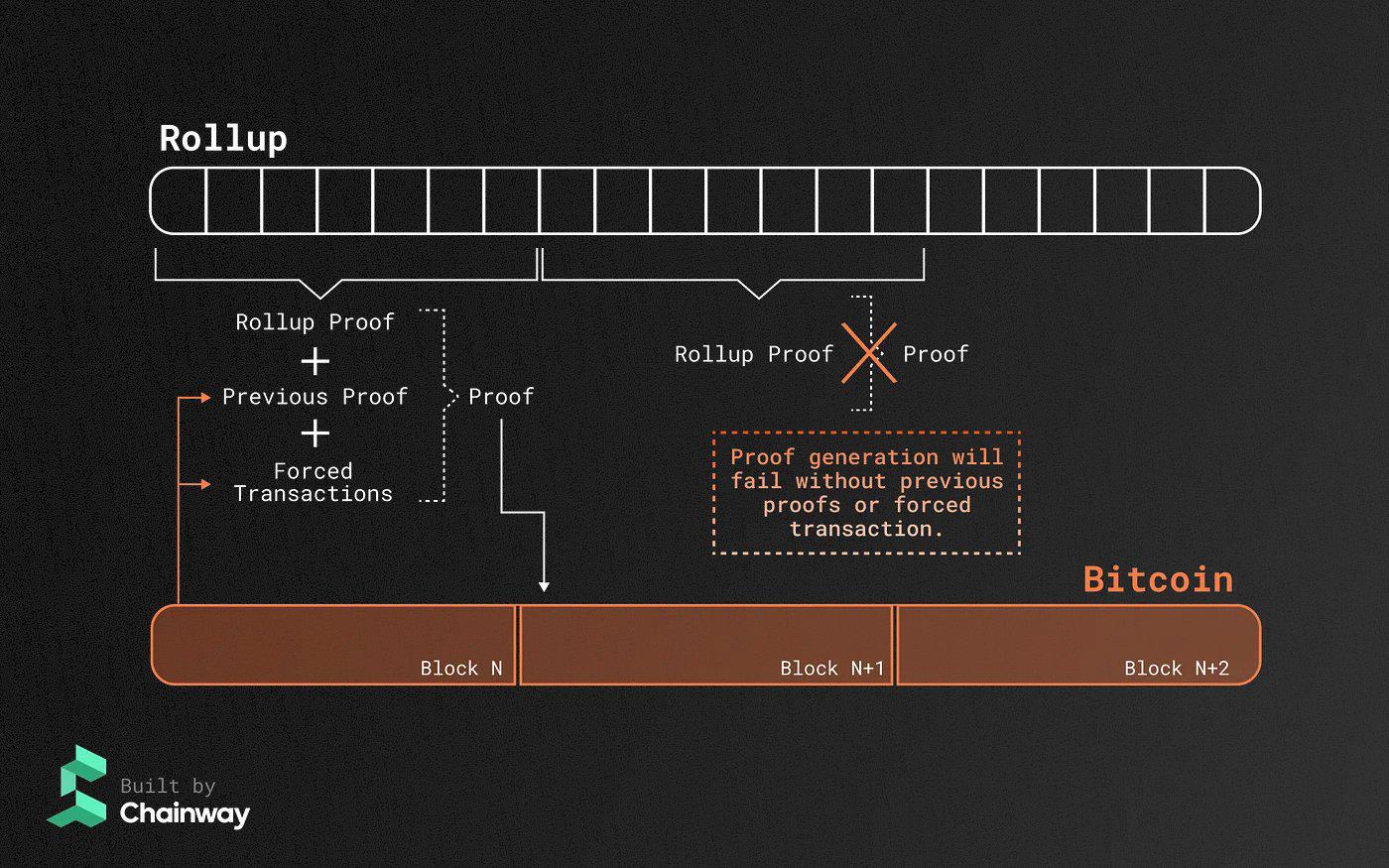

Chainway عبارة عن مجموعة تراكمية ذات سيادة ZK من BTC، ولا تستخدم Bitcoin فقط كـ تستخدم طبقة نشر البيانات أيضًا بيانات BTC كمصدر لإنتاج شهادات ZK.

يحتاج مُثبت Chainway إلى مسح كل كتلة BTC دون فقدان أي إيقاع. يمكن إنشاء إثبات ZK كامل من خلال قراءة رأس الكتلة، ودليل zk السابق، و"المعاملة القسرية" المحفورة في الكتلة من كتلة BTC. في كل كتلة BTC، سترسل Chainway معاملة تحرق إثبات ZK، وبالتالي تشكل دليلاً متكررًا.

في كتلة BTC، "المعاملة القسرية" محفورة على شكل نقش الترتيبات هو "طريقة إرسال المعاملات المقاومة للرقابة" التي تم تعيينها بواسطة Chainway. إذا تعطلت عقدة Chainway التراكمية، أو استمرت في رفض قبول معاملات السحب من المستخدمين، فيمكن للمستخدمين نقش طلب السحب مباشرة في كتلة Bitcoin.

يجب أن تتضمن العقد هذه "المعاملات القسرية" في كتل تراكمية، وإلا فلن يتم استيفاء قيود دائرة zk وسيفشل إنشاء الدليل. في أحدث تغريدة، ادعى Chainway أنه مستوحى من BitVM وقد وجدوا طريقة للتحقق من أدلة zk على Bitcoin لتحقيق تسوية BTC L1.

من الواضح أن التصميم الحالي لـ Chainway يعتمد على التحقق المحلي من جانب العميل من مجموعة التحديثات السيادية. على الرغم من أن "المعاملات القسرية" تحل مشكلة الرقابة المضادة للعقد على معاملات التجميع إلى حد ما، إلا أنها لا تزال غير قادرة على تحقيق تسوية حقيقية لأصول BTC L1.

بروتوكول QED هو مجموعة ZK على BTC ويعمل على أساس zkevm. على عكس مجموعات zk الأخرى، لا تختار QED إنشاء دليل zk لمعاملات المجموعة بأكملها، ولكنها تقوم فقط بإنشاء دليل ZK لمعاملة السحب من المجموعة إلى BTC L1.

على غرار فكرة BitVM، قام بروتوكول QED بتنظيم البرامج النصية في دوائر منطقية للتحقق من إثبات ZK لمعاملات السحب على BTC L1. هذا النوع من المنطق ستحتوي الدائرة على 1000 UTXOs: على الرغم من تحقيق التحقق المباشر، إلا أن التكلفة باهظة.

إذا قمت بتتبع المصدر، فإن Brc20 هو في الأساس نوع من BTC L2: يتم تسجيل جميع بيانات معاملات Brc20 على BTC، ويتم تشغيل دفتر الأستاذ فعليًا في مفهرس خارج السلسلة.

على الرغم من أن دفتر الأستاذ Brc20 الحالي نفسه مركزي تمامًا، إلا أننا نادرًا ما نقلق بشأن أمانه لأنه لا يمكن التلاعب بالأرقام الترتيبية لشبكة BTC. يمكن لأي شخص فحص جميع المعاملات السجلات على شبكة BTC لاستعادة حالة Brc20.

ومع ذلك، فإن هذا التوسيع يضيف فقط ميزات جديدة إلى BTC ولا يساعد في توسيع أدائها. إذا كان دفتر الأستاذ في المفهرس لا مركزيا، فهل يمكن ابتكار سلسلة النقش؟

في الواقع، تعتمد أعمال المتابعة المستندة إلى $sats التي أطلقتها @unisat_wallet على هذه الفكرة. يتم تنفيذ المبادلة والتجميع في المفهرس الخاص بها. إذا كنت يريدون الحصول على الأموال. إن الإجماع الآمن واللامركزية هما عمليتان لا مفر منهما.

هناك أيضًا شركات مثلRoochNetwork التي لا تحصل على الأصول من L1 على الإطلاق، ولكنها تقوم فقط بتشغيل الفهارس وعقد BTC الكاملة، وتقرأ البيانات فقط لاستخدامها من قبل العقود الذكية على سلسلتهم.القراءة فقط L2.

بالطبع هناك العديد من المشاريع التي لم أقم بتقديمها، ويرجع ذلك جزئيًا إلى أوصافهم غير معروفة، ويرجع ذلك جزئيًا إلى أن طاقتي محدودة.

تتغير الصناعة بسرعة، وتولد BTC L2 جديدة كل ثانية، ولكن ما لم يتغير هو الاتجاه الحتمي للنظام البيئي BTC الذي يتطور نحو الطبقة الثانية.

BTC هو قطار يرغب الجميع في ركوبه. من منظور الخطة، فإن السلاسل الجانبية هي مجرد مسافرين اشتروا التذاكر. ترتبط الجسور المتسلسلة بـ BTC، ولكن يمكن استخدامها في أقرب وقت ممكن.

تحاول المشاريع من نوع DA إنشاء نسخة BTC من celestia وeigenlayer. لديهم ما يكفي من الحيل وهناك فرص في ظل الإجماع الواسع على الوحدات النمطية.

قامت المجموعات المجمعة بتحميل DA واستخدمت نصوص BTC لتنفيذ بعض آليات BTC البسيطة على السلسلة (في الغالب استعارة أفكار التزام البت من BitVM)، ويمكن القول على مضض أن أحد هذه الآليات لديه نصف قدم في نقل أمن البيتكوين. من يقول أن مجموعة التحديثات السيادية التي تعتمد على التحقق الذاتي ليست مجموعة مجمعة؟ (عليكم جميعًا أن تشكر Celestia على تجربة العملاء طويلة المدى الخاصة بالتراكم السيادي)

جوهرة التاج لـ BTC L2 هي استخدام منطق البرنامج النصي BTC للتحقق من الإثبات. التحميل المجمع. حاليًا فقط BitVM و#Atomicals' AVM يحاولان، وهو قريب بشكل لا نهائي من العلاقة الأمنية لـ ETH مع التجميع الخاص به. في الوقت الحاضر، يبدو الأمر بعيد المنال على مستوى التنفيذ، ولكن يبدو أن إلغاء حظر المشغلين الجدد مثل op_cat يزيد من تسريع عمليته. وقد يتم تنفيذ BitVM بشكل أسرع مما يتوقع الجميع.

Bitcoin L2،OP_CAT،BTC،OP_CAT: القطعة المفقودة من BTC L2؟ جولدن فاينانس، كود التشغيل هذا أثار نقاش الجميع؛ ماذا يفعل؟

JinseFinance

JinseFinanceلقد وصل سرد إطلاق أصول BTC إلى نهايته، لكنه ليس الشكل النهائي لنظام BTC البيئي، وسيصبح سرد توليد الفائدة على أصول BTC سائدًا في المستقبل.

JinseFinance

JinseFinanceبعد النصف، يستمر دخل القائم بالتعدين في الارتفاع ويزداد ارتفاع النظام البيئي للبيتكوين L2.

JinseFinance

JinseFinanceمن المؤكد أن الابتكار التكنولوجي لا يحدث عندما يكتب الشخص ورقة بحثية في المنزل، ولكن بسبب الطلب الكبير في السوق ومع المنافسة الحرة في السوق، تظهر بعض الابتكارات التكنولوجية الجديدة.

JinseFinance

JinseFinanceاختر أربعة مشاريع Bitcoin L2 شائعة نسبيًا في السوق: BEVM، وMerlin، وB² Network، وBounceBit للتفسير. ما هي أبرز المزايا والمزايا؟

JinseFinance

JinseFinanceTaproot Consensus هو حل BTC L2 مبني بالكامل على تقنية Bitcoin الأصلية، ومكوناته الأساسية هي Schnorr Signature وMAST Contract وSPV Node Network.

JinseFinance

JinseFinanceلدى BEVM مقالة مثبتة في أعلى منشورها الرسمي، تشرح بالتفصيل توقيع Schnorr الخاص بـ BEVM + عقد Mast + حل BTC L2 لشبكة العقدة الخفيفة Bitcoin، وهو مصدر جيد لتعلم BTC L2.

JinseFinance

JinseFinanceBTC، الطبقة الثانية، مئات من مدارس الفكر: جرد لأكثر من 30 مشروعًا من BTC L2. لدى Golden Finance أكثر من 30 مشروعًا مدرجًا وأكثر من 60 مشروعًا آخر في الطريق.

JinseFinance

JinseFinanceستقوم هذه المقالة بتقييم شامل لمشاريع BEVM البيئية 20+ وتظهر لك التطور البيئي لـ BTC L2 الرائدة.

JinseFinance

JinseFinance JinseFinance

JinseFinance