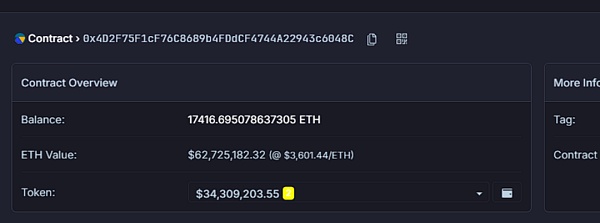

في 27 مارس 2022، وفقًا لرصد منصة تحليل مكافحة غسيل الأموال Beosin KYT، تعرضت منصة ألعاب Web3 البيئية Blast Munchables لهجوم قرصنة. اكتسبت ما يقرب من 17,413.96 إيثريوم وخسرت أموالًا تزيد عن 6200 واط.

من المفهوم أن Munchables هو مشروع حائز على جائزة Blast Big Bang، وقد أعلن مؤخرًا عن الانتهاء من جولة ما قبل التأسيس من التمويل بقيادة مشتركة من قبل مانيفولد وآلية كابيتال.

بعد إعلان شركة Munchables عن الهجوم، انخفضت قيمة إجمالي الدخل الإجمالي بشكل ملحوظ من 96 مليون دولار إلى أكثر من 34 مليون دولار. وفيما يتعلق بهذا الحادث، أجرى فريق Beosin الأمني تحليلاً على الفور.

● معاملة الهجوم

https://blastexplorer.io/tx/0x3d08f2fcfe51cf5758f4e9ba057c51543b0ff386ba53e0b4f267850871b88170

https://blastexplorer.io/tx/0x9a7e4d16ed15b0367b8ad677eaf1db6a2a54663610696d69e1b4aa1a08f55c95

● عنوان المهاجم

0x6e8836F050A31561208A5CD7E228701563D09C5

● & nbsp; t; "> 0x29958E8E4D8A9899CF1A0ABA5883DBC7699A5E1F

تحليل الثغرات الأمنية

في السابق، قام المحقق ZachXBT بتحليل الهجوم. وكشف تحقيق في السبب أن Munchables ربما تكون قد سُرقت بسبب توظيف كوريا الشمالية. المتسللين الذين يتظاهرون بأنهم مطورين.

قال ZachXBT: "يرتبط أربعة مطورين مختلفين يعملون في فريق Munchables بالمستغل ومن المحتمل أن يكونوا نفس الشخص. لقد أوصوا ببعضهم البعض للعمل، وينقلون بانتظام الأموال إلى نفس عنواني إيداع الصرف وإعادة شحن محافظ بعضهم البعض."

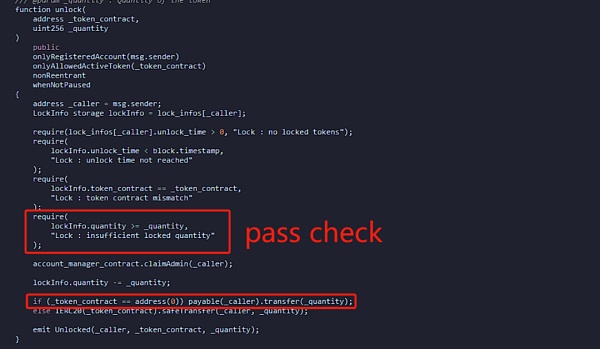

بعد التحليل الذي أجراه فريق أمان Beosin، وجدنا أن هذا الهجومأساسًا هو مطور القراصنة الكوري الشمالي الذي استخدم وظيفة ترقية العقد لإعداد دفتر الرهن العقاري الخاص به مقدمًا، وبعد أن تراكمت الأموال في العقد، قام بسحب ETH في العقد عن طريق استدعاء وظيفة إلغاء القفل.

عملية الهجوم

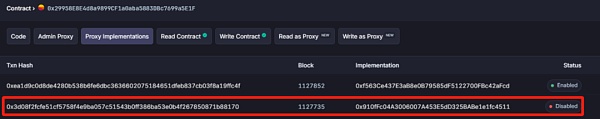

مرحلة التحضير للهجوم:

يقوم مطورو الهاكر بإنشاء عقد التنفيذ مسبقًا 0x910fFc04A3006007A453E5dD325BABe1e1fc4511 الذي يحتوي على الباب الخلفي ويقومون مسبقًا بتعيين دفتر أستاذ الرهن العقاري الخاص بالمتسلل إلى أقصى قيمة .

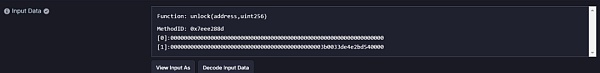

مرحلة الهجوم:

يستدعي المهاجم وظيفة إلغاء القفل لسحب ETH. وبما أن المتسلل قد قام بالفعل بإعداد دفتر أستاذ الرهن العقاري خلال مرحلة التحضير للهجوم، يتم تجاوز الشيك بسهولة.

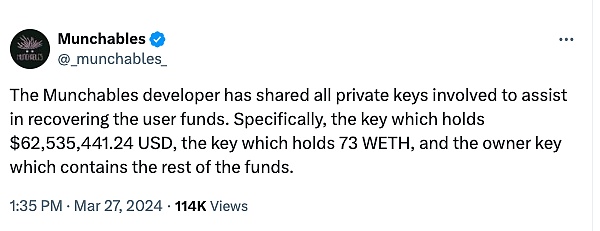

بعد تعرضه للسرقة، انتقل Munchables إلى وسائل التواصل الاجتماعي إلى The أوضح الإعلان الذي تم إصداره مسبقًا عن المفاتيح الخاصة المشتركة أيضًا أن الغرض من مشاركة المفاتيح الخاصة هو مساعدة أفراد الأمن في استرداد أموال المستخدمين. على وجه التحديد، يحتوي على المفتاح الخاص الذي يحمل 62,535,441.24 دولارًا أمريكيًا من الأصول المشفرة، والمفتاح الخاص الذي يحمل 73 WETH، والمفتاح الخاص للمالك الذي يحتفظ بالأموال المتبقية.

بينما كان فريق المشروع والمستخدمون قلقين، في الساعة 14:00 بتوقيت بكين، أعاد مهاجم Munchables جميع الـ 17000 ETH إلى محفظة متعددة التوقيع.

اعتبارًا من وقت النشر، تم إرجاع الأموال المسروقة وإرسالها إلى العقد متعدد التوقيع.

بعد نصف ساعة، أعلن مؤسس Blast Pacman على شبكة WETH، أن قيمتها تبلغ حاليًا 96 مليون دولار). مجد لمطور Munchables السابق لاختياره إعادة جميع الأموال أخيرًا دون أي فدية. أرسل Munchables أيضًا هذا الإعلان قائلًا: "جميع أموال المستخدمين آمنة، ولن يتم فرض أي أقفال، وسيتم توزيع جميع المكافآت المتعلقة بـ Blast. سيتم إجراء التحديثات في الأيام القادمة."

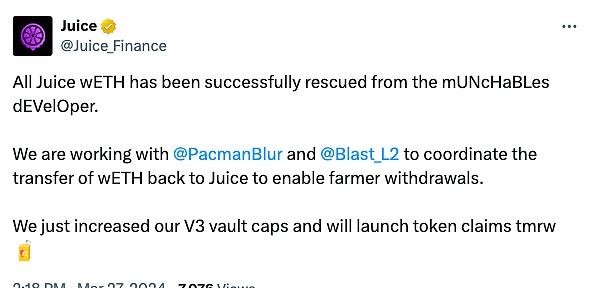

وفي نفس الوقت السابق تعرضت المزامنة لهجوم من قبل شركة Munchables Juice، التي تأثرت بالحادث، وأعلنت أيضًا عن سلامة الأموال. وتم سحب كل ما لديها من wETH من مطوري Munchables. وتقوم شركة Juice بالتنسيق مع Pacman وBlast لنقل wETH مرة أخرى إلى Juice حتى يتمكن المستخدمون من السحب أموال.

إن التقلبات والمنعطفات في الحادث برمته مثيرة للدهشة. وعلى الرغم من أننا ما زلنا لا نعرف السبب وراء قيام المتسلل بإعادة الأموال، إلا أن هذه التجربة دقت مرة أخرى ناقوس الخطر فيما يتعلق بالأمن. كما أنها جعلت نحن ندرك بشدة أهمية الأمن.

JinseFinance

JinseFinance

JinseFinance

JinseFinance Cheng Yuan

Cheng Yuan Aaron

Aaron Aaron

Aaron Catherine

Catherine Catherine

Catherine Coinlive

Coinlive  Coinlive

Coinlive  Cointelegraph

Cointelegraph Bitcoinist

Bitcoinist