الخلفية

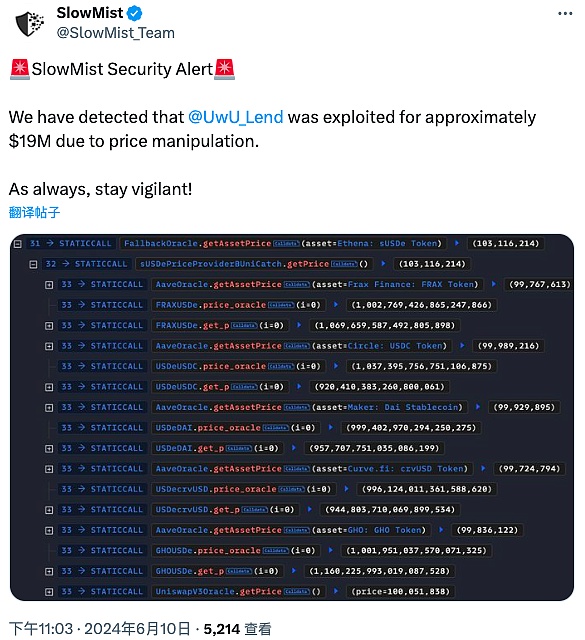

في 10 يونيو 2024، وفقًا للبطء وفقًا لنظام مراقبة الأمان MistEye، تعرضت UwU Lend، وهي منصة توفر خدمات إقراض الأصول الرقمية على سلسلة EVM، للهجوم، مما تسبب في خسارة ما يقرب من 19.3 مليون دولار أمريكي. قام فريق أمان SlowMist بتحليل الحادثة وشارك النتائج على النحو التالي:

(https://x.com/SlowMist_Team/status/1800181916857155761)

< strong>معلومات ذات صلة

عنوان المهاجم:

0x841ddf093f5188989fa1524e7b893de64b421f47

عنوان العقد الضعيف:

0x9bc6333081266e55d88942e277fc809b485698b9

معاملة الهجوم:

0xca1bbf3b320662c89232006f1ec6624b562428 50 f07e0f1dadbe4f69ba0d6ac3< /p>

0xb3f067618ce54bc26a960b660cfc28f9ea0315e2e9a1a855ede1508eb4017376

0x242a0fb4fde9de0dc2fd42e8db743cbc19 7ffa2bf6a036ba0bba303df296408b

نواة الهجوم

النقطة الأساسية لهذا الهجوم هي أن المهاجم يمكنه التلاعب به مباشرة عن طريق إجراء عمليات تبادل واسعة النطاق في تجمع CurveFinance يؤثر أوراكل السعر على سعر رمز sUSDE ويستخدم السعر الذي تم التلاعب به لمراجحة الأصول الأخرى في المجمع.

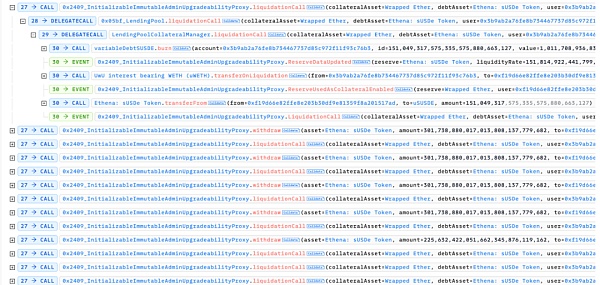

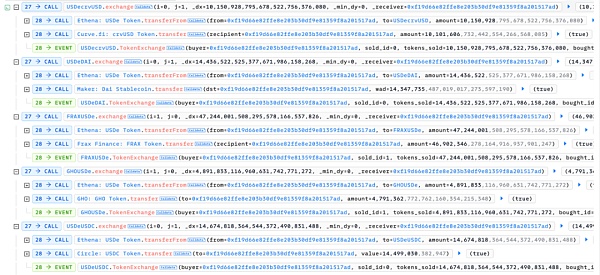

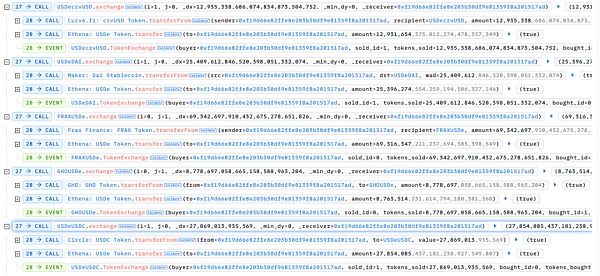

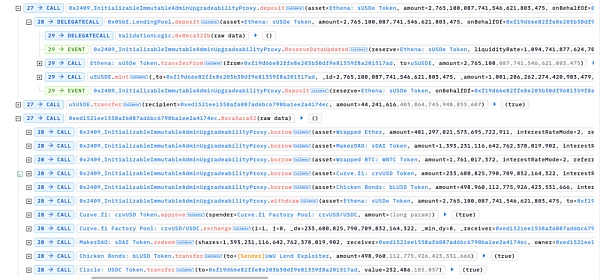

عملية الهجوم

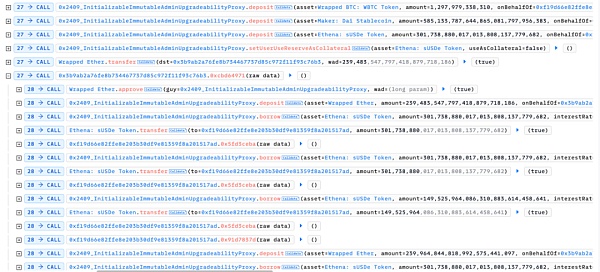

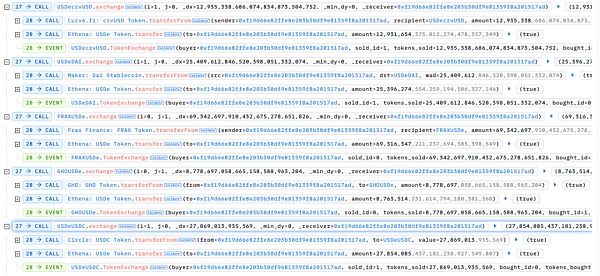

1 اقتراض الأصول وخفض سعر USDE: اقترض المهاجم أولاً كمية كبيرة من الأصول من خلال القروض السريعة، وقام باستبدال بعض رموز USDE المقترضة برموز أخرى في مجموعة Curve التي يمكن أن تؤثر على سعر sUSDE.

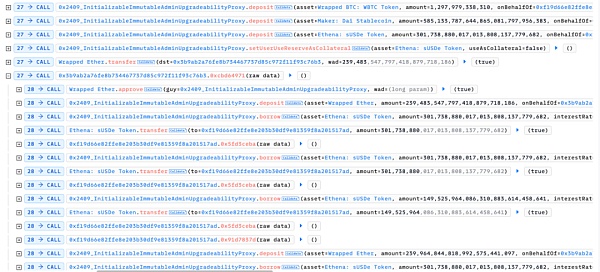

2. إنشاء عدد كبير من مراكز الإقراض: في ظل الانخفاض الحالي في أسعار sUSDE، قم بإقراض كمية كبيرة من رموز sUSDE المميزة عن طريق إيداع الرموز المميزة الأخرى.

3. التلاعب بالأوراكل مرة أخرى لزيادة سعر sUSDE: من خلال إجراء عمليات التبادل العكسي في مجموعة Curve السابقة، تم زيادة سعر sUSDE بسرعة.

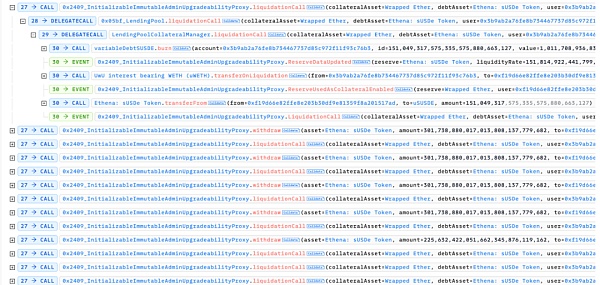

4. تصفية مراكز المسؤولية على نطاق واسع: نظرًا للارتفاع السريع في سعر sUSDE، تمكن المهاجمون من تصفية المراكز المقترضة مسبقًا بكميات كبيرة للحصول على uWETH.

5. قم بإيداع sUSDE المتبقي وأقرض الرموز المميزة الأخرى في العقد: يقوم المهاجم مرة أخرى بإيداع sUSDE مرتفع السعر حاليًا لإقراض المزيد من الرموز المميزة للأصول الأساسية لتحقيق الربح.

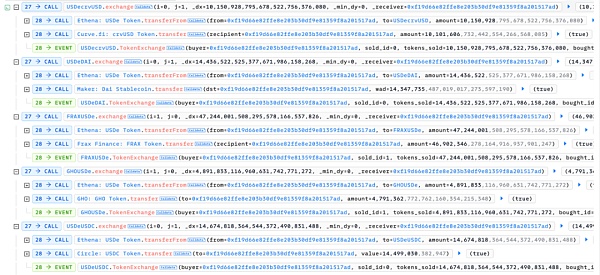

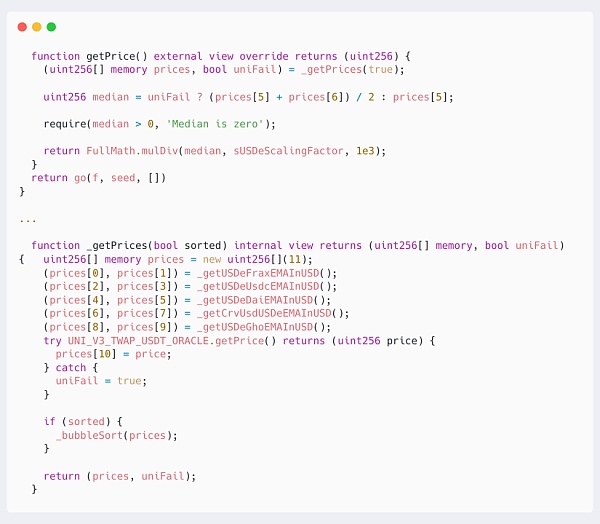

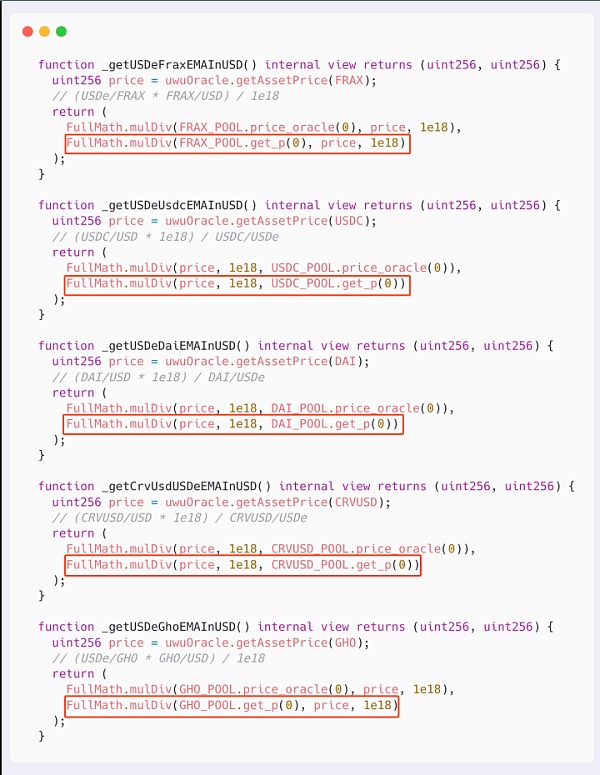

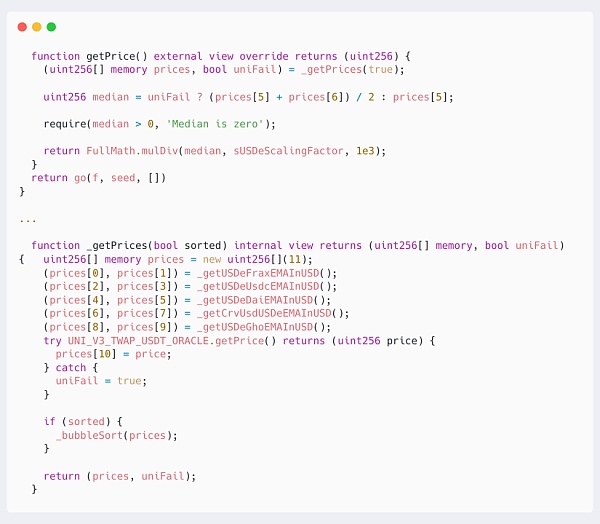

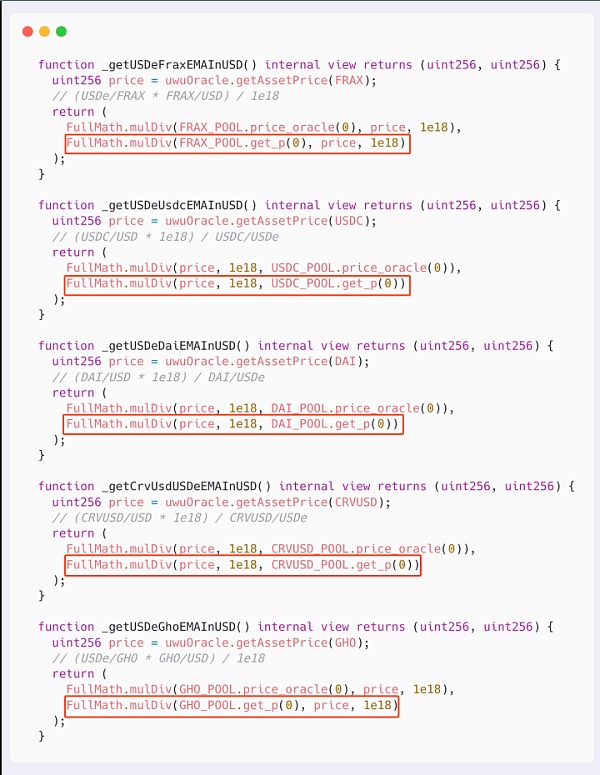

ليس من الصعب أن نرى أن المهاجم يتلاعب بشكل أساسي بسعر sUSDE بشكل متكرر، ويقترض مبلغًا كبيرًا عندما يكون السعر منخفضًا، ويقوم بالتصفية وإعادة الرهن لتحقيق الأرباح عندما يكون السعر مرتفعًا. نحن نتابع عقد أوراكل sUSDePriceProviderBUniCatch الذي يحسب سعر sUSDE:

يمكن ملاحظة أنه يتم الحصول على سعر sUSDE من خلال الحصول أولاً على الأسعار المختلفة لـ 11 رمزًا مميزًا لـ USDE من مجمع USDE ومجمع UNI V3 على CurveFinance، ومن ثم بناءً على هذه الأسعار، قم بفرز وحساب الوسيط لتحديده.

في منطق الحساب هنا، يجب أن تستخدم أسعار 5 USDE مباشرة وظيفة get_p للحصول على السعر الفوري في الوقت الفعلي لمجمع Curve، مما أدى إلى للمهاجم يمكن أن يؤثر مبلغ كبير من التبادل بشكل مباشر على نتيجة حساب متوسط السعر في معاملة واحدة.

تحليل MistTrack

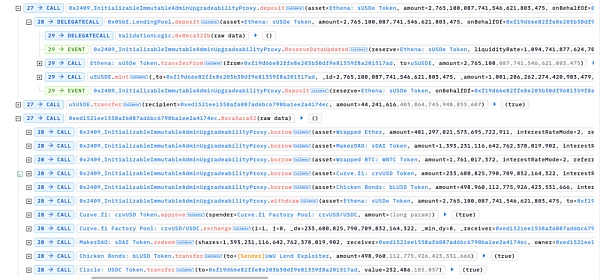

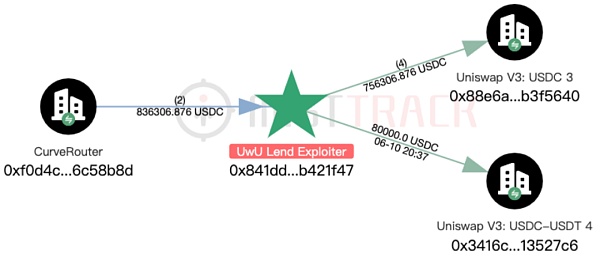

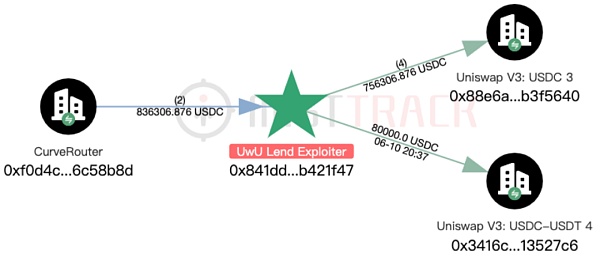

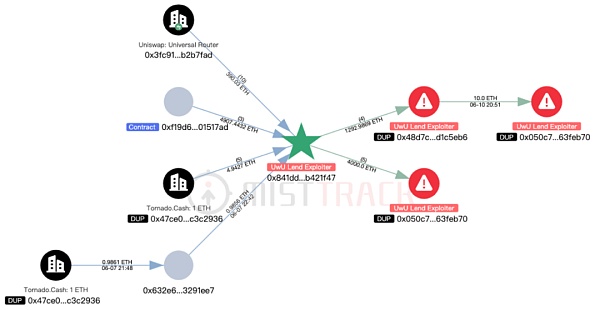

وفقًا لتحليل أداة التتبع على السلسلة MistTrack، حقق المهاجم حوالي 100% بلغت الأرباح في هذا الهجوم 19.3 مليون دولار أمريكي، بما في ذلك العملات ETH وcrvUSD وbLUSD وUSDC، وبعد ذلك تم استبدال الرموز المميزة ERC-20 بـ ETH.

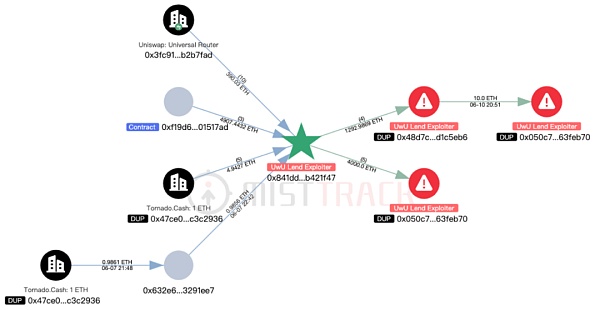

من خلال تتبع رسوم التعامل مع عنوان المهاجم، تبين أن الأموال الأولية على العنوان جاءت من 0.98 إيثريوم تم تحويلها من Tornado Cash. وبعد ذلك، تلقى العنوان أيضًا 5 أموال من Tornado Cash.

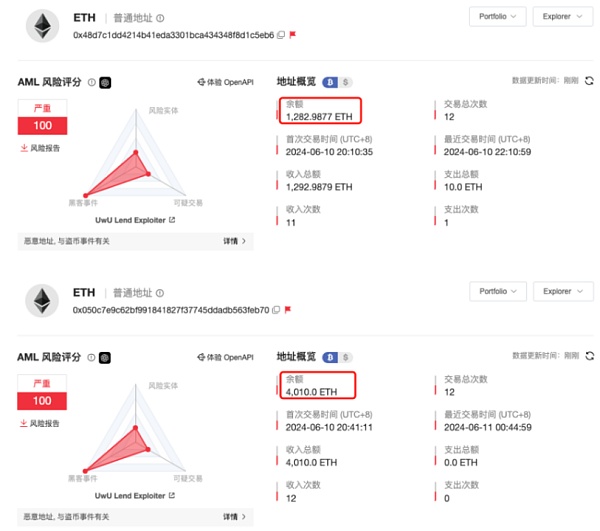

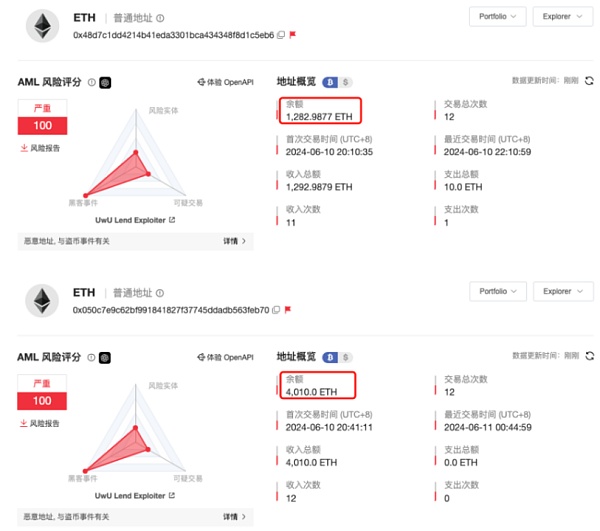

بتوسيع خريطة المعاملات، وجد أن المهاجم قام بتحويل 1,292.98 ETH إلى العنوان 0x48d7c1dd4214b41eda3301bca434348f8d1c5eb6. الرصيد الحالي للعنوان هو 1,282.98 ETH؛ قام المهاجم بتحويل 4000 ETH المتبقية إلى العنوان 0x050c7e9c62 bf991841827f37 745ddadb563feb70، الرصيد الحالي لهذا العنوان هو 4,010 إيثيريوم.

لقد قام MistTrack بحظر العنوان ذي الصلة وسيستمر في مراقبة ديناميكيات تحويل الأموال المسروقة.

الملخص

يكمن جوهر هذا الهجوم في يتم استخدام أوراكل السعر للحصول مباشرة على السعر الفوري الفوري وعيب توافق السعر المتوسط المحسوب للتلاعب بسعر sUSDE، وبالتالي تحقيق أرباح غير مقصودة من خلال الإقراض والتصفية تحت تأثير فروق الأسعار الخطيرة. يوصي فريق أمان SlowMist بأن يقوم فريق المشروع بتعزيز قدرات مكافحة التلاعب في أوراكل الأسعار وتصميم آلية تغذية أسعار أوراكل أكثر أمانًا لتجنب وقوع حوادث مماثلة مرة أخرى.

ZeZheng

ZeZheng