By Climber, Golden Finance

6月19日、クラーケンの最高セキュリティ責任者ニック・パーココは、セキュリティ会社の従業員がプラットフォームの抜け穴を利用して300万ドル以上のデジタル資産を引き出したと述べた。現在、この行為は恐喝犯罪に発展しているという。

この事件はブロックチェーンセキュリティ機関のCertiKに向けられたもので、CertiKはこの行為は暗号取引プラットフォームKrakenがシステムの脆弱性を特定し、さらなる損失を防ぐためのホワイトハットハックであると回答した。テストの結果として生成された必要な取引暗号資産も全額返還されたが、Krakenが要求した総額とは異なっている。

賛否両論で、CertiKは窃盗の罪を犯していたのではないかという見方もあるが、CertiKが窃盗をしていたというのは非論理的であり、ブラックハットとホワイトハットは考え方の問題であり、問題の焦点は報奨金の数にあったのではないかという見方もある。

それぞれの言い分

事件の発端は、6月9日にセキュリティ研究者がKrakenにセキュリティホールを報告したことでした。|にできるようにあなたがそれをすることができます本当に出くわすことあなたは、実際には私たち約束、誰でも素早くはちょうど無視することができます。その後、Krakenは脆弱性を発見し修正しましたが、問題のアカウントアドレスの一部がすでに脆弱性を利用して大量の資産を引き出していたことにも気づきました。

そこで6月19日、Krakenの最高セキュリティ責任者であるNick Percoco氏は、セキュリティ研究者に関連する2つのアカウントが脆弱性を利用して300万ドル以上のデジタル資産を引き出していたと発表しました。私たちは相手の会社に話を聞くよう求めましたが、資金の返却には応じませんでした。

これを踏まえ、Krakenは、この行為はもはやホワイトハット・ハッキングではなく、恐喝であると主張しています。

Krakenのコメントとコミュニティの反発に対して、CertiK側は無実を主張し、事件の経緯を説明する記事を投稿するという姿勢を繰り返しています。

CertiKは以前、Krakenに数億ドルの損失につながりかねない一連の深刻な脆弱性を発見したと述べています。Krakenの入金システムは、異なる内部送金状態を効果的に区別することができず、悪意のある行為者が入金取引を偽造し、偽造資金を引き出す危険性があります。

テスト期間中、何百万ドルもの偽の資金がKrakenの口座に入金され、100万ドル以上の偽の暗号通貨が引き出され、Krakenのシステムによって警告が発せられることなく、有効な資産に変換される可能性がありました。CertiKがKrakenに通知した後、Krakenは脆弱性を「クリティカル」に分類し、最初に問題を修正しました。

しかし、CertiKは、Krakenのセキュリティチームが脆弱性を「クリティカル」に分類したことを指摘しました。は、KrakenのセキュリティチームがCertiKの従業員を脅し、不合理な時間内に不一致の暗号通貨を返済するよう要求し、返済先を提示しなかったと指摘しています。ユーザーの安全を守るため、CertiKはこの問題を公表することを決定し、Krakenに対してホワイトハット・ハッカーに対する脅迫を止めるよう呼びかけ、リスクは協力によって対処されることを強調しました。

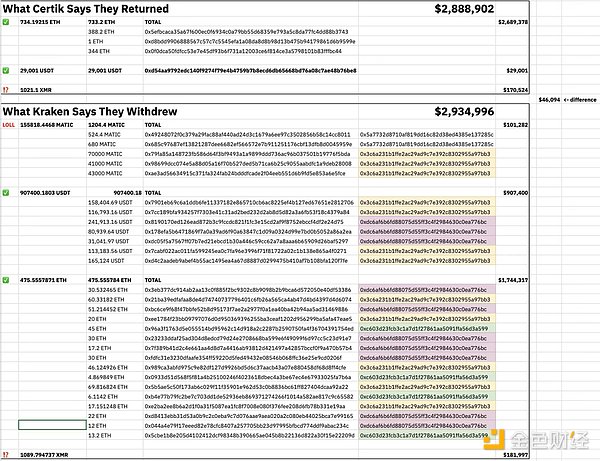

さらに、CertiKは保有するすべての資金を返還したことを確認したが、総額はKrakenの要求と一致しなかったと述べた。返却された金額には、734.19215 ETH、29,001 USDT、1021.1 XMRが含まれ、Krakenは155818.4468 MATIC、907400.1803 USDT、475.5557871 ETH、1089.794737 XMRを要求しました。

CertiK も、保有資金をすべて返却したことを確認したが、合計金額はKrakenの要求と一致しなかったと述べています。"text-align:center">

また、CertiKは、最新の公開回答書において、以下の10項目について回答しました。

また、CertiKは最新の公開回答書において、この事件に関するより中心的な10の質問に回答しており、特にKrakenの報奨金プログラムには関与していないこと、そして最初からすべてのテストデポジットアドレスを公開していることに言及しています。

コミュニティーの意見はさまざま

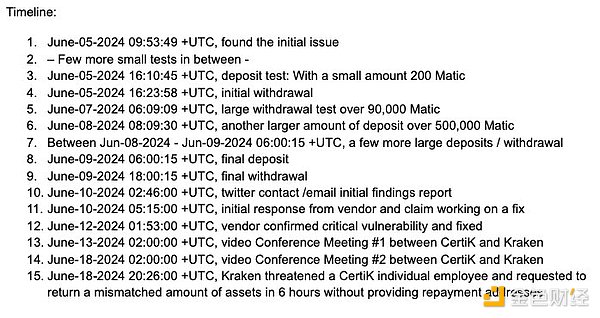

Certikはインシデントに対するイベントの完全なタイムラインを示しましたが、セキュリティ研究者@tayvanoを含む多くの人々がコミュニティのメンバーが疑問を投げかけた。

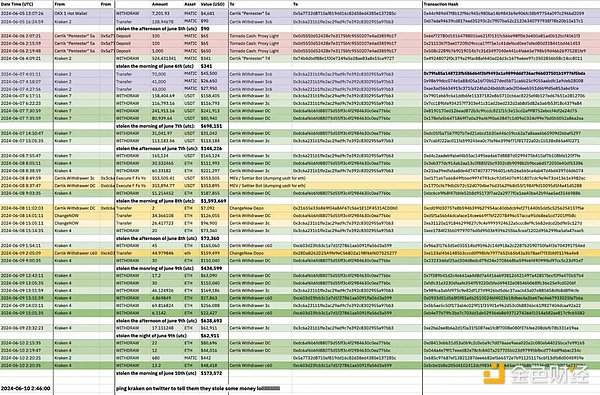

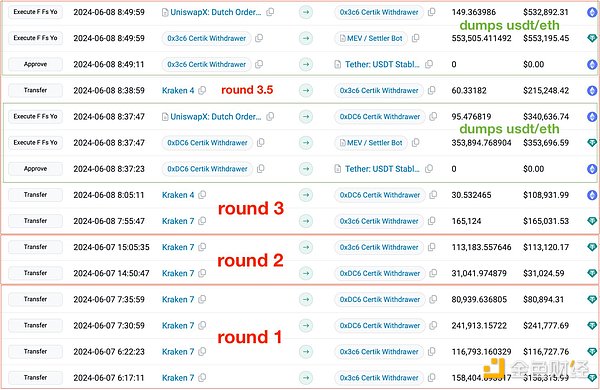

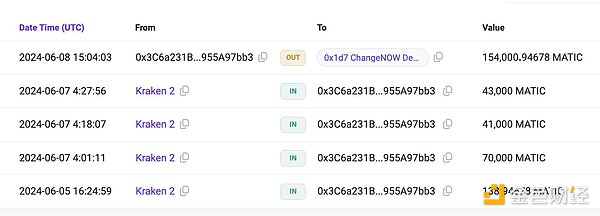

Certikの声明によると、CertikはKraikをテストし、通知したとのことです。Certikの声明によると、彼らは6月5日からKrakenをテストし、通知した。しかし、@tayvanoのオンチェーン転送アドレスの調査により、他の取引プラットフォーム経由の大規模な引き出しが明らかになっただけでなく、Krakenのテストはもっと前から始まっていたことがわかりました。

暗号データセキュリティプラットフォームのCyversAlertsは、@tayvanoに事件に関連する3つの引き出しアドレスを提供しました。0x3c6a231b1ffe2ac29ad9c7e392c8302955a97bb3 0xdc6af6b6fd88075d55ff3c4f2984630c0ea776bc 0xc603d23fcb3c1a7d1f27861aa5091ffa56d3a599

上記はいずれもチェーン上の大口引き出しらしい。また、@tayvanoは、これらのアドレスが大金を引き出し、その後、インスタント暗号通貨交換プラットフォームであるChangeNOWを介して複数の最大スワップを行ったと指摘した。

tayvano氏は、このパターンをよく目にし、カオス的な鍵の漏洩を調査する際に、被害者アドレスとハッカーアドレスを区別する方法として使用していると述べています。

@tayvano はまた、次のようなものも見つけました。0x3c6a231b1ffe2ac29ad9c7e392c8302955a97bb3が154,000のMATICをChangeNOWに転送したことを発見しました。

そしてCoinbase。インサイダーの@jconorgroganによると、問題の人物のアドレスは、コインミキサーを通じて資金を交換するつもりで、1200MATICをTornadocashに送金したとのことです。

さらに、@tayvano氏は、Certikのセキュリティ担当者の入金アドレステストのタイミングを比較したところ、Certikが6月5日よりずっと前からそのような行為を行っていたことを発見しました。Certikのリリースの時系列を遡ると、いわゆる「ラウンド1」と「ラウンド2」の引き出しは、実際にはラウンド1と2ではなく、ラウンド7に近いものであったという。

これに対し、セキュリティ企業CyversのCTOであるMeir Dolev氏も、CertiKがKrakenの脆弱性を発見したタイミングに疑問を呈し、OKXとCoinbaseで同じテストを行った疑いがあると述べた。

ミール・ドレブ(Meir Dolev)氏は、@tayvano氏が共有した、0x1d...7ac9アドレスが5月24日にBaseネットワーク上でコントラクト0x45...CeA9を作成し、それに関連する活動があったことを挙げています。Certikのテストアドレスは、その未知のアドレスに対して同じ署名ハッシュを使用していた。

Baseに配置されたこのコントラクト(0x45...CeA9)は、OKXとCoinbaseでも同じテストを行い、両取引所にKrakenと同じ脆弱性があるかどうかを調べている疑いがあります。

また、別のコミュニティメンバーである@0xBoboShantiも、以前Certikのセキュリティ研究者がツイートしたアドレスが、5月27日の時点でプロービングとテストを行っていたと述べています。これはすでにCertikの時系列と矛盾しています。Certikのトルネードtxの1つは、最近同じ契約とやりとりしているウォレットに資金を提供しています。

イーサリアムのウォレットマネージャーであるMyCryptoのCEO兼創設者であるテイラー・モナハン氏も、今回の事件の原因について、CertiKはクラーケンの弁護士、評判へのダメージ、そして今回の大失敗がCertiKの社内文化にどのような影響を与えるかを恐れていると考えられると分析しています。と述べている。

彼女はまた、CertiKが監査している暗号プロジェクトのいくつかが過去に攻撃されたことがあるため、以前インサイダーが操作した可能性についてネット上で憶測が流れ始めたと指摘した。

しかし、一部の著名な業界KOLは異なる見解を示し、CertiKが必ずしも本物のハッカーではないことを示唆し、事件の可能性について推測した。暗号研究者の@BoxMrChen氏は、CertiKが必ずしもハッカーではないことは理解できるが、より多くの報奨金が欲しいのかもしれないと述べた。彼が望むのは、CertiKが貪欲で狡猾なのか、それともKrakenが二束三文なのかを確認するために、KrakenがCertiKに支払うホワイトハット懸賞金の額を知ることです。

CryptoInsight リサーチャーのHaotian氏によると、Certikは脆弱性を発見し、Krakenに報告したとのことで、ハートビートが「ハッキング」ではないことを示唆しています。|にできるようにあなたがそれをすることができます本当に出くわすことあなたは、実際には私のパートナーとi約束、誰でも素早くはちょうど無視これらの一見正確にどのように{}人のことを忘れることができます。

まとめ

暗号市場は「暗く深い森」であり、ハッキング事件が頻発するのは当然です。しかし、「ホワイトハット」を装ったハッキングは批判を浴びやすい。CertiKは、プロジェクトを支援する上での「正しい」行動を明らかにしようとしているが、上記のコミュニティ・メンバーから寄せられた疑問に対して、合理的な説明をする必要がある。

しかし、CertiKが言うように、Krakenの深層防御システムがこれほど多くのテスト取引を検出できなかったことは、より大きな損失のリスクにつながった可能性がある。両者は協力してリスクに立ち向かい、Web3の未来を守るべきだ。

Alex

Alex

Alex

Alex Joy

Joy Brian

Brian Miyuki

Miyuki Alex

Alex Brian

Brian Joy

Joy Weiliang

Weiliang Brian

Brian Weiliang

Weiliang