出典:Chainalysis; Compiled by Pine Snow, Golden Finance

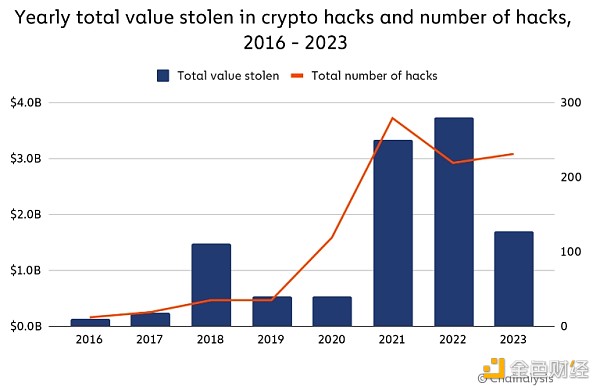

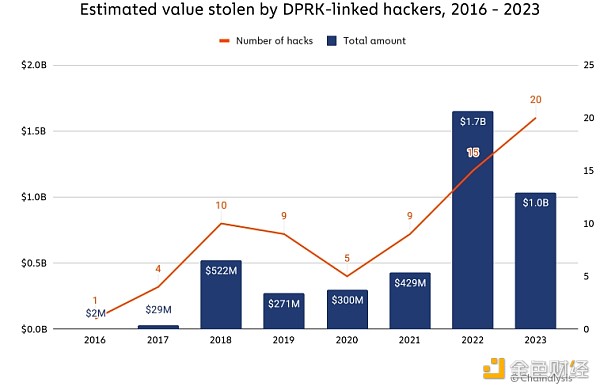

Cryptocurrency hacking has been pervasive and powerful threat over the past few years, led to be stolen billions of dollars from cryptocurrency platforms and exposed vulnerabilities across the ecosystem. 昨年の「暗号通貨犯罪レポート」で明らかにしたように、2022年は暗号通貨の盗難にとって過去最悪の年で、37億ドルが盗まれました。 しかし、 2023年までに、盗まれた金額は約54.3%減の17億ドルとなった。2022年の219件から2023年の231件へと増加している。

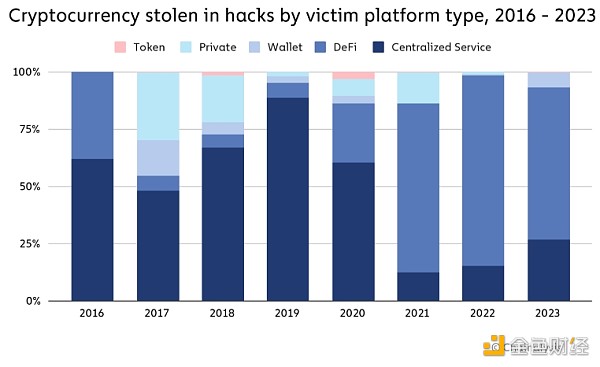

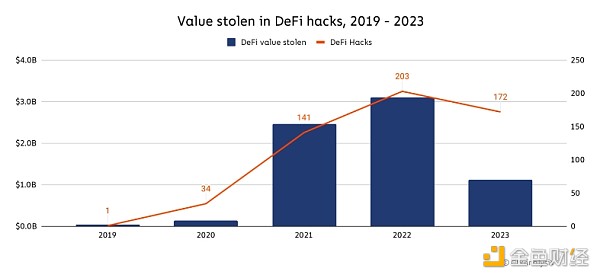

なぜ盗難資金が大幅に減少したのか?主にDeFiハッキングの減少によるものです。2021年と2022年には、DeFiプロトコルのハッキングが盗まれた暗号通貨の大幅な増加傾向を支配し、ハッカーは2022年にDeFiのハッキングから31億ドル以上を盗むことができました。しかし、2023年にはハッカーはDeFiプロトコルから11億ドルしか盗んでいない。これは、DeFiプラットフォームから盗まれた年間総額の前年比63.7%減に相当します。DeFiプロトコルの被害者が占める盗まれた総資金の割合も、下のグラフに示すように、2023年には大幅に減少しました。

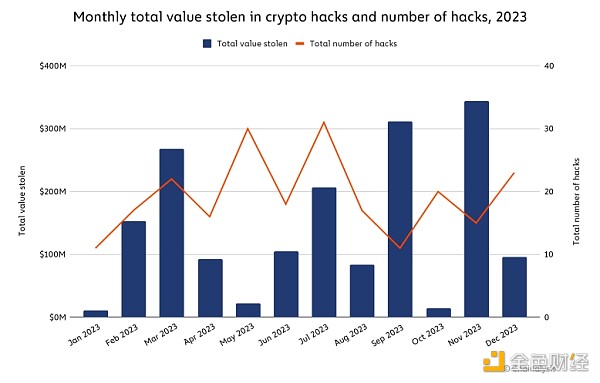

DeFiハッキングが減少した理由については、後ほど詳しく説明します。この減少にもかかわらず、2023年に発生したDeFiプロトコルの大規模なハッキングはまだいくつかありました。例えば、Ether上で動作する融資プロトコルであるEuler Financeは、2023年3月にフラッシュレンディング攻撃を受け、約1億9700万ドルの損失を被った。2023年7月には、Curve Financeから盗まれた7350万ドルを含む、1カ月で最も多い33件のハッキングが発生した。2023年7月には、Curve Financeから7,350万ドルが盗まれるなど、1カ月で最多となる33件のハッキングが発生しています。

同様に、2023年9月と11月には、DeFiとCeFiの両プラットフォームで、いくつかの大規模な攻撃がありました:Mixin Network(2億ドル)、CoinEx(4300万ドル)、Poloniex Exchange(1億3000万ドル)、HTX(1億1330万ドル)、KyberNetwork(5470万ドル)。

北朝鮮系のサイバー犯罪者は、これまでで最も活発な1年を過ごし、これまでで最も多くの暗号ハッキングを実行しました。

DeFiに影響を与える攻撃ベクトルは複雑で多様

DeFiのハッキングは2021年と2022年に急増し、攻撃者はそれぞれプロトコルから約25億ドルと31億ドルを盗み出しました。当社のパートナーであるハルボーンのチーフ・セキュリティ・アーキテクト兼リサーチャー、マー・ギメネス・アギラール氏は、この2年間のDeFiハッキングの増加傾向について教えてくれた。彼女は、「DeFiエコシステム内での攻撃の頻度と深刻さがエスカレートしていることは、憂慮すべき傾向です。最初の50件のDeFiハッキングを包括的に分析したところ、EVMベースのチェーンとSolanaが最も攻撃されたチェーンの1つであることがわかりました。昨年この傾向を検証した際、セキュリティ専門家は、多くのDeFiの脆弱性は、プロトコル運営者が堅牢なセキュリティシステムの実装や維持よりも、主に成長に重点を置いていることに起因しているとの見方を示しました。

しかし、DeFiが暗号経済の重要な分野になって以来初めて、DeFiプロトコルから盗まれた年間総額は減少し、かなりの額になっています。

2023年、DeFiハックに起因する価値は前年比で63.7%減少し、DeFiハック1件あたりの損失額の中央値は7.4%減少しました。また、2023年に個々の暗号ハックの件数は増加したものの、DeFiハックの件数は17.2%減少しました。

この傾向をより深く理解するため、ハッカーが悪用する特定の攻撃ベクトルというレンズを通して、2023年のDeFiハッキング活動を分析するため、ハルボーンと提携しました。

DeFi空間における攻撃ベクトルの分類と分析

DeFiに影響を与える攻撃ベクトルは多様であり、常に進化しています。したがって、攻撃がどのように発生しているのか、また今後どのようなプロトコルが考えられるのかを理解するためには、以下のように分類することが重要です。したがって、攻撃がどのように発生しているかを理解し、将来的にプロトコルがどのように攻撃の可能性を減らすかを理解するためには、攻撃を分類することが重要である。ハルボーン氏によると、DeFi攻撃ベクトルは、チェーン上で発生するベクトルとチェーン外で発生するベクトルの2つに分類できる。

オンチェーン攻撃ベクトルは、ブロックチェーン自体の脆弱性から発生するのではなく、スマートコントラクトなど、DeFiプロトコルのオンチェーンコンポーネントの脆弱性から発生します。これは、DeFiプロトコルのようにコードが公開された分散型アプリケーションとして動作しない中央集権型サービスには関係ない。オフチェーン攻撃ベクトルは、ブロックチェーンの外部にある脆弱性(例えば、失敗したクラウドストレージソリューションで実行された秘密鍵のオフチェーンストレージなど)に由来するため、DeFiプロトコルと集中型サービスの両方に適用されます。

チェーンの有無| ベクターカテゴリーのハッキング | 定義 |

| バリデータノード、プロトコルの仮想マシン、マイニングレイヤーなど、プロトコルのブロックチェーンコンポーネントの脆弱性を攻撃者が悪用した場合。 | オンチェーン |

| 内部攻撃 | 不正な開発者のようなプロトコル内部の攻撃者が、特権キーやその他の個人情報を使って直接資金を盗むこと。 | チェーン下 |

| フィッシング | 攻撃者がユーザーを騙してパーミッションにサインさせる場合、これは通常、正当なプロトコルを置き換えることで行われ、攻撃者はユーザーの代わりにトークンを使うことができます。 フィッシングは、攻撃者がユーザーを騙して悪意のあるスマートコントラクトに直接資金を送らせる場合にも起こります。 | チェーン下 |

拡散

| 他のプロトコルのハッキングによって引き起こされた脆弱性により、攻撃者がプロトコルを悪用する場合。 拡散には、他のプロトコルのハッキングと密接に関連するハッキングも含まれます。 | 連鎖 |

| サーバーダメージ | 攻撃者がプロトコルが所有するサーバーを侵害し、プロトコルの通常のワークフローを妨害したり、プロトコルをさらに悪用するための知識を得たりすること。 | チェーン下 |

| 財布ハッキング | 攻撃者がホスティング/ウォレットサービスを提供するプロトコルを悪用し、その後ウォレット操作に関する情報を取得する場合。 | チェーン下 |

| 価格修正ハック | 攻撃者がスマートコントラクトの脆弱性を利用したり、正確な資産価格を反映できない欠陥のある予測マシンを使用したりすると、デジタルトークンの価格操作が容易になります。 | オンチェーン |

| デジタルトークンの価格操作は、攻撃者がスマートコントラクトの脆弱性を利用したり、正確な資産価格を反映しない欠陥のある予測マシンを使用することで容易になります。valign="top" style="border-width: 1px; border-style: solid;">スマート契約開発 | 攻撃者がスマートコントラクトコードの脆弱性を悪用する場合、通常、プロトコルとトークン送信のためのさまざまな制御メカニズムへの直接アクセスを許可します。 | オンチェーン |

| 秘密鍵の漏洩 | 例えば、攻撃者がユーザーの秘密鍵にアクセスする場合、これはソフトウェアのリークやチェーンダウンでの障害によって起こる可能性があります。 | チェーンの下 |

| ガバメント攻撃 | 攻撃者が十分な影響力や投票力を得ることで、分散型ガバナンス構造を持つブロックチェーンプロジェクトを操作する場合、悪意のある提案が策定される可能性があります。 | オンチェーン |

| 第三者によるダメージ | 攻撃者がプロトコルで使用されるオフチェーンサードパーティプログラムへのアクセスを獲得すると、そのプログラムは後に悪用に使用できる情報を提供します。 | オフチェーン |

| その他 | 攻撃は上記のカテゴリのいずれにも該当しないか、適切に分類するのに十分な情報がありません。 | オンチェーン/オフチェーン |

Gimenez-Aguilar氏によると、オンチェーン、オフチェーン両方の脆弱性に深刻な問題があるという。「歴史的に、ほとんどのDeFiハッキングは、スマート・コントラクトの設計と実装における脆弱性に起因しています。もう一つの注目すべき傾向は、スマート・コントラクトの設計と実装における脆弱性の増加です。"もう1つの注目すべき傾向は、漏洩した秘密鍵による攻撃の増加で、これは特定のブロックチェーン以外のセキュリティ慣行を改善することの重要性を浮き彫りにしています。"

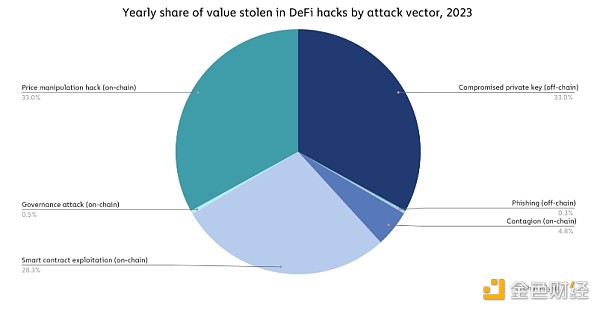

実際、データによると、Gimenez-Aguilar氏が説明したオンチェーンおよびオフチェーンの脆弱性--具体的には、秘密鍵の漏洩、価格操作攻撃、スマートコントラクトの悪用--の両方が、2023年のハッキング被害につながっている。2023年にはハッキング被害が発生している。

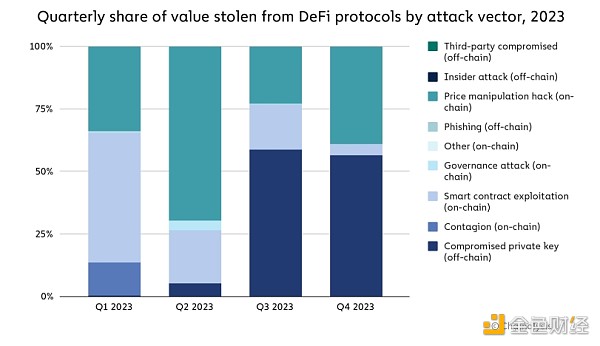

strong>チェーンの脆弱性が2023年のDeFiハッキングの大部分を後押ししましたが、下のグラフを見ればわかるように、これは1年の間に変化し、漏洩した秘密鍵が第3四半期と第4四半期にハッキングの大きな割合を占めるようになりました。

strong>チェーンの脆弱性が2023年のDeFiハッキングの大部分を後押ししましたが、下のグラフを見ればわかるように、これは1年の間に変化し、漏洩した秘密鍵が第3四半期と第4四半期にハッキングの大きな割合を占めるようになりました。

ソース: Halborn

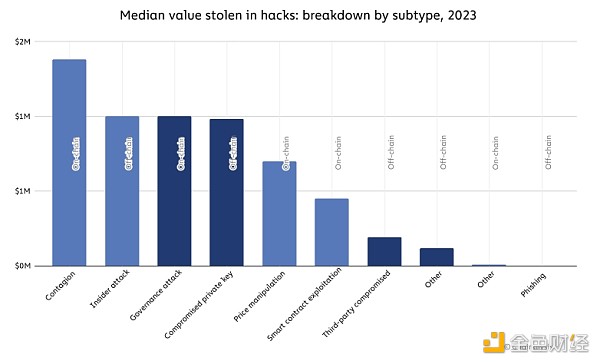

ハッキングごとの観点から見ると、拡散(オンチェーン)に起因するハッキングが最も壊滅的で、損失の中央値は140万ドルでした。 ガバナンス攻撃 (オンチェーン)、インサイダー攻撃 (オフチェーン)、秘密鍵の漏洩 (オフチェーン) が僅差で続き、この3つすべてのハッキングの中央値は約100万ドルでした。

ソース: Halborn

全体的に、このデータは楽観的な見方をしています。2023年のDeFiから盗まれた未加工の価値の減少と、2023年のオンチェーンの脆弱性によるハッキングの相対的な減少は、DeFiの運営者がスマートコントラクトのセキュリティを改善している可能性を示唆しています。「DeFiプロトコルのセキュリティ対策の強化は、スマートコントラクトの脆弱性に関連するハッキングの数を減らす重要な要因だと思います。金額でトップ50からなる今年のハッキングを以前のハッキング(ハルボーンのトップ50ハックレポートで調査)と比較すると、損失総額から失われた割合は全体の47.0%から18.2%に減少しています。しかし、価格操作型攻撃の割合は、総額の約20.0%とほとんど変わっていない。このことは、監査を実施する際には、プロトコルがDeFiエコシステム全体とどのように相互作用しているかも考慮すべきことを示唆しています」とGimenez-Aguilar氏は述べた。しかし彼女はまた、漏洩した秘密鍵のような攻撃ベクトルによって引き起こされるハッキング攻撃の増加は、DeFiオペレータがスマートコントラクトのセキュリティを超えて、オフチェーンの脆弱性に対処しなければならないことを示していると強調している。"上記のように、オンチェーンとオフチェーンの両方の脆弱性は、非常に破壊的です。

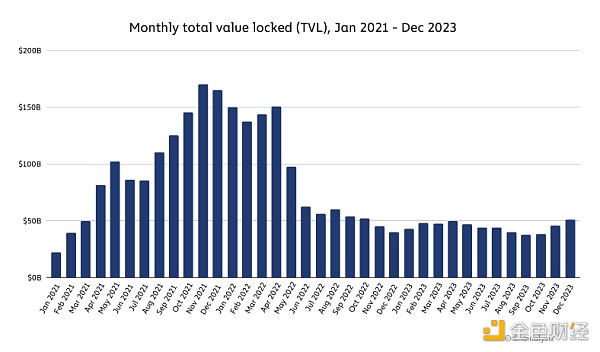

しかし、Gimenez-Aguilar氏は、DeFiハッキングの損失が減少したのは、2023年にDeFiの活動が全体的に減少したことが一因かもしれないことも認めています。単にハッキングされたDeFiプロトコルの数を減らすことができる。DeFiプロトコルで保有または担保されている総価値を測定するTotal Locked Value (TVL)は、2022年半ばの急落に続き、2023年を通して減少しました。

ソース:DeFiLlama

DeFiハッキングの減少が、主にセキュリティ対策の向上によるものなのか、それとも全体的な減少によるものなのか、はっきりしたことは言えません。おそらくその両方が混在しているのでしょう。しかし、もしハッキングの減少が主に全体的な活動の減少によるものであるならば、DeFiの強気市場の再来によってDeFiのハッキングが再び増加するかどうかを見ることは重要であり、その結果、TVLが上昇し、ハッカーが攻撃するためのDeFiの資金がより多く集まることになるでしょう。

いずれにせよ、DeFiオペレーターは、セキュリティを向上させるための措置を講じるべきです。オンチェーン障害に脆弱なDeFiプロトコルは、経済的リスクや事前のプラットフォーム損失に関連するオンチェーン活動を監視するシステムを開発することができます。例えば、HypernativeやHexagateなどの企業は、サイバー攻撃から保護し、サイバー攻撃に対応するためのカスタマイズされたアラートを作成しており、プラットフォームがブリッジングなどのサードパーティとの統合をよりよく保護し、リスクにさらされる可能性のある顧客と連絡を取るのに役立っています。オフチェーンの障害に脆弱なプラットフォームは、集中型の製品やサービスへの依存度を下げるのに苦労するかもしれない。

North Korea has hacks more crypto platforms than ever ever ever in 2023, but steals less in total than its did in 2022

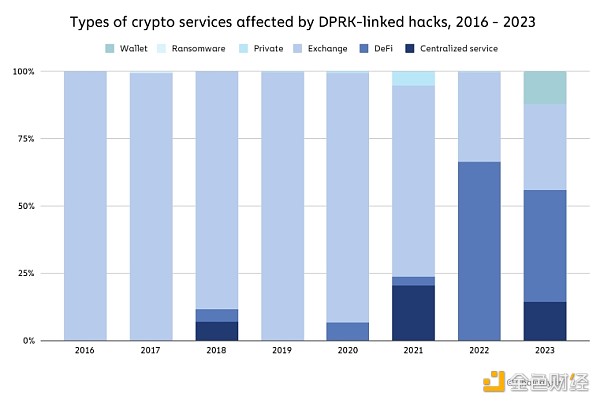

North Korea関連のハッキングは近年増加傾向にあり、KimsukyやLazarus Groupなどのサイバースパイグループが利用しています。Lazarus Groupなどのサイバースパイ集団が、さまざまな悪意ある手段を使って大量の暗号資産にアクセスしています。2022年、北朝鮮関連のハッカーによって盗まれた暗号通貨は最高で約17億ドルに達した。2023年には、盗まれた総額は10億ドル強と推定されるが、後述するように、ハッキング件数は20件に達し、過去最高となった。

北朝鮮に関連したハッカーが2023年にDeFiプラットフォームから約4億2800万ドルを盗んだと推定しています。1億2700万ドル盗まれた)。

2023年、DeFiプロトコルに対する北朝鮮の攻撃は大幅に減少し、上で説明したDeFiハッキングの全体的な減少を反映しています。

ケーススタディ: 北朝鮮におけるウォレットの脆弱性

2023年6月、管理されていない暗号通貨ウォレットサービスであるAtomic Walletの数千人のユーザーが、推定1億2900万ドルの損失をもたらしたハッキング攻撃の標的になりました。FBIは後に、この攻撃を北朝鮮に関連するハッキンググループTraderTraitorによるものとし、Atomic Walletの悪用は、同月末のAlphapo攻撃やCoinspaid攻撃を含む一連の類似攻撃の最初のものであったと述べています。この攻撃の正確な詳細はまだ不明ですが、私たちはオンチェーン分析を使って、最初の攻撃の後、資金がどこに流れたかを確認しました。

最初の段階では、攻撃者はクロスチェーン操作(通常、不正に入手した資金の流れを難読化するために、あるブロックチェーンから別のブロックチェーンに資産を移動させること)を、次の3つの方法によってビットコインのブロックチェーンに行いました:

中央集権的な取引所に資金を送る。私たちは、資金が中央集権的なサービスに送金された後、チェーン上の資金の動きを追跡し続けることはできませんが、私たちが定期的に協力している他の信頼できる情報源から収集した情報により、このケースでは、Atomic Walletから盗まれた資金が中央集権的な取引所でビットコインに変換されたことを知っています。

クロスチェーンブリッジに資金を送ると、ビットコインのブロックチェーンに移動させることができます。

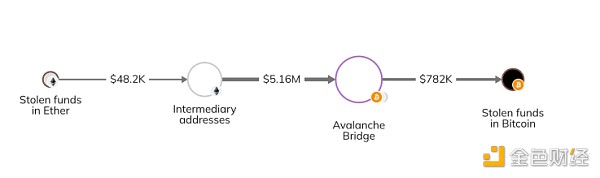

ラップされたイーサリアム(wETH)コントラクトに資金を送り、その後、アバランチブリッジを介してビットコインブロックチェーンに移動させることができます。

Chainalysis Reactorのチャートの下に示されている3つ目の方法は、盗まれた資金(当時はイーサ)がアバランシェブリッジに到着してビットコインに変換される前に、複数の中間アドレスを経由するというものです。

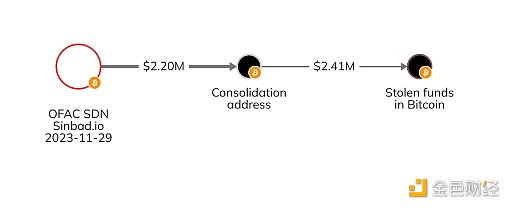

第二段階では、攻撃者は盗んだ資金をOFACの認可を受けたSinbadに送りました。Sinbadはチェーン上の取引の詳細を見えなくするミキサーサービスを提供しており、以前は北朝鮮のマネーロンダリングに利用されていました。攻撃者はその後、Sinbadから資金を引き出し、ビットコインの連結アドレスに送金しました。

第3段階では、攻撃者のマネーロンダリング戦略は、ビットコインブロックチェーンではなく、トロン・ブロックチェーンにほぼ独占的に移行しました。

アバランチブリッジを介してトロン・ブロックチェーンにクロスオーバーするアバランチに資金を送る。

集中型サービスに資金を送り、それをトロン・ブロックチェーンに転送する。

資金の流れをさらに難読化するために、他のハイブリッド暗号通貨やプライバシー強化サービスを通じて資金を送り、それをトロン・ブロックチェーンに転送する。

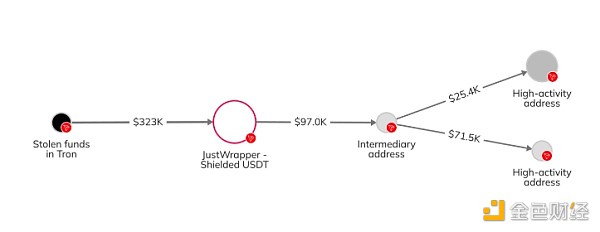

4つ目の最終段階では、攻撃者はトロン・ブロックチェーン上のさまざまなサービスに資金を預け入れました。これらの資金の一部はトロンのJustWrapper Shielded Poolを通じて混合され、他の資金は最終的にOTCトレーダーのものと疑われる非常にアクティブなトロンのアドレスに送られました。

Other on-chain activityは、Atomicから盗まれた資金が他のソースからの資産と統合されてから他の場所に移動されたことを示唆しており、これはその後のAlphapoとCoinspaidの侵害に関連している可能性があります。

暗号通貨ハッキングの未来

2023年に暗号プラットフォームから盗まれた総額は、例年よりもかなり低いという事実にもかかわらず、攻撃者の攻撃手法はますます洗練され、多様化しています。良いニュースは、暗号プラットフォームもセキュリティと攻撃への対応という点で洗練されてきているということです。

暗号プラットフォームが攻撃を受けて迅速に行動すれば、法執行機関は、凍結された資金が差し押さえのために保管されている取引所に連絡したり、資金が流れているサービスに連絡して口座やユーザーに関する関連情報を収集したりする体制がより整うことになります。こうしたプロセスが改善され続ければ、暗号ハッキング攻撃で盗まれる金額は減り続ける可能性が高い。

WenJun

WenJun

WenJun

WenJun WenJun

WenJun Weiliang

Weiliang Cheng Yuan

Cheng Yuan Hui Xin

Hui Xin Beincrypto

Beincrypto Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Bitcoinist

Bitcoinist