出典:Chainalysis; 編集:Tao Zhu, Golden Finance

Summary

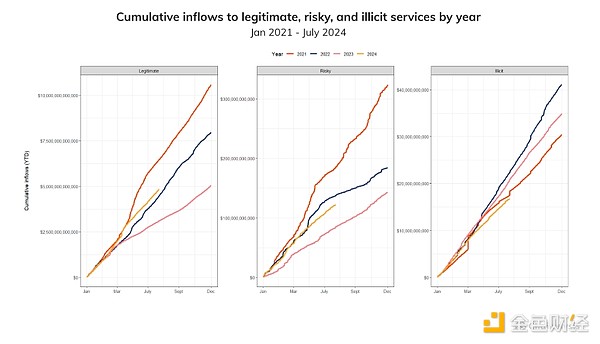

今年に入ってから、チェーン上の違法行為の総量は20%近く減少しており、合法的な活動が違法行為よりも速く成長していることを示唆している。

昨年の同時期と比べて違法な取引が減少しているにもかかわらず、2種類の違法行為、盗難された資金とランサムウェアがあります。資金とランサムウェアが増加しています。具体的には、盗難資金の流入は8億5,700万ドルから15億8,000万ドルへとほぼ倍増し、ランサムウェアの流入は4億4,910万ドルから4億5,980万ドルへと約2%増加しました。

盗まれた資金

強盗1件につき盗まれた暗号通貨の平均数は、80%近く増加しています。

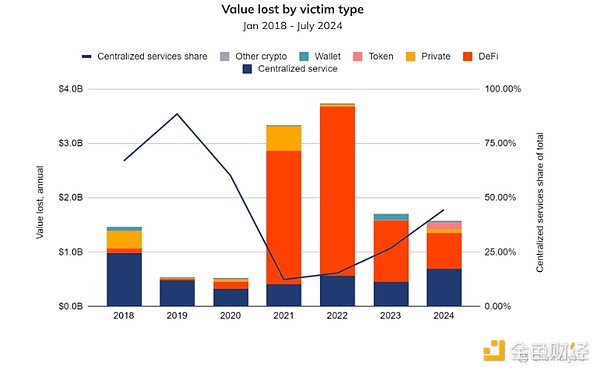

この理由の1つは、ビットコイン(BTC)の価格が上昇したことです。また、暗号通貨窃盗団は原点に立ち返り、BTCを取引するツールとしてはあまり普及していないDeFiプロトコルを優先するよりも、中央集権的な取引所を標的にすることが多くなっているようだ。

北朝鮮とつながりのあるIT労働者を含む高度なサイバー犯罪者は、暗号関連サービスに侵入してお金を盗むために、ソーシャルエンジニアリングなどのオフチェーン手法を使うことが増えています。

ランサムウェア

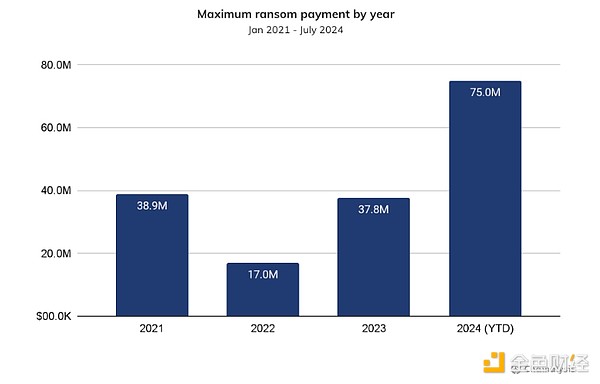

2024年はランサムウェアの支払いによる収益が最も高くなると予想されています。が、多額の身代金の支払い(業界では「大物狩り」として知られている)が発生するためです。2024年には、Dark Angelsランサムウェアグループに約7500万ドルが支払われ、史上最大のランサムウェアの支払いがありました。

ランサムウェアに支払われた平均身代金は、2023年初頭の20万ドル未満から、2024年6月中旬の150万ドルまで急増しています。ソフトウェアは、大企業や重要なインフラストラクチャ プロバイダーを優先的に標的にしており、これらの企業は資金力があり、システム的に重要であるため、高額な身代金を支払う可能性が高いのかもしれません。

ランサムウェアのエコシステムは、ALPHV/BlackCatやLockBitのような最大手に対する最近の法執行機関の妨害により、断片化しています。これらの混乱を受けて、一部のアフィリエイトは、より効果の低いウイルスに移行したり、独自のウイルスを立ち上げたりしています。

2024年には、暗号通貨のエコシステムにおいて多くのポジティブな進展が見られました。米国でビットコインとイーサリアムの上場投資信託(ETF)が承認され、米国財務会計基準審議会(FASB)が公正会計規則を改定したことを受け、暗号通貨は多くの面で主流に受け入れられ続けています。しかし、どんな新しい技術でもそうであるように、暗号通貨を採用する人の数は、善玉と悪玉の両方で増加する。違法行為の年初来(YTD)は例年に比べて減少していますが、特定のサイバー犯罪関連団体からの暗号通貨の流入は、いくつかの憂慮すべき傾向を示しています。

下図に示すように、合法的なサービスの年初来の流入額は、最後の強気相場のピークであった2021年以降で最高水準となっています。この心強い兆候は、暗号通貨が世界的に採用され続けることを示唆している。KYC情報を収集しないミキサーや取引所を中心とした高リスクサービスに資金が流入する傾向は、昨年の同時期よりも高くなっている。同時に、今年累計の違法行為総額は209億ドルから167億ドルへと19.6%減少しており、チェーン上の合法的な活動が違法行為よりも急速に成長していることを示唆している。いつものことだが、これらの不正な数字は、今日発見された不正なアドレスの流入に基づく下限の推定値であることに注意しなければならない。時間が経つにつれて、より多くの違法アドレスを分類し、その過去の活動をデータに取り込むにつれて、これらの合計はほぼ間違いなく高くなるでしょう。

今年のもう1つの重要な更新は、Chainalysis Signalsのデータに基づく特定の犯罪タイプについて、違法行為の疑いがあるものを全体的な推計に含めるようになったことです。Signalsは、オンチェーンデータとヒューリスティックを使用して、特定の未知のアドレスやアドレスのクラスターの疑わしいカテゴリーを、可能性の高いものからほぼ確実なものまでの信頼レベルで特定します。シグナルズの導入により、不正活動の特定のカテゴリーに関する推定値が向上しただけでなく、インプットを収集し、疑わしい活動のアップ・ザ・チェーン・パターンを理解するための時間が増えたことで、以前の推定値よりも改善することができました。悪質な行為者がその手口を進化させ続けるにつれて、私たちの検知と妨害の手法もそれに合わせて進化していくことでしょう。

全体的な不正取引は昨年の同時期と比較して減少していますが、2つの注目すべき種類の不正活動(盗難資金とランサムウェア)は増加しています。-- が増加しています。暗号通貨の盗難で盗まれた資金は前年比で増加しており、7月末時点で8億5700万ドルから15億8000万ドルへとほぼ倍増しています。昨年の中間更新では、2023年6月までのランサムウェア流入額は合計4億4910万ドルでした。今年、ランサムウェアの流入額は同期間で4億5,980万ドルを超えており、ランサムウェアにとって今年も記録的な年になる可能性を示唆している。

Attackers are back, target centralised exchanges, as stolen funds surge

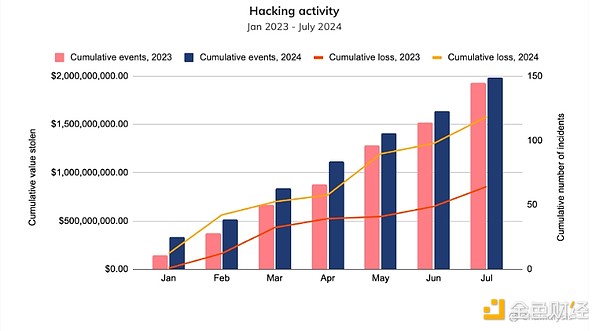

2023 年に盗まれた暗号通貨の価値は、2022 年と比較して50%減少し、今年はハッキング活動が再燃しています。盗まれた金額とハッキング事件の前年比を比較すると、よくわかります。下のグラフが示すように、今年盗まれた累積金額は7月末時点で15億8000万ドルに達しており、これは昨年の同時期に盗まれた金額よりも約84.4%高くなっています。興味深いことに、2024年のハッキング・インシデントの件数は2023年よりわずかに多いだけで、前年比の増加率はわずか2.76%にとどまっています。窃盗時の資産価値に基づく1インシデントあたりの平均窃盗額は、2023年1月から7月までの1インシデントあたり590万ドルから、2024年現在までの1インシデントあたり1,060万ドルへと、79.46パーセント増加しています。

盗難額の変化は、主に資産価格の上昇に起因している。例えば、ビットコインの価格は、2023年の最初の7ヶ月間の平均価格26,141ドルから、今年7月までの平均価格60,091ドルまで130%上昇しました。

ここで特に重要なのは、ビットコインの価格です。

Chainalysisが追跡しているハッキング指標の1つは、ハッキング攻撃が発生した後に盗まれた資金の流れに関連する取引量です。多くの場合、ハッキングされたサービスは盗まれた資産の内訳を公に報告しないため、これは盗まれた資産の代理指標として使用できます。昨年は、この取引量の30%がビットコインに関するものだった。今年は、このトラフィックの40パーセントを、盗まれたお金に関連するBTCトランザクションが占めている。このパターンは、侵入されるエンティティのタイプの変化によってもたらされているようで、2024年の中央集権的なサービスが高額でハッキングされている。これは特に、3億500万ドルを失ったDMMのような中央集権的な取引所に当てはまる。DMMのハッキングでは約4500BTCが盗まれたと報告されており、これは2024年にハッキングされた金額の約19%にあたる。

暗号通貨窃盗団は、4年前に非中央集権的な取引所(通常はビットコインを取引しない)に焦点を当てた後、再び中央集権的な取引所を標的にし、かつての業務に戻っているようだ。

DeFiサービス、特にクロスチェーンブリッジに対する攻撃は2022年にピークを迎えますが、中央集権的な取引所がセキュリティへの投資を増やした後、攻撃者はより新しく脆弱な組織に目を向けたと推測しています。現在、北朝鮮に関連するものを含む攻撃者は、ますます洗練されたソーシャルエンジニアリングの手口(IT関連の仕事に応募するなど)を使って、史上最も重大な攻撃対象の1つである中央集権的取引所に侵入し、暗号通貨を盗んでいます。国連は最近、4,000人以上の北朝鮮人が西側のハイテク産業企業に雇用されていると報告した。

2024 年はランサムウェアの収益がこれまでで最高となる勢い

2023 年、ランサムウェアは 10 億ドル以上の身代金支払いの記録を打ち立てました。これらの多額の身代金は、MoveITのゼロデイエクスプロイトを狙ったcl0p攻撃や、ALPHV/BlackCatランサムウェアグループによるCaesars Hotelの施設に対する攻撃など、知名度の高い破壊的な攻撃からもたらされたもので、その結果、同社は1,500万ドルの身代金を支払うことになりました。[1]これらの支払いは、ランサムウェアを展開するマルウェアや組織インフラに対する重要な法執行措置にもかかわらず発生した。昨年のこの時期には、2023年6月末までにランサムウェアの累計支払額が約4億4910万ドルに達したと報告した。今年の同時期には、合計4億5980万ドルの身代金支払いを記録しており、2024年は過去最悪の年になりそうな勢いです。

Kiva Consultingの顧問弁護士Andrew Davis氏は、LockBitとALPHV/BlackCatによる被害にもかかわらず、ランサムウェアの活動は比較的安定していると述べています。 "これらの有名な脅威行為者の活動の元支部であろうと、台頭してきたランサムウェア組織であろうと、多数の新しいランサムウェア組織がこの戦いに参入し、初期アクセス手段の拡大や横移動の手法など、攻撃を実行するための新しい手法やテクニックを示しています。"

下のグラフが示すように、ランサムウェア攻撃も著しく深刻化しています。特筆すべき変化の1つは、私たちが観測した単年度の最高額の身代金支払いが急増していることです。2024年には、Dark Angelsと呼ばれるランサムウェア組織への支払いが約7500万ドルと、過去最大となりました。また、この最高額の支払いの急増は、2023年の最高額の支払いが前年比で96パーセント増加し、2022年の最高額の支払いが335パーセント増加したことを表しています。

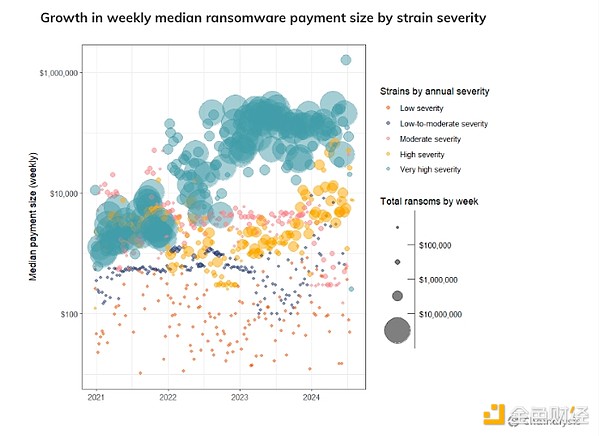

最大支払額の急激な伸びが十分悪いものでなかったとしても、さらに落胆させられるのは、毎年の異常値のこの傾向が、支払額の中央値の増加傾向を実際に反映していることだ。この傾向は、最も壊滅的なランサムウェアインシデントで特によく見られます。

極めて重大度の高いウイルス: ある年に受け取った最高支払額は100万ドル以上でした。US$100,000

高深刻度ウイルス:ある年に受け取った最高支払額はUS$100,000~US$1,000,000

中深刻度ウイルス:ある年に受け取った最高支払額はUS$10,000~US$100,000

低~中深刻度ウイルス:

ある年に受け取った最高支払額は1,000ドルから10,000ドルの間

低重症度ウイルス:ある年に受け取った最高支払額は1,000ドル未満

この分類システムを使用すると、異なる重症度レベルの支払額中央値の異常な増加を長期にわたって追跡することができます。この上昇傾向は、特に「非常に重症度が高い」系統で顕著であり、支払額の中央値は、2023年第1週の198,939ドルから、2024年6月中旬には150万ドルに増加しています

この分類システムを使えば、重症度レベルごとの支払額の中央値の異常な増加を長期にわたって追跡することができます。2024年6月中旬には150万ドルになります。これは、最も重症な株の種類に対して支払われるランサムは、この期間中、通常7.9倍に増加していることを意味し、 最も重症な株のウイルスに対して支払われるランサムは、通常7.9倍に増加していることを意味し、2021年に入ってから1,200倍近く増加した。このパターンは、これらの緊張が、より大きな企業や重要なインフラ提供者を標的にし始めていることを示している可能性があります。

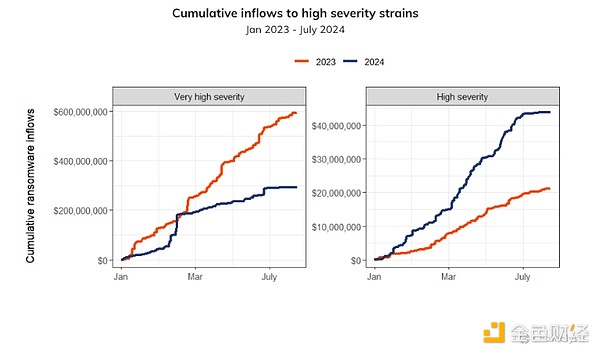

しかし、以下のグラフに示すように、最も深刻度が高いランサムウェアの系統は、2023年の累計を50.8%下回っています。これは、最大のプレイヤーであるALPHV/BlackCatとLockBitによる法執行妨害が、ランサムウェアの活動を一時的に停止させたことに起因しています。このような混乱を受けて、エコシステムはより細分化され、関連会社はより効率の悪いランサムウェアの系統に移行したり、独自の系統を立ち上げたりしました。その結果、深刻度の高いランサムウェアの系統では、1年間の活動量が104.8%増加しました

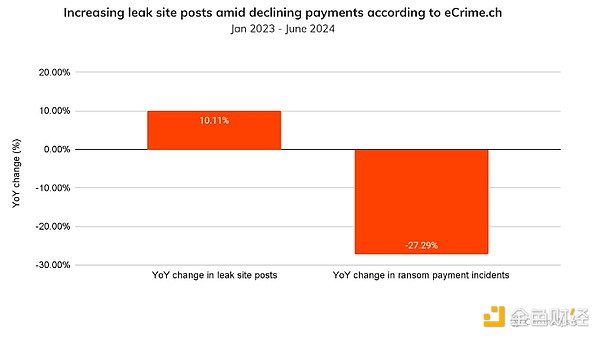

ランサムウェアのもう1つの傾向として、攻撃の頻度も高くなっています。eCrime.chのデータ侵害サイトに関する統計によると、今年に入ってからの攻撃は少なくとも10%増加しています。今年は身代金総額、身代金額ともに記録的であり、攻撃の状況も悪化の一途をたどっているという事実にもかかわらず、良いニュースにも明るい兆しがあることは注目に値します。このような不利な要因の中、被害者による身代金の支払い頻度は依然として低い。ランサムウェアのインシデントの指標となるランサムウェア侵害サイトへの投稿数は、前年比で10%増加しており、より多くの被害者が脅かされているのであれば、このようなことが起こるだろうと予想される。しかし、チェーンで測定されるランサムウェアの支払いインシデントの総数は、前年比で27.29%減少しています。これら2つの傾向を総合すると、今年に入ってからの攻撃回数は増加しているかもしれませんが、支払い率は前年比で減少していることがわかります。これはエコシステムにとってポジティブな兆候であり、被害者が身代金を支払う準備をより整えている可能性を示唆しています。

Davies氏は、「Kivuが被害を受けた組織を支援した問題の約65%は、身代金を支払う必要なく解決されました。被害を受けた組織は、攻撃者に身代金を支払う必要なく、引き続き前向きな回復傾向を示しています。"

暗号エコシステムにおける違法活動は減少傾向を続けていますが、2種類の暗号犯罪は、資金の窃盗とランサムウェアというトレンドに逆らっているようです。 この2種類の犯罪は、ある共通の特徴を持つ行為者によって行われる傾向があることは注目に値します。彼らは通常、複雑なネットワーク インフラを利用する組織化されたグループです。盗まれた資金の場合、North Korea-linked hacker groups are behind some of the biggest heists.これらのアクターは、手の込んだソーシャルエンジニアリング戦術を使って暗号ビジネスに侵入し、暗号資産を盗み、資金が差し押さえられる前に現金化しようと、特殊なマネーロンダリング手法を使うことで知られています。

サイバー犯罪に対抗する鍵は、攻撃者、関連会社、パートナー、インフラサービスプロバイダ、マネーロンダリング業者、キャッシュアウトポイントなど、そのサプライチェーンを混乱させることです。暗号強盗やランサムウェアはほとんどブロックチェーン上で動作するため、適切なソリューションを持つ法執行機関は資金を追跡して、これらの行為者の活動をよりよく理解し、混乱させることができます。 eCrime.chのリサーチャーであるCorsin Camichel氏は、「『Operation Kronos(クロノス作戦)』、『Operation Duck Hunt(ダックハント作戦)』、『Operation Endgame(エンドゲーム作戦)』のような取り締まりや法執行機関の活動は、暗号強盗やランサムウェアのような犯罪を引き起こす可能性があると思います。などの取り締まりや取締り活動は、こうした活動を抑制し、犯罪行為には必ず結果が伴うことを示すために非常に重要だと思います」と述べている。

Edmund

Edmund

Edmund

Edmund JinseFinance

JinseFinance Jixu

Jixu JinseFinance

JinseFinance Samantha

Samantha Snake

Snake Bitcoinist

Bitcoinist Others

Others Others

Others Cointelegraph

Cointelegraph