Source:Fairyproof

2023年が静かに終わろうとしています。ETFが進む中、暗号市場は真新しい年を迎えます。2024年は非常に注目される年になり、セキュリティは業界でかつてない重要レベルに達するだろう。新年を迎えるにあたり、Fairyproofは、2023年の業界のセキュリティの側面を分析し、セキュリティに関する包括的で詳細な年次レポートを聴衆に提供することを目指します。

オピニオン・ラウンドアップ

2022年と比較すると、2023年の暗号市場は大幅に改善し、暗号資産の全体的な時価総額は大幅に上昇しましたが、同時にセキュリティインシデントの件数も大幅に増加しました。

- Fairyproofが調査した489件の典型的なケースでは、約12億3000万ドル相当の暗号資産が盗まれました。

-ビットコイン、特にインスクリプションエコシステムの急速な成長に伴い、このエコシステムのセキュリティリスクはより顕著になっており、2023年にはビットコインエコシステム、特にインスクリプション施設に対する攻撃が13件発生しています。

- ハッカーが漏洩した秘密鍵を使用して開始した攻撃により、暗号資産の損失は5億1,800万ドルに上り、この金額はハッキングによる全損失の45.07%に相当します。秘密鍵の安全かつセキュアな保管は、すべてのブロックチェーンユーザーにとって常に優先事項となっています。

- 2023年、Fairyproofはプルーフ・オブ・ゼロ・ナレッジ[1]に関連する技術とアプリケーションを幅広く研究し、業界の主流ソリューションとアプリケーションシナリオに精通しています。開発面では、Fairyproofは完全なプロセスとモデルを磨き上げ、ユーザーの要求とアプリケーションシナリオに応じたソリューションを迅速に開発・展開することができます。監査の面では、Fairyproofは豊富な経験を蓄積しており、対象問題をゼロ知識回路に巧みに変換し、回路、証明の生成、証明の検証を専門的に監査することができます。さらに、Fairyproofは独自のシステムを開発することで、ゼロ知識アプリケーションの実装ソリューションを最適化しており、既存の一般的なソリューションと比較して、セキュリティと分散化の面で優れています。

- 2023年、FairyproofはMulti-Party Secure Computing[2](MPC)技術のビジョンを大胆に打ち出し、顧客のニーズやシナリオに応じてMPCソリューションを迅速に開発・展開するための独自の完全な開発プロセスとモデルを確立していることでしょう。

背景

Fairyproofの研究結果を詳しく紹介する前に、このレポートで使用されている用語について説明する必要があります。

CCBS

CCBS は「Centralised Crypto-Based Asset or Blockchain Service」の略です。これは通常、人間によって運営・管理されるオフチェーンサービスプラットフォームを指し、そのコアテクノロジーは伝統的な集中型テクノロジーに大きく依存し、日々の運営やメンテナンス活動は主にオフチェーンで行われます。伝統的な暗号資産取引所(Binanceなど)や暗号資産発行・受入プラットフォーム(Tetherなど)が典型的な例です。

フラッシュローン

フラッシュローンは、ハッカーがイーサVMプラットフォーム上のスマートコントラクトを攻撃する一般的で人気のある方法です。フラッシュローンは、有名なDeFiアプリであるAAVE [3]のチームによって発明されたコントラクト呼び出しの一種です。このコントラクト呼び出しにより、ユーザーはこの機能をサポートするDeFiアプリから、取引を有効にするためにブロックトランザクション内で資産を返す限り、担保なしで直接暗号資産を貸すことができる[4]。当初この機能は、DeFiユーザーに様々なネックレスで金融活動を行うための、より柔軟で便利な手段を提供するために考案された。しかしその後、ライトニング・ローンの高い柔軟性により、ライトニング・ローンが最も使用されるシナリオは、ハッカーがERC-20 [5]トークンを貸し出し、それを使って攻撃を実行するというものになった。フラッシュ・ローンを開始する前に、ユーザーは貸出(資産)と返却(資産、利息、関連手数料)のロジックを契約で明確に記述し、その契約を呼び出してフラッシュ・ローンを開始する必要があります。

CROSS-CHAIN BRIDGE

クロスチェーンブリッジは、複数の独立したブロックチェーンを接続するインフラであり、異なるブロックチェーン上に展開されたトークンがそれらのブロックチェーン間で流通することを可能にします。

独自のエコシステム、アプリケーション、暗号資産を持つブロックチェーンが増えるにつれ、これらのアプリケーションや資産がブロックチェーン間で通信し、取引する必要性が著しく高まっています。このため、クロスチェーンブリッジはハッカーの人気ターゲットにもなっています。

レポートのハイライト

フェアリープルーフは、2023年に発生した489件の典型的なセキュリティインシデントを詳細に調査し、本レポートでこれらのインシデントによる損失額やその原因など、さまざまな要素を統計的に分析し、対応する予防勧告と対策を示しました。

2023年のセキュリティインシデントの統計と分析

Fairyproofの調査チームは、2023年に目立った489件のセキュリティインシデントを詳細に調査し、攻撃された対象や攻撃を引き起こした根本的な原因などの統計結果をリストアップして分析しました。

2023年の間に489件のセキュリティインシデントが発生した結果、Tradingviewによると、主流の暗号資産が1兆6200億ドルだったのに対し、暗号資産の損失は合計12億3000万ドルに上りました。時価総額に対する損失資産の比率は0.08%だった。

被害対象に基づくセキュリティインシデント

Fairyproofが調査したセキュリティインシデントは、被害対象によって以下の4つに分類できます:

1. 中央集権型暗号ベース資産またはブロックチェーンサービス組織(CCBS、以下CCBSと略します。)

2. ブロックチェーン

3. 分散型アプリ(dApps)

4. クロスチェーンブリッジ

5.ブリッジ(クロスチェーン・ブリッジ)

この報告書で言及されているCCBSのセキュリティ・インシデントは、攻撃や被害の対象がCCBSシステムであるものである。これらのインシデントでは、CCBSが保管している資産が盗まれたり、CCBSが運営するサービスが妨害されたりします。

ブロックチェーンのセキュリティイベントとは、ブロックチェーンのメインネット、サイドチェーン、またはブロックチェーンのメインネットに依存する第2層の拡張システムに対する攻撃や侵害のことです。通常このようなイベントでは、ハッカーがシステム内部、システム外部、またはその両方から攻撃を仕掛け、システムのソフトウェアやハードウェアが機能不全に陥り、資産が失われます。

dAppのセキュリティイベントは、dAppが攻撃を受けて正常に機能しなくなり、ハッカーにdAppで管理されている暗号化された資産を盗む機会を与えることです。

クロスチェーンブリッジのセキュリティイベントとは、クロスチェーンブリッジに対する攻撃で、ブリッジが正常に機能しなくなったり、ブリッジによって取引された暗号資産が盗まれたりすることです。

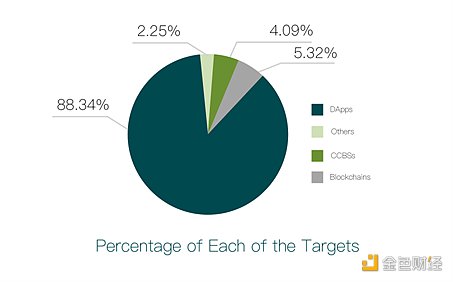

Fairyproofは合計489件のインシデントを上記の4つのカテゴリーに分類し、その割合の分布を以下に示します:

グラフから、dAppのセキュリティインシデントの数が全体の88.34%を占めていることがわかります。そのうち20件がCCBSセキュリティインシデント、26件がブロックチェーンセキュリティインシデント、432件がDappセキュリティインシデントです。

ブロックチェーンセキュリティインシデント

ブロックチェーンに関わるセキュリティインシデントは、さらに以下の3つのカテゴリーに細分化することができます。メインネット)

ii. サイドチェーン(サイドチェーン)

iii.レイヤー2ソリューション(レイヤー2ソリューション)

ブロックチェーンメインネットは、レイヤー1とも呼ばれ、独自のネットワーク、プロトコル、コンセンサス、バリデータを持つ独立したブロックチェーンです。ブロックチェーンマスターは、トランザクション、データ、ブロックを検証することができ、そのすべてが独自のバリデータによって検証され、最終的に一貫性を実現します。ビットコインとイーサは典型的なブロックチェーンマスターネットワークです。

サイドチェーンは、ブロックチェーンのメインネットと並行して動作する別のブロックチェーンです。また、独自のコンセンサスとバリデータを持ちますが、何らかの方法でブロックチェーンメインネットにリンクされます(双方向アンカリングなど[6])。

2つ目の拡張レイヤーは、ブロックチェーンメインネットに依存するシステムで、ブロックチェーンメインネットがセキュリティと究極の一貫性を提供する必要があります[7]。主にブロックチェーンマスターネットワークのスケーラビリティに対応し、より低コストで安価にトランザクションを処理できるように設計されている。2021年以降、イーサに依存する第2層のスケーリングシステムが急速に発展している。

サイドチェーンも第2層のスケーリングシステムも、ブロックチェーンのメインネットワークのスケーラビリティに対処するために設計されています。両者の主な違いは、サイドチェーンはセキュリティと一貫性を提供するためにメインブロックチェーンネットワークに依存しませんが、第2層のスケーリングシステムは依存するという点です。

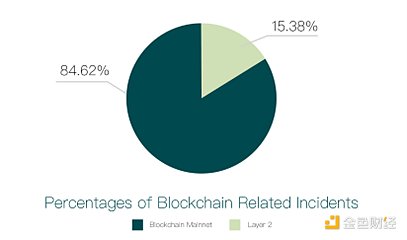

2023年には合計26件のブロックチェーン関連のセキュリティインシデントが発生しています。下のグラフは、ブロックチェーンのメインネット、サイドチェーン、第2層の拡張システムのそれぞれの割合を示しています。

グラフからわかるように、ブロックチェーンのメインネットが84.62%(22件)、レイヤー2拡張が15.38%(4件)を占めており、これ以上深刻なサイドチェーンのイベントは発生していません。イーサリアムのレイヤー2拡張が関与した4つのケースは、Metis [8]、zkLink [9]、Boba [10]、Arbitrum [11]でした。メインのブロックチェーン・ネットワークに関わるインシデントではMixinが最も大きな被害を受けましたが、メインのネットワーク・プロジェクトに対する他の攻撃は主にソーシャル攻撃であり、大きな資産の損失には至りませんでした。

DAPPのセキュリティインシデント

dAppsに関わる432件のセキュリティインシデントのうち、45件が駆け込み寺、263件がリンク、124件が直接攻撃でした。dAppsへの直接攻撃は通常、Dappのフロントエンド、バックエンド、スマートコントラクトの3つの領域に関与しています。したがって、124件の直接攻撃を次の3つのカテゴリーに分類します:

i. dAppフロントエンド

ii.dAppバックエンド

iii.dAppコントラクト

dAppフロントエンドが攻撃されたインシデントでは、ハッカーは主にフロントエンドの脆弱性を通じて攻撃を開始し、資産を盗んだり、サービスを停止させたりしました。

dAppのバックエンドが攻撃されたインシデントでは、ハッカーは主にバックエンドと契約の通信を乗っ取ったり、資産を乗っ取ったり、サービスを麻痺させたりするなど、バックエンドの脆弱性を通じて攻撃を仕掛けています。

dAppのコントラクトが攻撃されるインシデントでは、ハッカーは主にコントラクトの脆弱性を通じて攻撃を仕掛け、資産を盗んだり、サービスを麻痺させたりします。

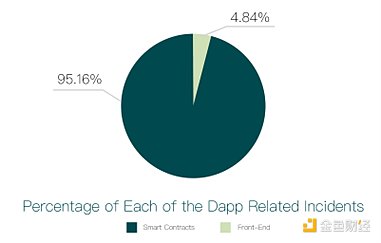

以下のグラフは、これら3つのカテゴリーが攻撃されたインシデントの割合を示しています:

上のグラフに示されているように、契約、バックエンド、フロントエンドが攻撃されたインシデントの割合は、それぞれ95.16%、0%、4.84%でした。合計124件のインシデントのうち、6件がフロントエンドへの攻撃、118件がコントラクトへの攻撃でした。

さらに、各タイプのインシデントによる暗号資産の損失額を調べました。フロントエンド攻撃による損失は23万8000ドル、コントラクト攻撃による損失は5億4200万ドルでした。

明らかに、契約のセキュリティは依然として最大の問題である。そして、多くの契約の脆弱性の中でも、ロジックの欠陥、プライベートキーのリーク、フラッシュクレジット攻撃、再侵入攻撃は典型的なものです。

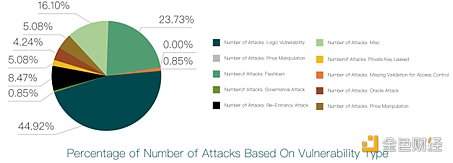

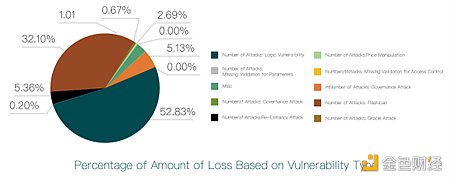

私たちは、攻撃を受けている契約を含む118のセキュリティインシデントを調査し、以下のスケールチャートを得ました。

上のグラフは、ロジックの欠陥がコントラクトセキュリティイベントの最も高い割合につながり、次いでライトニングローン攻撃であることを示しています。53のインシデントがロジック欠陥で、28のインシデントがフラッシュローンでした。

以下のグラフは、それぞれの脆弱性によって引き起こされた被害額の比率を示しています:

上のグラフから、ロジックの欠陥による損失額はすべてのカテゴリの中で1位であり、53件のセキュリティインシデントで2億8600万米ドルの損失が発生し、合計で52.83パーセントを占めています。秘密鍵の漏洩による損失額は第2位で、6つのインシデントで1億7,400万ドルの損失が発生し、32.1パーセントを占めています。再侵入攻撃による損失額は第3位で、10件のセキュリティインシデントで2,906万ドルの損失が発生し、5.36パーセントを占めています。

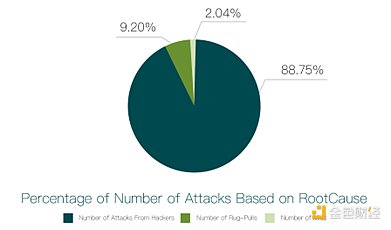

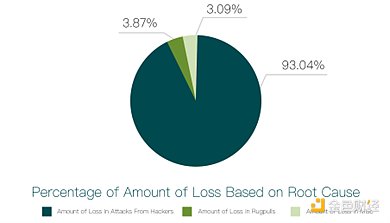

ブロックチェーンのセキュリティインシデントを引き起こした原因に基づいて、インシデントを3つのカテゴリーに分類しました:

i. ハッキング攻撃によるもの

ii. 暴走によるもの

iii.その他

調査結果を以下に示します。:

上のグラフにあるように、ハッキングはセキュリティインシデントの88.75%(434件)、駆け込み寺は9.2%(45件)でした。

上図に示すように、ハッキングによる損失額は93.04%、ランオフによる損失額は3.87%を占め、前者は11億5000万米ドル、後者は4776万米ドルの損失につながりました。これは、ハッキングが2023年も業界のセキュリティにとって大きな脅威であり続けることを示唆しています。

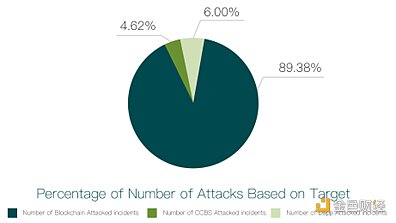

ハッキングインシデント

以下のグラフに示すように、ハッキングインシデントを調査しました:

上のグラフに示すように、dApps、CCBS、ブロックチェーンに関するハッキングインシデントの割合は、それぞれ89.38%(387件)、4.62%(20件)、6%(26件)です。

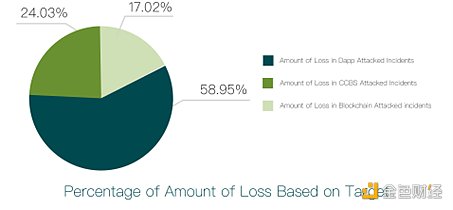

それぞれのタイプのインシデントによる損失額を調べたところ、以下のようになりました:

dApps、CCBS、ブロックチェーンに対するハッカー攻撃による資産損失の割合は、それぞれ58.95%、24.03%、17.02%で、具体的な損失額は6億9400万ドル、2億8300万ドル2億ドルであった。

暴走イベント

2023年に発生した暴走イベントは、主にdAppプロジェクトで発生しました。合計45件の暴走イベントが発生し、損失額は4,776万ドルでした。この損失額は、ハッキングによる損失額と比べるとはるかに小規模です。

調査結果

我々の統計によると、2023年にハッカーが最も好むターゲットは依然としてdAppプロジェクトであり、他のどのターゲットよりもdAppへの攻撃インシデントが圧倒的に多く、資産損失額も高水準で、その額は以下の通りです。6億9400万米ドルに達し、全攻撃の総額の58.95%を占める。このことは、dAppsの現在のセキュリティ状況がかなり懸念されるものであり、ブロックチェーンエコシステム全体のセキュリティが現在重点的に取り組むべき重要な問題であることを示しています。

ブロックチェーンエコシステム全体にとって、ハッカーは依然として最大のセキュリティ脅威であり、ハッカーが引き起こすセキュリティイベントの数でも、ハッカーが引き起こす資産損失額でも、ハッキングによるセキュリティイベントの数は全体の88.75%以上を占め、攻撃による資産損失額は全体の93.04%以上を占め、ラン道イベントが生態系に脅威を与えている。

2023年、レイヤー2のスケールアウトシステムに対するハッカー攻撃は、件数、被害額ともに2022年より減少しました。これは、レイヤー2のスケーリング技術がより成熟し、セキュリティがより重視されるようになった結果だと考えています。

典型的なdAppは、フロントエンド、バックエンド、スマートコントラクトの3つの部分で構成されています。ハッカーがdAppを攻撃するときは、これらの部分の1つ、または複数の部分を一度に攻撃します。私たちの統計によると、スマートコントラクトへの攻撃は、数でも量でも、フロントエンドとバックエンドへの攻撃をはるかに上回っています。これは、ハッカーがdAppsを攻撃する際、スマートコントラクトが依然として最も重要なターゲットであることを示しています。

2023年に発生する典型的な実行は、すべてdAppプロジェクトです。このことから、dAppの実行は、実行のリスクを考慮する際、ユーザーにとって依然として優先的に守るべきものであることがわかります。

スマートコントラクトがハッキングされた場合、ロジックの欠陥によって引き起こされた攻撃の件数と、引き起こされた損害額はともにトップで、他のカテゴリーを大きく上回っています。

Exploration and Reflections

イーサリアムベースのZKレイヤー2拡張ソリューション、ZKベースのソーシャルアプリケーションなど、ゼロ知識証明関連のアプリケーションに群がるスタートアップチームは増え続けており、またその予定もあります。これらのアプリケーションが爆発的に普及し、出現するにつれて、ZKベースのシステムの開発と監査に対する需要は指数関数的に増加すると考えています。

セキュリティ・インシデントを防ぐための実践的なシナリオと対策

このセクションでは、2023年に発生するセキュリティ・インシデントの特徴に基づき、ブロックチェーン開発者とユーザーがブロックチェーンのリスクを管理・予防するためのシナリオと対策をまとめます。ブロックチェーン開発者と利用者の双方が、普段の業務の中でこれらのスキームや対策を可能な限り積極的に導入・実践し、プロジェクトのセキュリティと暗号資産のセキュリティを最大限に守るよう取り組むことを推奨する。

注:「ブロックチェーン開発者」とは、ブロックチェーン・プロジェクト自体の開発技術者と、ブロックチェーン・システムやその拡張(暗号資産など)に関連するシステムの開発者の両方を指す。"ブロックチェーンユーザー "とは、ブロックチェーンシステムの活動(管理、運営、メンテナンスなど)または暗号資産の取引に関わるすべてのユーザーを意味します。

ブロックチェーン開発者向け

クロスチェーンブリッジ開発者は、クロスチェーンブリッジのセキュリティに高い注意を払う必要があります。クロスチェーンブリッジソリューションは一般的に、オンチェーンオペレーションとオフチェーンオペレーションの両方を含みます。オフチェーンオペレーションはハッカーに対して比較的脆弱であるため、クロスチェーンブリッジはオフチェーンオペレーションのセキュリティと信頼性に特別な注意を払う必要があります。

2023年のレイヤー2エクステンションへの攻撃による被害額は、クロスチェーンブリッジのそれに比べれば大きくはありませんが、そのセキュリティも注目に値します。レイヤー2エクステンションの開発と実装が急増するため、そのソリューションのセキュリティに関する研究は業界にとって大きな課題となるでしょう。

ブロックチェーンアプリケーションでは、プロジェクトが展開され、一定期間安定して稼働した後、プロジェクト内の主要な操作を制御する権限を、管理のためにマルチシグネチャウォレットまたはDAO組織に移す必要があります。

ハッカーがスマートコントラクトの脆弱性を発見すると、フラッシュレンディングの助けを借りてコントラクトを攻撃することがよくあります。これらの潜在的に悪用可能な脆弱性には通常、再入力バグ、ロジックの欠陥(許可検証の欠如、誤った価格アルゴリズムなど)などが含まれます。これらの脆弱性をクリティカルに防ぎ、対処することは、スマートコントラクトの開発者にとって常に高い優先順位である必要があり、重要性のトップである必要さえあります。

また、当社の統計によると、ソーシャルメディアソフトウェア(Discord、Twitterなど)を通じてフィッシング攻撃を仕掛けるハッカーが増えています。この現象は2022年を通して続きました。これによって多くのユーザーが損失を被っている。プロジェクト・オーナーは、ハッカーの利用を防ぐため、ソーシャルメディア運用の安全性と安定性を確保する適切なセキュリティ・ソリューションを導入し、厳格かつ徹底した管理を実施する必要がある。

ブロックチェーンユーザー

ますます多くのユーザーが、さまざまなブロックチェーンエコシステム活動に参加し、さまざまなブロックチェーンエコシステム資産を保有し始めています。この過程で、クロスチェーン取引活動もまた急速に成長しています。ユーザーがクロスチェーン取引に参加する場合、ハッカーの攻撃対象となることが多いクロスチェーンブリッジとやり取りする必要があります。そのため、クロスチェーン取引を開始する前に、利用者は利用するクロスチェーンブリッジのセキュリティ状況や操作方法を詳しく調査・理解し、クロスチェーンブリッジが安全で安定し、信頼できるものであることを確認する必要があります。

ユーザーがdAppとやりとりするときは、dAppのフロントエンドのセキュリティだけでなく、dAppのスマートコントラクトの品質とセキュリティにも細心の注意を払わなければなりません。フロントエンドに表示されるメッセージ、プロンプト、ダイアログなど、出所不明で非常に疑わしいものには十分注意し、クリックしたり指示に従ったりしないようにしてください。

ユーザーには、ブロックチェーンプロジェクトとやり取りしたり投資したりする前に、その監査報告書を注意深くチェックし、読むことを強くお勧めします。監査報告書のないプロジェクトや、疑わしい報告書のあるプロジェクトへの参加は慎重にしてください。

大規模な資産や頻繁な取引に使用しない資産の管理には、コールドウォレットやマルチシグネチャウォレットを使用するよう努めることをお勧めします。ホットウォレットの安全な運用には常に注意を払い、ホットウォレットがインストールされているハードウェアプラットフォーム自体が安全でセキュアで安定していることを確認してください。

ユーザーは、ブロックチェーンプロジェクトのチーム背景をある程度調査し、理解する必要があります。経歴が曖昧で信頼性に欠けるチームには注意しましょう。そのようなプロジェクトでは、実行される可能性があるリスクに注意すること。中央集権的な取引所をより頻繁に利用する場合、ユーザーは、取引所が長く持続可能で安全な運営を行えるようにするために、これらの取引所の背景、情報、データを確認するために、できるだけ多くの第三者のデータソースから、その背景や信用にもっと注意を払うべきである。

[1] ゼロ知識証明。https://en.wikipedia.org/wiki/Zero-knowledge_proof

[2] MPC. https://en.wikipedia.org/wiki/Secure_multi-party_computation[3] Aavehttps://aave.com/

[4] フラッシュローン. https://aave.com/flash-loans/

[5] ERC-20 TOKEN STANDARD. https://ethereum.org/en/developers/docs/standards/tokens/erc-20/

[6] サイドチェーン. https://ethereum.org/en/developers/docs/scaling/sidechains/

[7] Layer-2。https://academy.binance.com/en/glossary/layer-2

[8] Metis。https://www.metis.io/

[9] zkLink. https://zk.link/

[10] Boba. https://boba.network/

[11] Arbitrum. https://arbitrum.io/

Edmund

Edmund

Edmund

Edmund Edmund

Edmund Sanya

Sanya Brian

Brian Huang Bo

Huang Bo Olive

Olive JinseFinance

JinseFinance decrypt

decrypt Coinlive

Coinlive  Cointelegraph

Cointelegraph