著者:Onkar Singh、CoinTelegraph; コンパイラー:Tao Zhu、Golden Finance

I. Infinite Minting Attacks Explained

Infinite Minting Attacks(無限鋳造攻撃)とは、攻撃者が契約コードを操作して、認可された供給制限を超えて新しいトークンを鋳造し続けることです。

このタイプのハッキングは、分散型金融(DeFi)プロトコルで最も一般的です。この攻撃は、無制限にトークンを作成することで、暗号通貨やトークンの完全性と価値を損ないます。

例えば、ハッカーがPaidネットワークのスマートコントラクトの脆弱性を悪用してトークンを鋳造・破壊し、1億8000万ドルの損失とPAIDの価値の85%下落をもたらしました。攻撃が収まるまでに250万以上のPAIDトークンがイーサリアム(ETH)に変換された。ネットワークはユーザーに補償を行い、引き抜きの噂を払拭しました。

悪意のある行為者は、不正に作成されたトークンを販売したり、影響を受けたブロックチェーンネットワークの正常な運用を妨害したりすることで、このような攻撃から利益を得る可能性があります。無制限鋳造攻撃の蔓延は、このような脆弱性を防ぐために、徹底的なコード監査を実施し、スマートコントラクト開発にセキュリティ対策を組み込むことの重要性を強調しています。

無限ミント攻撃はどのように機能するのか?

攻撃者が無制限にトークンを鋳造できる脆弱性を作り出すために、無制限鋳造攻撃はスマートコントラクトの脆弱性、特にトークン鋳造機能に関連する脆弱性を狙います。

ステップ1:脆弱性の特定

攻撃手法には、コントラクト内の論理的な弱点、通常は入力検証やアクセス制御メカニズムに関連する弱点を見つけることが含まれます。脆弱性が見つかると、攻撃者はその脆弱性を悪用するトランザクションを作成し、必要な認可や検証を行わずにコントラクトに新しいトークンを鋳造させます。この脆弱性により、トークンを作成できる数に対する予想される制限を回避できる可能性があります。

ステップ2:悪用

脆弱性は、攻撃者によって構築された悪意のあるトランザクションによって引き起こされます。これには、パラメータを変更したり、特定の関数を実行したり、個々のコードセグメント間の予期せぬ接続を悪用したりする必要があるかもしれません。

ステップ3:無限マイニングとトークンのダンプ

この脆弱性は、攻撃者がプロトコルのアーキテクチャで想定されている以上のトークンを発行することを可能にします。このようなトークンの氾濫はインフレにつながる可能性があり、トークンに関連する通貨の価値が下がり、投資家やユーザーを含むさまざまな利害関係者が損失を被る可能性があります。

トークンのダンピングとは、攻撃者が新しく作成したトークンを素早く市場にあふれさせ、それをステイブルコインや他の暗号通貨と交換することです。元のトークンの価値は、予想外の供給増加によって劇的に低下し、価格が急落する。しかし、トークンは市場が攻撃者に利益をもたらす機会を得る前に売却される。

無限鋳造攻撃の3つの結果

無限鋳造攻撃は、トークンの価値の急激な切り下げ、金銭的損失、エコシステムの混乱につながる可能性があります。

無限鋳造攻撃は、トークンや暗号通貨を無制限に生成し、影響を受けた資産を即座に切り下げ、ユーザーや投資家に大きな損失をもたらします。これにより、影響を受けたブロックチェーンネットワークと、それが接続する分散型アプリケーションに対する信頼が損なわれ、エコシステム全体の整合性が損なわれる可能性があります。

さらに、市場が完全に反応する前にトークンを売却することで、攻撃者は利益を得ることができ、他の人が価値のない資産を保有したままになる可能性があります。その結果、攻撃が流動性危機につながった場合、投資家は自分の資産を公正な価格で売却することが難しいか、不可能になる可能性があります。

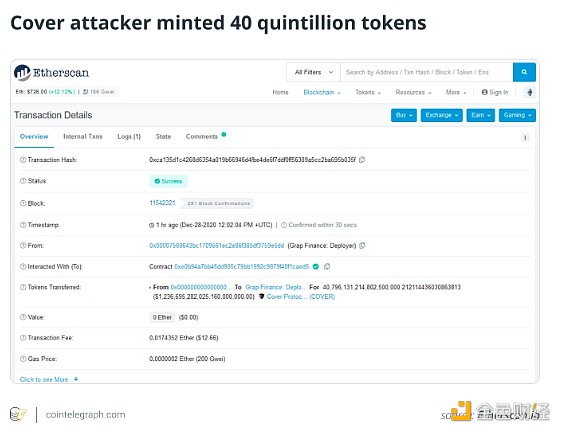

例えば、2020年12月のCover Protocol攻撃では、トークンの価値は数時間のうちに700ドル以上から5ドル未満まで下落し、COVERトークンを保有する投資家は金銭的損失を被りました。ハッカーは40兆以上のトークンを鋳造した。

トークンの価値が暴落すれば、トークンの安定性に依存する分散型アプリケーション(DApps)、取引所、その他のサービスなど、エコシステム全体が混乱する可能性があります。攻撃は法的問題やプロジェクトに対する規制当局の監視につながる可能性があり、その結果、罰金やその他の罰則が科される可能性があります。

4:無限造幣局攻撃と再入国攻撃

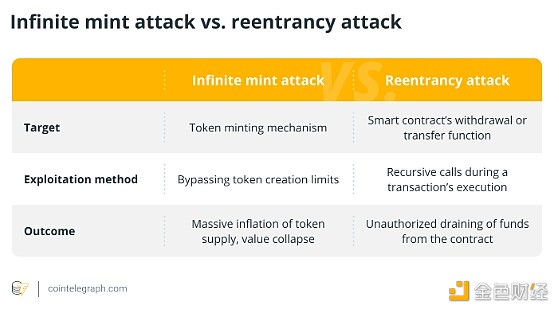

無限造幣局攻撃は無制限にトークンを生み出すことを目的としており、再入国攻撃は資金を継続的に枯渇させる引き出しメカニズムを使用しています。

無限鋳造攻撃は、トークン作成プロセスの欠陥を利用して無制限に供給し、価値を下落させて投資家に損失を与えます。

一方、再突入攻撃は、引き出しプロセスに焦点を当て、攻撃者が残高を更新する機会を得る前に、契約から継続的に資金を吸い上げることを可能にします。

どの攻撃も壊滅的な被害をもたらす可能性がありますが、その違いを理解することは、効果的な緩和技術を開発する上で非常に重要です。

無限鋳造攻撃と再突入攻撃の主な違いは次のとおりです。

V. 暗号通貨における無限鋳造攻撃を防ぐ方法

セキュリティを重視し、予防措置を講じることで、暗号通貨プロジェクトは無限鋳造攻撃の標的になる可能性を大幅に減らすことができるだけでなく、コミュニティメンバーのを守ることができます。

無限ミント攻撃を防ぐには、暗号通貨プロジェクトのあらゆる段階でセキュリティを優先する多面的な戦略が必要です。独立したセキュリティ専門家による徹底的かつ頻繁なスマートコントラクト監査が重要です。これらの監査は、トークンを無制限に鋳造するために使用できる欠陥がないかコードを精査します。

強力なアクセス制御を実装する必要があり、造幣権は権限を与えられた当事者にのみ付与されるべきであり、セキュリティを向上させるためにマルチシグネチャウォレットを使用すべきである。可能性のある攻撃に素早く対応し、奇妙な取引パターンやトークン供給の突然の急増を特定するためには、リアルタイムの監視ツールが不可欠です。

プロジェクトはまた、起こりうる攻撃に迅速に対処し、損失を最小限に抑えるための強固なバックアッププランを準備しておく必要があります。そのためには、取引所、ウォレットプロバイダー、コミュニティ全体とオープンなコミュニケーションを維持し、起こりうる問題を予測し、解決策を開発する必要があります。

Edmund

Edmund

Edmund

Edmund Bitcoinist

Bitcoinist Others

Others Beincrypto

Beincrypto Others

Others Nulltx

Nulltx Cointelegraph

Cointelegraph Bitcoinist

Bitcoinist Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph