著者:Duncan Nevada, Partner, Hack VC; 翻訳:xiaozou, Golden Finance

Transparent crypto ledgersは、信頼システムの見方を根本的に変えます。古くから言われているように、「信用するな、検証せよ」であり、透明性はまさにそれを信用することを可能にする。すべてがオープンであれば、偽造があったとしても、それを指摘することができる。しかし、この透明性は、ユーザビリティに対するいくつかの制約のひとつであることが判明している。確かに、決済、埋蔵金、評判(そしておそらくID)など、オープンであるべきものもあるが、すべての人の財務や健康記録が個人情報と一緒に公開されることは望まない。

1.ブロックチェーンにおけるプライバシーの必要性

プライバシーは基本的人権です。プライバシーがなければ、自由も民主主義もありません。

初期のインターネットが安全な電子商取引を可能にし、ユーザーデータを保護するために暗号化(またはSSL)を必要としたように、ブロックチェーンもその可能性を最大限に発揮するために強力なプライバシー技術を必要としています。SSLはウェブサイトが転送中のデータを暗号化し、クレジットカード番号などの機密情報が悪意のある行為者に傍受されないようにします。同様に、ブロックチェーンには、基礎となるシステムの完全性と検証可能性を維持しながら、取引の詳細ややり取りを保護するプライバシー技術が必要です。

ブロックチェーンにおけるプライバシーは、単に個人ユーザーを保護するだけでなく、企業の採用、データ保護コンプライアンス、新しいデザインスペースの解明に不可欠です。世界中のどの企業も、従業員全員が他の全員の給与明細を見ることを望んでいませんし、どの企業も、競合他社が自社の最も価値のある顧客のソートを知ることができ、そして彼らを引き抜くことを望んでいません。さらに、ヘルスケアや金融などの特定の業界では、データプライバシーに関する厳しい規制要件があり、ブロックチェーン・ソリューションが実行可能なツールとなるためには、これを満たす必要があります。

2.プライバシー強化技術(PET)マップ

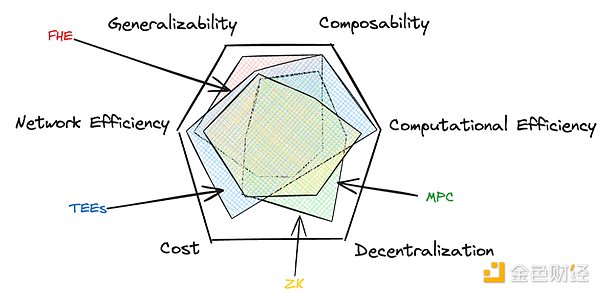

ブロックチェーンエコシステムが進化するにつれて、いくつかの主要なPET技術が登場し、それぞれに利点とトレードオフがあります。これらの技術 - ゼロ知識証明(ZK)、マルチパーティコンピューティング(MPC)、完全同型暗号化(FHE)、および信頼された実行環境(TEE) - は、6つの主要な属性にまたがっています。

Genericity: 幅広いユースケースや計算に適用できるソリューションの容易さ。

結合性: 他のテクノロジーと組み合わせて、不利な点を軽減したり、新しい設計空間を開放したりすることのしやすさ。

計算効率:システムが計算を実行する効率。

ネットワーク効率:参加者やデータのサイズが大きくなったときに、システムがどれだけスケーラブルであるか。

分散化の度合い:セキュリティモデルがどれだけ分散しているか。

コスト:プライバシーの実際のコスト。

スケーラビリティ、セキュリティ、分散化というブロックチェーンのトリレンマのように、6つの属性すべてを同時に達成することは困難です。しかし、最近の開発の進歩とハイブリッドなアプローチは、可能性の限界を押し広げ、手頃な価格で高性能な統合プライバシーソリューションに近づいています。

地図が手に入ったところで、全体像を広く見て、これらのPET技術の将来の展望を探ってみましょう。

3.PETランドスケープマップ

ここでいくつかの定義を加える必要があると思います。

(1)ゼロ知識証明

ゼロ知識(ZK)とは、入力情報を明らかにすることなく、計算が行われ、結果が得られたことを検証する技術です。

Generality: 中程度です。回路は高度にアプリケーション固有ですが、UlvatanaやIrreducibleのようなハードウェアベースの抽象化レイヤーや、NilのzkLLVMのような汎用インタプリタとは切り離せません。

Composability: 中程度です。信頼された証明者(prover)とは無関係に動作しますが、proverはネットワークセットアップのすべての生データを見なければなりません。

計算効率:中程度。Leo Walletのような実際のZKアプリがオンラインになるにつれて、新しいデプロイメントによってProofは指数関数的に成長しています。顧客の採用が増えるにつれて、さらなる成長を期待しています。

ネットワーク効率:高。Foldingの最近の進歩は、並列化の大きな可能性を持っています。Foldingは本質的に、反復的な証明を構築するより効率的な方法であるため、その開発ビルドはすでに行われた作業に基づいて行うことができます!.

分散化のレベル:中程度。理論的には、証明はどのハードウェアでも生成できますが、実際にはGPUが好まれます。ハードウェアはより統一されつつあるが、AVS(Aligned Layerなど)を通じて経済レベルでさらに分散化できる。インプットは、他のテクノロジーと組み合わせて使用される場合にのみプライベートとなります(詳細は下記参照)。

コスト: 中程度。回路設計と最適化のための初期導入コストは高い。運用コストは中程度で、プルーフ生成コストは比較的高いが、検証効率も高い。このコスト構造への顕著な貢献はEther上のプルーフストレージですが、これはEigenDAやAVSのようなデータ可用性レイヤーを使用するなど、他の方法で軽減することができます。

デューンを例にとると、スティルガーがスパイス畑の場所を知っていることをレト公爵に証明する必要があるが、正確な場所を教えたくないとします。レトは今、スティルガーがスパイスを見つけられることは知っているが、どうやってそこに行けばいいのか見当もつかない。

(2)マルチパーティコンピューティング

マルチパーティコンピューティング(MPC)とは、複数のパーティが互いにそれぞれの入力を明かすことなく、協力して結果を計算する能力のことである。

Generality: 高い。MPCの特異性を考えると(秘密の共有など)。

Composability:中程度。MPCは安全ですが、複雑さが増すにつれてComposabilityは低下し、指数関数的なネットワークオーバーヘッドが発生します。しかし、MPCは同じ計算で複数のユーザーからのプライベート入力を扱う能力があり、これはかなり一般的なユースケースです。

計算効率:中程度。

ネットワーク効率:低い。Nillionのようなプロジェクトがこの問題の解決に取り組んでいる。Nillionのようなプロジェクトがこの問題の解決に取り組んでいる。消去符号化/リード・ソロモン符号(より緩やかには、データをシャードに分割し、それらのシャードを保存すること)も、エラーを減らすために使用できる。-また、伝統的なMPCの手法ではないが、エラーを減らすために使用することもできる。

分散化のレベル:高い。しかし、参加者が結託し、セキュリティを危険にさらす可能性もある。

コスト:高い。実装コストは中~高。通信オーバヘッドとコンピューティング要件により、運用コストが高い。

『デューン』を例にとると、ランズラードの拡大家族は、互いに助け合えるよう、十分なスパイスの備蓄があることを確認しますが、個々の備蓄に関する具体的な情報は知らせたくありません。最初のファミリーは2番目のファミリーに、実際の備蓄量に大きな乱数を加えたメッセージを送ることができる。次に2番目の家族が実際の備蓄数を追加し、これを繰り返す。最初の家族は最終的な合計を受け取ると、実際のスパイスの備蓄の合計を知るために、先に追加した大きな乱数を引くだけである。

(3)完全同型暗号化

完全同型暗号化(FHE)は、暗号化されたデータに対して、事前に復号化することなく計算を実行することを可能にします。

Generality: 高い。

組み合わせ可能性:個々のユーザーの入力に対しては高い。他の複数ユーザーのプライバシー入力技術と組み合わせる必要があります。

計算効率:低い。しかし、数学レイヤーからハードウェアレイヤーまで一貫した最適化を経てきたことで、これは解き放たれる大きな可能性となるでしょう。

ネットワーク効率:高い。

分散化:低い。これは計算要件と複雑さによるところもあるが、技術が進歩すれば、FHEの分散化の度合いはZKのそれに近づくかもしれない。

コスト:非常に高い。複雑な暗号化と厳しいハードウェア要件のため、導入コストは高い。計算量が多いため、運用コストも高い。

デューンを例にとると、ホルツマンシールドに似たデバイスを想像してみてください。このシールドに数値データを入力し、それをアクティブにして、メンタットに渡すことができます。メンタットはシールドされた数値を見ることなく計算を行うことができます。計算が終わると、彼らはシールドをあなたに返す。あなただけがそのシールドを復元し、計算結果を見ることができる。

(4)信頼された実行環境

信頼された実行環境(Trusted Execution Environment:TEE)とは、コンピュータプロセッサ内の安全な飛び地または領域のことで、システムの他の部分から隔離され、機密性の高い処理を実行することができます。TEEは、多項式や曲線ではなく、シリコンや金属に依存するという点でユニークです。その結果、現在では強力な技術かもしれませんが、高価なハードウェアの制限により、理論的には最適化が遅くなるはずです。

Generality: 中程度です。

構成性:高。ただし、サイドチャネル攻撃の可能性があるため、セキュリティは低い。

計算効率:高。

ネットワーク 効率: 高い サーバー側の効率に近い。

分散化:低い。しかし、IntelのSGXのような特定のチップセットに限定されているため、バイパス攻撃に対して脆弱です。

コスト:低い。既存のTEEハードウェアを使用する場合、導入コストは低くなります。ネイティブに近いパフォーマンスのため、運用コストが低い。

『デューン』を例にとると、航空宇宙ギルドのハイライナーのキャビンを想像してみてください。ギルドのナビゲーターでさえ、そのキャビンを使用するとき、中で起こっていることを見ることも干渉することもできません。ナビゲーターがキャビンに入るのは、空間を崩壊させるのに必要な複雑な計算を行うためであり、キャビン自体が内部で行われるすべてのことがプライベートで安全であることを保証している。ギルドはこのナセルを提供し、維持し、安全を保っているが、ナビゲーターが中で何をしているかを見たり、干渉したりすることはできない。

4.実用的な使用例

おそらくスパイスの巨人と競争する代わりに、重要なスパイスのような特権データが特権のままであることを確認する必要があるだけでしょう。私たちの現実世界では、それぞれの技術に対応する実用的なユースケースは以下の通りです。

ZKは、プロセスが正しい結果を生成していることを検証する必要がある場合に最適です。これは、他の技術と組み合わせて使用される場合、優れたプライバシー技術ですが、単独では信頼を犠牲にし、より圧縮に近いものです。一般的には、2つの状態が同じであることを検証するために使用します(つまり、「圧縮されていない」L2状態とL1にポストされたブロックヘッダ、またはユーザーに関する実際の個人を特定できる情報を明らかにすることなく、ユーザーが18歳以上であることを証明するため)。

MPCは通常、秘密鍵や他の技術と組み合わせて使用される復号鍵などの鍵管理に使用されますが、分散乱数生成、(あまり使用されませんが)プライバシー計算操作、オラクル集約にも使用されます。

単純な汎用計算を、データがコンピュータに見えることなく行う必要がある場合(例えば、信用スコアリング、マフィアのスマート契約ゲーム、またはトランザクションの内容を明らかにすることなくメモリプール内のトランザクションをソートする)、FHEは良い選択です。

最後に、ハードウェアを信頼する気があるのであれば、TEEはより複雑な操作に適しています。たとえば、プライベートエクイティ基盤モデル(企業や金融/医療/国家安全保障組織に存在するLLM)にとっては、TEEが唯一の実行可能なソリューションです。関連するトレードオフは、TEEが唯一のハードウェアベースのソリューションであるため、理論的には、欠点の改善は他のテクノロジーよりも遅く、コストがかかるはずだということです。

5.その他のソリューション

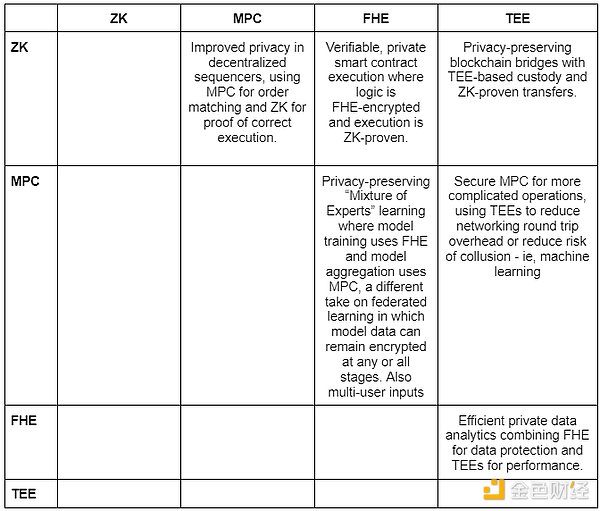

完璧なソリューションが存在しないことは明らかであり、あるテクノロジーがそのようなソリューションに成長する可能性は低いでしょう。ハイブリッド ソリューションは、1つのアプローチの長所を活用して別のアプローチの短所を軽減できるため、エキサイティングです。下の表は、異なるアプローチを組み合わせることで解き放たれる新しいデザイン・スペースのいくつかを示している。実際のアプローチはまったく異なります(たとえば、ZKとFHEを組み合わせるには、正しいカーブパラメーターを見つける必要があるかもしれませんが、MPCとZKを組み合わせるには、最終的なネットワークのRTT時間を短縮するために、特定のタイプのセットアップパラメーターを見つける必要があるかもしれません)。

要するに、高性能なユニバーサルプライバシーソリューションは、ゲーム、ガバナンス、より公平なトランザクションライフサイクル、認証、非金融サービス、コラボレーション、オーケストレーションに至るまで、無数のアプリケーションを解放することができます。このことは、私たちがNillion、Lit Protocol、Zamaをとても魅力的だと思う理由の一端を説明するものです。

6.結論

まとめると、私たちは大きな可能性を見出していますが、まだ可能性を探る初期段階です。個々の技術はある程度成熟に近づいているかもしれませんが、ステーキング技術はまだ探求すべき分野です。 ペットはその分野に合わせて作られるでしょうし、業界の観点からは、まだまだやるべきことがたくさんあります。

Kikyo

Kikyo

Kikyo

Kikyo Weatherly

Weatherly Anais

Anais Catherine

Catherine Anais

Anais Weatherly

Weatherly Catherine

Catherine Kikyo

Kikyo Anais

Anais Catherine

Catherine