By:リサ

背景

パートナーであるimTokenからのフィードバックによると。最近、新しいタイプの暗号通貨詐欺が出現しました。この詐欺は一般的に、オフラインの物理的取引に焦点を当て、支払い方法としてUSDTを使用し、リモートプロシージャコール(RPC)を使用してイーサノードを変更し、詐欺行為を実行します。

悪の流れ

スローフォグのセキュリティチームはこのタイプの詐欺を分析し、詐欺師たちの具体的な悪の流れは以下の通りです:

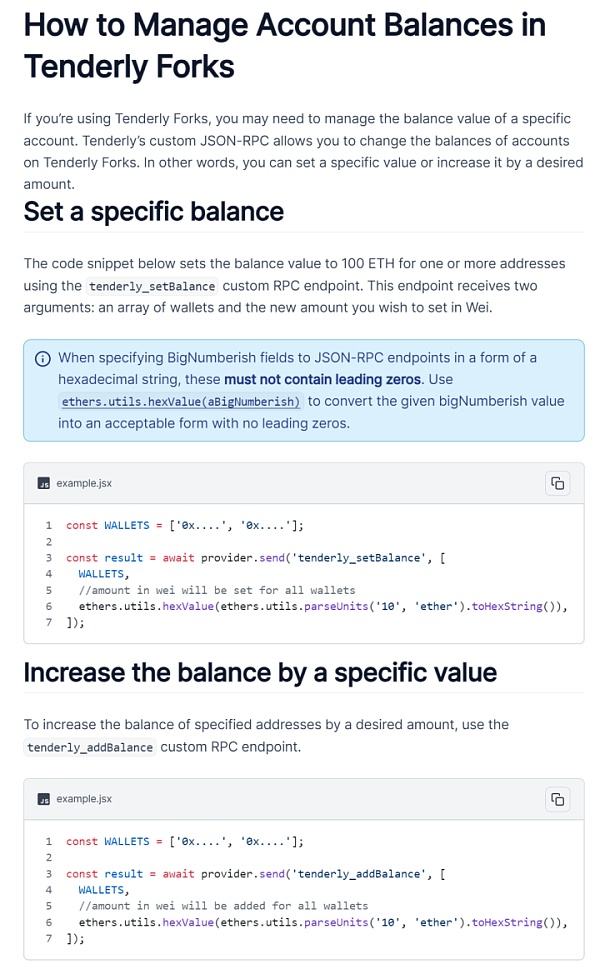

まず、詐欺師はターゲットユーザーに本物のimTokenウォレットをダウンロードするよう誘導し、1USDTと少量のETHをエサにしてユーザーの信頼を得ます。その後、詐欺師はETHのRPC URLを詐欺師自身のノード(https://rpc.tenderly.co/fork/34ce4192-e929-4e48-a02b-d96180f9f748)にリダイレクトするようユーザーに指示します。

このノードは実際には詐欺師によってTenderlyのフォーク機能を使って変更されており、ユーザーのUSDT残高は詐欺師がすでにユーザーのウォレットに入金したように偽装されています。そのため、ユーザーは残高を見て、入金されたと勘違いする。しかし、ユーザーがマイナーの手数料を送金して口座のUSDTを現金化しようとすると、騙されたことに気づきます。その時には、詐欺師はとっくに姿を消している。

実は、残高表示が変更できることに加えて。実際、残高表示に加え、TenderlyのFork機能は契約情報まで変更できるため、ユーザーにとってさらに大きな脅威となる。

(https://docs.tenderly.co/forks)

ここで疑問が生じる。ブロックチェーンと対話するためには、適切な汎用オプションを通じてウェブサーバーにアクセスする方法が必要です。RPCは、ウェブサーバーに接続して対話する方法であり、ウェブサーバーにアクセスして、残高の確認、取引の作成、スマートコントラクトとの対話などのアクションを実行できるようにします。RPC機能を組み込むことで、ユーザーはリクエストを実行し、ブロックチェーンと対話することができます。例えば、ユーザーがウォレット(imTokenなど)に接続して分散型取引所を利用する場合、実際にはRPCを介してブロックチェーンサーバーと通信していることになります。一般的に、すべてのタイプのウォレットはデフォルトでセキュアなノードに接続するので、ユーザーは何も調整する必要はありません。しかし、安易に他人を信用し、自分のウォレットを信用できないノードにリンクしてしまうと、ウォレットに表示される残高や取引情報が悪意を持って改ざんされ、結果的に財産を失うことになりかねません。

MistTrack分析

オンチェーン追跡ツールMistTrackを使って、既知の被害者のウォレットアドレスの1つ(0x9a7...Ce4)を分析したところ、この被害者アドレスはアドレス(0x4df...54b)から少額の1 USDTと0.002 ETHを送金されていることがわかりました。

![]()

アドレス(0x4df...54b)の資金を確認したところ、1 USDTがこのアドレスから3つの別のアドレスに送金されていることがわかりました。このアドレスはこれまでに3回詐欺に遭っているようです。

さらにさかのぼると、このアドレスは複数の取引プラットフォームと関連しており、MistTrackによって以下のように特定されたアドレスとも関連しています。

さらにさかのぼると、このアドレスは複数の取引プラットフォームと関連しており、またMistTrackによって「豚の屠殺詐欺師」としてフラグが立てられたアドレスともやりとりしています。

まとめ

この種の詐欺のやっかいな点は、ユーザーの心理的弱点を突いていることです。ユーザーは財布にお金が入ることだけに注目し、その裏に潜むリスクを無視しがちです。詐欺師はこの信頼と過失を利用して、少額の送金など、本物だと思わせる一連の操作でユーザーをだます。そのため、Slow Fogのセキュリティチームは、大多数のユーザーが取引を行う際には、警戒を怠らず、自己防衛の意識を高め、他人を信用せず、自分の財産に被害が及ばないようにすることを提案しています。

Sanya

Sanya

Sanya

Sanya JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Beincrypto

Beincrypto Bitcoinist

Bitcoinist Beincrypto

Beincrypto Beincrypto

Beincrypto Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph