배경

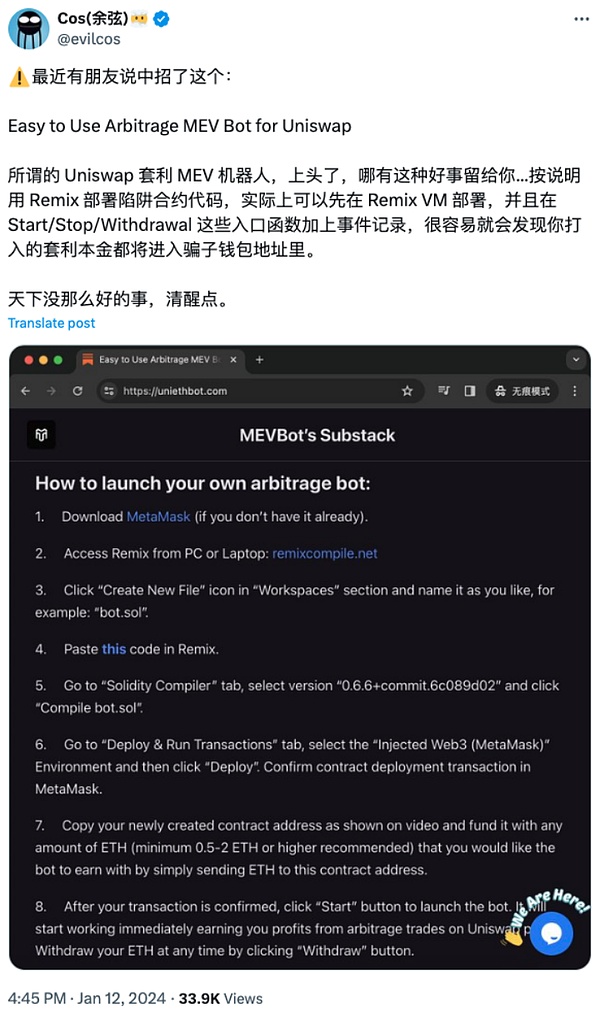

올해 초 슬로우 미스트의 설립자 Cos는 X에서 발생한 차익거래 MEV 봇 사기에 대해 사용자에게 경고했습니다. 이제 해커 조직이 그 뒤를 이었으며 사기 이름은 "사용하기 쉬운 Uniswap 차익거래 MEV 봇"에서 "ChatGPT Arbitrage MEV Bot: 완전히 수동적인 방식으로 슬리피지를 사용하여 하루에 2,000 달러를 벌 수 있는 방법"으로 변경되었습니다. 사기의 이름이 "사용하기 쉬운 Uniswap 차익거래 MEV 로봇"에서 "ChatGPT 차익거래 MEV 로봇: 슬리피지 로봇을 사용하여 하루에 2,000달러를 완전히 수동적으로 버는 방법"으로 변경되었습니다. 슬로우 포그 보안팀은 이러한 유형의 사기로 피해를 입은 사용자 수가 증가하는 것을 발견했으며, 이 글에서는 사기의 작동 방식을 설명하고 사기범의 송금 패턴을 분석하여 사용자가 이러한 유형의 사기에 빠지지 않도록 도움을 드리고자 합니다.

(https://x.com/evilcos/status/1745728599171457120)

아비트라지는 역효과를 낳는다

AI는 점점 더 많은 사람들의 생산성 도구가 되었고, 사기꾼들은 이를 잘 알고 있으며, 관심을 끌고 신뢰할 수 있고 진보된 것처럼 보이기 위해 그들의 사기에 ChatGPT라는 라벨을 붙이고 있습니다. 하지만 사기꾼의 동영상 튜토리얼에서 ChatGPT는 잠깐 등장할 뿐이며, 사기꾼은 차익 거래 봇의 코드가 자신이 ChatGPT를 사용하여 생성했다고 주장하며 일부 사용자의 의심을 불식시키고 있습니다.

(https://www.youtube.com/watch?v=Z32hH3eLK-c)

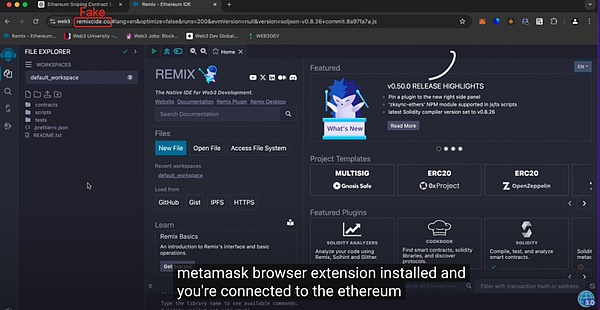

실제로 사기꾼들이 유튜브에 올린 동영상을 자세히 보면 사기꾼들이 만든 영상을 쉽게 찾아볼 수 있습니다. 오디오와 비디오가 동기화되지 않고, 기록 영상이 서로 뒤섞여 있으며, 계정을 구매했을 가능성이 높다는 것을 쉽게 알 수 있습니다. 이 유튜버를 신뢰할 수 없다는 모든 징후가 있으며, 댓글 섹션에는 긍정적인 리뷰와 감사의 글이 넘쳐나지만 아래로 스크롤하면 몇 가지 피해자 알림과 경고가 표시됩니다.

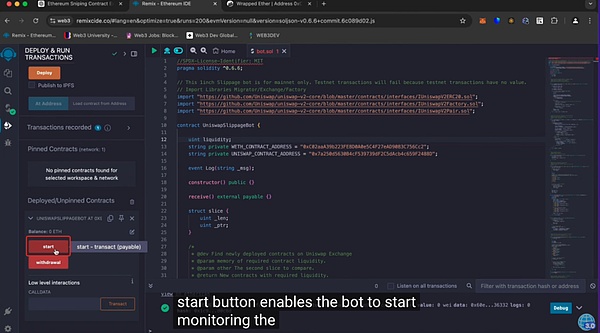

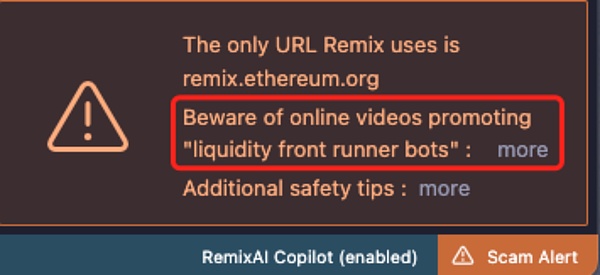

사기꾼은 자신의 봇이 다음을 모니터링할 수 있다고 주장했습니다. 이더리움의 새로운 토큰과 큰 가격 변화를 모니터링하여 차익 거래 기회를 찾을 수 있으며, 사용자는 돈을 회수하기 위해 앉아서 기다리기만 하면 된다고 주장했습니다. 대신 사용자는 먼저 메타마스크 지갑을 가지고 있어야 하며, 튜토리얼에서 제공하는 리믹스 링크(가짜 리믹스)를 열어야 합니다.

다음으로, 사용자는 사기꾼이 제공한 코드를 붙여넣어야 합니다, 봇을 컴파일하고 스마트 컨트랙트를 배포해야 합니다. 이때 사기꾼은 사용자가 계약에 대한 초기 자금을 제공해야 하며, 계약에 더 많은 이더리움을 입금할수록 더 많은 수익을 얻을 수 있다고 말합니다. 사용자가 위의 과정을 따라 "시작"을 클릭하면, 코드에 백도어가 있기 때문에 입금된 차익 거래 자금은 사기꾼의 지갑 주소로 이동합니다.

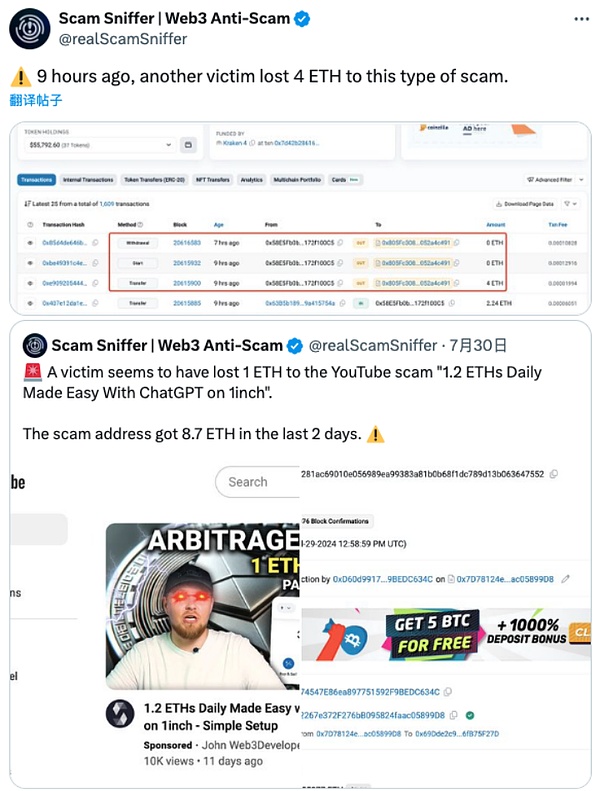

웹3 사기 방지 플랫폼인 Scam Sniffer에서 보고한 다음 사례를 예로 들어보았습니다. Web3 사기 방지 플랫폼인 스니퍼를 통해 사기범들의 송금 패턴을 분석했습니다.

(https://x.com/realScamSniffer/status/1828364436241031669)

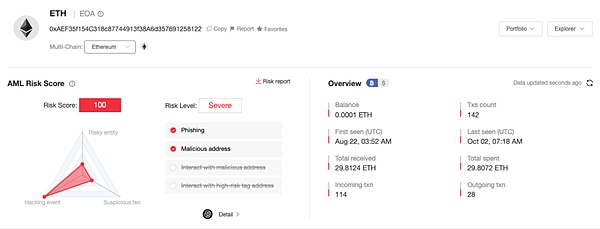

체인 추적 및 자금세탁 방지 플랫폼 사용 미스트트랙이 사기범의 주소(0xAEF35f154C318c87744913f38A6d357691258122)를 조회한 결과, 8월 말부터 지금까지 사기범이 이 주소로만 약 30 ETH의 수익을 얻었으며 피해자가 100명이 넘는다는 것을 확인할 수 있었습니다.

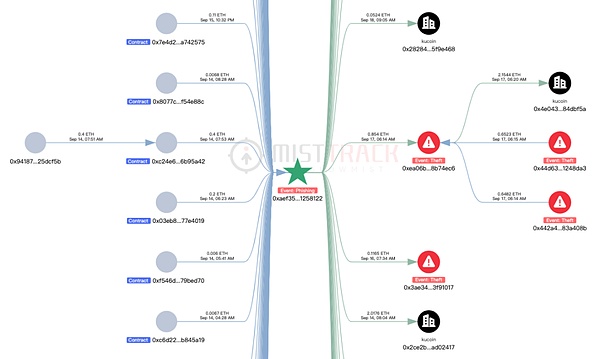

이 주소에는 다음과 같은 단일 자금 이체 패턴이 있습니다. 피해자는 위 사기의 프로세스에 따라 이더리움을 계약에 이체하고, 이후 사기범이 이를 탈취합니다. 이체 아웃 패턴은 거래소로 직접 이체하거나 임시 자금 보관에 사용되는 주소(예: 0xea06b983e144432919779b236ba28ece28b74ec6)로 이체한 다음 거래소로 이체하는 방식입니다.

아래 이미지의 0x442a4960c783affe2b6d9884f32d7cf2683a408b 및 0x44d63ce270637553f89f3c2706869d98d1248da3도 사기꾼이 직접 수집하는 데 사용하는 주소입니다. 8월 말에 생성된 이 주소는 지금까지 약 20개의 이더리움을 도난당했으며, 약 93명의 피해자가 발생했습니다.

그물망을 넓게 쳐서 소량의 이익을 축적하는 사기꾼의 모델 때문입니다. Remix는 웹사이트와 Medium의 사기 분석 게시물의 댓글 섹션에서 이러한 유형의 사기에 대해 사용자에게 경고했습니다. 해당 게시물의 댓글 섹션을 분석한 결과, 2년 전부터 최근까지 사기를 당한 피해자들의 메시지를 확인할 수 있었으며, 많은 사용자가 사기 동영상 링크를 제공하여 사람들에게 주의를 환기시킴으로써 이러한 유형의 사기가 얼마나 널리 퍼져 있는지를 알 수 있었습니다.

Summary

슬로우 포그 보안팀은 사용자에게 알 수 없는 링크를 클릭하거나 알 수 없는 코드를 실행하지 말 것을 당부합니다. 사기범들은 해당 코드가 ChatGPT에서 생성되었다고 주장하기 때문에, 적어도 해당 코드를 ChatGPT, Claude 및 기타 도구로 보내 악성 행위가 포함되어 있는지 확인할 수 있습니다. 많은 사용자가 원래 수동 소득을 얻고 싶어하고 원금을 지불 할 의향이 있지만 사기꾼을 따라 한 라운드의 작업을 수행하면 결국 원금도 사라질 것이라고 예상하지 않았지만 사기꾼은 이러한 "튜토리얼"에 의존하여 피해자를 하나씩 속여 자신의 지갑으로 돈을 이체하여 "수동 소득"을 얻습니다! "소극적 소득". 따라서 사용자는 자금 피해를 피하기 위해 작업이 하늘의 파이 또는 함정인지 확인하기 전에 경계를 유지하고 더 많은 확인을 부탁드립니다.

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Olive

Olive Bitcoinist

Bitcoinist SlowMist

SlowMist cryptopotato

cryptopotato Coinlive

Coinlive  Coinlive

Coinlive