저자: Box | 826.eth 출처: X, @BoxMrChen

최근 들어 점점 더 많은 친구들이 개인키를 도용당했다고 연락해왔는데 솔직히 저는 믿지 못하겠습니다. 그러나 우리는 여러 가지 방법으로 조사한 결과 실제로 매우 명백한 특성을 가지고 있으며 모두 더트 독 플레이어이며 조사 및 요약 후 마침내 완전한 프로세스 체인 세트를 요약했습니다. 영감을 얻을 수 있기를 바랍니다.

1. 자동으로 그물망 확산

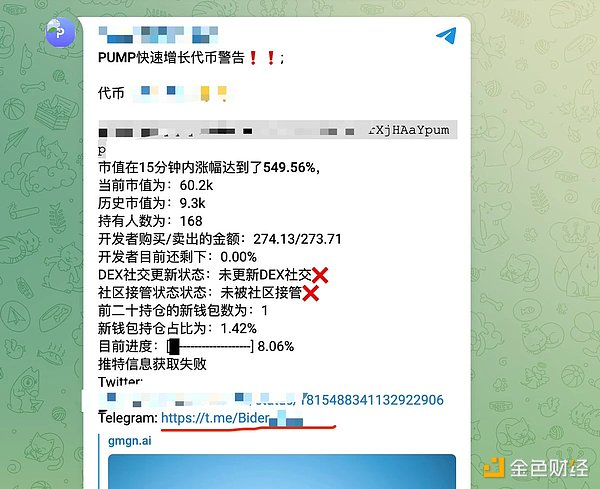

솔의 생태학적 극단적 성장으로 인해 현재 매우 많은 수의 자동화된 모니터링 로봇이 분석을 위해 많은 양의 정보를 수집하는 데 매우 능숙해졌고, 공격자들은 이를 먼저 이용합니다. 공격자들은 이를 먼저 이용합니다.

예시를 통해 이를 설명해 보겠습니다.

빨간색 선이 표시된 곳에 도난의 주요 입구인 텔레그램 그룹이 나타납니다.

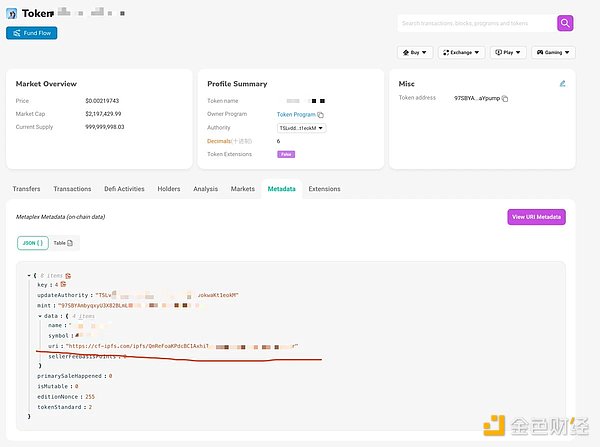

Sol의 토큰은 아바타, 소셜 링크 등 많은 데이터를 자동으로 설정할 수 있는 '메타데이터'를 업로드할 수 있다는 점에서 비교적 독특합니다.

여기의 데이터는 모니터링 봇이 표시하는 데이터로, 공격자는 사람들이 신뢰도가 높은 모니터링 봇을 믿는다는 점을 이용했다는 것을 알 수 있습니다. 공격자는 사람들이 모니터링 봇을 피싱 링크를 퍼뜨리는 신뢰할 수 있는 채널로 신뢰한다는 사실을 이용했습니다.

그리고 이런 종류의 모니터링을 트리거하는 것은 로봇 몇 대만 작동시켜 데이터를 보기 좋게 만들기만 하면 많은 사람들이 쉽게 속을 수 있습니다. 이 시점에서 다음 단계로 넘어갑니다.

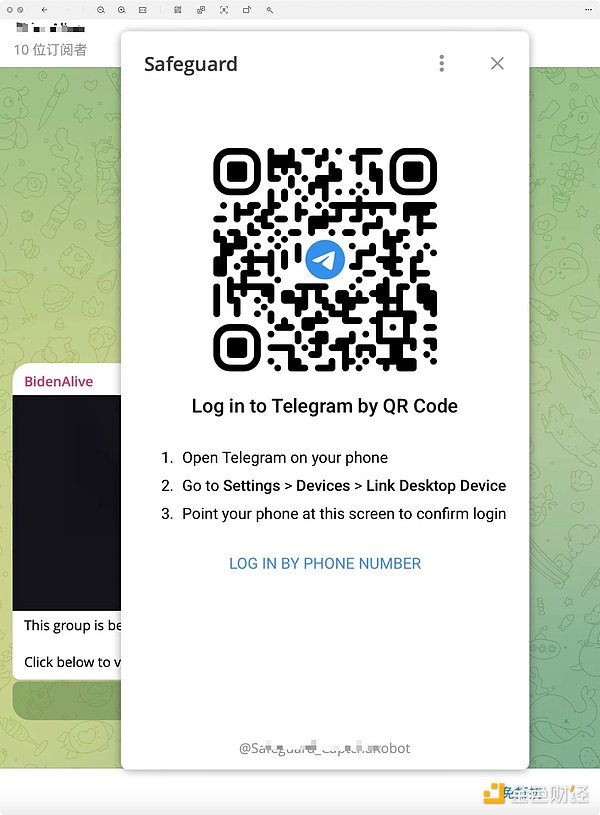

2. 허위 인증

실수로 이 TG를 가리키고 이 TG 그룹을 입력했다면, 축하합니다, 당신은 도난당하는 데 한 걸음 더 가까워진 것입니다. TG의 최신 애플릿 기능 덕분에 공격자는 완벽하게 속일 수 있는 방법을 갖게 되었습니다. 이러한 그룹 중 하나에 들어가면 인증 요청이 표시되는데, 많은 TG 그룹이 봇으로부터 보호되어야 하므로 매우 그럴듯한 요구이기도 합니다. 이를 클릭할 때는 주의해야 합니다.

3. 기록 스캐닝

이 단계에서는 공격자가 매우 빠르게 채팅 기록과 다양한 을 스캔하는데, 우리 모두 알다시피 현재 은 기본적으로 벌거벗은 상태입니다. 기본적으로 공격자는 봇 내부에서 사용자의 자산을 쉽게 탈취할 수 있으며, 공격의 대상 사용자는 하이에나 플레이어로, 공격 대상 사용자에 속하는 것이 분명합니다. 이때 매우 많은 고가의 밈 코인이 해커의 먹잇감이 될 것입니다.

이 시점까지, 공격의 끝, 왜 이 사건이 말할 가치가 있을까요? 많은 사용자가 이것이 해커 공격인지조차 식별 할 수 없기 때문에 당사와의 상담에서 관련 정보를 제공하지 않으므로 항상 컴퓨터 트로이 목마 또는 피싱 링크가 있다고 확신합니다. 봇의 신뢰할 수 있는 모니터링부터 신뢰할 수 있는 TG 검증에 이르기까지 전체 프로세스는 일반 사용자에게는 매우 신뢰할 수 있어 보이며, 그 중 의심스러운 작업은 단 한 곳도 없습니다.

구제 조치

코드 스캔 시 정보 프로필을 즉시 동기화해야 하며, 이를 위해 다음을 수행하는 것이 좋습니다.

1. 큰 돈부터 작은 돈 순으로 모든 봇 자산을 즉시 이체합니다.

2. 로그인한 디바이스를 확인하고 의심되는 디바이스에서 즉시 로그아웃합니다.

3. 지속적으로 신뢰할 수 있는 전파를 방지하기 위해 일반적으로 TG를 사용하는 사람에게 연락하여 자신의 TG 계정이 도난당했다고 신고합니다.

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Bitcoinist

Bitcoinist Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph