이 챕터는 이튼, 베오신 리서치팀이 작성했습니다

1. 2024년 상반기 웹3 블록체인 보안 환경 개요

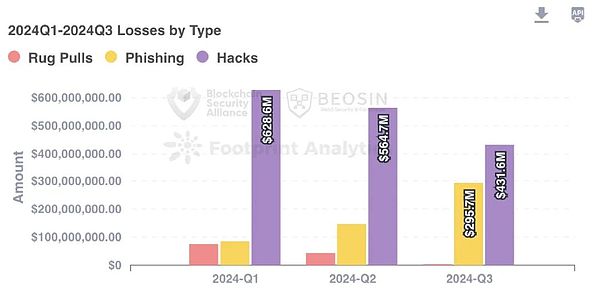

베오신 얼러트 모니터링 및 경보에 따르면, 2024년 3분기 해킹, 피싱 사기, 프로젝트 측 러그풀로 인한 웹3 분야의 총 손실은 3억 3천만 달러에 달했습니다. 은 7억 3,000만 달러에 달했습니다. 이 중 23건의 주요 공격으로 총 손실액이 약 4억 3천만 달러, 3건의 프로젝트 측 러그 풀 사고로 총 손실액이 약 424만 달러, 피싱 사기로 총 손실액이 약 2억 9천 5백만 달러에 달했습니다.

피싱으로 인한 손실은 2024년 3분기에 급격히 증가했으며, 공격은 올해 상반기에도 러그 풀에 비해 계속 감소했습니다.

공격받은 아이템 유형별로 보면 가장 높은 손실이 발생한 아이템 유형은 CEX로, CEX를 대상으로 한 3건의 공격으로 인해 총 약 2억 9,700만 달러의 손실이 발생했으며, 이는 약 40.6퍼센트입니다.

체인별로는 이더리움이 여전히 가장 높은 손실액과 가장 많은 공격을 받은 체인으로, 이더리움에 대한 21건의 공격 및 피싱 사고로 인해 3억 4,800만 달러의 손실이 발생하여 전체 손실의 약 47.6%를 차지했습니다.

공격 방식별로 보면 3분기에는 5건의 개인 키 유출 사고가 발생하여 3억 5,000만 달러의 손실이 발생했으며, 이는 전체 공격 손실의 약 41.7%를 차지하여 가장 높은 비율을 차지한 공격 유형입니다.

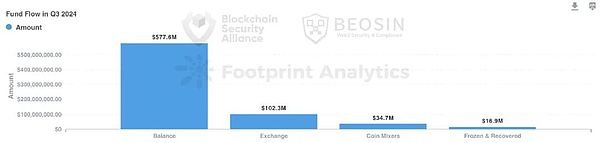

자금 흐름 측면에서 보면 도난당한 자금 중 약 1,690만 달러만이 동결되거나 회수되었습니다. 탈취된 자금의 대부분(약 78.9%)이 여전히 공격자의 온체인 주소에 저장되어 있었습니다.

2. 공격받은 프로젝트 유형

손실액이 가장 높은 프로젝트 유형은 CEX

2024년 3분기 손실액이 가장 높은 프로젝트 유형은 CEX였으며, CEX에 대한 3건의 공격으로 인해 총 약 2억 9700만 달러의 손실액이 발생하여 전체 공격 손실액의 40.6%를 차지했습니다. CEX 보안 사고 건수는 적지만, 매번 도난당한 금액이 막대하다는 점은 현재 거래소 생태계의 보안 상태가 낙관적이지 않다는 것을 보여줍니다.

이미지 src="https://img.jinse.cn/7303339_image3.png">

두 번째로 높은 손실 유형은 사용자 지갑으로, 사용자 지갑에 대한 피싱 및 소셜 엔지니어링 공격 8건으로 평균 약 2억 9,500만 달러(약 40.3퍼센트입니다. 2024년 상반기에 비해 3분기에는 일반 사용자를 대상으로 한 공격과 손실이 크게 증가했습니다.

23건의 해킹 사고 중 약 52.1%에 해당하는 12건이 가장 많은 공격을 받은 프로젝트 유형인 디파이 분야에서 발생했으며, 이 12건의 디파이 공격으로 인해 4560만 달러 이상의 피해가 발생해 전체 프로젝트 유형 중 4번째로 높은 피해액을 기록했습니다.

공격을 받은 다른 프로젝트 유형으로는 인프라, 토큰 등이 있었습니다. 퍼블릭 체인과 크로스체인 브리지에 대한 공격으로 8,500만 달러의 손실이 발생하여 전체 프로젝트 유형 중 3위를 차지했습니다.

3. 체인별 손실액

손실액과 공격이 가장 많은 체인은 이더리움 2024년 상반기와 마찬가지로 3분기에도 이더리움은 여전히 가장 많은 손실액을 기록한 퍼블릭 체인으로, 21건의 이더리움 공격과 피싱 사고로 인해 3억 4,800만 달러의 손실이 발생했으며, 이는 전체의 47.6%에 해당하는 금액입니다.

이미지 src="https://img.jinse.cn/7303341_image3.png">

손실 규모가 두 번째로 큰 퍼블릭 체인은 BTC로, 총 2억 3,800만 달러, 전체 손실의 약 32.5%를 기록했습니다. BTC의 손실은 거대 고래의 주소에 대한 사회공학적 공격으로 인해 발생했습니다.

세 번째로 손실 규모가 큰 퍼블릭 체인은 루나(6,500만 달러)로, 공격자들은 ibc-hooks 타임아웃 콜백의 재진입 취약점을 악용했습니다.

보안 사고 건수 기준으로 상위 2위는 이더리움(21건)과 BNB 체인(4건)이었습니다. 체인 생태계 전반의 보안 사고 건수는 상반기보다 감소했습니다. p>2024년 3분기에는 5건의 개인 키 유출 사고가 발생하여 3억 5,000만 달러의 손실이 발생했으며, 이는 전체 공격 손실 금액의 약 41.7%를 차지했습니다. 상반기와 마찬가지로 개인키 유출 사고로 인한 손실액은 전체 공격 유형 중 여전히 1위를 차지했습니다. 개인키 유출로 인한 손실액이 큰 공격은 WazirX(2억 3천만 달러), BingX(4천 5백만 달러), Indodax(2천 2백만 달러)였습니다.

이미지 src="https://img.jinse.cn/7303342_image3.png">

손실액 2위를 차지한 공격 기법은 소셜 엔지니어링 공격으로, 1건의 소셜 엔지니어링 공격으로 2억 3,800만 달러의 손실이 발생했습니다.

23건의 공격 중 18건은 계약 취약점 익스플로잇으로, 약 78%를 차지했습니다. 계약 취약점 익스플로잇은 총 1억 2,800만 달러의 손실로 3위를 차지했습니다.

이미지 src="https://img.jinse.cn/7303343_image3.png">

취약점별로 살펴보면, 손실을 유발한 상위 3개 취약점은 재진입 취약점(9346만 달러), 비즈니스 로직 취약점(약 209만 달러), 체크섬 취약점(1001만 달러)이었습니다. 가장 많이 발생한 취약점은 비즈니스 로직 취약점으로, 18건의 계약 취약점 공격 중 7건이 비즈니스 로직 취약점이었습니다.

5. AML 주요 사고 분석 리뷰

5.1 뷰신 트레이스의 LI.FI 사고 추적 및 분석

7월 16일 뷰신 얼럿 모니터링 및 경보에 따르면 크로스체인 프로토콜 LI.FI가 공격을 받았으며, 공격자는 프로젝트의 컨트랙트에 존재하는 콜 인젝션 취약점을 이용한 것으로 밝혀졌습니다. 콜 인젝션 취약점을 이용해 컨트랙트에 권한이 부여된 사용자 자산을 탈취했습니다.

LI.FI 프로젝트 컨트랙트에는 지정된 토큰을 플랫폼 코인으로 변환하여 GasZip 컨트랙트에 입금하는 depositToGasZipERC20 함수가 있습니다. 그러나 변환 로직의 코드가 호출에 사용되는 데이터를 제한하지 않아 공격자는 이 함수를 사용하여 호출 인젝션 공격을 수행하여 컨트랙트 사용 권한이 있는 사용자의 자산을 추출할 수 있었습니다.

이미지 src="https://img.jinse.cn/7303344_image3.png">

통화 인젝션 컨트랙트 취약점 외에도 이번 사고에서 주목할 만한 또 다른 문제가 있는데, 바로 다이아몬드 모드에서 패싯 컨트랙트를 구성하는 것입니다. 추가 분석 결과, 가스집페이싯 컨트랙트는 공격 5일 전에 배포되었고, 공격 10시간 전에 프로젝트의 다중 서명 관리자가 메인 LI.FI 컨트랙트에 등록한 것으로 밝혀졌습니다.

이 사건은 다이아몬드와 같은 확장 가능한 모델의 경우 새로운 기능을 갖춘 컨트랙트의 보안을 최우선으로 고려해야 한다는 것을 보여줍니다.

범신트레이스가 도난당한 자금을 추적한 결과 손실된 금액은 6,335,900 USDT, 3,191,900 USDC, 169,500 DAI, 약 1,000만 달러에 달하는 것으로 나타났습니다.

뵈신 추적: 도난 자금 흐름

뵈신 추적: 도난 자금 흐름

5.2 인도 거래소 와지르엑스에서 도난당한 2억 3,500만 달러 분석

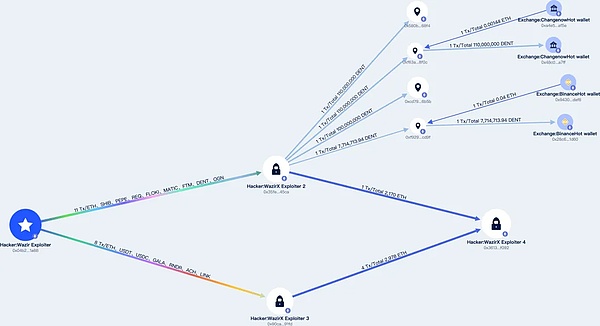

7월 18일, 뷰신 얼럿 모니터링 및 경보에 따르면 인도 거래소 와지르엑스가 공격을 받았으며 공격자들은 거래소의 다중 서명 지갑 관리자의 서명 데이터를 획득하고 거래소 계약의 로직을 수정한 것으로 확인되었습니다. 공격자들은 거래소의 다중 서명 지갑 관리자의 서명 데이터를 입수하고 지갑의 논리적 계약을 수정했으며, 지갑이 잘못된 로직을 실행하여 2억 3천만 달러 이상의 자금을 포함한 자산을 훔치도록 허용했습니다.

베오신 트레이스는 탈취된 자금의 흐름도를 추적한 결과, 지금까지 해커는 자금의 일부를 체인나우와 바이낸스 거래소로 이체했으며, 이 중 0xf92949ab576ac2f8dc9e4650e73db083f1f9cd9f는 해커가 바이낸스의 바이낸스의 코인 충전 주소입니다.

Beosin Trace 도난 자금 흐름도

반면, 해커들은 0x35fe..... .745CA 주소로 최대 1,402만 달러에 달하는 810억 SHIB를 일괄적으로 매각하기 위해 자금을 이체했습니다.

6. 도난 자산의 자금 흐름 분석

베오신 KYT 자금 세탁 방지 플랫폼의 분석에 따르면 2024년 3분기 도난 자금 중 1690만 달러만 동결 또는 회수되었습니다. 이 비율은 올해 상반기에 비해 크게 감소한 수치입니다.

탈취된 자금 중 약 5억 7,700만 달러(약 78.9%)가 해커의 주소에 남아 있습니다. 전 세계 규제 당국의 자금 세탁 방지 노력이 강화되면서 해커들이 훔친 자금을 세탁하기가 점점 더 어려워지고 있기 때문에 상당수의 해커들이 훔친 자금을 당분간 체인 주소에 보관하는 방법을 택하고 있습니다.

탈취된 자금 중 약 1억 2백만 달러가 거래소로 이체되었는데, 이는 2024년 상반기보다 높은 비율인 약 13.9%에 해당하는 금액입니다.

총 3,471만 3,000달러(5.4%)가 코인 믹서에게 이체되었습니다. 2024년 3분기에도 코인 믹서를 통해 세탁된 도난 자금은 상반기에 비해 크게 감소했습니다.

7. 프로젝트 감사 분석

strong>감사를 받은 프로젝트 당사자 비율 증가

2024년 3분기 23건의 공격 중 4건의 사건의 프로젝트 당사자는 감사를 받지 않았고, 16건의 사건의 프로젝트 당사자는 감사를 받았습니다. 감사를 받은 프로젝트 당사자의 비율은 상반기보다 높아졌으며, 이는 웹 3.0 업계 전반에서 프로젝트 당사자들의 보안에 대한 관심이 높아졌음을 나타냅니다.

이미지 src="https://img.jinse.cn/7303348_image3.png">

감사를 받지 않은 4개 프로젝트 중 계약상 취약점이 3개(75%), 감사를 받은 16개 프로젝트 중 11개(68.75%)를 차지했습니다. 전체 비율은 거의 비슷합니다. 상반기에 비해 2024년 보안 감사의 전반적인 품질은 하락했습니다.

8. 2024년 상반기 웹3 블록체인 보안 상태 요약

2023년 같은 기간에 비해 해킹, 피싱 사기, 프로젝트 측 러그 풀로 인한 총 손실은 2024년 3분기 7억 3천만 달러로 약간 감소했습니다(2023년 3분기 이 수치는 8억 8900만 달러였습니다.) 2024년 3분기 코인 가격 2024년 3분기 코인 가격 하락과 같은 요인이 감소에 어느 정도 영향을 미쳤지만, 전반적으로 웹 3.0 보안 분야의 상황은 여전히 암울합니다.

상반기와 마찬가지로 2024년 3분기에도 가장 피해가 큰 공격 유형은 개인 키 탈취였습니다. 전체 손실 금액의 약 41.7%가 개인키 탈취 사고로 인해 발생했습니다. 프로젝트 유형별로 보면, 게임 플랫폼, 토큰 컨트랙트, 개인 지갑, 인프라, 거래소 등 Web3의 모든 영역에서 개인키 유출 사고가 발생했습니다. 모든 Web3 프로젝트 소유자/개인 사용자는 개인키를 오프라인에 저장하고, 다중 서명을 사용하고, 타사 서비스를 신중하게 사용하고, 권한이 있는 직원을 대상으로 정기적인 보안 교육을 실시하는 등 경각심을 가져야 합니다.

p>3분기에는 탈취된 자산의 5.4%만이 다양한 코인 믹서로 이체되었고, 나머지 78.9%는 해커의 주소에 남아 있어 해커들이 탈취한 자금을 세탁하는 것이 더욱 어려워졌다는 것을 알 수 있습니다.

3분기에도 여전히 탈취된 자금의 13.9%가 여러 거래소로 이전되었으며, 거래소는 해킹 행위를 적시에 파악하고 법 집행 기관 및 프로젝트 당사자와 적극적으로 협력하여 자금 동결 및 포렌식 수사를 진행해야 합니다. 거래소, 법 집행 기관, 프로젝트 파트너, 보안팀 간의 협력은 이미 상당한 성과를 거두었으며, 앞으로 더 많은 도난 자금을 회수할 수 있을 것으로 기대합니다.

3분기에 발생한 23건의 공격 중 18건은 여전히 계약 취약점을 악용한 공격이었으며, 프로젝트 당사자들은 라이브 시작 전에 전문 보안업체의 감사를 받는 것이 좋습니다.

Joy

Joy

Joy

Joy Kikyo

Kikyo Alex

Alex Miyuki

Miyuki Miyuki

Miyuki Weiliang

Weiliang Anais

Anais Alex

Alex Miyuki

Miyuki Weiliang

Weiliang