来源:Chainalysis;编译:松雪,金色财经

批准网络钓鱼是一种已经存在多年的诈骗策略。 但是,尽管批准网络钓鱼诈骗者历来通过虚假加密应用程序的扩散来针对广泛的加密用户,但杀猪盘诈骗者近年来似乎采用了这种技术,并取得了巨大的效果。

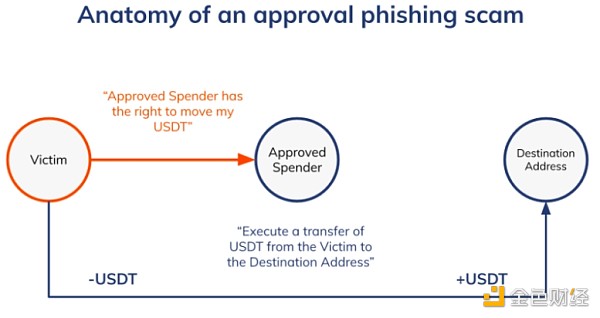

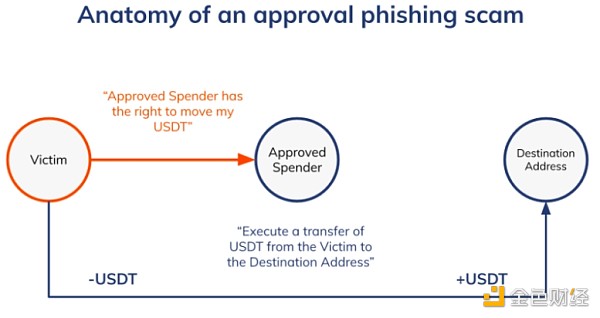

批准网络钓鱼与其他加密货币诈骗有一个虽小但很重要的不同之处。 通常,诈骗者通常通过虚假投资机会或冒充其他人,欺骗受害者向他们发送加密货币。 但在批准网络钓鱼骗局中,诈骗者诱骗用户签署恶意区块链交易,该交易允许诈骗者的地址批准在受害者钱包内使用特定代币,从而允许诈骗者随意耗尽受害者地址中的这些代币。 一些受害者因这些诈骗而损失了数千万美元。

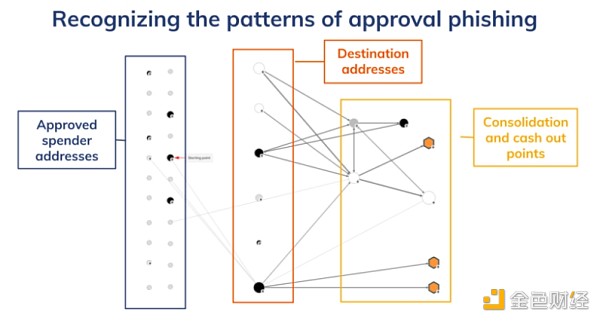

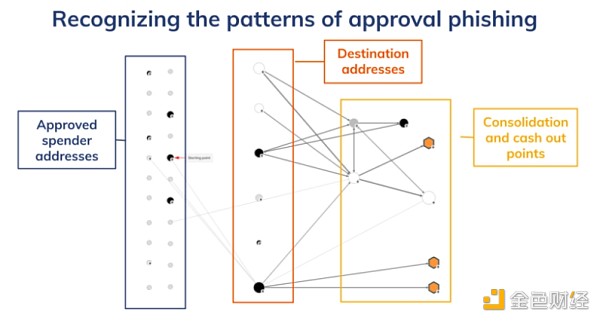

值得注意的是,一般来说,批准网络钓鱼者会将受害者的资金发送到与被批准代表受害者进行交易的钱包不同的钱包中。 链上模式通常如下进行:

一般来说,如果交易以这种方式展开,并且批准的支出者地址是耗尽交易的发起者,而不是我们在非恶意交易中预期的受害者地址,那么这很可能是批准网络钓鱼的实例。 不过,还需要进一步调查才能确定。

审批网络钓鱼骗局剖析

许多在启用智能合约的区块链上运行的去中心化应用(dApp),如以太坊,需要用户签署批准交易,允许dApp的智能合约移动用户地址中的资金。授予安全dApp的批准通常是安全的,因为正确设计的智能合约只有在用户指示时,或者在dApp正常运行时需要此批准时才能使用该批准。在这些情况下,我们通常期望dApp用户的地址是发起交易以使用资金的地址。但是,批准钓鱼者可以利用这样一个事实,即许多加密用户习惯于签署批准交易——诀窍在于给予了什么权限,以及接收该权限的一方的可信度。例如,一个批准钓鱼骗局中,骗子宣传了一个虚假的Uniswap批准钓鱼骗局,并设置了一个虚假的Etherscan页面,用户可以通过连接他们的钱包并签署批准交易来检查他们的交易批准,以查看是否成为受害者——最后一笔交易是实际的批准钓鱼骗局的核心。

然而,研究表明,批准钓鱼者现在越来越多地针对特定的受害者,与他们建立关系,并使用与杀猪盘骗局相关的策略,说服受害者签署批准交易。Metamask首席产品经理Taylor Monahan(又名@tayvano_)在一个自定义的Dune Analytics仪表板上追踪了类似杀猪盘骗局的批准钓鱼。

我们通过从一个较小的批准钓鱼地址列表开始,该列表的所有者据信正在使用杀猪盘骗局手法,识别出一组涉及目标批准钓鱼的1,013个地址。然后,我们确定与初始列表中的地址相关联的其他地址,这些地址执行了类似的交易,有效地让我们建立起一个更完整的互相连接的批准钓鱼者的链上活动网络。我们估计,从我们起始的地址的受害者,以及根据其独特活动模式确定的那些地址,自2021年5月我们的数据集开始以来,已经损失了大约10亿美元,是由于批准钓鱼骗局。需要注意的是,这10亿美元的总额是基于链上模式的估算,其中一些可能代表了骗子已经控制的资金的洗钱,这个数字可能只是一个更大冰山的冰山一角。杀猪盘骗局因报告不足而臭名昭著,我们的分析是从有限的报告实例开始的。

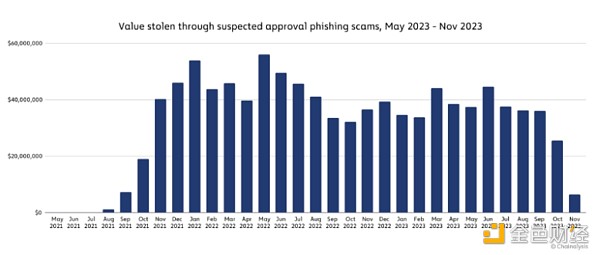

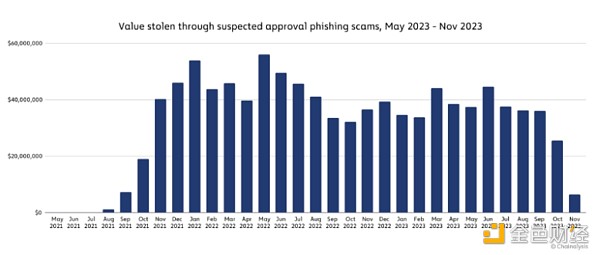

2023年5月-2023年11月因涉嫌网络钓鱼诈骗而被盗的价值

我们追踪的可疑批准网络钓鱼诈骗者的收入在 2022 年 5 月达到顶峰。总体而言,2022 年受害者因批准网络钓鱼损失估计为 5.168 亿美元,而 2023 年至 11 月仅为 3.746 亿美元。 与许多形式的基于加密货币的犯罪一样,绝大多数批准网络钓鱼盗窃都是由少数非常成功的参与者驱动的。 我们可以在下面的分布图上看到这一点,该图显示了我们研究的时间段内 1,013 个地址的批准网络钓鱼收入,以及我们样本中的地址通过批准网络钓鱼窃取的所有价值的累计份额(按降序排列)。

我们追踪的可疑批准网络钓鱼诈骗者的收入在 2022 年 5 月达到顶峰。总体而言,2022 年受害者因批准网络钓鱼损失估计为 5.168 亿美元,而 2023 年至 11 月仅为 3.746 亿美元。 与许多形式的基于加密货币的犯罪一样,绝大多数批准网络钓鱼盗窃都是由少数非常成功的参与者驱动的。 我们可以在下面的分布图上看到这一点,该图显示了我们研究的时间段内 1,013 个地址的批准网络钓鱼收入,以及我们样本中的地址通过批准网络钓鱼窃取的所有价值的累计份额(按降序排列)。

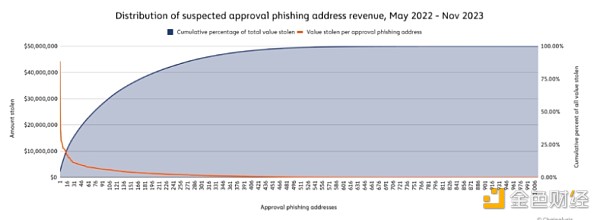

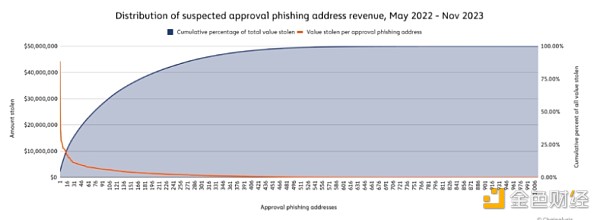

2022年5月-2023年11月疑似审批钓鱼地址收入分布

最成功的批准网络钓鱼地址可能从数千个受害者地址中窃取了 4430 万美元,占研究期间估计被盗总额的 4.4%。 十大经批准的网络钓鱼地址合计占研究期间所有被盗价值的 15.9%,而 73 个最大的钓鱼地址占所有被盗价值的一半。

最成功的批准网络钓鱼地址可能从数千个受害者地址中窃取了 4430 万美元,占研究期间估计被盗总额的 4.4%。 十大经批准的网络钓鱼地址合计占研究期间所有被盗价值的 15.9%,而 73 个最大的钓鱼地址占所有被盗价值的一半。

我们相信,业界可以通过多种方式解决审批网络钓鱼诈骗问题,从用户教育到采用类似于我们用来编译这些数据的模式识别策略。 一般来说,审批型钓鱼诈骗中的相关地址和钱包有:

资金通常从整合地址转移到兑现点(主要是中心化交易所),如下图所示。

识别批准网络钓鱼的模式

根据上述模式,交易所合规团队可以监控区块链,以查找可疑的批准网络钓鱼整合钱包,这些钱包大量暴露于目标地址。 然后,他们可以实时看到这些钱包何时将资金转移到他们的平台,然后可以采取自动冻结资金或向执法部门报告等措施。 更广泛地说,该行业可以努力教育用户不要签署批准交易,除非他们绝对确定自己信任对方的个人或公司,或者了解他们授予的访问级别。

JinseFinance

JinseFinance

我们追踪的可疑批准网络钓鱼诈骗者的收入在 2022 年 5 月达到顶峰。总体而言,2022 年受害者因批准网络钓鱼损失估计为 5.168 亿美元,而 2023 年至 11 月仅为 3.746 亿美元。 与许多形式的基于加密货币的犯罪一样,绝大多数批准网络钓鱼盗窃都是由少数非常成功的参与者驱动的。 我们可以在下面的分布图上看到这一点,该图显示了我们研究的时间段内 1,013 个地址的批准网络钓鱼收入,以及我们样本中的地址通过批准网络钓鱼窃取的所有价值的累计份额(按降序排列)。

我们追踪的可疑批准网络钓鱼诈骗者的收入在 2022 年 5 月达到顶峰。总体而言,2022 年受害者因批准网络钓鱼损失估计为 5.168 亿美元,而 2023 年至 11 月仅为 3.746 亿美元。 与许多形式的基于加密货币的犯罪一样,绝大多数批准网络钓鱼盗窃都是由少数非常成功的参与者驱动的。 我们可以在下面的分布图上看到这一点,该图显示了我们研究的时间段内 1,013 个地址的批准网络钓鱼收入,以及我们样本中的地址通过批准网络钓鱼窃取的所有价值的累计份额(按降序排列)。 最成功的批准网络钓鱼地址可能从数千个受害者地址中窃取了 4430 万美元,占研究期间估计被盗总额的 4.4%。 十大经批准的网络钓鱼地址合计占研究期间所有被盗价值的 15.9%,而 73 个最大的钓鱼地址占所有被盗价值的一半。

最成功的批准网络钓鱼地址可能从数千个受害者地址中窃取了 4430 万美元,占研究期间估计被盗总额的 4.4%。 十大经批准的网络钓鱼地址合计占研究期间所有被盗价值的 15.9%,而 73 个最大的钓鱼地址占所有被盗价值的一半。