Tác giả: Scam Sniffer; Bản dịch: 0xjs@金财经

Giới thiệu

Wallet Drainers là một loại phần mềm độc hại liên quan đến tiền điện tử đã được sử dụng trong quá khứ. “thành công” lớn vào giữa năm. Phần mềm này được triển khai trên các trang web lừa đảo để lừa người dùng ký các giao dịch độc hại nhằm đánh cắp tài sản từ ví tiền điện tử của họ. Các chiến dịch lừa đảo này tiếp tục tấn công người dùng thông thường dưới nhiều hình thức khác nhau, dẫn đến tổn thất tài chính đáng kể cho nhiều người vô tình ký các giao dịch độc hại.

Thống kê gian lận lừa đảo

< /p>

< /p>

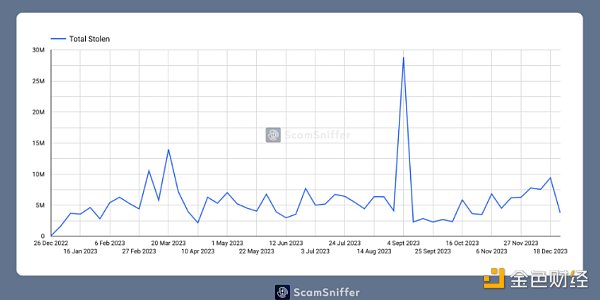

Vào năm 2023 vừa qua, Scam Sniffer đã theo dõi những kẻ rút ví này đánh cắp tài sản gần 295 triệu USD từ khoảng 324.000 nạn nhân.

Xu hướng lừa đảo lừa đảo

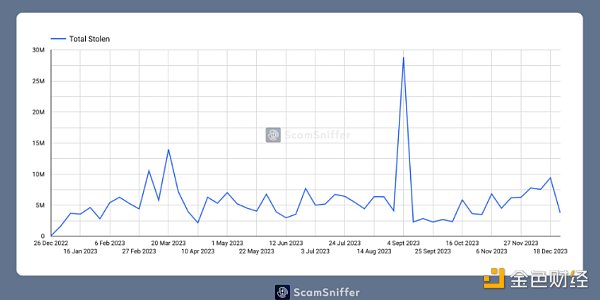

Điều đáng nói là gần 7 triệu USD đã bị đánh cắp chỉ trong ngày 11/3. Phần lớn điều này là do sự biến động của tỷ giá hối đoái USDC khi nạn nhân gặp phải các trang web lừa đảo mạo danh Circle. Một vụ trộm lớn xảy ra gần ngày 24 tháng 3 khi Discord của Arbitrum bị hack. Ngày airdrop của họ cũng gần với ngày này.

Mỗi vụ trộm tăng đột biến có liên quan đến một sự kiện liên quan đến nhóm. Đây có thể là các sự kiện airdrop hoặc hack.

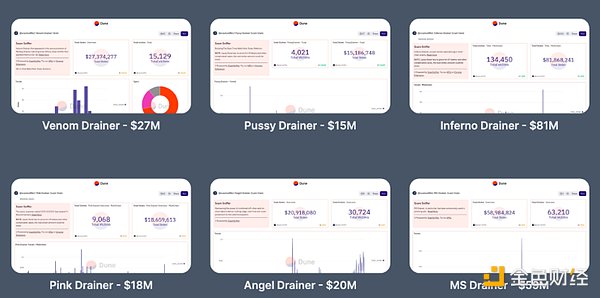

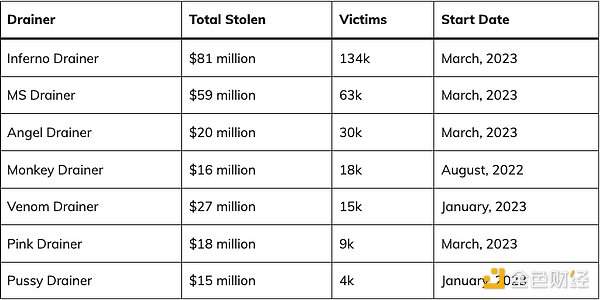

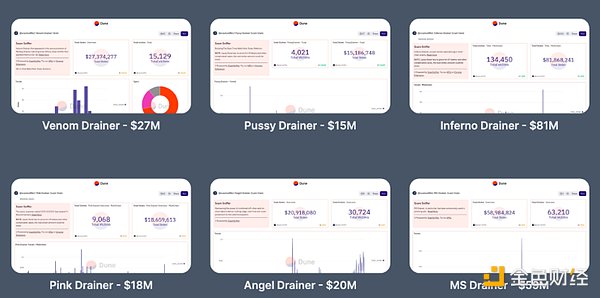

Thợ rút ví nổi tiếng

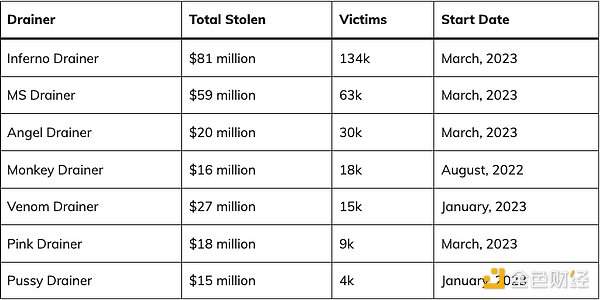

Sau khi ZachXBT tiết lộ Monkey Drainer, họ đã tuyên bố rút lui sau 6 tháng hoạt động. Sau đó, Venom đã tiếp quản hầu hết khách hàng của họ. Sau đó MS, Inferno, Angel và Pink đều xuất hiện vào khoảng tháng 3. Khi Venom ngừng dịch vụ vào khoảng tháng 4, hầu hết các nhóm lừa đảo đều chuyển sang các dịch vụ khác.

Quy mô và tốc độ thật đáng kinh ngạc. Ví dụ: Monkey đã bòn rút 16 triệu USD trong 6 tháng, trong khi Inferno Drainer vượt quá đáng kể con số này, bòn rút 81 triệu USD chỉ trong 9 tháng.

Dựa trên khoản phí 20% của Drainer, họ đã kiếm được ít nhất 47 triệu USD từ việc bán dịch vụ của Wallet Drainers.

Xu hướng rút ví

< /p>

< /p>

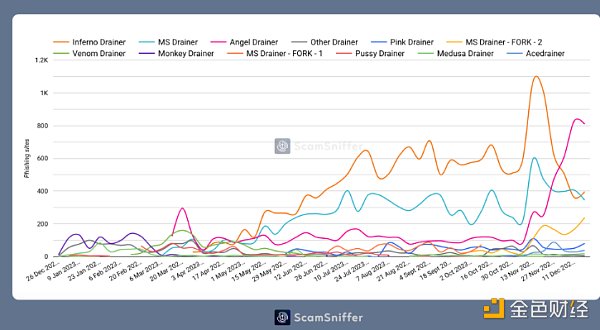

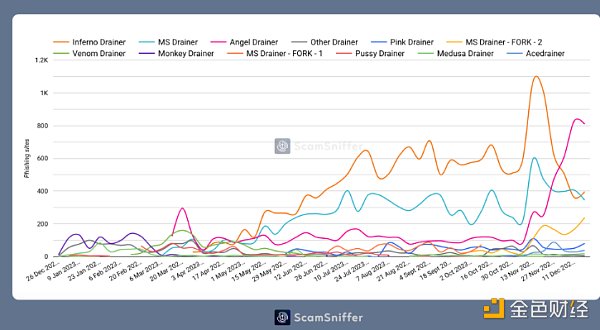

Có thể thấy từ phân tích xu hướng rằng các hoạt động lừa đảo tiếp tục phát triển. Hơn nữa, Bất cứ khi nào một Drainer thoát ra, một Drainer mới sẽ thay thế chúng. Ví dụ: Angel có vẻ là Drainer mới sau khi Inferno công bố thoát.thay thế.

Họ khởi động các chiến dịch lừa đảo bằng cách nào?

Những thứ này Các trang web lừa đảo chủ yếu thu được lưu lượng truy cập thông qua các phương pháp sau:

Tấn công của hacker

Lưu lượng truy cập tự nhiên

Lưu lượng truy cập phải trả tiền

Bất chấp tác động lan rộng của các vụ hack, cộng đồng thường phản hồi nhanh chóng, thường trong vòng 10 đến 50 phút. Tuy nhiên, các đợt airdrop, lưu lượng truy cập không phải trả tiền, quảng cáo trả phí và các liên kết Discord bị chiếm đoạt ít được chú ý hơn.

Ngoài ra, còn có nhiều hành vi lừa đảo qua tin nhắn riêng tư có mục tiêu hơn.

Chữ ký lừa đảo phổ biến

< /p>

< /p>

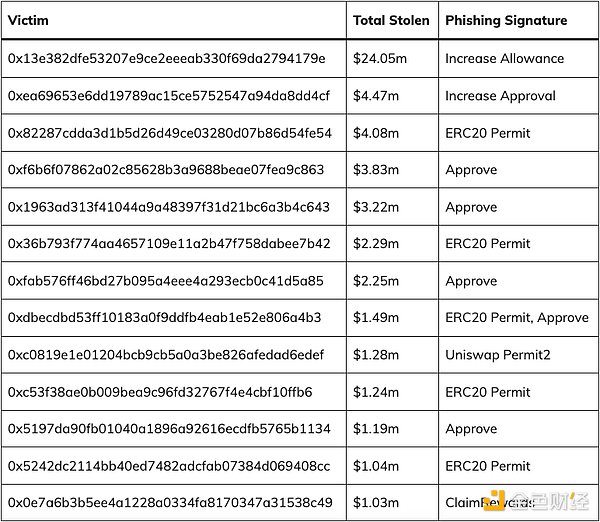

Các loại nội dung khác nhau nhắm mục tiêu vào các phương thức chữ ký lừa đảo khác nhau. Hình trên là một số phương pháp chữ ký lừa đảo phổ biến. Loại tài sản mà ví của nạn nhân nắm giữ sẽ quyết định loại chữ ký lừa đảo độc hại được tung ra.

Nhìn vào trường hợp sử dụng signalTransfer của GMX để đánh cắp token LP Reward, có thể thấy rõ rằng họ có một cách tận dụng một tài sản cụ thể rất tinh vi.

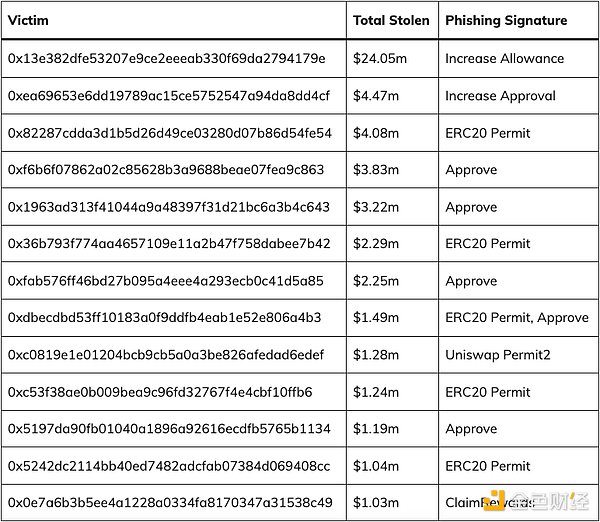

13 nạn nhân lừa đảo hàng đầu

Trên đây là những nạn nhân bị ảnh hưởng nặng nề nhất bởi nạn trộm cắp, với tổng thiệt hại lên tới 50 triệu USD. Có thể thấy, lý do chính của là để ký các chữ ký lừa đảo như Permit, Permit2, Approve, và Boost Allowance.

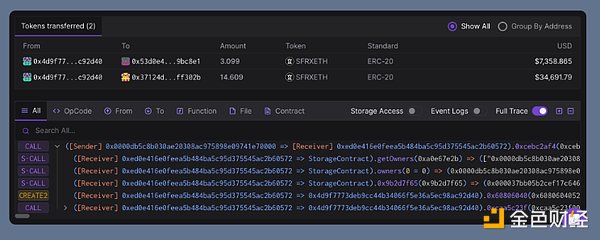

Sử dụng hợp đồng thông minh nhiều hơn

Multicall

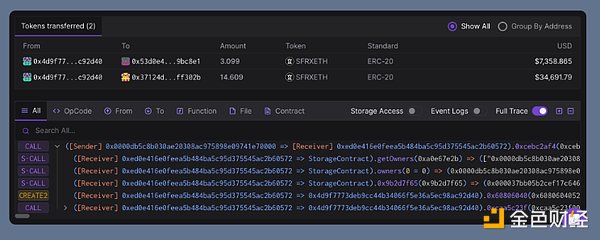

Bắt đầu từ Inferno, họ cũng bắt đầu sử dụng hợp đồng thông minh nhiều hơn. Ví dụ: việc chia một khoản phí cần có hai giao dịch. Điều này có thể không đủ nhanh, khiến nạn nhân có nguy cơ bị thu hồi ủy quyền trước lần chuyển tiền thứ hai. Để nâng cao hiệu quả, họ sử dụng tính năng đa cuộc gọi để chuyển tài sản hiệu quả hơn.

TẠO2 & TẠO

Tương tự, để vượt qua một số kiểm tra bảo mật ví, họ cũng cố gắng sử dụng hàm create2 hoặc create để tự động tạo địa chỉ tạm thời. Điều này sẽ khiến danh sách đen của ví trở nên vô dụng và cũng sẽ mang lại nhiều rắc rối hơn cho nghiên cứu lừa đảo, vì điểm đến chuyển tài sản không xác định trước khi bạn ký và địa chỉ tạm thời không có ý nghĩa để phân tích.

Đây là một sự thay đổi đáng kể so với năm ngoái.

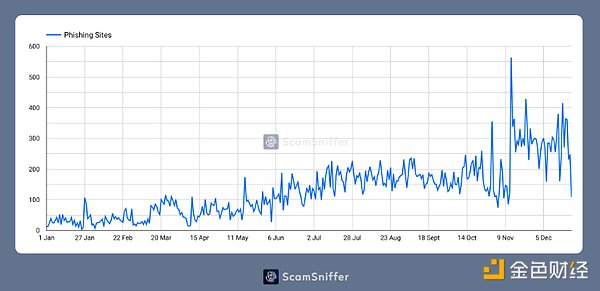

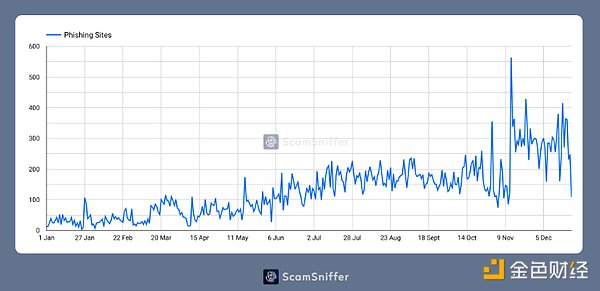

Trang web lừa đảo

Đạt được Phân tích Xu hướng số lượng các trang web lừa đảo cho thấy hoạt động lừa đảo đang tăng dần theo từng tháng. Điều này liên quan chặt chẽ đến lợi nhuận và tính ổn định của dịch vụ Wallet Drainers.

Đạt được Phân tích Xu hướng số lượng các trang web lừa đảo cho thấy hoạt động lừa đảo đang tăng dần theo từng tháng. Điều này liên quan chặt chẽ đến lợi nhuận và tính ổn định của dịch vụ Wallet Drainers.

Trên đây là những điều này fishing Nhà đăng ký tên miền chính được trang web sử dụng. Bằng cách phân tích địa chỉ máy chủ, chúng ta cũng có thể thấy rằng hầu hết họ đều sử dụng các dịch vụ như Cloudflare để ẩn địa chỉ máy chủ thực của mình.

Scam Sniffer làm gì?

Năm ngoái, Lừa đảo Sniffer Gần 12 triệu URL đã được quét và tìm thấy gần 145.000 URL độc hại. Danh sách đen nguồn mở của Scam Sniffer hiện chứa gần 100.000 tên miền độc hại và chúng tôi tiếp tục đẩy các tên miền trang web độc hại này lên các nền tảng như Chainabuse.

Báo cáo Sniffer lừa đảo vẫn tiếp tục nhiều kẻ rút tiền nổi tiếng và tiếp tục chia sẻ thông tin về các vụ trộm lớn trên nền tảng truyền thông xã hội để nâng cao nhận thức và hiểu biết của công chúng về các mối đe dọa lừa đảo.

Hiện tại, Scam Sniffer đã hỗ trợ một số nền tảng nổi tiếng trong việc bảo vệ người dùng của họ và cam kết cung cấp bảo mật web3 cho hàng tỷ người dùng tiếp theo.

JinseFinance

JinseFinance

< /p>

< /p>

< /p>

< /p>

< /p>

< /p>

Đạt được Phân tích Xu hướng số lượng các trang web lừa đảo cho thấy hoạt động lừa đảo đang tăng dần theo từng tháng. Điều này liên quan chặt chẽ đến lợi nhuận và tính ổn định của dịch vụ Wallet Drainers.

Đạt được Phân tích Xu hướng số lượng các trang web lừa đảo cho thấy hoạt động lừa đảo đang tăng dần theo từng tháng. Điều này liên quan chặt chẽ đến lợi nhuận và tính ổn định của dịch vụ Wallet Drainers.