Tác giả: 0xTodd Nguồn: X, @BessJoyce16

Nhiều bạn vẫn nhầm lẫn FHE với các công nghệ mã hóa như ZK và MPC nên bài viết này sẽ so sánh chi tiết 3 công nghệ này.

Lần trước chúng tôi đã phân tích Mã hóa hoàn toàn đồng hình (FHE, Mã hóa hoàn toàn đồng hình) Công nghệ như thế nào làm.

Nhưng nhiều bạn vẫn nhầm lẫn FHE với các công nghệ mã hóa như ZK và MPC nên chủ đề bài viết thứ hai dự kiến để so sánh chi tiết ba công nghệ này:

FHE vs ZK vs MPC < /p>

Đầu tiên, chúng ta hãy bắt đầu với câu hỏi cơ bản nhất: -Ba công nghệ là gì? -Họ làm việc như thế nào? -Chúng hoạt động như thế nào đối với các ứng dụng blockchain?

1. Bằng chứng không có kiến thức (ZK): Nhấn mạnh vào việc "chứng minh mà không rò rỉ"

< p dir="auto" data-testid="tweetText" style="text-align: left;">Đề xuất được thảo luận trong công nghệ zero-know proof (ZK) là: cách xác minh thông tin mà không rò rỉ bất kỳ nội dung cụ thể nào. .

ZK được xây dựng trên nền tảng vững chắc của mật mã Thông qua bằng chứng không có kiến thức, Alice có thể gửi tới cơ quan quản lý. bên kia Bob Proof: Cô ấy biết một bí mật mà không tiết lộ bất cứ điều gì về bí mật đó.

Hãy tưởng tượng một tình huống trong đó Alice muốn chứng minh khả năng trả nợ của mình với Bob, một nhân viên cho thuê ô tô, nhưng cô ấy không làm vậy. 'không muốn chuyển khoản ngân hàng hoặc những thứ tương tự. Ví dụ: tại thời điểm này, "điểm tín dụng" của phần mềm ngân hàng/thanh toán có thể so sánh với "bằng chứng không có kiến thức" của cô ấy.

Alice chứng minh rằng điểm tín dụng của cô ấy tốt với điều kiện Bob "không có kiến thức" mà không cần thể hiện điều đó. Tài khoản của cô ấy đang chảy, đó là bằng chứng không có kiến thức.

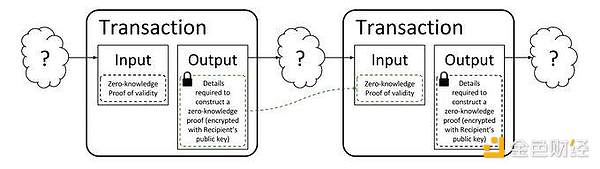

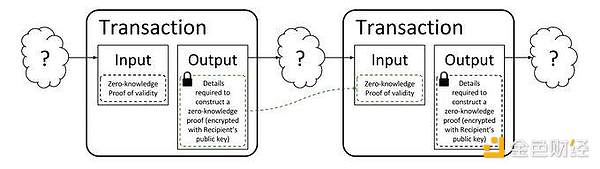

Nếu áp dụng cho blockchain, bạn có thể tham khảo loại tiền ẩn danh trước đó Zcash:

< p dir="auto" data-testid="tweetText" style="text-align: left;">Khi Alice chuyển tiền cho người khác, cô ấy phải ẩn danh và chứng minh rằng cô ấy có quyền chuyển những đồng tiền này (nếu không nó sẽ dẫn đến chi tiêu gấp đôi), vì vậy cô ấy cần tạo bằng chứng ZK.

Vì vậy, sau khi thợ mỏ Bob nhìn thấy bằng chứng này, anh ta không thể biết cô ấy là ai (tức là đúng với không biết gì về danh tính của Alice), giao dịch vẫn có thể được tải lên chuỗi.

2. Tính toán bảo mật đa bên (MPC): Nhấn mạnh vào "cách tính toán mà không bị rò rỉ"

Công nghệ điện toán bảo mật đa bên (MPC) chủ yếu được sử dụng trong: cách cho phép nhiều người tham gia tính toán cùng nhau một cách an toàn mà không bị rò rỉ thông tin nhạy cảm.

Công nghệ này cho phép nhiều người tham gia (chẳng hạn như Alice, Bob và Carol) làm việc cùng nhau để hoàn thành nhiệm vụ điện toán mà không bên nào tiết lộ dữ liệu đầu vào của họ.

Ví dụ: nếu Alice, Bob và Carol muốn tính mức lương trung bình của ba người họ mà không tiết lộ mức lương cụ thể của họ. Vậy làm thế nào để làm điều đó?

Mỗi người có thể chia tiền lương của mình thành ba phần và đổi hai phần với hai người còn lại. Mỗi người cộng các số nhận được rồi chia số đó.

Cuối cùng, ba người tổng hợp ba kết quả tính tổng và thu được giá trị trung bình, nhưng họ không thể xác định chính xác mức lương của những người khác ngoại trừ chính họ.

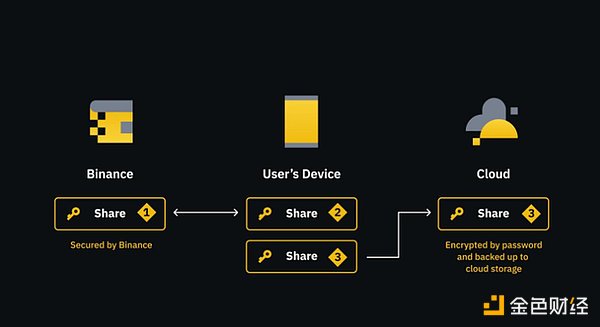

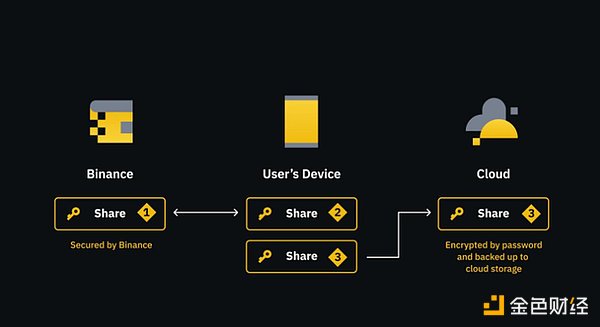

Nếu áp dụng vào ngành mã hóa, ví MPC sử dụng công nghệ đó.

Lấy ví MPC đơn giản nhất do Binance hoặc Bybit ra mắt làm ví dụ. Người dùng không còn cần phải lưu 12 từ ghi nhớ mà có phần giống với việc đặt khóa riêng. Phép thuật được đổi thành 2/2 đa chữ ký, một bản cho điện thoại di động của người dùng, một bản cho đám mây của người dùng và một bản cho sàn giao dịch.

Nếu người dùng vô tình làm mất điện thoại của mình, ít nhất Yunshang+Exchange có thể khôi phục nó.

Tất nhiên, nếu yêu cầu bảo mật cao hơn, một số ví MPC có thể hỗ trợ việc giới thiệu thêm bên thứ ba để bảo vệ các đoạn khóa riêng tư.

Do đó, dựa trên công nghệ mã hóa của MPC, nhiều bên có thể sử dụng khóa riêng một cách an toàn mà không cần tin tưởng lẫn nhau.

3. Mã hóa hoàn toàn đồng hình (FHE): Nhấn mạnh vào "cách mã hóa để tìm gia công"

Như đã đề cập trong chủ đề trước của tôi, mã hóa đồng cấu hoàn toàn (FHE) được áp dụng trong: Chúng tôi mã hóa như thế nào để sau khi mã hóa dữ liệu nhạy cảm, dữ liệu đó có thể được chuyển cho bên thứ ba không đáng tin cậy để tính toán phụ trợ và kết quả có thể được đưa ra. vẫn được chúng tôi giải mã. Cổng trước: https://x.com/0x_Todd/status/1810989860620226900…

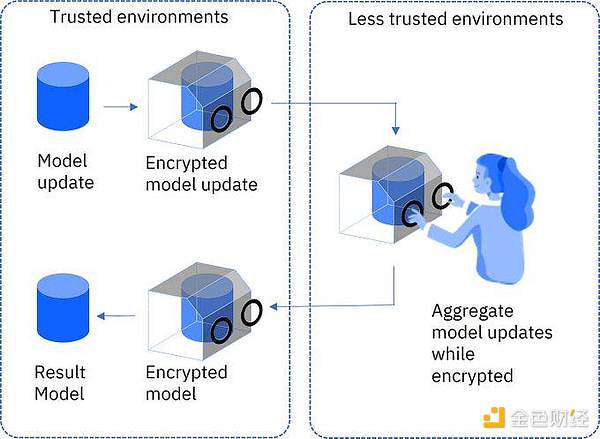

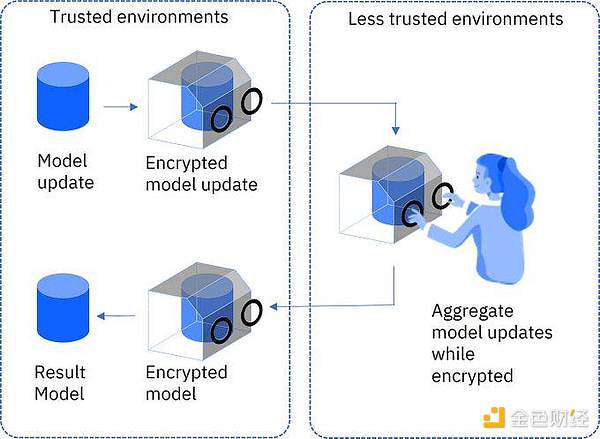

Ví dụ: Alice không có khả năng tính toán của riêng mình và cần phải dựa vào Bob để tính toán, nhưng Cô ấy không muốn nói sự thật cho Bob biết nên chỉ có thể đưa nhiễu vào dữ liệu gốc (mã hóa bất kỳ số phép cộng/nhân nào), sau đó sử dụng sức mạnh tính toán mạnh mẽ của Bob để xử lý dữ liệu. chính nó mới có được kết quả thực sự, còn Bob thì không biết gì về nội dung.

Hãy tưởng tượng rằng nếu bạn cần xử lý dữ liệu nhạy cảm, chẳng hạn như hồ sơ y tế hoặc thông tin tài chính cá nhân, trong môi trường điện toán đám mây thì FHE đặc biệt quan trọng. Nó cho phép dữ liệu được mã hóa trong suốt quá trình xử lý, điều này không chỉ giữ an toàn cho dữ liệu mà còn tuân thủ các quy định về quyền riêng tư.

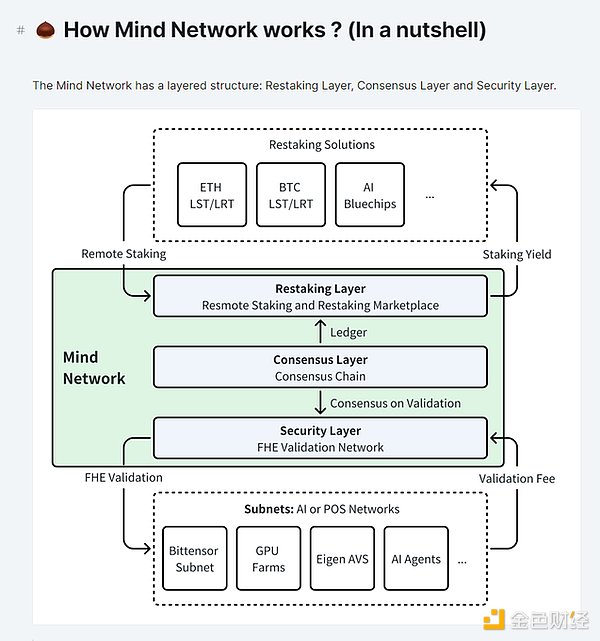

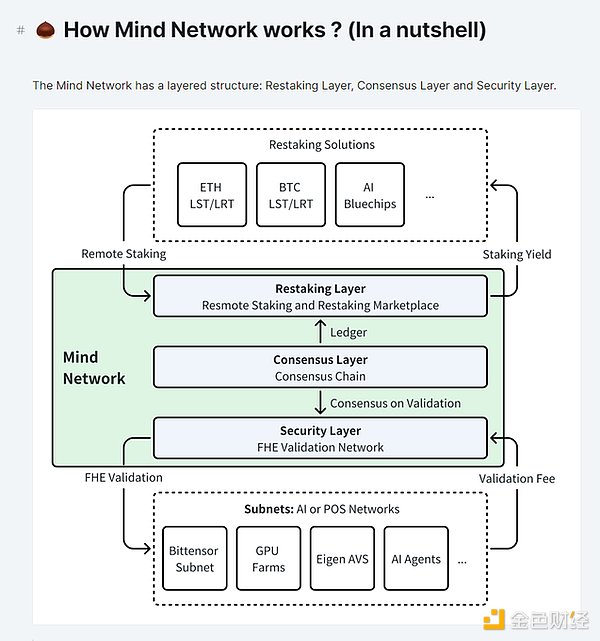

Lần trước chúng ta tập trung phân tích tại sao ngành AI cần FHE. Vậy trong ngành mã hóa, công nghệ FHE có thể mang lại những ứng dụng gì? Ví dụ: một dự án có tên Mind Network đã nhận được Ethereum Grant và cũng là dự án Vườn ươm Binance. Nó tập trung vào một vấn đề cốt lõi của cơ chế PoS:

Các giao thức PoS như Ethereum có hơn 1 triệu trình xác thực nên không có vấn đề gì. Nhưng đối với nhiều dự án nhỏ, vấn đề nảy sinh là thợ mỏ vốn lười biếng.

Tại sao bạn lại nói vậy? Về lý thuyết, công việc của nút là cẩn thận xác minh xem mỗi giao dịch có hợp pháp hay không. Tuy nhiên, một số giao thức PoS nhỏ không có đủ nút và bao gồm nhiều “nút lớn”.

Do đó, nhiều nút PoS nhỏ đã nhận thấy rằng thay vì lãng phí thời gian vào việc tự tính toán và xác minh, tốt hơn hết bạn nên trực tiếp theo dõi và sao chép kết quả làm sẵn của các nút lớn.

Không còn nghi ngờ gì nữa rằng điều này sẽ mang lại sự tập trung hóa quá mức.

Ngoài ra, cảnh bỏ phiếu còn có loại biển "theo sau".

Ví dụ: trong cuộc bỏ phiếu trước đây về giao thức MakerDAO, vì năm đó A16Z có quá nhiều vị trí bỏ phiếu MKR nên thái độ của nó thường đóng vai trò quyết định trong một số giao thức nhất định . Sau cuộc bỏ phiếu A16Z, nhiều silo bỏ phiếu nhỏ buộc phải tuân theo bỏ phiếu hoặc bỏ phiếu trắng, điều này hoàn toàn không phản ánh được dư luận thực sự.

Vì vậy, Mind Network sử dụng công nghệ FHE:

Hãy để các nút PoS *không biết nhau *Nếu câu trả lời của bên kia là chính xác, sức mạnh tính toán của máy vẫn có thể được sử dụng để hoàn tất quá trình xác minh khối và ngăn chặn các nút PoS đạo văn lẫn nhau.

hoặc

Để cử tri *không* biết ý định bỏ phiếu của nhau. Vẫn có thể thực hiện được. sử dụng nền tảng bỏ phiếu để tính toán kết quả bỏ phiếu và ngăn chặn việc theo dõi phiếu bầu.

Đây là một trong những ứng dụng quan trọng của FHE trong blockchain.

Vì vậy, để đạt được chức năng như vậy, Mind cũng cần xây dựng lại giao thức matryoshka đặt lại. Bởi vì bản thân EigenLayer sẽ cung cấp dịch vụ "nút thuê ngoài" cho một số blockchain nhỏ trong tương lai và nếu hợp tác với FHE, tính bảo mật của mạng PoS hoặc bỏ phiếu có thể được cải thiện đáng kể.

Sử dụng một phép ẩn dụ không phù hợp, việc đưa Eigen+Mind vào một blockchain nhỏ giống như một quốc gia nhỏ không thể tự giải quyết công việc nội bộ của mình, vì vậy nó giới thiệu quân đội nước ngoài.

Đây có thể coi là một trong những điểm khác biệt giữa Mind với Renzo và Puffer ở nhánh PoS/Restering So với Renzo và Puffer, Mind Network ra đời muộn hơn. Gần đây, Mainnet mới được ra mắt và tương đối không bận rộn như mùa hè Re-take.

Tất nhiên, Mind Network cũng cung cấp các dịch vụ trên nhánh AI, chẳng hạn như sử dụng công nghệ FHE để mã hóa dữ liệu được cung cấp cho AI, sau đó cho phép AI thực hiện *không biết* Tìm hiểu và xử lý dữ liệu này mà không cần dữ liệu gốc. Các trường hợp điển hình bao gồm hợp tác với mạng con bittensor.

Cuối cùng, hãy để tôi tóm tắt:

Mặc dù ZK ( Bằng chứng không có kiến thức), MPC (tính toán nhiều bên) và FHE (mã hóa hoàn toàn đồng hình) đều là các công nghệ mã hóa tiên tiến được thiết kế để bảo vệ quyền riêng tư và bảo mật dữ liệu, nhưng có những khác biệt về kịch bản ứng dụng/độ phức tạp kỹ thuật:

< p style="text-align: left;">Các tình huống ứng dụng: ZK nhấn mạnh "cách chứng minh". Nó cung cấp một cách để một bên chứng minh tính chính xác của một phần thông tin cho bên khác mà không tiết lộ bất kỳ thông tin bổ sung nào. Kỹ thuật này hữu ích khi bạn cần xác minh quyền hoặc danh tính.

MPC nhấn mạnh "cách tính toán". Nó cho phép nhiều người tham gia thực hiện các phép tính cùng nhau mà không cần phải tiết lộ đầu vào riêng lẻ của họ. Điều này được sử dụng trong các tình huống cần cộng tác dữ liệu nhưng phải bảo vệ quyền riêng tư dữ liệu của tất cả các bên, chẳng hạn như phân tích dữ liệu giữa các cơ quan và kiểm toán tài chính.

FHE nhấn mạnh "cách mã hóa". Nó cho phép thực hiện các phép tính phức tạp trong khi dữ liệu luôn được mã hóa. Điều này đặc biệt quan trọng đối với các dịch vụ điện toán đám mây/AI, nơi người dùng có thể xử lý dữ liệu nhạy cảm trong môi trường đám mây một cách an toàn.

Độ phức tạp về mặt kỹ thuật: Mặc dù ZK rất mạnh về mặt lý thuyết, nhưng việc thiết kế các giao thức chứng minh không có kiến thức hiệu quả và dễ thực hiện có thể rất phức tạp và đòi hỏi kỹ năng lập trình và toán học chuyên sâu Ví dụ, có nhiều "mạch" khác nhau mà mọi người không hiểu được.

MPC cần giải quyết các vấn đề về đồng bộ hóa và hiệu quả liên lạc khi triển khai nó, đặc biệt khi có nhiều người tham gia, chi phí điều phối và chi phí tính toán có thể rất cao.

FHE phải đối mặt với những thách thức lớn về hiệu quả tính toán. Thuật toán mã hóa tương đối phức tạp và chỉ mới được hình thành vào năm 2009. Mặc dù có sức hấp dẫn về mặt lý thuyết nhưng độ phức tạp tính toán cao và chi phí thời gian trong các ứng dụng thực tế vẫn là trở ngại lớn.

Thành thật mà nói, khả năng bảo mật dữ liệu và bảo vệ quyền riêng tư cá nhân mà chúng tôi dựa vào đang phải đối mặt với những thách thức chưa từng có. Hãy tưởng tượng rằng nếu không có công nghệ mã hóa, tất cả thông tin trong tin nhắn văn bản, đồ ăn mang về và mua sắm trực tuyến của chúng ta sẽ bị lộ. Giống như một cánh cửa không khóa, ai cũng có thể tùy ý vào.

Tôi hy vọng rằng những người bạn đang bối rối về ba khái niệm này có thể phân biệt rõ ràng ba viên ngọc này trên Chén Thánh của mật mã.

JinseFinance

JinseFinance