Bởi: Sissice

Nền

Vào ngày 24 tháng 4 năm 2024, theo thông tin tình báo từ nhóm bảo mật SlowMist, dự án YIEDL trên chuỗi BSC đã bị tấn công và kẻ tấn công đã kiếm được khoản lãi khoảng 300.000 USD. Nhóm bảo mật SlowMist đã phân tích vụ tấn công và chia sẻ kết quả như sau:

(https://twitter.com/SlowMist_Team/status/1782962346039898473)

Thông tin liên quan

Địa chỉ của kẻ tấn công:

0x322696471792440499b1979e0a440491e870667a

Địa chỉ hợp đồng bị tấn công:

0x4edda16ab4f4cc46b160abc42763ba63885862a4

Giao dịch tấn công một phần:

0x49ca5e188c538b4f2efb45552f13309cc0dd1f3592eee54decfc9da54620c2ec

0x3629ad588ac120163792e92b6c43b dc5bf35cac66eb7f3a0267df93abc849

< p style="text-align: left;">0x0a89b8670c40b4067b9522a5933c3bf8c44c968103aa642b04c65d49ad9e6457

0x5e468cba495e5f6165418fb9d87d8243 0 9c54261055425f33f588dd3b3abbcea

0x8710034dadeccfc8c26f651c612f613fffdece6e2f9957b9ec8ab843218168c1d

0x9da398ed274c8cfa774b36003fa8c930d3430d0fc5889b5008830fd6463f68a9

0x2e3d4332f66a334e0170187011ed673 22f95bf4443b618e08f8052437ef7a

0x5a15fdc57c35f2305aaa0bb95b109ad412b17406d737d137190fe5867393339d

0x8ef3765665cd849cdf9132ab37caf6aa0f891e1f7d9f4 18f86a6ab6ea38b6f5b

0xa9fa04b033afbed2218679aea92e9429a5f7839d0b4c65358ebf9ba20efcd021

Cốt lõi của cuộc tấn công

Cốt lõi của cuộc tấn công trong vụ việc này là việc không sử dụng hợp đồng để xử lý lệnh gọi hàm quy đổi một cách đầy đủ. Tham số này là dữ liệu quan trọng kiểm soát việc trao đổi tài sản và thường chứa các hướng dẫn giao dịch hoặc thông tin định tuyến cụ thể. Kẻ tấn công thực hiện chuyển giao tài sản trái phép bằng cách xây dựng tham số bên ngoài này một cách có ác ý.

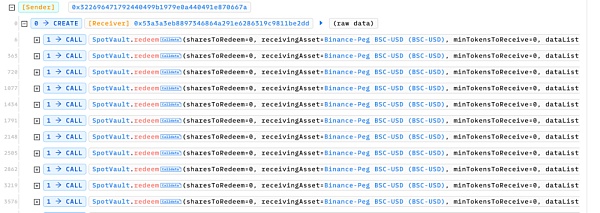

Phân tích giao dịch

Kẻ tấn công gọi hàm đổi quà là bội số lần , áp dụng để mua lại tài sản có số lượng bằng 0. Bản thân hành vi này có vẻ vô hại, vì khi số lượng mua lại bằng 0, nó thường không kích hoạt bất kỳ dòng tiền thực tế nào:

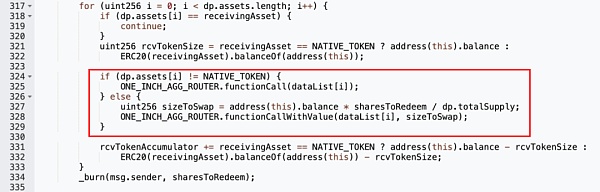

Nhưng theo chức năng đổi quà, chúng ta có thể thấy điều đó hàm sẽ đi qua Danh sách các tài sản được hợp đồng cho phép và khi tài sản hiện tại không phải là tài sản mà người dùng muốn nhận thì nó sẽ được phân tích cú pháp theo tham số dataList đến và chức năng tương ứng trong Router 1inch sẽ được gọi ra bên ngoài để thực hiện hoạt động trao đổi tài sản.

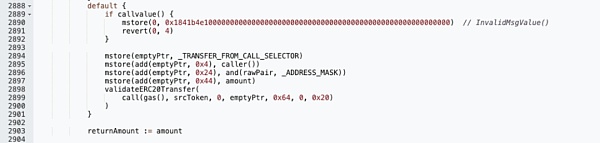

Vì danh sách dữ liệu được chuyển ở đây chưa được kiểm tra và xác minh nên kẻ tấn công có thể tạo ra một giá trị độc hại để thực thi chức năng unoswapTo của hợp đồng Bộ định tuyến 1inch nhằm thực hiện bất kỳ hoạt động trao đổi mã thông báo nào có thể kiểm soát được.

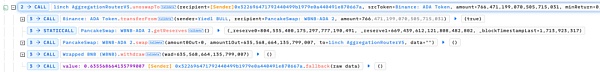

Kết quả là Token WBNB-ADA trong hợp đồng Yiedl BULL đã được đổi lấy BNB đến địa chỉ của kẻ tấn công.

Bằng cách này, kẻ tấn công có thể kích hoạt hoạt động trao đổi mã thông báo được kiểm soát bởi tham số dataList mà không thực sự sở hữu bất kỳ cổ phiếu mua lại nào. Không cần tiêu tốn tài sản của chính mình, kẻ tấn công có thể huy động vốn hợp đồng nhiều lần và rời khỏi thị trường với lợi nhuận. .

Tóm tắt

Cốt lõi của cuộc tấn công này là Nó có thể xác minh đầy đủ tham số dataList do người dùng nhập vào, cho phép kẻ tấn công xây dựng dữ liệu bên ngoài độc hại và sử dụng 1inch để đánh cắp mã thông báo trong hợp đồng. Nhóm bảo mật SlowMist khuyến nghị các bên tham gia dự án nên triển khai cơ chế xác minh tham số nghiêm ngặt trong quá trình phát triển, đặc biệt là khi cấp vốn cho các hoạt động trong hợp đồng, để đảm bảo rằng tất cả các lệnh gọi bên ngoài đều tuân thủ các thông số kỹ thuật hành vi dự kiến và tiến hành kiểm tra bảo mật kỹ lưỡng đối với hợp đồng. logic , để ngăn chặn sự cố tương tự xảy ra lần nữa.

WenJun

WenJun

WenJun

WenJun WenJun

WenJun ZeZheng

ZeZheng ZeZheng

ZeZheng JinseFinance

JinseFinance Others

Others Coindesk

Coindesk Bitcoinist

Bitcoinist Bitcoinist

Bitcoinist Cointelegraph

Cointelegraph