Tác giả: Pika, đại sứ chuỗi công cộng Sui, nhà nghiên cứu DePIN

Giới thiệu:

Mặc dù hiện tại con đường DePIN đang rất hot nhưng DePIN- liên quan Vẫn còn những trở ngại kỹ thuật để các thiết bị IoT được kết nối với blockchain trên quy mô lớn. Nói chung, nếu muốn kết nối phần cứng IoT với blockchain, bạn cần trải qua ba giai đoạn chính sau:

1. Hoạt động đáng tin cậy của thiết bị phần cứng;

2 . Thu thập xác minh và cung cấp dữ liệu;

3. Phân phối dữ liệu cho các ứng dụng khác nhau.

Có nhiều kịch bản tấn công và biện pháp đối phó khác nhau trong ba giai đoạn này và cần phải đưa ra các thiết kế cơ chế khác nhau. Từ góc độ quy trình làm việc của dự án và thiết kế giao thức, bài viết này xem xét và phân tích toàn bộ quá trình thiết bị IoT tạo ra dữ liệu từ độ tin cậy, xác minh dữ liệu được lưu trữ, tạo bằng chứng thông qua tính toán và đưa dữ liệu vào chuỗi khối. Nếu bạn là một doanh nhân trong lĩnh vực DePIN, tôi hy vọng bài viết này có thể giúp bạn phát triển dự án về phương pháp luận và thiết kế kỹ thuật.

Sau đây,chúng tôi lấy kịch bản phát hiện chất lượng không khí làm ví dụ và phân tích nó dựa trên ba cơ sở hạ tầng DePIN: IoTeX, DePHY và peaq, để giải thích cách hoạt động của cơ sở hạ tầng DePIN . Loại nền tảng cơ sở hạ tầng này có thể kết nối các thiết bị IoT và cơ sở blockchain/Web3 để giúp các bên tham gia dự án nhanh chóng khởi động các dự án ứng dụng DePIN.

Hoạt động đáng tin cậy của các thiết bị phần cứng

Độ tin cậy của thiết bị phần cứng, bao gồm sự tin cậy vào danh tính thiết bị và sự tin cậy vào việc thực thi chương trình có thể được xác minh mà không bị giả mạo.

Mô hình hoạt động cơ bản của DePIN

Trong các kế hoạch khuyến khích của hầu hết các dự án DePIN, những người vận hành thiết bị phần cứng sẽ cung cấp dịch vụ cho thế giới bên ngoài như một con bài thương lượng . Yêu cầu phần thưởng từ hệ thống khuyến khích. Ví dụ: ở Helium, các thiết bị điểm phát sóng mạng nhận được phần thưởng HNT bằng cách cung cấp vùng phủ sóng tín hiệu. Nhưng trước khi nhận được các ưu đãi từ hệ thống, thiết bị DePIN cần cung cấp bằng chứng chứng minh rằng nó thực sự đã bỏ ra một “công sức” nhất định theo yêu cầu.

Loại bằng chứng dùng để chứng minh rằng một người đã cung cấp một số loại dịch vụ nhất định và thực hiện một số hoạt động nhất định trong thế giới thực được gọi là bằng chứng về công việc thể chất(Bằng chứng về công việc thể chất, PoPW ). Trong thiết kế giao thức của dự án DePIN, bằng chứng vật lý về công việc đóng vai trò quyết định và do đó có nhiều kịch bản tấn công khác nhau và các biện pháp đối phó tương ứng.

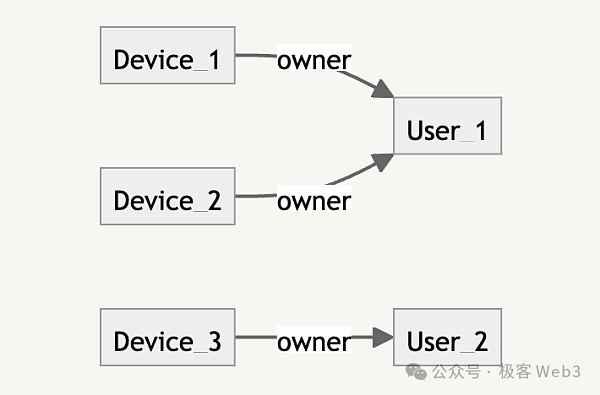

Dự án DePIN dựa vào blockchain để hoàn thành quá trình phân phối khuyến khích và phân phối mã thông báo. Tương tự như hệ thống khóa chung và khóa riêng trong chuỗi công khai truyền thống, quy trình xác minh danh tính của thiết bị DePIN cũng yêu cầu sử dụng khóa chung và khóa riêng. Khóa riêng được sử dụng để tạo và ký "bằng chứng vật lý về công việc" và khóa công khai key được thế giới bên ngoài sử dụng để xác minh bằng chứng trên hoặc làm thẻ nhận dạng (ID thiết bị) của thiết bị phần cứng.

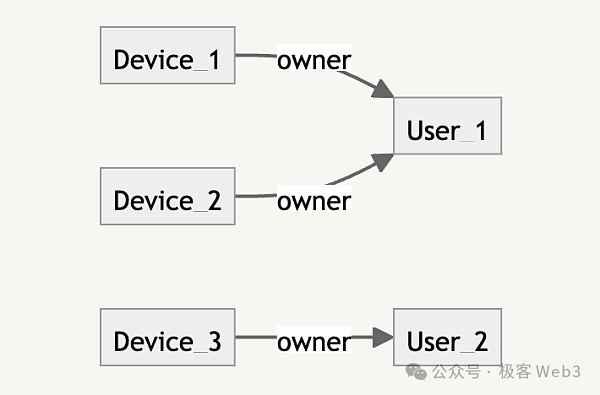

Ngoài ra, việc sử dụng trực tiếp địa chỉ trên chuỗi của thiết bị để nhận ưu đãi token là bất tiện, do đó, nhóm dự án DePIN thường triển khai hợp đồng thông minh trên chuỗi, ghi lại các thiết bị khác nhau Địa chỉ tài khoản trên chuỗi của chủ sở hữu tương tự như mối quan hệ một-một hoặc nhiều-một trong cơ sở dữ liệu. Bằng cách này, phần thưởng mã thông báo mà các thiết bị vật lý ngoài chuỗi nhận được có thể được chuyển trực tiếp vào tài khoản trên chuỗi của chủ sở hữu thiết bị.

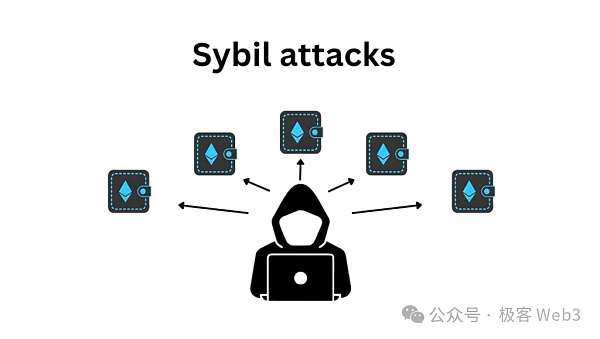

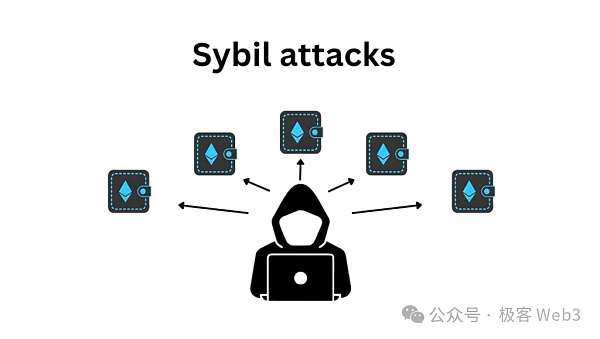

Cuộc tấn công của phù thủy

Hầu hết các nền tảng cung cấp cơ chế khuyến khích sẽ gặp phải "cuộc tấn công phù thủy", nghĩa là ai đó có thể kiểm soát một số lượng lớn tài khoản hoặc thiết bị hoặc tạo các chứng chỉ nhận dạng khác nhau, giả vờ là nhiều người và nhận được nhiều phần thưởng. Lấy tính năng phát hiện chất lượng không khí mà chúng tôi đã đề cập trước đó làm ví dụ. Càng nhiều thiết bị cung cấp dịch vụ này, hệ thống sẽ phân phối càng nhiều phần thưởng. Ai đó có thể sử dụng các phương tiện kỹ thuật để nhanh chóng tạo ra nhiều bản sao dữ liệu phát hiện không khí và chữ ký thiết bị tương ứng, đồng thời tạo ra một lượng lớn bằng chứng vật lý về công việc để kiếm lợi nhuận. Điều này sẽ khiến các token của dự án DePIN bị lạm phát cao, vì vậy điều này loại gian lận phải được dừng lại.

Cái gọi là phản phù thủy, nếu không sử dụng KYC và các phương pháp phá hủy quyền riêng tư khác thì các biện pháp phổ biến nhất là POW và POS. Trong giao thức Bitcoin, người khai thác phải tiêu tốn rất nhiều tài nguyên máy tính để nhận được phần thưởng khai thác, chuỗi công khai POS trực tiếp cho phép những người tham gia mạng cầm cố một lượng lớn tài sản.

Trong lĩnh vực DePIN, việc chống phù thủy có thể được cho là do "làm tăng chi phí tạo ra bằng chứng vật lý về công việc". Vì việc tạo ra bằng chứng vật lý về công việc phụ thuộc vào thông tin nhận dạng thiết bị hợp lệ ( khóa riêng), do đó, miễn là chi phí lấy thông tin nhận dạng tăng lên thì có thể ngăn chặn được một số hành vi gian lận nhất định tạo ra số lượng lớn bằng chứng công việc với chi phí thấp.

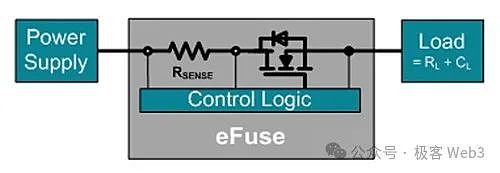

Một giải pháp tương đối hiệu quả cho các mục tiêu trên là cho phép các nhà sản xuất thiết bị DePIN độc quyền cấp quyền tạo thông tin nhận dạng và tùy chỉnh các thiết bị. < strong>Nhập một thẻ nhận dạng duy nhất cho mỗi thiết bị. Điều này giống như việc Cục Công an ghi lại thông tin nhận dạng của mọi công dân, chỉ những người có thể tìm thấy trong cơ sở dữ liệu của Cục Công an mới đủ điều kiện nhận trợ cấp của chính phủ.

(Nguồn ảnh: DigKey)

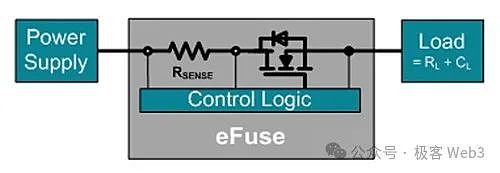

Trong quá trình sản xuất, các nhà sản xuất thiết bị DePIN sẽ sử dụng các chương trình để tạo root key trong một thời gian đủ dài, sau đó ngẫu nhiên Khóa gốc được chọn sẽ được ghi vào chip bằng công nghệ eFuse. Để phổ biến khoa học ở đây, eFuse (cầu chì điện tử lập trình) là một công nghệ điện tử lưu trữ thông tin trong các mạch tích hợp, thông tin được nhập vào thường không thể bị giả mạo hoặc xóa và có sự đảm bảo an ninh mạnh mẽ.

Theo quy trình sản xuất này, cả chủ sở hữu thiết bị và nhà sản xuất đều không thể biết khóa riêng và khóa gốc của thiết bị. Các thiết bị phần cứng có thể lấy và sử dụng khóa hoạt động từ khóa gốc trong môi trường cách ly của TEE, bao gồm khóa riêng dùng để ký thông tin và khóa chung dùng để xác minh danh tính của thiết bị với thế giới bên ngoài. Không ai hoặc chương trình nào bên ngoài môi trường TEE có thể nhận biết được chi tiết của khóa.

Theo mô hình trên, nếu muốn nhận được ưu đãi bằng mã thông báo, bạn phải mua thiết bị từ các nhà sản xuất độc quyền. Nếu kẻ tấn công Sybil muốn vượt qua nhà sản xuất thiết bị và tạo ra một số lượng lớn bằng chứng hoạt động với chi phí thấp, thì kẻ đó cần phải bẻ khóa hệ thống bảo mật của nhà sản xuất và đăng ký khóa chung để tự tạo khóa vào thiết bị được mạng cấp phép. Kẻ tấn công Sybil khó có thể thực hiện các cuộc tấn công với chi phí thấp, trừ khi nhà sản xuất thiết bị đề phòng.

Một khi người ta phát hiện nhà sản xuất thiết bị có dấu hiệu đáng ngờ làm điều xấu, nhà sản xuất thiết bị DePIN có thể bị vạch trần thông qua sự đồng thuận của xã hội, điều này thường sẽ khiến chính dự án DePIN bị ảnh hưởng. Nhưng trong hầu hết các trường hợp, với tư cách là người hưởng lợi cốt lõi của giao thức mạng DePIN, các nhà sản xuất thiết bị hầu như không có động cơ xấu, bởi vì nếu giao thức mạng được phép hoạt động một cách có trật tự, số tiền kiếm được từ việc bán máy đào sẽ cao hơn DePIN Mining kiếm được nhiều tiền hơn nên họ có xu hướng không làm điều ác hơn.

(Nguồn ảnh: Pintu Academy)

Nếu thiết bị phần cứng không được cung cấp thống nhất bởi một nhà sản xuất tập trung thì khi bất kỳ thiết bị nào được kết nối Khi dePINing mạng, trước tiên hệ thống phải xác nhận rằng thiết bị có các đặc điểm mà giao thức yêu cầu. Ví dụ: hệ thống sẽ kiểm tra xem các thiết bị mới được thêm vào này có mô-đun phần cứng độc quyền hay không, các thiết bị không có mô-đun như vậy thường không vượt qua được chứng nhận. Để thiết bị có các mô-đun phần cứng nói trên sẽ tốn một khoản tiền nhất định, điều này sẽ làm tăng chi phí cho các cuộc tấn công phù thủy, từ đó đạt được mục đích tấn công chống phù thủy. Trong trường hợp này, sẽ khôn ngoan và an toàn hơn nếu chạy thiết bị bình thường thay vì tạo ra một cuộc tấn công Sybil.

Tấn công giả mạo dữ liệu

Hãy tưởng tượng rằng nếu dữ liệu phát hiện chất lượng không khí được thu thập bởi một thiết bị nhất định trở nên dễ thay đổi hơn, Nếu dữ liệu mạnh, hệ thống sẽ coi dữ liệu có giá trị hơn và cung cấp nhiều phần thưởng hơn cho dữ liệu đó, khi đó bất kỳ thiết bị nào cũng sẽ có đủ động lực để làm sai lệch dữ liệu và cố tình thể hiện tính biến động cao. Ngay cả các thiết bị được các nhà sản xuất tập trung sử dụng để xác thực danh tính cũng có thể "đưa hàng hóa tư nhân" vào quá trình tính toán dữ liệu và ghi lại dữ liệu gốc được thu thập.

Làm thế nào để đảm bảo rằng thiết bị DePIN trung thực, đáng tin cậy và không tự ý sửa đổi dữ liệu đã thu thập? Điều này đòi hỏi phải sử dụng công nghệ Phần mềm đáng tin cậy, trong đó nổi tiếng hơn là TEE (Môi trường thực thi đáng tin cậy) và SPE (Môi trường xử lý an toàn). Các công nghệ cấp phần cứng này có thể đảm bảo rằng dữ liệu được thực thi trên thiết bị theo quy trình đã được xác minh trước và không có "hàng hóa riêng" trong quá trình tính toán.

(Nguồn ảnh: Trustonic)

Dưới đây là phần giới thiệu ngắn gọn, TEE (Môi trường thực thi tin cậy) thường nằm trong bộ xử lý hoặc lõi bộ xử lý Được triển khai để bảo vệ dữ liệu nhạy cảm và thực hiện các hoạt động nhạy cảm. TEE cung cấp một môi trường thực thi đáng tin cậy, nơi mã và dữ liệu được bảo vệ bằng bảo mật cấp phần cứng để ngăn chặn phần mềm độc hại, các cuộc tấn công độc hại hoặc truy cập trái phép. Ví dụ: các ví phần cứng như Leger và Keystone đều sử dụng công nghệ TEE.

Hầu hết các chip hiện đại đều hỗ trợ TEE, đặc biệt là các chip hướng tới thiết bị di động, thiết bị IoT và dịch vụ đám mây. Thông thường, bộ xử lý hiệu suất cao, chip bảo mật, SoC điện thoại thông minh (System-on-Chip) và chip máy chủ đám mây sẽ tích hợp công nghệ TEE, vì các kịch bản ứng dụng liên quan đến phần cứng này thường có tính bảo mật cao.

Tuy nhiên, không phải tất cả phần cứng đều hỗ trợ chương trình cơ sở đáng tin cậy và một số bộ vi điều khiển, chip cảm biến và chip nhúng tùy chỉnh cấp thấp hơn có thể thiếu hỗ trợ cho TEE. Đối với những con chip giá rẻ này, các cuộc tấn công thăm dò và các phương tiện khác có thể được sử dụng để lấy thông tin nhận dạng được lưu giữ trong chip, sau đó giả mạo danh tính và hành vi của thiết bị. Ví dụ: cuộc tấn công lấy dữ liệu khóa riêng được lưu trên chip, sau đó sử dụng khóa riêng để ký vào dữ liệu bị giả mạo hoặc giả mạo, ngụy trang thành dữ liệu do chính thiết bị tạo ra.

Tuy nhiên, các cuộc tấn công thăm dò dựa vào thiết bị chuyên dụng, các thao tác và quy trình phân tích dữ liệu chính xác, chi phí cho cuộc tấn công quá cao, cao hơn nhiều so với chi phí để có được trực tiếp những con chip giá rẻ như vậy từ thị trường. Thay vì kiếm tiền bằng cách bẻ khóa thông tin nhận dạng của các thiết bị cấp thấp giả mạo thông qua các cuộc tấn công thăm dò và các phương tiện khác, những kẻ tấn công sẽ sẵn sàng trực tiếp mua nhiều thiết bị giá rẻ hơn.

Kịch bản tấn công nguồn dữ liệu

TEE được đề cập ở trên có thể đảm bảo rằng thiết bị phần cứng tạo ra kết quả dữ liệu một cách trung thực và chỉ có thể chứng minh rằng Dữ liệu là đầu vào Sau khi vào thiết bị, nó chưa được xử lý độc hại, nhưng không có cách nào để đảm bảo rằng nguồn dữ liệu đầu vào là đáng tin cậy trước khi tính toán và xử lý. Điều này thực sự tương tự như vấn đề mà giao thức oracle gặp phải.

Ví dụ: nếu máy dò chất lượng không khí được đặt gần một nhà máy phát ra khí thải nhưng có người che máy dò chất lượng không khí bằng lọ thủy tinh kín vào ban đêm, thì máy dò chất lượng không khí thu được dữ liệu phải là không đúng sự thật. Tuy nhiên, các kịch bản tấn công trên thường không mang lại lợi nhuận và những kẻ tấn công không cần phải làm điều này hầu hết thời gian vì nó vô ơn. Đối với giao thức mạng DePIN,miễn là thiết bị đáp ứng quy trình tính toán trung thực và đáng tin cậy cũng như đặt khối lượng công việc cần thiết để đáp ứng giao thức khuyến khích thì về mặt lý thuyết, thiết bị đó sẽ được khen thưởng.

Giới thiệu dự án

IoTeX

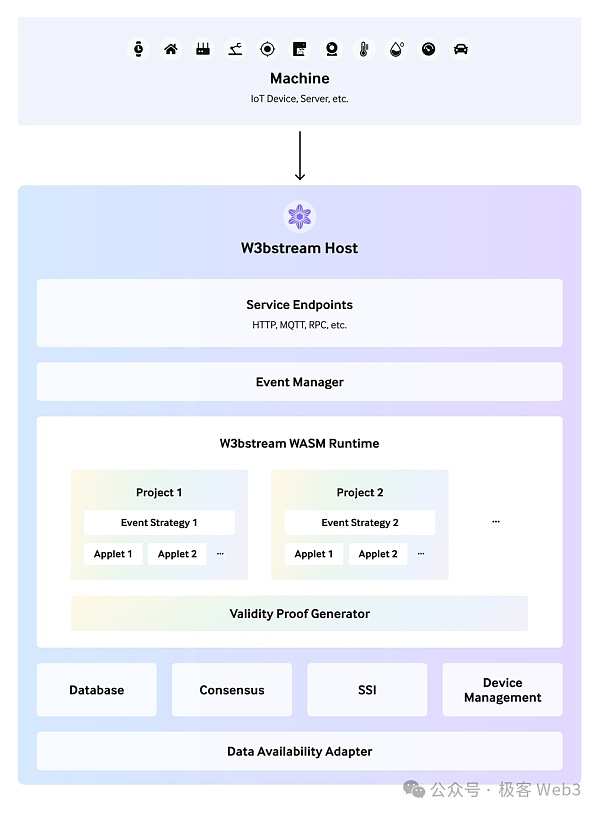

IoTeX cung cấp Công cụ phát triển W3bStream để kết nối các thiết bị IoT với blockchain và Web3. SDK W3bStream IoT bao gồm các thành phần cơ bản như giao tiếp và nhắn tin, dịch vụ nhận dạng và thông tin xác thực cũng như dịch vụ mật mã.

SDK IoT của W3bStream đã phát triển rất hoàn thiện các chức năng mã hóa và bao gồm nhiều loại mã hóa Triển khai thuật toán, chẳng hạn như API mật mã PSA, nguyên thủy mật mã, dịch vụ mật mã, HAL, Công cụ, Root of Trust và các mô-đun khác.

Với các mô-đun này, dữ liệu do thiết bị tạo ra có thể được ký trên nhiều thiết bị phần cứng khác nhau theo cách an toàn hoặc không an toàn và được chuyển đến lớp dữ liệu tiếp theo thông qua mạng để xác minh.

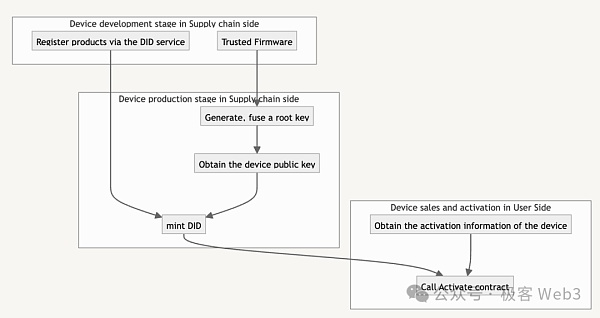

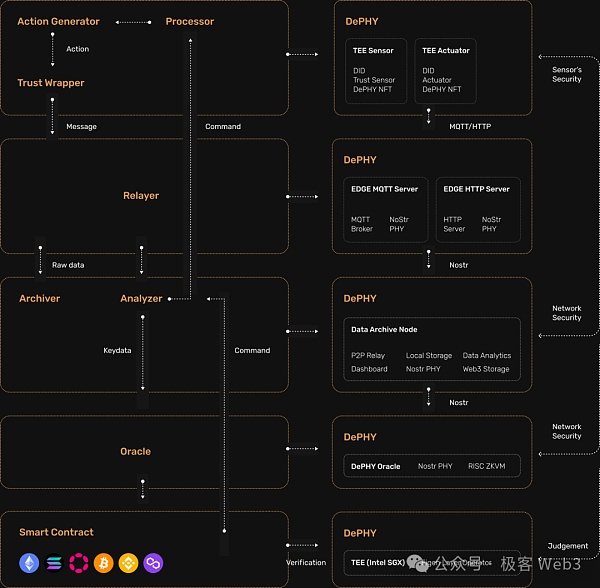

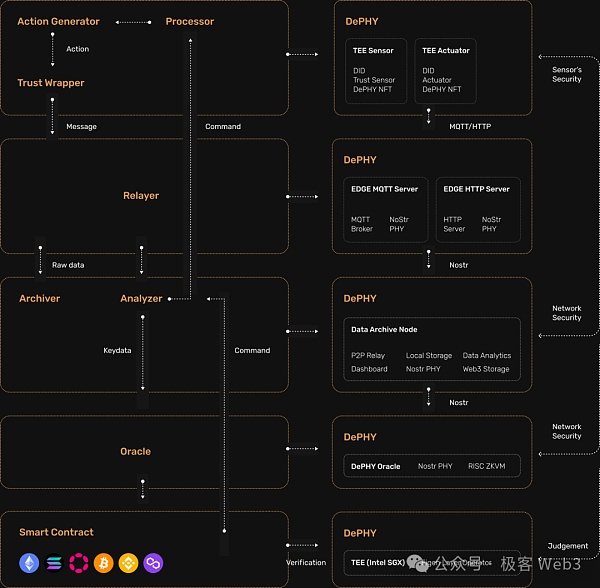

DePHY

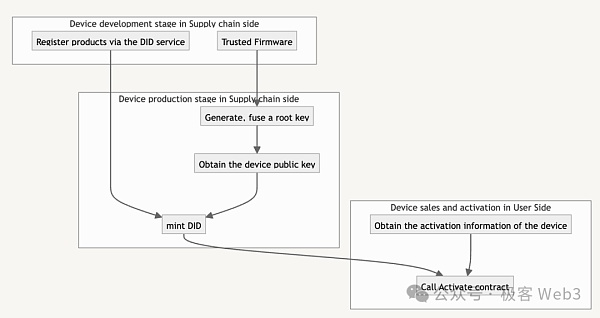

DePHY cung cấp dịch vụ xác thực DID (ID thiết bị) ở phía IoT. DID do nhà sản xuất tạo ra và mỗi thiết bị chỉ có một DID tương ứng. Siêu dữ liệu DID có thể được tùy chỉnh và có thể bao gồm số sê-ri, kiểu máy, thông tin bảo hành của thiết bị, v.v.

Đối với các thiết bị phần cứng hỗ trợ TEE, ban đầu nhà sản xuất tạo một cặp khóa và sử dụng eFuse để ghi khóa vào chip. Dịch vụ DID của DePHY có thể giúp nhà sản xuất tạo cặp khóa dựa trên thông tin công khai của thiết bị. Khóa để tạo DID. Ngoài việc được ghi vào thiết bị IoT, khóa riêng do nhà sản xuất tạo ra chỉ được nhà sản xuất nắm giữ.

Vì chương trình cơ sở đáng tin cậy có thể đạt được chữ ký tin nhắn an toàn và đáng tin cậy cũng như tính bảo mật của khóa riêng tư phía phần cứng, nếu mọi người phát hiện ra rằng có hành vi gian lận trong mạng để tạo khóa riêng tư của thiết bị, về cơ bản họ có thể được coi là là nhà sản xuất thiết bị. Khi làm điều xấu,nó có thể được truy ngược về nhà sản xuất tương ứng, đạt được khả năng truy xuất nguồn gốc đáng tin cậy.

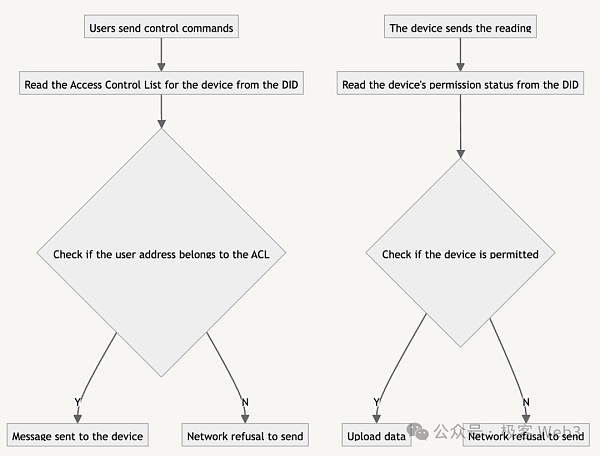

Sau khi mua thiết bị, người dùng DePHY có thể lấy thông tin kích hoạt của thiết bị, sau đó gọi hợp đồng kích hoạt trên chuỗi, liên kết và liên kết DID của thiết bị phần cứng với địa chỉ riêng của họ trên chuỗi và sau đó truy cập giao thức mạng DePHY. Sau khi thiết bị IoT trải qua quá trình cài đặt DID, nó có thể nhận ra luồng dữ liệu hai chiều giữa người dùng và thiết bị.

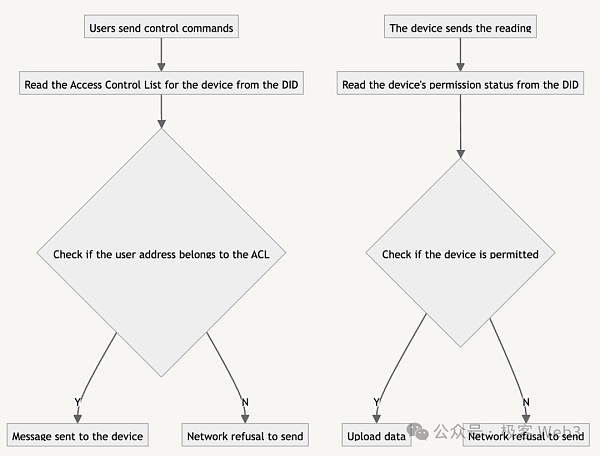

Khi người dùng gửi hướng dẫn điều khiển tới thiết bị thông qua tài khoản trên chuỗi, Quy trình như sau:

1. Xác nhận rằng người dùng có quyền kiểm soát truy cập. Do các quyền kiểm soát truy cập của thiết bị được ghi trên DID dưới dạng siêu dữ liệu nên các quyền này có thể được xác nhận bằng cách kiểm tra DID

2. Cho phép người dùng mở kênh riêng tư với thiết bị để thiết lập kết nối hỗ trợ người dùng điều khiển thiết bị. Ngoài chuyển tiếp NoStr, bộ chuyển tiếp DePHY còn chứa các nút mạng ngang hàng, có thể hỗ trợ các kênh điểm-điểm và cho phép các nút khác trong mạng giúp chuyển tiếp lưu lượng. Nó có thể hỗ trợ người dùng điều khiển các thiết bị trong thời gian thực ngoài chuỗi.

Khi thiết bị IoT gửi dữ liệu tới blockchain, lớp dữ liệu tiếp theo sẽ đọc trạng thái cấp phép của thiết bị từ DID. Chỉ những thiết bị được phép thông qua đăng ký mới có thể tải dữ liệu lên. Ví dụ, thiết bị được nhà sản xuất đăng ký.

Một tính năng thú vị khác của dịch vụ DID này Nó cung cấp chứng nhận tính năng (đặc điểm) chức năng của thiết bị IoT. Chứng nhận này có thể xác định liệu một thiết bị phần cứng IoT có các chức năng nhất định đủ điều kiện để tham gia vào các hoạt động khuyến khích của một mạng blockchain cụ thể hay không. Ví dụ: nếu một bộ phát WiFi được công nhận là có chức năng (đặc điểm) LoRaWAN, thì nó có thể được coi là có chức năng cung cấp kết nối mạng không dây và nó có thể tham gia vào mạng Helium. Tương tự, có các đặc điểm GPS, đặc điểm TEE, v.v.

Về việc mở rộng dịch vụ, DID của DePHY cũng hỗ trợ tham gia đặt cược, liên kết với các ví lập trình, v.v. để tạo điều kiện thuận lợi cho việc tham gia vào các hoạt động trên chuỗi.

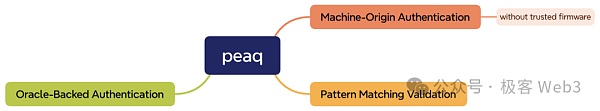

peaq

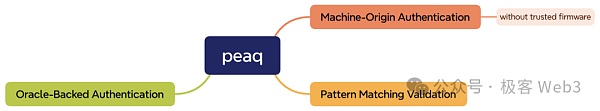

Giải pháp của Peaq khá độc đáo. Giải pháp của nó được chia thành ba cấp độ, đó là xác thực từ thiết bị và nhận dạng mẫu. xác thực dựa trên oracle.

1. Xác thực bắt nguồn từ thiết bị. peaq cũng cung cấp các chức năng như tạo cặp khóa, sử dụng khóa riêng để ký thông tin trên thiết bị và liên kết địa chỉ peaq ID của thiết bị với địa chỉ người dùng. Tuy nhiên, không thể tìm thấy việc triển khai chức năng của phần sụn đáng tin cậy trong mã nguồn mở của chúng. Phương thức xác thực đơn giản của peaq là sử dụng khóa riêng để ký thông tin thiết bị không thể đảm bảo tính toàn vẹn của thiết bị và dữ liệu không bị giả mạo. peaq giống một bản tổng hợp lạc quan hơn, mặc định là một thiết bị sẽ không làm điều ác và sau đó xác minh độ tin cậy của dữ liệu trong các giai đoạn tiếp theo.

2. Xác minh nhận dạng mẫu. Giải pháp thứ hai là kết hợp học máy và nhận dạng mẫu. Mô hình có được bằng cách học dữ liệu trước đó. Khi dữ liệu mới được nhập vào, nó sẽ được so sánh với mô hình trước đó để xác định xem nó có đáng tin cậy hay không. Tuy nhiên, các mô hình thống kê chỉ có thể xác định dữ liệu bất thường và không thể xác định liệu các thiết bị IoT có hoạt động trung thực hay không.

Ví dụ: một máy dò chất lượng không khí ở thành phố A được đặt dưới tầng hầm. Dữ liệu được thu thập và tạo ra khác với các máy dò chất lượng không khí khác, nhưng điều này không có nghĩa là dữ liệu bị giả mạo và thiết bị bị hỏng. vẫn hoạt động trung thực. Mặt khác, miễn là lợi ích đủ lớn, tin tặc cũng sẵn sàng sử dụng các phương pháp như GAN để tạo ra dữ liệu mà máy học khó xác định, đặc biệt khi mô hình phân biệt đối xử được chia sẻ công khai.

3. Xác thực dựa trên Oracle. Tùy chọn thứ ba là họ sẽ chọn một số nguồn dữ liệu đáng tin cậy hơn làm oracle và so sánh, xác minh chúng với dữ liệu được thu thập bởi các thiết bị DePIN khác. Ví dụ, nhóm dự án đã triển khai một máy dò chất lượng không khí chính xác ở thành phố A. Nếu dữ liệu được thu thập bởi các máy dò chất lượng không khí khác sai lệch quá nhiều thì dữ liệu đó sẽ bị coi là không đáng tin cậy.

Một mặt, phương pháp này một mặt giới thiệu và dựa vào thẩm quyền của blockchain, mặt khác, nó cũng có thể gây ra sai lệch trong toàn bộ quá trình lấy mẫu dữ liệu mạng do sai lệch lấy mẫu của nguồn dữ liệu oracle.

Dựa trên thông tin hiện tại, cơ sở hạ tầng của peaq không thể đảm bảo độ tin cậy của thiết bị và dữ liệu về phía Internet of Things. (Lưu ý: Tác giả đã kiểm tra trang web chính thức của peaq, tài liệu phát triển, kho lưu trữ Github và chỉ bản nháp của sách trắng năm 2018. Ngay cả sau khi gửi email cho nhóm phát triển, tôi không thể nhận thêm thông tin bổ sung trước khi xuất bản. )

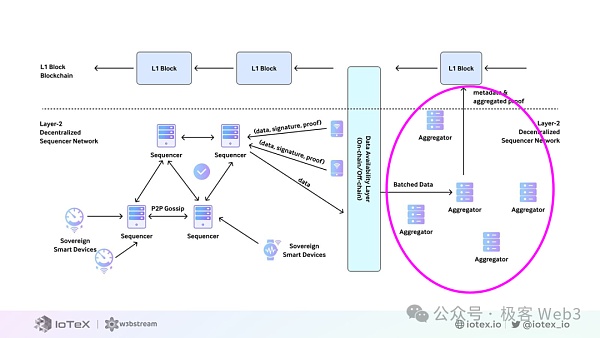

Tạo và phát hành dữ liệu (DA)

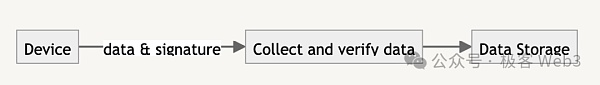

Giai đoạn thứ hai trong quy trình làm việc DePIN chủ yếu là thu thập và xác minh dữ liệu được truyền qua Internet of Things thiết bị. , lưu nó để cung cấp dữ liệu cho các giai đoạn tiếp theo,để đảm bảo rằng dữ liệu có thể được gửi đến người nhận cụ thể một cách đầy đủ và có thể phục hồi. Đây được gọi là lớp sẵn có của dữ liệu (lớp DA).

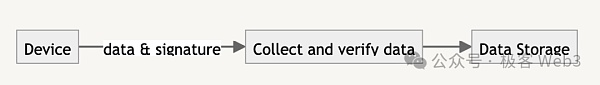

Các thiết bị IoT thường phát thông tin như xác thực dữ liệu và chữ ký thông qua HTTP, MQTT và các giao thức khác. Khi lớp dữ liệu của cơ sở hạ tầng DePIN nhận được thông tin từ thiết bị, nó cần xác minh độ tin cậy của dữ liệu và thu thập, lưu trữ dữ liệu đã được xác minh.

Được giới thiệu ở đây, MQTT (MQ Telemetry Transport) là một giao thức truyền tin nhắn dựa trên mô hình nhẹ, mở, xuất bản/đăng ký, được thiết kế để sử dụng để kết nối các thiết bị bị hạn chế, chẳng hạn như cảm biến và hệ thống nhúng giao tiếp trong môi trường mạng có băng thông thấp và không ổn định, khiến chúng trở nên lý tưởng cho các ứng dụng Internet of Things (IoT).

Trong quá trình xác minh tin nhắn của thiết bị IoT, nó sẽ bao gồm thực thi đáng tin cậy của thiết bị. Xác thực và xác thực tin nhắn.

Việc xác thực thực thi đáng tin cậy của thiết bị có thể được kết hợp với TEE. TEE đảm bảo việc thu thập dữ liệu an toàn bằng cách cách ly mã thu thập dữ liệu trong khu vực được bảo vệ của thiết bị.

Một cách tiếp cận khác là bằng chứng không có kiến thức, cho phép các thiết bị chứng minh tính chính xác của việc thu thập dữ liệu mà không tiết lộ chi tiết về dữ liệu cơ bản. Sơ đồ này thay đổi tùy theo thiết bị. Đối với các thiết bị mạnh mẽ, ZKP có thể được tạo cục bộ và đối với các thiết bị bị hạn chế, nó có thể được tạo từ xa.

Sau khi xác thực độ tin cậy của thiết bị, sử dụng DID để xác minh chữ ký tin nhắn, bạn có thể xác định rằng tin nhắn được thiết bị tạo ra.

Giới thiệu giải pháp

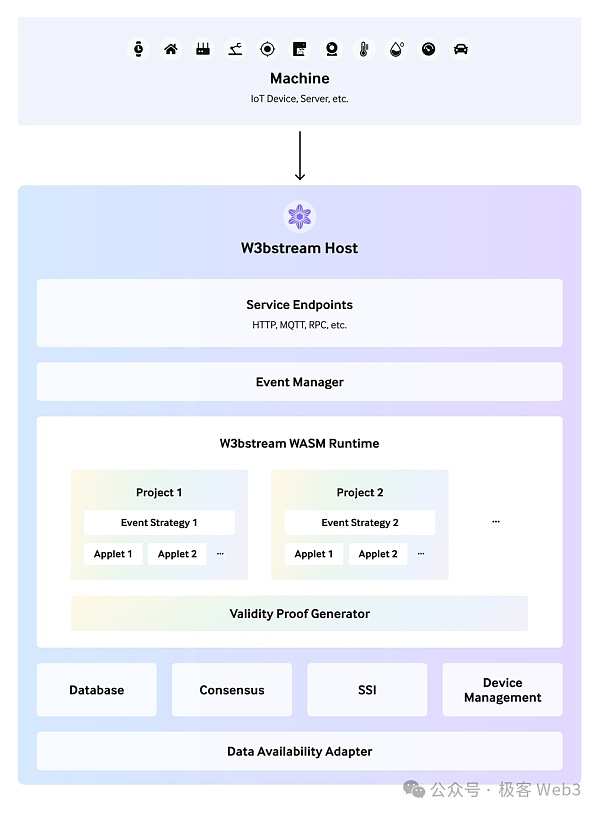

IoTeX

Trong W3bStream, nó được chia thành dữ liệu đáng tin cậy Thu thập, xác minh, làm sạch dữ liệu và lưu trữ dữ liệuBa phần này.

Việc thu thập và xác minh dữ liệu đáng tin cậy sử dụng TEE và các phương pháp chứng minh không có kiến thức.

Làm sạch dữ liệu đề cập đến việc thống nhất và tiêu chuẩn hóa định dạng dữ liệu được tải lên từ các loại thiết bị khác nhau để tạo điều kiện thuận lợi cho việc lưu trữ và xử lý.

Liên kết lưu trữ dữ liệu cho phép các dự án ứng dụng khác nhau chọn các hệ thống lưu trữ khác nhau bằng cách định cấu hình bộ điều hợp lưu trữ.

Trong quá trình triển khai W3bStream hiện tại, Internet khác nhau Các thiết bị của Things có thể gửi dữ liệu trực tiếp đến thiết bị đầu cuối dịch vụ W3bStream hoặc trước tiên chúng có thể thu thập dữ liệu qua máy chủ rồi gửi dữ liệu đến thiết bị đầu cuối máy chủ W3bStream.

Khi nhận dữ liệu đến, W3bStream sẽ hoạt động như một bộ lập lịch phân phối trung tâm và phân phối dữ liệu đến các chương trình khác nhau để xử lý.Dự án DePIN trong hệ sinh thái W3bStream, Sẽ đăng ký đăng ký trên W3bStream và xác định logic kích hoạt sự kiện (Chiến lược sự kiện) và trình xử lý (Applet).

Mỗi thiết bị IoT sẽ có một tài khoản thiết bị thuộc về một và chỉ một dự án trên W3bStream. Do đó, khi một tin nhắn từ thiết bị IoT được gửi đến cổng dịch vụ W3bStream, trước tiên nó có thể được chuyển hướng đến một dự án dựa trên thông tin ràng buộc đã đăng ký và có thể xác minh tính xác thực của dữ liệu.

Đối với logic kích hoạt sự kiện được đề cập trước đó, bạn có thể xác định thông tin dữ liệu nhận được từ thiết bị đầu cuối API HTTP, chủ đề MQTT, cũng như phát hiện bản ghi sự kiện trên blockchain, phát hiện chiều cao của blockchain, v.v. Loại sự kiện (Trình kích hoạt sự kiện) đang được kích hoạt và ràng buộc trình xử lý tương ứng để xử lý nó.

Một hoặc nhiều hàm thực thi được xác định trong trình xử lý (Applet) và được biên dịch sang định dạng WASM. Việc làm sạch và định dạng dữ liệu có thể được thực hiện thông qua Applet. Dữ liệu đã xử lý được lưu trữ trong cơ sở dữ liệu khóa-giá trị do dự án xác định.

DePHY

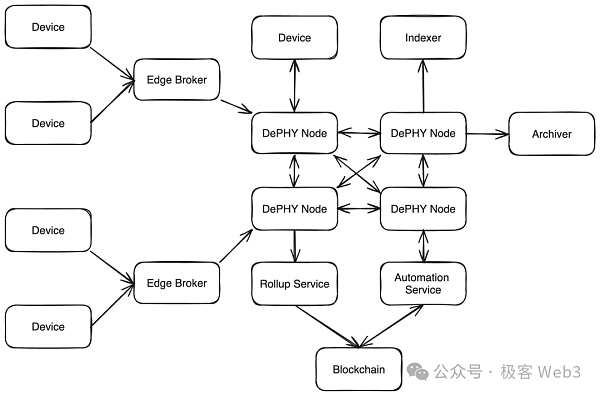

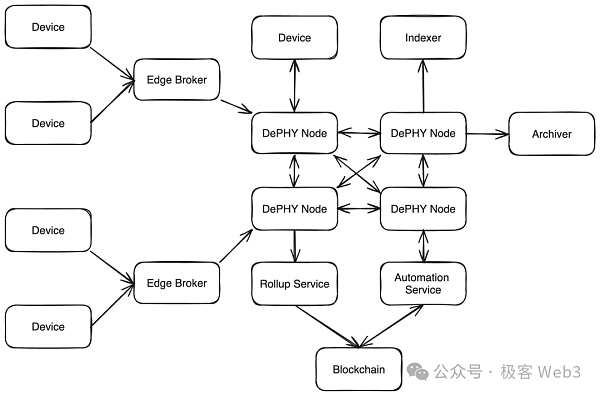

DePHY Dự án áp dụng một cách phi tập trung hơn để xử lý và cung cấp dữ liệu mà họ gọi là mạng Tin nhắn DePHY.

Mạng tin nhắn DePHY bao gồm các nút chuyển tiếp DePHY (bộ chuyển tiếp) không được cấp phép. Các thiết bị IoT có thể truyền dữ liệu qua cổng RPC của bất kỳ nút chuyển tiếp DePHY nào. Dữ liệu đến trước tiên sẽ gọi phần mềm trung gian và kết hợp nó với DID để xác minh rằng dữ liệu là đáng tin cậy.

Dữ liệu được xác minh bởi sự tin cậy cần phải được đồng bộ hóa giữa các nút chuyển tiếp khác nhau để tạo thành sự đồng thuận. Mạng tin nhắn DePHY được triển khai bằng giao thức NoStr. NoStr ban đầu được sử dụng để xây dựng phương tiện truyền thông xã hội phi tập trung. Hãy nhớ khi ai đó sử dụng NoStr để thay thế Twitter và nó đã trở nên phổ biến. Nó cũng rất phù hợp để sử dụng trong việc đồng bộ hóa dữ liệu DePIN.

Trong mạng DePHY, các đoạn dữ liệu được lưu trữ bởi mỗi thiết bị IoT có thể được tổ chức thành cây Merkle, các nút sẽ đồng bộ hóa gốc của cây Merkle với nhau cũng như cây của toàn bộ cây. cây.hy vọng. Khi Người chuyển tiếp có được các hàm băm Merkle Root và Tree nêu trên, nó có thể nhanh chóng xác định được dữ liệu còn thiếu và dễ dàng lấy được dữ liệu đó từ những Người chuyển tiếp khác. Phương pháp này có thể đạt được xác nhận đồng thuận (Finalize) cực kỳ hiệu quả.

Hoạt động nút của mạng tin nhắn DePHY là không được phép. Bất kỳ ai cũng có thể đặt cọc tài sản và chạy các nút mạng DePHY. Càng có nhiều nút thì mạng càng an toàn và dễ truy cập. Các nút DePHY có thể nhận phần thưởng thông qua các khoản thanh toán có điều kiện zk (Thanh toán dự phòng không có kiến thức). Nói cách khác, khi một ứng dụng có yêu cầu lập chỉ mục dữ liệu yêu cầu dữ liệu từ nút chuyển tiếp DePHY, nó sẽ quyết định số tiền phải trả cho nút chuyển tiếp dựa trên chứng chỉ ZK về việc liệu dữ liệu có thể được truy xuất hay không.

Đồng thời, bất kỳ ai cũng có thể truy cập mạng DePHY để theo dõi và đọc dữ liệu. Các nút do các bên tham gia dự án vận hành có thể đặt quy tắc lọc để chỉ lưu trữ dữ liệu thiết bị DePIN liên quan đến dự án của riêng họ. Do sự kết tủa của dữ liệu thô, mạng tin nhắn DePHY có thể đóng vai trò là lớp sẵn có của dữ liệu cho các tác vụ tiếp theo khác.

Giao thức DePHY yêu cầu nút chuyển tiếp lưu trữ cục bộ dữ liệu đã nhận trong ít nhất một khoảng thời gian trong quá trình hoạt động, sau đó chuyển dữ liệu nguội sang nền tảng lưu trữ cố định như Arweave. Nếu tất cả dữ liệu được coi là dữ liệu nóng, cuối cùng nó sẽ làm tăng chi phí lưu trữ của nút, do đó nâng ngưỡng chạy một nút đầy đủ, khiến người bình thường khó chạy một nút đầy đủ.

Thông qua thiết kế xử lý phân loại dữ liệu nóng và lạnh, DePHY có thể giảm đáng kể chi phí vận hành của tất cả các nút trong mạng tin nhắn và có thể xử lý tốt hơn dữ liệu IoT khổng lồ.

peaq

Hai giải pháp trước đó là thu thập và lưu trữ dữ liệu trên chuỗi để thực thi, sau đó đưa dữ liệu đó lên blockchain. Điều này là do lượng dữ liệu do ứng dụng IoT tạo ra là rất lớn và cũng đòi hỏi độ trễ liên lạc. Nếu bạn trực tiếp thực hiện các giao dịch DePIN trên blockchain, khả năng xử lý dữ liệu sẽ bị hạn chế và chi phí lưu trữ cao.

Chỉ chờ đợi sự đồng thuận của nút sẽ gây ra vấn đề chậm trễ không thể chấp nhận được. Peaq đã thực hiện một cách tiếp cận khác và xây dựng một chuỗi công khai để trực tiếp thực hiện và thực hiện các tính toán và giao dịch này. Nó được phát triển dựa trên Substrate. Khi mạng chính thực sự trực tuyến và số lượng thiết bị DePIN mà nó mang theo tăng lên, cuối cùng nó sẽ không thể thực hiện một số lượng lớn các yêu cầu tính toán và giao dịch như vậy do tắc nghẽn hiệu suất của peaq.

Vì peaq không có chức năng phần mềm đáng tin cậy nên về cơ bản, nó không thể xác minh một cách hiệu quả độ tin cậy của dữ liệu. Về mặt lưu trữ dữ liệu, peaq đã trực tiếp giới thiệu trong tài liệu phát triển cách kết nối bộ lưu trữ phân tán IPFS với blockchain dựa trên nền tảng.

Phân phối dữ liệu cho các ứng dụng khác nhau

Giai đoạn thứ ba trong quy trình làm việc DePIN là phân phối dữ liệu theo nhu cầu của ứng dụng blockchain. Dữ liệu của lớp có sẵn được trích xuất và kết quả thực thi được đồng bộ hóa một cách hiệu quả với chuỗi khối thông qua việc thực hiện các hoạt động hoặc bằng chứng không có kiến thức.

Giới thiệu dự án

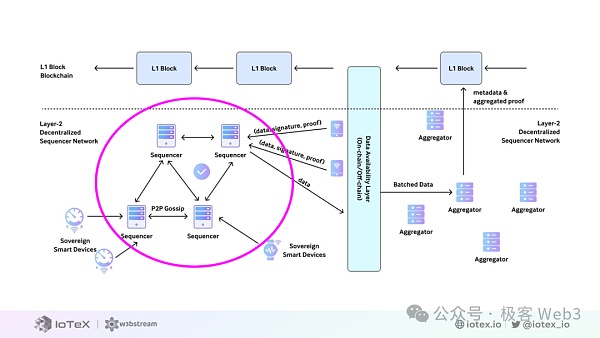

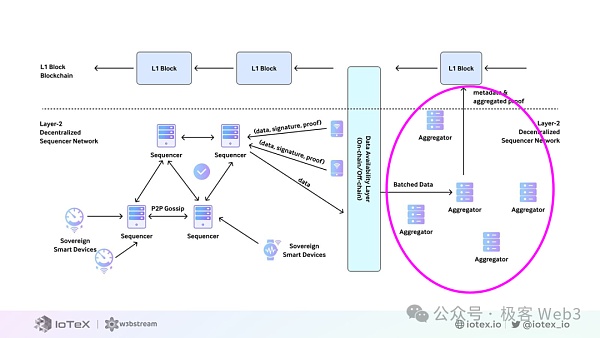

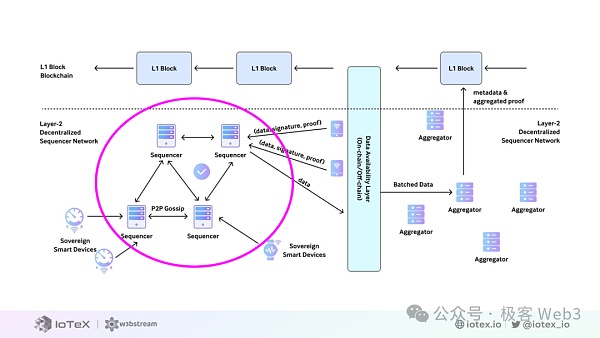

IoTeX

W3bStream gọi giai đoạn này là dữ liệu Tập hợp bằng chứng dữ liệu . Phần mạng này bao gồm nhiều nút tổng hợp (Nút tổng hợp) tạo thành nhóm tài nguyên máy tính (nhóm tài nguyên máy tính), được chia sẻ và gọi bởi tất cả các dự án DePIN.

Mỗi nút tổng hợp sẽ ghi lại trạng thái hoạt động của nó trên blockchain, cho dù nó bận hay không hoạt động. Khi các yêu cầu tính toán của dự án DePIN được đáp ứng, các nút tổng hợp nhàn rỗi sẽ được chọn để xử lý chúng dựa trên giám sát trạng thái (màn hình) trên chuỗi.

Nút tổng hợp đã chọn trước tiên sẽ được truy xuất từ lớp lưu trữ Bắt buộc dữ liệu; sau đó thực hiện các hoạt động trên những dữ liệu này theo nhu cầu của dự án DePIN và tạo ra bằng chứng về kết quả hoạt động; và cuối cùng gửi kết quả bằng chứng đến blockchain để xác minh bằng hợp đồng thông minh. Sau khi hoàn thành quy trình làm việc, nút tổng hợp sẽ trở về trạng thái không hoạt động.

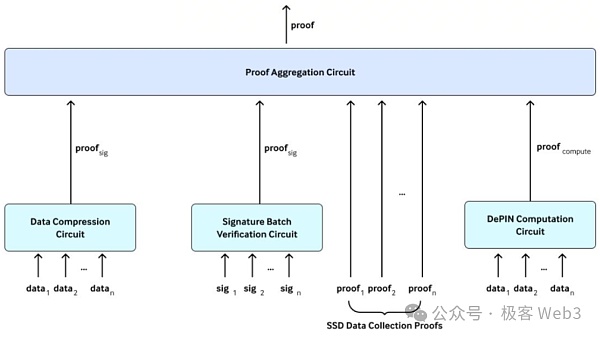

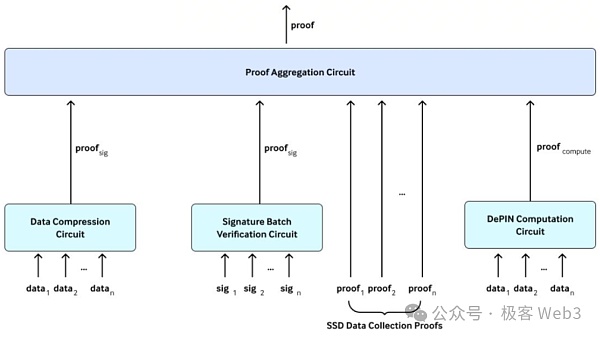

Nút tổng hợp sử dụng mạch tổng hợp theo lớp khi tạo bằng chứng. Mạch tổng hợp phân cấp bao gồm bốn phần:

Mạch nén dữ liệu: Tương tự như cây Merkle, hãy xác minh rằng tất cả dữ liệu được thu thập đều đến từ một gốc cây Merkle cụ thể.

Mạch xác minh hàng loạt chữ ký: Xác minh hàng loạt tính hợp lệ của dữ liệu đến từ thiết bị, mỗi dữ liệu được liên kết với một chữ ký.

Mạch tính toán DePIN: Chứng minh rằng thiết bị DePIN thực hiện đúng một số lệnh theo logic tính toán cụ thể, chẳng hạn như xác minh số bước trong quy trình y tế dự án y tế hoặc Xác minh năng lượng được sản xuất trong nhà máy điện mặt trời.

Mạch tổng hợp bằng chứng: Tổng hợp tất cả bằng chứng thành một bằng chứng duy nhất để xác minh lần cuối bằng hợp đồng thông minh Lớp 1.

Việc tổng hợp bằng chứng dữ liệu là cần thiết để đảm bảo rằng dự án DePIN Tính toàn vẹn và khả năng xác minh của các phép tính là rất quan trọng, cung cấp một phương pháp đáng tin cậy và hiệu quả để xác minh các tính toán và xử lý dữ liệu ngoài chuỗi.

Liên kết doanh thu của IoTeX cũng chủ yếu ở giai đoạn này, người dùng có thể chạy các nút tổng hợp bằng cách cầm cố token IOTX. Càng nhiều người tổng hợp tham gia thì càng mang lại nhiều sức mạnh xử lý điện toán và một lớp điện toán có đủ sức mạnh tính toán sẽ được hình thành.

DePHY

Ở cấp độ phân phối dữ liệu, DePHY cung cấp bộ đồng xử lý để giám sát các tin nhắn cuối cùng của mạng tin nhắn DePHY và thực hiện di chuyển trạng thái ( Trạng thái Sau khi thay đổi), dữ liệu được đóng gói, nén và gửi lên blockchain.

Di chuyển trạng thái là một chức năng giống như hợp đồng thông minh được sử dụng để xử lý tin nhắn. Nó được tùy chỉnh bởi các bên dự án DePIN khác nhau và cũng bao gồm các giải pháp xử lý dữ liệu đóng gói điện toán zkVM hoặc TEE. Phần này được nhóm DePHY phát triển và triển khai để cung cấp giàn giáo dự án (Scaffold) cho dự án DePIN, với mức độ tự do cao.

Ngoài bộ đồng xử lý do DePHY cung cấp, bên dự án DePIN cũng có thể kết nối dữ liệu lớp DA với lớp điện toán của cơ sở hạ tầng khác theo khung dự án để đạt được việc triển khai trên chuỗi.

Phân tích toàn diện

Mặc dù con đường DePIN đang rất hấp dẫn nhưng vẫn còn những trở ngại kỹ thuật để các thiết bị IoT có thể kết nối với blockchain trên quy mô lớn. Từ góc độ triển khai kỹ thuật, bài viết này xem xét và phân tích toàn bộ quá trình thiết bị IoT tạo dữ liệu từ độ tin cậy, xác minh dữ liệu được lưu trữ, tạo bằng chứng thông qua tính toán và đưa dữ liệu vào blockchain, từ đó hỗ trợ tích hợp thiết bị IoT vào ứng dụng Web3. Nếu bạn là một doanh nhân trong lĩnh vực DePIN, tôi cũng hy vọng rằng bài viết này có thể hữu ích cho việc phát triển dự án về phương pháp luận và thiết kế kỹ thuật.

Trong số ba cơ sở hạ tầng DePIN được chọn để phân tích, peaq vẫn chỉ là sự cường điệu giống như các nhận xét trực tuyến sáu năm trước. Cả DePHY và IoTeX đều chọn thu thập dữ liệu thiết bị IoT ngoài chuỗi. , và sau đó được đưa lên chế độ làm việc trên chuỗi, có thể kết nối dữ liệu thiết bị IoT với blockchain với độ trễ thấp và đảm bảo độ tin cậy của dữ liệu thiết bị.

DePHY và IoTeX có trọng tâm riêng. DID của DePHY bao gồm việc xác minh các đặc điểm chức năng phần cứng, truyền dữ liệu hai chiều và các tính năng khác. Mạng thông báo DePHY tập trung nhiều hơn vào lớp sẵn có của dữ liệu phi tập trung và có tính chất Thấp hơn -Các mô-đun chức năng ghép nối được kết hợp với dự án DePIN; IoTeX có mức độ toàn vẹn phát triển cao và quy trình phát triển hoàn chỉnh. Nó tập trung nhiều hơn vào việc ràng buộc các trình xử lý với các sự kiện khác nhau và thiên về lớp điện toán. Các bên tham gia dự án DePIN có thể lựa chọn các giải pháp kỹ thuật khác nhau để kết hợp theo nhu cầu thực tế.

JinseFinance

JinseFinance