Vào ngày 27 tháng 3 năm 2022, theo giám sát của nền tảng phân tích chống rửa tiền Beosin KYT, Nền tảng trò chơi sinh thái Blast Web3 Munchables đã bị hacker tấn công. Hacker kiếm được khoảng 17.413,96 ETH và mất tiền hơn 6200W.

Được hiểu rằng Munchables là một dự án đạt giải thưởng Blast Big Bang và gần đây họ đã thông báo hoàn thành vòng Pre-Seed của tài trợ do Manifold và Mechanism Capital đồng dẫn dắt. .

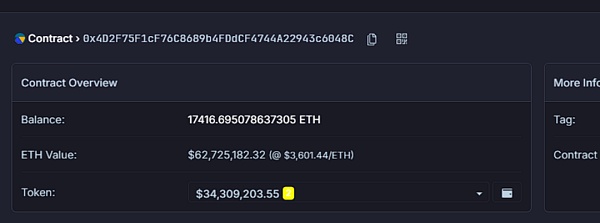

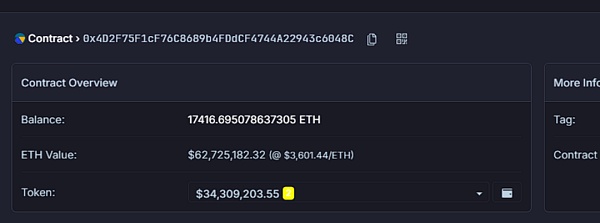

Sau khi Munchables công bố vụ tấn công, TVL của nó đã giảm đáng kể từ 96 triệu USD xuống còn hơn 34 triệu USD. Liên quan đến vụ việc này, đội ngũ bảo mật Beosin đã tiến hành phân tích ngay lập tức.

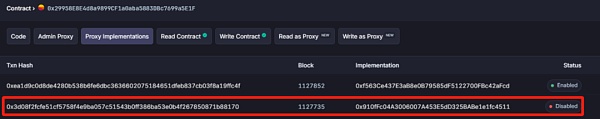

● Giao dịch tấn công

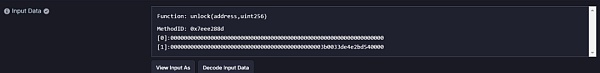

https://blastexplorer.io/tx/0x3d08f2fcfe51cf5758f4e9ba057c51543b0ff386ba53e0b4f267850871b88170

https://blastexplorer.io/tx/0x9a7e4d16ed15b0367b8ad677eaf1db6a2a54663610696d69e1b4aa1a08f55c95

● Địa chỉ của kẻ tấn công

0x6e8836F050A31561208A5CD7E228701563D09C5

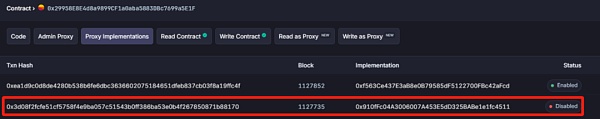

● & nbsp; t; "> 0x29958E8E4D8A9899CF1A0ABA5883DBC7699A5E1F

Phân tích lỗ hổng

Trước đó, thám tử ZachXBT trên chuỗi đã phân tích vụ tấn công. Một cuộc điều tra về nguyên nhân cho thấy Munchables có thể đã bị đánh cắp do thuê người Triều Tiên tin tặc đóng giả là nhà phát triển.

ZachXBT cho biết: "Bốn nhà phát triển khác nhau được nhóm Munchables tuyển dụng đều có liên quan đến kẻ khai thác và có thể là cùng một người. Họ giới thiệu công việc cho nhau, Thường xuyên luân chuyển chuyển tiền vào cùng hai địa chỉ gửi tiền trao đổi và nạp tiền vào ví của nhau."

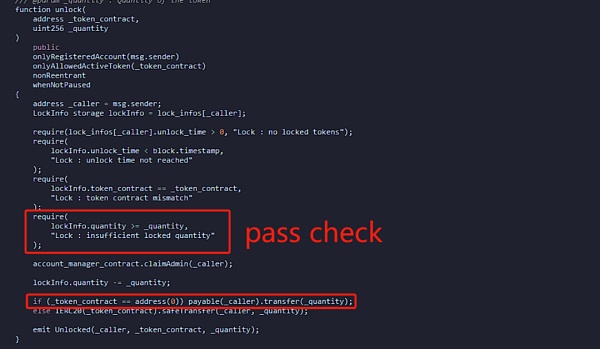

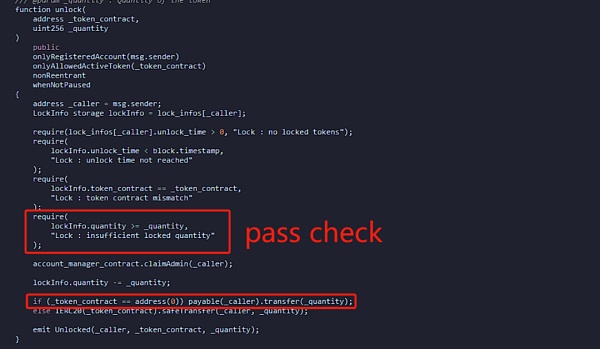

Sau khi nhóm bảo mật Beosin phân tích, chúng tôi nhận thấy rằng cuộc tấn công nàychủ yếu là nó là nhà phát triển hacker Triều Tiên đã sử dụng chức năng nâng cấp hợp đồng để thiết lập trước sổ cái thế chấp của riêng mình, sau khi hợp đồng tích lũy đủ tiền, anh ta rút ETH trong hợp đồng bằng cách gọi chức năng mở khóa.

Quá trình tấn công

Giai đoạn chuẩn bị tấn công:

Các nhà phát triển hacker tạo trước hợp đồng triển khai 0x910fFc04A3006007A453E5dD325BABe1e1fc4511 chứa cửa sau và đặt trước sổ cái thế chấp của chính hacker ở giá trị tối đa .

Giai đoạn tấn công:

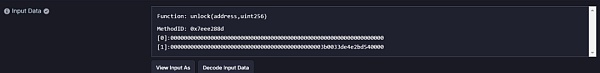

Kẻ tấn công gọi chức năng mở khóa để rút ETH. Vì hacker đã thiết lập sổ cái thế chấp trong giai đoạn chuẩn bị tấn công, việc kiểm tra có thể dễ dàng bị bỏ qua.

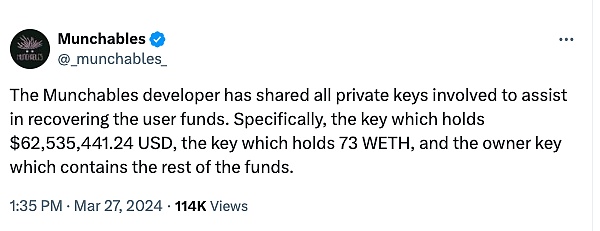

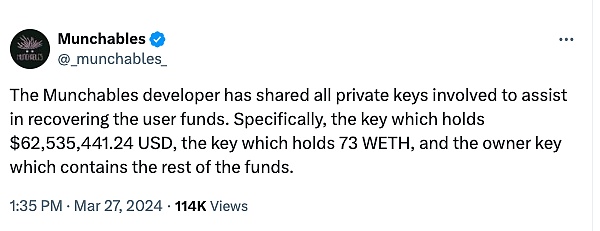

Sau khi bị đánh cắp, Munchables đã đưa lên mạng xã hội The Thông báo được công bố trước đó về khóa riêng được chia sẻ đã giải thích thêm rằng mục đích của việc chia sẻ khóa riêng là để hỗ trợ nhân viên an ninh thu hồi tiền của người dùng. Cụ thể, nó chứa khóa riêng chứa 62.535.441,24 đô la tài sản tiền điện tử, khóa riêng chứa 73 WETH và khóa riêng của chủ sở hữu chứa số tiền còn lại.

Trong khi nhóm dự án và người dùng đang lo lắng, vào lúc 14:00 giờ Bắc Kinh, kẻ tấn công Munchables đã trả lại toàn bộ 17.000 ETH vào ví đa chữ ký.

Tính đến thời điểm xuất bản, số tiền bị đánh cắp đã được trả lại và gửi đến hợp đồng nhiều người ký kết.

Nửa giờ sau, người sáng lập Blast, Pacman đã công bố trên wETH, hiện trị giá 96 triệu USD). Cảm ơn cựu nhà phát triển Munchables, người cuối cùng đã chọn trả lại toàn bộ số tiền mà không cần bất kỳ khoản tiền chuộc nào. Munchables cũng chuyển tiếp thông báo này với nội dung: "Tất cả tiền của người dùng đều an toàn, sẽ không có khóa nào được thực thi và tất cả các phần thưởng liên quan đến Blast sẽ được phân phối. Các bản cập nhật sẽ được thực hiện trong những ngày tới."

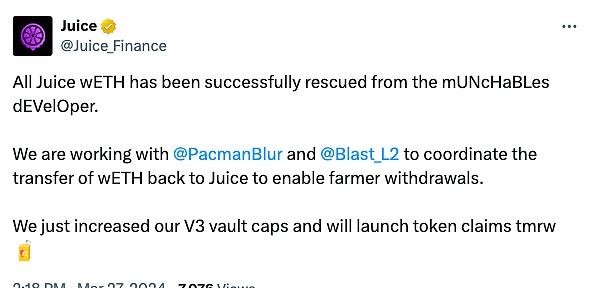

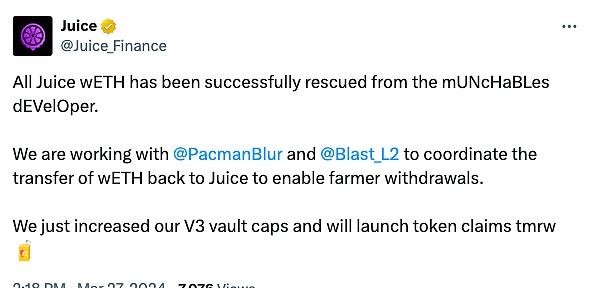

Đồng thời, trước đó đồng bộ hóa đã bị tấn công bởi Munchables Juice, công ty bị ảnh hưởng bởi sự cố, cũng đã thông báo về sự an toàn của quỹ. Toàn bộ wETH của nó đã được rút khỏi các nhà phát triển Munchables. Juice đang phối hợp với Pacman và Blast để chuyển wETH trở lại Juice để người dùng có thể rút quỹ.

Những diễn biến phức tạp của toàn bộ sự việc thật đáng ngạc nhiên. Mặc dù chúng tôi vẫn không biết lý do tại sao hacker trả lại tiền nhưng trải nghiệm này một lần nữa gióng lên hồi chuông cảnh báo về an ninh. Nó cũng khiến cho chúng tôi nhận thức sâu sắc tầm quan trọng của vấn đề bảo mật.

JinseFinance

JinseFinance