作者:Scam Sniffer;翻译:0xjs@金色财经

引言

钱包盗贼(Wallet Drainers)是一种与加密货币相关的恶意软件,在过去的一年中取得了巨大的“成功”。这些软件部署在钓鱼网站上,诱骗用户签署恶意交易,从而从他们的加密货币钱包中窃取资产。这些网络钓鱼活动持续以各种形式攻击普通用户,导致许多无意中签署恶意交易的人遭受重大经济损失。

钓鱼诈骗统计

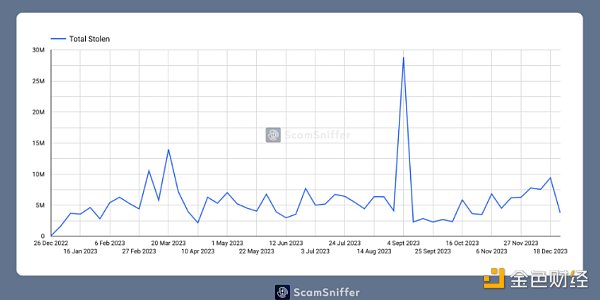

在过去的2023年,Scam Sniffer监控到这些钱包盗贼(WalletDrainers)从约 32.4万名受害者那里窃取了近 2.95 亿美元的资产。

钓鱼诈骗趋势

值得一提的是,仅3月11日一天就有近700万美元被盗。其中大部分是由于 USDC 汇率波动造成的,因为受害者遇到了冒充 Circle 的钓鱼网站。3 月 24 日附近,Arbitrum 的 Discord 遭到黑客攻击,发生了重大盗窃事件。他们的空投日期也接近这个日期。

每个盗窃高峰都与群体相关事件相关。这些可能是空投或黑客事件。

著名的钱包盗贼(Wallet Drainers)

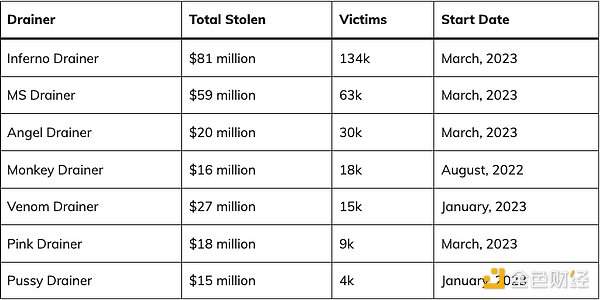

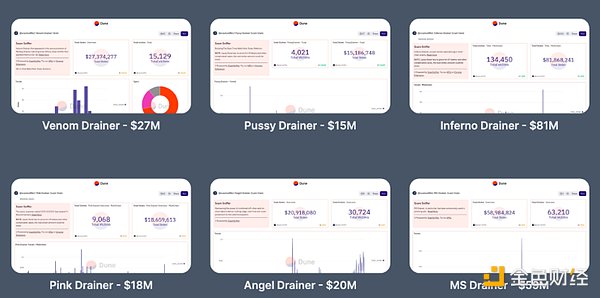

继ZachXBT曝光Monkey Drainer之后,活跃了6个月的他们宣布退出。Venom随后接管他们的大部分客户。随后MS、Inferno、Angel、Pink都在3月份左右出现。随着 Venom 在四月份左右停止服务,大多数网络钓鱼团伙转向使用其他服务。

规模和速度都在惊人地升级。例如,Monkey在 6 个月内吸走了 1600 万美元,而Inferno Drainer则明显超过这一数字,在短短 9 个月内吸走了 8100 万美元。

按照 20% 的 Drainer 费用计算,他们通过销售钱包盗贼(Wallet Drainers)服务获利至少 4700 万美元。

钱包盗贼(Wallet Drainers)趋势

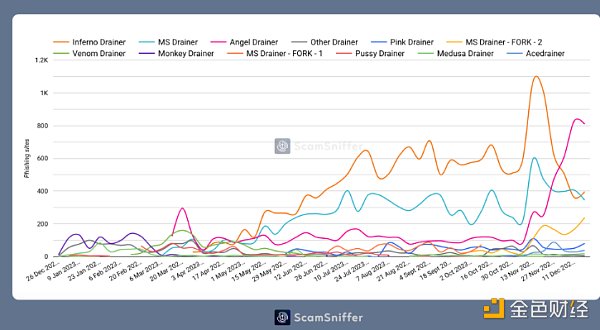

从趋势分析可以看出,网络钓鱼活动呈持续增长趋势。而且,每当一个Drainer退出时,就会有新的Drainer取代他们,比如Angel似乎是Inferno宣布退出后的新替代者。

它们如何发起网络钓鱼活动?

这些钓鱼网站主要通过以下几种方式获取流量:

黑客攻击

自然流量

NFT 或代币空投

过期的 Discord 链接被接管

Twitter 上的垃圾邮件提及和评论

付费流量

尽管黑客攻击具有广泛的影响,但社区通常会迅速做出反应,通常在 10 到 50 分钟内。然而,空投、自然流量、付费广告和接管的 Discord 链接却不太引人注目。

此外,还有更有针对性的个人私信钓鱼行为。

常见的网络钓鱼签名

不同类型的资产针对不同的网络钓鱼签名方法。上图是一些常见的网络钓鱼签名方法。受害者钱包拥有的资产类型将决定发起的恶意网络钓鱼签名的类型。

从使用 GMX的signalTransfer窃取 Reward LP 代币的案例来看,很明显他们有一种非常精致的方法来利用特定资产。

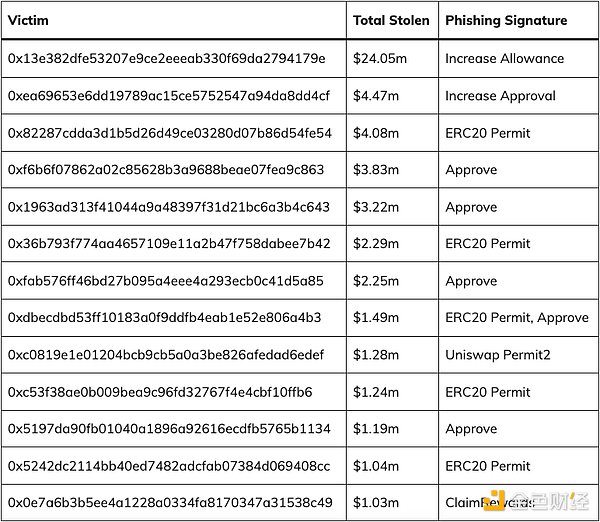

前13名钓鱼受害者

以上是受盗窃影响最严重的受害者,累计损失达5000万美元。可以看出,主要原因是签署Permit、Permit2、Approve、Increase Allowance等钓鱼签名。

更多地使用智能合约

Multicall

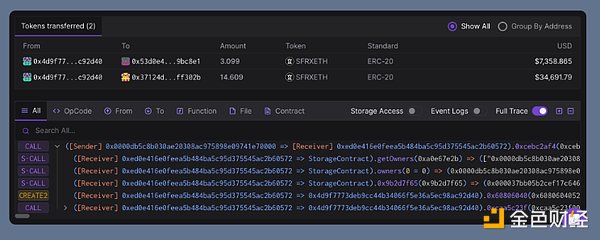

从Inferno开始,他们也开始更多地利用智能合约。例如,分摊费用需要两次交易。这可能不够快,导致受害者有可能在第二次转账之前撤销授权。为了提高效率,他们使用multicall更高效的资产转移。

CREATE2 & CREATE

同样,为了绕过一些钱包安全检查,他们也尝试使用create2或create函数来动态生成临时地址。这会导致钱包的黑名单失去作用,同时也会给钓鱼研究带来更多麻烦,因为在你签名之前资产转移目的地是未知的,而临时地址不具备分析意义。

与去年相比,这是一个重大变化。

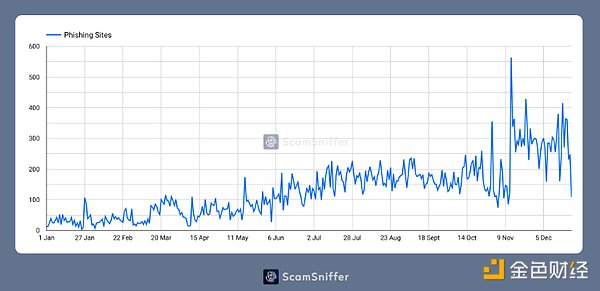

网络钓鱼网站

通过分析钓鱼网站的数量趋势可以看出,钓鱼活动每个月都在逐渐增加。这与钱包盗贼(Wallet Drainers)服务的盈利和稳定密切相关。

通过分析钓鱼网站的数量趋势可以看出,钓鱼活动每个月都在逐渐增加。这与钱包盗贼(Wallet Drainers)服务的盈利和稳定密切相关。

以上是这些钓鱼网站使用的主要域名注册商。通过分析服务器地址还可以发现,他们中的大多数都利用Cloudflare等服务来隐藏其真实的服务器地址。

Scam Sniffer做了什么?

去年,Scam Sniffer 扫描了近 1200 万个 URL,发现了近 145,000 个恶意 URL。Scam Sniffer 的开源黑名单目前包含近 10 万个恶意域名,我们持续将这些恶意网站域名推送到 Chainabuse 等平台。

Scam Sniffer 还持续举报多个知名钱包盗贼(Wallet Drainers),并持续在社交媒体平台上分享重大盗窃案件的信息,以提高公众对网络钓鱼威胁的认识和了解。

目前,Scam Sniffer 已协助一些知名平台保护其用户,并致力于为下一个十亿用户提供 web3 的安全。

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Kikyo

Kikyo JinseFinance

JinseFinance Davin

Davin TheBlock

TheBlock Bitcoinist

Bitcoinist Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph