事件背景

10月23日UTC时间下午2点,SHAR[1]以戏剧性的表现登场,其价格从开盘的0.00056美元飙升至0.05986美元,市值在短短一小时内飙升至6000万美元,增长了近100倍。在接下来的几个小时里,有关SHAR团队[2]的负面消息开始浮现,有推主指控其涉嫌操纵KOL以吸引投资。因为负面舆论,SHAR的价格在接下来的三小时里下跌至0.02393美元,市值最低跌至不到高点的一半。但尽管有负面消息,许多买家相信这不会对SHAR项目造成重大影响,因为一些知名的KOL在价格低点继续大量购买,并对SHAR的未来表示乐观。10月23日下午6点到8点,该代币价格逐渐回升至0.042美元。

10月23日UTC时间晚上9点26分,地址CHj3[3]发起了一笔交易[4],将5亿枚SHAR代币(约占总供应量的50%)兑换为19,619个WSOL,几乎耗尽了流动性池。此操作导致SHAR的价格在一分钟内暴跌至0.0013美元,市值降至300万美元,投资者遭遇了砸盘。

使用MetaSleuth进行资金流分析

使用MetaSleuth可以清晰地追踪这次事件中的资金流动,揭示一些有价值的线索。早在砸盘发生的两三天前,即10月20日至10月22日期间,这次事件的实施者(控制地址CHj3[5]的实体)从四家交易所总计提取了6045个SOL。这四家交易所分别是Binance 2[6] 2595 SOL,KuCoin[7] 950 SOL,MEXC 1[8] 580 SOL, OKX 1[9] 1920 SOL。提取的SOL被分配到14个地址,这14个地址均由砸盘的实施者控制。

实施者通过这些地址达成了两个目的:人为抬高SHAR代币价格、以及大量囤积SHAR代币来为最终的砸盘做好准备。

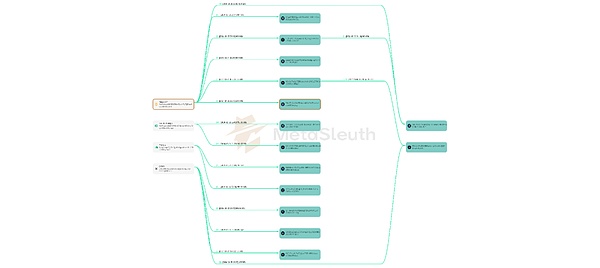

以下是从四家交易所到这14个地址的资金流动图:

在10月23日UTC时间下午2点,SHAR上线后的两分钟内,这14个地址将其持有的所有SOL兑换为SHAR代币。这一举动向流动性池注入了大量价值,并迅速推高了SHAR的价格。以下是一些这14个地址用于购买SHAR的交易:Q81H[10],4Jxa[11],5q5n[12],3xvB[13]。在接下来的半小时内,实施者将这些14个地址中持有的所有SHAR转移到104个其控制的其他地址中,以进一步分散这些代币。下面是关于这14个地址中4个地址的SHAR分配资金流动图。

这种分散策略使得从链上数据来看、似乎没有任何单个地址持有大量SHAR代币,从而减少了外界对SHAR资产安全性的担忧。然而,通过对资金流向的分析可以清楚地发现,虽然这些大量的SHAR代币被分散到了多个地址,但它们最终都由同一个实体(实施者)控制。实施者保留了随时抛售所有这些SHAR代币的能力,从而能够从流动性池中榨取潜在价值,这表明SHAR代币存在显著的安全风险。这种集中控制和分散伪装的模式不仅加剧了市场的不透明性,还直接威胁投资者的资金安全。

最终,随着SHAR价格上涨,实施者抓住了砸盘时机。在10月23日UTC时间晚上9点25分,实施者将其控制的104个地址中的所有SHAR代币转移并集中到地址CHj3[14]。仅仅一分钟后,地址CHj3发起了一笔交易[15],一次性抛售了累计的5亿SHAR代币。这笔交易几乎耗尽了流动性池中的SOL储备,实施者获得了19,619个SOL代币,价值约420万美元。在10月23日晚上9点26分,所有仍持有SHAR的用户成为了这次砸盘的受害者,他们持有的SHAR的价值在短短一分钟内暴跌至原值的十分之一。以下是一些SHAR代币被(从104个地址中)集中到地址CHj3、并随后卖出到流动性池的资金流动图。

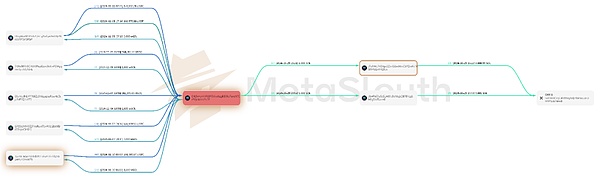

为了追踪实施者如何兑现非法所得的19,619个SOL,我们继续跟踪这些资金的流向。这19,619个SOL在地址CHj3[16]中保留了近一周,直到10月29日UTC时间下午4:21,实施者发起了两笔交易(ajqYwt[17] 和 3uD6Ys[18]),将6,000个SOL转移到其控制的另一个地址J7aV[19]。在接下来的20分钟内,实施者通过两笔额外的交易(5STJND[20] 和 3z6C72[21]),将6,000个SOL存入了OKX[22]交易所。随后在当日UTC时间晚上7:52,另有5,000个SOL被转移[23]到地址J1wF[24],并在晚上7:53通过交易[25]转入OKX[26]交易所。在11月4日至11月10日期间,实施者逐步将地址CHj3中剩余的8,600个SOL兑换为USDC和USDT。以下是所有swap交易的列表:2rGGMf[27],5cWJte[28], 4AE6z7[29], 5HovYa[30],4Da6zR[31],5P9rmx[32],5AAHn1[33],5nm1Xy[34],Mn3Rxa[35]。截至2023年11月14日UTC时间上午8:30,实施者通过兑换获取的141万美元USDC和16.8万美元USDT仍留存在地址CHj3中。此外,CHj3地址中仍保留约19个SOL尚未兑换。下面是所有swap交易(左侧)及存入OKX(右侧)的资金流动图。

关键地址和交易

砸盘地址: CHj3vHyMhF6DF3VkwhzgK833o7uvsN7CrPVyUdmbFo5E.

由砸盘者控制的、开盘时低价买入大量SHAR的14个地址:

•E78TudQEcPwqiwnJ5HYEjJzogKPVAHGcLx7YRonxMuU3•5Cyg8Y4jEKKgna8Pf4xVXWLtNRZmJQksU23p1GyKnToU•EzHJnPZ83RKvXzGDZLtfgoEBWoVjLEetMHFos2XcES6g•5rXZD1pZjJqSLCNRSxhn3MQLvRQUQB5nDD1Gf8nNXjT3•5MMdwsfXXcZNpK95mHFTtYz8K7JQ3JcboRNAimH61suC•DZnhX2VG7LKLvfB747DgAmahGBdARevBfeTM4K1p1Rz7•BnCFNcGHh6pMZXgHUHJi4a82Vfo2Xtcw818b9FNMU49P•75fXUzEqjNeBtqhXzjAbVKa84AcfnvG59nMUnvb3SXUx•DEGdacTknp6BSYQc6fhJdfq9dZNZM3T4NBTSt8jnkygA•H6x6k37wSe7ZBUct4eHyHn6W1o2TTXfAy2z9WyvUNLpZ•Bhx3ZqViaRA4ZbXapro4VakYuS5bwhu2rc4cS8Dog1cy•RSaAciLFtxDVtBH3awdnrjrDmcGUQBjYTon2FPRpCJG•3UtiQzi1HGH7sEg28T1sZpeQPLAb4m6Hive2cW6CV9XR•86DrFintdQt5w7jyJjobFQ5hVU63rbneYnDfkqC9xAbL

通过 OKX1 (5VCwKtCXgCJ6kit5FybXjvriW3xELsFDhYrPSqtJNmcD) 进行兑现的交易:

•5STJNDbQBMbigzHf6mzCrtiM6s8QJjpQazzu5j7zC61uBB46V9NkumCw8UwWHXg7YxpomAFN664PnxHYMAU353q2•3z6C72fm6VVGdkFW3VcpjTccq725ZuVWpcZJv3GM3DBp3D3oLVjq2nyaRDhNZbmG95fi9cTTZfZ8bT22rdXjdEfR•64wMUp3VFz7pxZEpZak9uXAPfbEMBDiTWUGZLgECLn8fSMPexuR5ifRqJTSTpe98ELzRG676Pfe9xoXmG9DreiG1

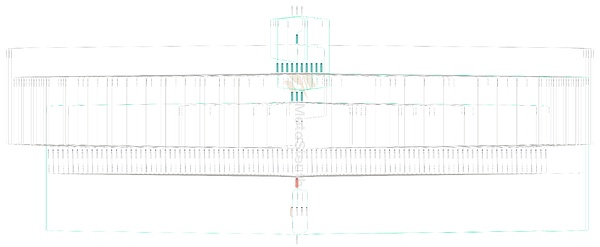

由MetaSleuth绘制的资金流动图总览

实施者控制的用于分散SHAR的104个地址、通过四家交易所获取SOL用于砸盘的交易,以及其他详细的资金流动信息,都可以在MetaSleuth中进行探索。

立即探索更多细节,发现有价值的线索: https://metasleuth.io/result/solana/CHj3vHyMhF6DF3VkwhzgK833o7uvsN7CrPVyUdmbFo5E?source=5e4fca36-208b-4714-afb3-0800d5355323[36].

Edmund

Edmund Edmund

Edmund Beincrypto

Beincrypto Bitcoinist

Bitcoinist Bitcoinist

Bitcoinist Beincrypto

Beincrypto Bitcoinist

Bitcoinist Bitcoinist

Bitcoinist Bitcoinist

Bitcoinist Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph