Lazarus Group

2023 年动态

根据 2023 年的公开信息,截止到 6 月份,仍然没有任何重大加密货币盗窃案被归因为朝鲜黑客 Lazarus Group。从链上活动来看,朝鲜黑客 Lazarus Group 主要在清洗 2022 年盗窃的加密货币资金,其中包括 2022 年 6 月 23 日Harmony 跨链桥遭受攻击损失的约 1 亿美元的资金。

后续的事实却表明,朝鲜黑客 Lazarus Group 除了在清洗 2022 年盗窃的加密货币资金以外,其他的时间也没有闲着,这个黑客团伙在黑暗中蛰伏着,暗中地进行 APT 相关的攻击活动。这些活动直接导致了从 6 月 3 日开始的加密货币行业的 “黑暗 101 日”。

在 “黑暗 101 日” 期间,共计有 5 个平台被盗,被盗金额超 3 亿美元,其中被盗对象多为中心化服务平台。

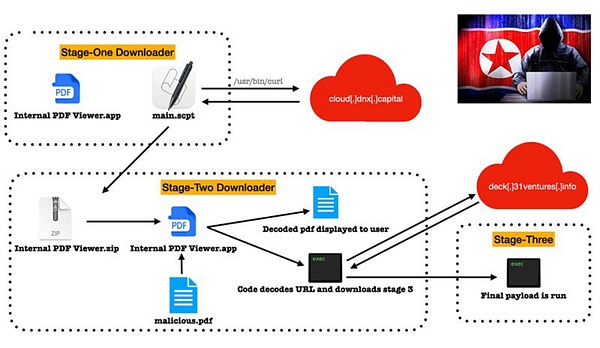

9 月 12 日左右,慢雾联合合作伙伴发现黑客团伙 Lazarus Group 定向对加密货币行业进行的大规模 APT 攻击活动。攻击手法如下:首先是进行身份伪装,通过实人认证骗过审核人员并成为真实客户,而后真实入金存款。在此客户身份掩护下,在之后多个官方人员和客户(攻击者)沟通时间点上针对性地对官方人员精准投放 Mac 或 Windows 定制木马,获得权限后进行内网横向移动,长久潜伏从而达到盗取资金的目的。

美国 FBI 同样关注着加密货币生态的重大盗窃案,并在新闻稿中公开说明由朝鲜黑客 Lazarus Group 操纵的事件。以下是 FBI 于 2023 年发布的关于朝鲜黑客 Lazarus Group 的相关新闻稿:

1 月 23 日,FBI 确认(https://www.fbi.gov/news/press-releases/fbi-confirms-lazarus-group-cyber-actors-responsible-for-harmonys-horizon-bridge-currency-theft) 朝鲜黑客Lazarus Group 应该对 Harmony Hack 事件负责。

8 月 22 日,美国联邦调查局(FBI) 发布通告(https://www.fbi.gov/news/press-releases/fbi-identifies-cryptocurrency-funds-stolen-by-dprk) 称,朝鲜黑客组织涉及 Atomic Wallet、 Alphapo 和 CoinsPaid 的黑客攻击,共窃取 1.97 亿美元的加密货币。

9 月 6 日,美国联邦调查局(FBI) 发布新闻稿(https://www.fbi.gov/news/press-releases/fbi-identifies-cryptocurrency-funds-stolen-by-dprk),确认朝鲜黑客 Lazarus Group 应对 Stake.com 加密货币赌博平台被盗 4100 万美元事件负责。

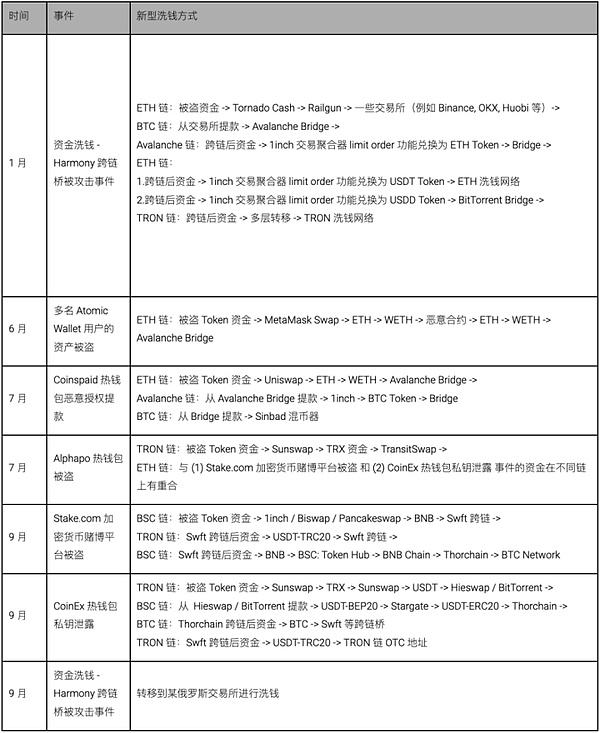

洗钱方式分析

根据我们的分析,朝鲜黑客 Lazarus Group 的洗钱方式也随着时间在不断进化,隔一段时间就会有新型的洗钱方式出现,洗钱方式变化的时间表如下表:

团伙画像分析

基于 InMist 情报网络合作伙伴的大力情报相关支持,慢雾 AML 团队对这些被盗事件与黑客团伙Lazarus Group 相关的数据进行跟进分析,进而得出黑客团伙 Lazarus Group 的部分画像:

Wallet Drainers

注:本小节由Scam Sniffer 倾情撰写,在此表示感谢。

概览

Wallet Drainers 作为一种加密货币相关的恶意软件,在过去的一年里取得了显著的"成功"。这些软件被部署在钓鱼网站上,骗取用户签署恶意交易,进而盗取其加密货币钱包中的资产。这些钓鱼活动以多种形式不断地攻击普通用户,导致许多人在无意识地签署恶意交易后遭受了重大财产损失。

被盗统计

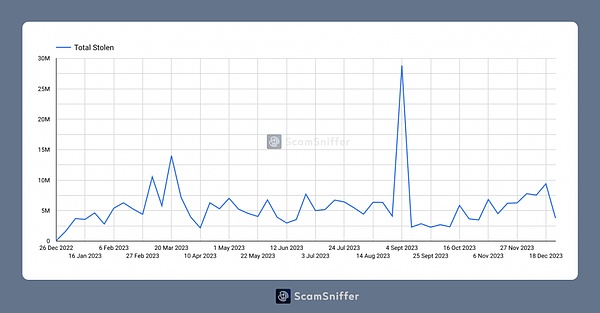

在过去一年,Scam Sniffer 监控到 Wallet Drainers 已经从大约 32 万受害者中盗取了将近 2.95 亿美金的资产。

被盗趋势

值得一提的是,3 月 11 号这一天有接近 700 万美金被盗。大部分是因为 USDC 汇率波动,遭遇了假冒 Circle 的钓鱼网站。也有大量的被盗临近 3 月 24 号 Arbitrum 的 Discord 被黑以及后续的空投。

每次波峰都伴随着关联群体性事件。可能是空投,也可能是黑客事件。

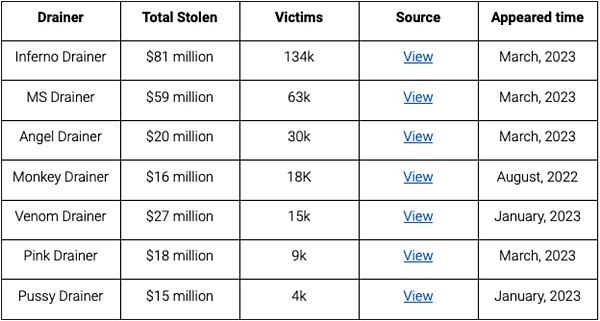

值得注意的 Wallet Drainers

随着 ZachXBT 揭露 Monkey Drainer 后,他们在活跃了 6 个月后宣布退出,然后 Venom 接替了他们的大部分客户。随后 MS, Inferno, Angel, Pink 也都在 3 月份左右出现。随着 Venom 在 4 月份左右停止服务,大部分的钓鱼团伙转向了使用其他的服务。按照 20% 的 Drainer 费用,他们通过出售服务获利至少 4700 万美金。

Wallet Drainers 趋势

通过分析趋势可以发现,钓鱼活动相对来讲一直在持续增长。而且在每一个 Drainer 退出后都会有新的 Drainer 替代他们,比如近期在 Inferno 宣布退出后,Angel 似乎成为了新的替代品。

他们是如何发起钓鱼活动的?

钓鱼网站获取流量的方式可以大致主要分为几类:

黑客攻击

自然流量

空投 NFT 或 Token

Discord 链接失效被占用

Twitter 垃圾提醒和评论

付费流量

黑客攻击虽然影响面大,但往往反应足够及时,一般 10-50 分钟整个社区都有所行动。而空投、自然流量、付费广告、以及 Discord 链接失效被占用,这些方式则更加不易引起察觉。除此之外,还有更加针对性的对个人的私信钓鱼等。

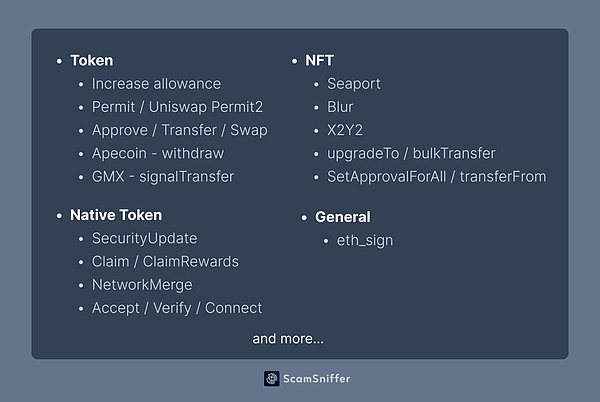

常见的钓鱼签名

针对不同的资产类型也有着不同的方式来发起恶意钓鱼签名,以上是一些对不同类资产常见的钓鱼签名方式。Drainers 会根据受害者钱包所拥有的资产类型来决定发起什么样的恶意钓鱼签名。

从利用 GMX 的 signalTransfer 盗取 Reward LP token 的案例中,我们可以发现他们对特定资产的钓鱼利用方式已经到了很精细化的研究。

更多的使用智能合约

1)Multicall

从 Inferno 开始,他们也开始更多的资源在使用合约技术上。比如 Split 手续费需要分两笔交易进行,而这有可能因速度不够快导致在第二笔转账的时候被受害者提前撤销授权。因此,为了提高效率,他们便使用 multilcall 来进行更高效的资产转移。

2)CREATE2 & CREATE

同样为了绕过一些钱包的安全验证,他们也开始尝试使用 create2 或 create 动态生成临时地址。这将导致钱包端的黑名单失去作用,还增加了钓鱼研究的难度。因为你不签名就不知道资产会被转移到什么地址,而临时地址不具备分析意义。这比起去年来说是很大的变化。

钓鱼网站

通过分析钓鱼网站的数量趋势,可以明显看到钓鱼活动每个月都在逐步增长,这跟稳定的 wallet drainer 服务有很大关系。

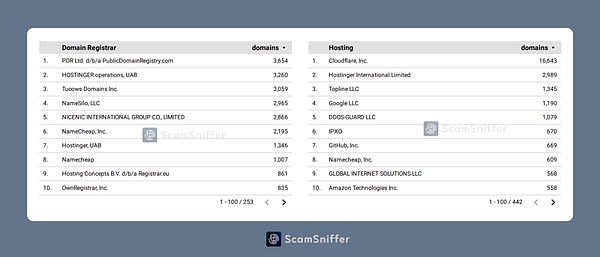

以上是这些钓鱼网站的主要使用的域名注册商。通过分析服务器地址可以发现,他们大都使用了 Cloudflare 来隐藏真实的服务器地址。

洗钱工具

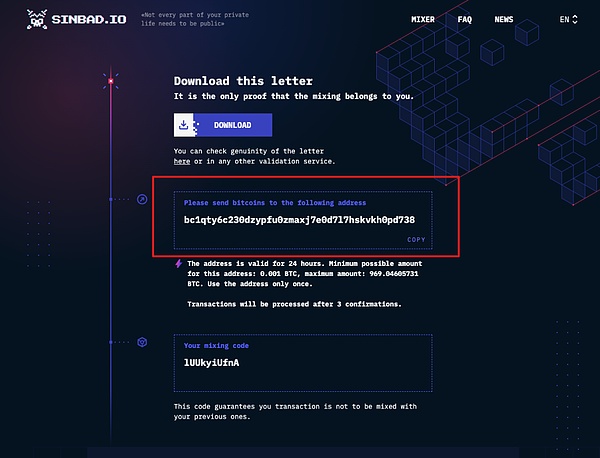

Sinbad

Sinbad 是一个成立于 2022 年 10 月 5 日的比特币混合器,它会模糊交易细节以隐藏链上的资金流动。

美国财政部将 Sinbad 描述为“虚拟货币混合器,是 OFAC 指定的朝鲜黑客组织 Lazarus 集团的主要洗钱工具”。Sinbad 处理了来自 HorizonBridge 和 Axie Infinity 黑客攻击的资金,还转移了与“逃避制裁、贩毒、购买儿童性虐待材料以及在暗网市场上进行其他非法销售”相关的资金。

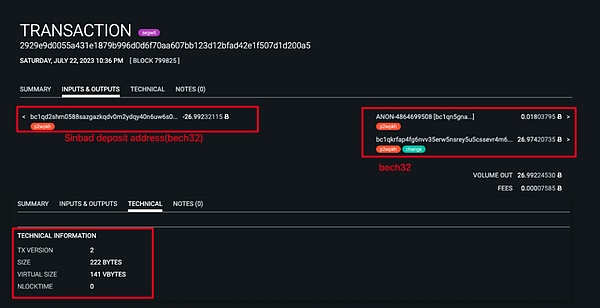

Alphapo 黑客(LazarusGroup) 曾在洗钱过程中使用 Sinbad,如交易:

(https://oxt.me/transaction/2929e9d0055a431e1879b996d0d6f70aa607bb123d12bfad42e1f507d1d200a5)

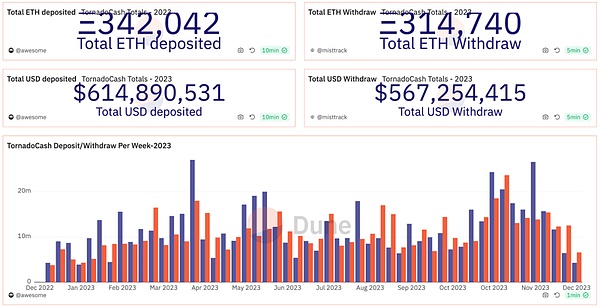

Tornado Cash

(https://dune.com/misttrack/mixer-2023)

Tornado Cash 是一种完全去中心化的非托管协议,通过打破源地址和目标地址之间的链上链接来提高交易隐私。为了保护隐私,Tornado Cash 使用一个智能合约,接受来自一个地址的 ETH 和其他代币存款,并允许他们提款到不同的地址,即以隐藏发送地址的方式将 ETH 和其他代币发送到任何地址。

2023 年用户共计存入 342,042 ETH(约 6.14 亿美元)到 Tornado Cash,共计从 Tornado Cash 提款 314,740 ETH(约 5.67 亿美元)。

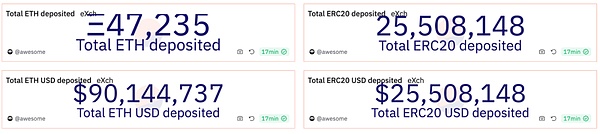

eXch

(https://dune.com/misttrack/mixer-2023)

2023 年用户共计存入 47,235 ETH(约9014 万美元)到 eXch,共计存入 25,508,148 ERC20 稳定币(约 2550 万美元)到 eXch。

Railgun

Railgun 利用 zk-SNARKs 密码学技术使交易完全不可见。Railgun 通过在其隐私系统内“shielding”用户的代币,使得每笔交易在区块链上都显示为从 Railgun 合约地址发送。

2023 年初,美国联邦调查局表示,朝鲜黑客团伙 Lazarus Group 用 Railgun 来清洗从 Harmony 的 Horizon Bridge 窃取的超过 6000 万美元的资金。

总结

本篇文章介绍了朝鲜黑客 Lazarus Group 23 年的动态,慢雾安全团队持续关注该黑客团伙,并对其动态和洗钱方式进行了总结分析,输出团伙画像。23 年钓鱼团伙猖獗,给区块链行业造成了巨额资金损失,且这类团伙的行动呈现“接力”的特征,其持续、大规模的攻击使得行业的安全面临较大的挑战,在此感谢 Web3 反诈骗平台Scam Sniffer 贡献了关于钓鱼团伙 Wallet Drainers 的披露,我们相信这部分内容对于了解其工作方式和获利情况具有重要的参考意义。最后,我们还对黑客常用的洗钱工具进行了介绍。

完整报告下载:

https://www.slowmist.com/report/2023-Blockchain-Security-and-AML-Annual-Report(CN).pdf

Joy

Joy Joy

Joy Bernice

Bernice Zoey

Zoey Davin

Davin Bitcoinworld

Bitcoinworld Kikyo

Kikyo Bitcoinist

Bitcoinist cryptopotato

cryptopotato Coindesk

Coindesk Cointelegraph

Cointelegraph