أصدرنا الأسبوع الماضي التقرير السنوي لأمن Blockchain ومكافحة غسيل الأموال لعام 2024 الذي أعدته SlowMist. وبعد ذلك، قمنا بتقسيم التقرير إلى أربع مقالات لتفسير التقرير وتحليله يساعد المحتوى الرئيسي القراء على اكتساب فهم أكثر شمولاً ومتعمقًا للتحديات والفرص الأمنية الرئيسية في النظام البيئي الحالي لـ blockchain. تركز هذه المقالة بشكل أساسي على حالة الأمن البيئي لـ blockchain.

في المجال الأمني، سيواصل عام 2024 الوضع الخطير الذي كان عليه في الماضي. تحدث هجمات القراصنة بشكل متكرر، وخاصة الهجمات على المنصات المركزية المهيمنة. وفي الوقت نفسه، لا تزال نقاط ضعف العقود الذكية وهجمات الهندسة الاجتماعية هي الوسيلة الرئيسية للشر بالنسبة للقراصنة، في حين أن هجمات التصيد الاحتيالي أكثر دقة وتعقيدًا، ولا تزال حماية أصول المستخدم تواجه تحديات كبيرة. كما اجتذبت مشكلات أمان سلسلة التوريد المزيد من الاهتمام في عام 2024، حيث واجهت العديد من المشاريع المعروفة هجمات حقن التعليمات البرمجية الضارة، مما أدى إلى فقدان عدد كبير من أصول المستخدم.

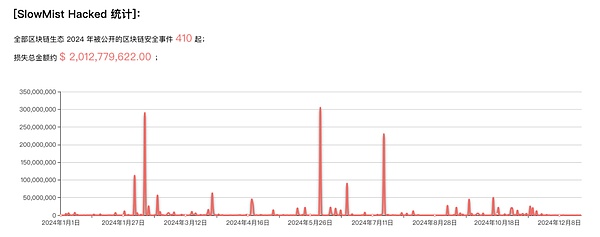

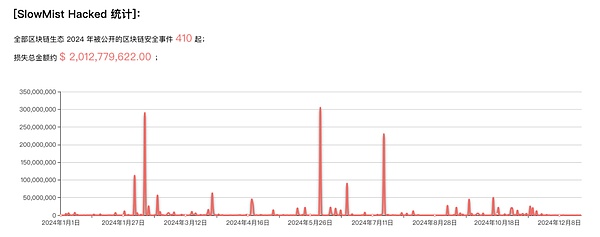

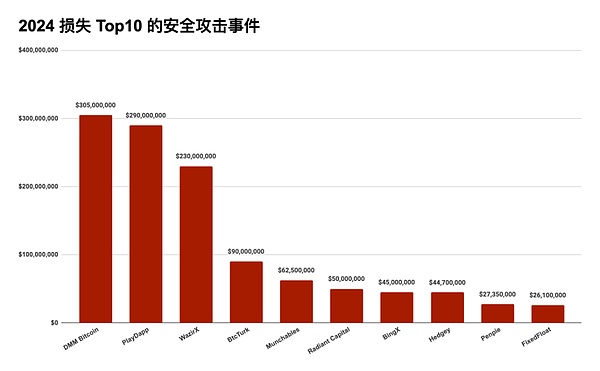

وفقًا لإحصائيات SlowMist Hacked، وقع إجمالي 410 حوادث أمنية في عام 2024، مع خسائر تصل إلى 2.013 مليار دولار أمريكي. وبالمقارنة مع عام 2023 (إجمالي 464 قضية، وخسائر بلغت حوالي 2.486 مليار دولار أمريكي)، انخفضت الخسائر بنسبة 19.02% على أساس سنوي.

ملاحظة: تعتمد البيانات الواردة في هذا التقرير على سعر الرمز المميز في وقت الحدث بسبب تقلبات أسعار العملات والخسائر الناجمة عن بعض الأحداث غير المعلنة غير مدرجة في الإحصائيات وعوامل أخرى، يجب أن تكون الخسارة الفعلية أعلى من النتائج الإحصائية.

(https://hacked.slowmist.io/statistics/?c=all&d=2024)

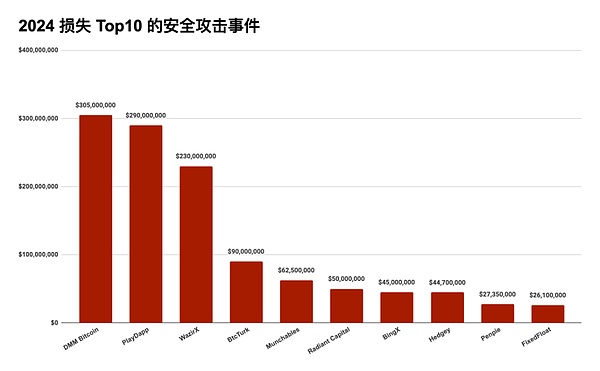

حوادث الهجوم النموذجية

(أفضل 10 هجمات أمنية في عام 2024)

DMM Bitcoin

في 31 مايو 2024، ذكرت بورصة العملات المشفرة اليابانية DMM Bitcoin أنه تم نقل 4,502.9 BTC في محفظتها الرسمية بشكل غير قانوني، مما تسبب في خسائر تبلغ قيمتها حوالي 48.2 مليار ين. يُذكر أن حجم الأضرار الناجمة عن حادث DMM الأمني الخاص بالبيتكوين يحتل المرتبة السابعة في تاريخ هجمات اختراق العملات المشفرة وهو أكبر هجوم منذ ديسمبر 2022. وفي الوقت نفسه، وقعت حادثتان رئيسيتان لاختراق بورصات العملات المشفرة في اليابان، وهما حادثة Mt.Gox في عام 2014 وحادثة Coincheck في عام 2018، حيث بلغت المبالغ المسروقة 450 مليون دولار أمريكي و534 مليون دولار أمريكي على التوالي. أصبح هجوم DMM Bitcoin ثالث أكبر حالة من نوعها في اليابان. في 23 ديسمبر، وفقًا لتقرير صادر عن مكتب التحقيقات الفيدرالي (FBI)، قام مكتب التحقيقات الفيدرالي الأمريكي (FBI) ومركز الجرائم الإلكترونية التابع لوزارة الدفاع (DC3) ووكالة الشرطة الوطنية اليابانية (NPA) بتذكير الجمهور بأن السرقة كانت مرتبطة بـ يتم أيضًا تتبع نشاط التهديد TraderTraitor باسم Jade Sleet وUNC4899 وSlow Pisces. غالبًا ما تتميز حملات TraderTraitor بهجمات الهندسة الاجتماعية التي تستهدف عدة موظفين في نفس الشركة.

تفيد التقارير أنه في نهاية مارس 2024، اتصل متسلل كوري شمالي متنكر في زي مسؤول توظيف في LinkedIn بموظفي Ginco، وهي شركة على مستوى المؤسسة ومقرها اليابان شركة برمجيات محفظة العملة المشفرة. أرسل المتسللون إلى الموظفين المستهدفين رابطًا لبرنامج نصي خبيث من نوع Python مستضاف على GitHub، زاعمين أنه كان بمثابة اختبار تأهيل. قام الموظف المستهدف بنسخ كود Python إلى صفحة GitHub الخاصة به وتم اختراقه. بعد منتصف شهر مايو، استخدم قراصنة TraderTraitor معلومات ملفات تعريف الارتباط للجلسة لانتحال شخصية الموظفين المخترقين والوصول بنجاح إلى نظام الاتصالات غير المشفر الخاص بـ Ginco. وفي أواخر شهر مايو، ربما استخدم المتسللون هذا الوصول للتلاعب بطلبات المعاملات المشروعة المقدمة من موظفي DMM Bitcoin، مما أدى إلى سرقة 4,502.9 بيتكوين. وفي النهاية، تم تحويل الأموال المسروقة إلى محفظة يسيطر عليها TraderTraitor.

PlayDapp

9 فبراير 2024، منطقة blockchain تعرضت منصة الألعاب PlayDapp للهجوم، واقتحم المتسللون العقد الذكي لرمز PlayDapp (PLA). حصل المتسلل بشكل غير قانوني على المفتاح الخاص، وبالتالي قام بتغيير حقوق ملكية وسك العقد الذكي ونقله إلى حسابه الخاص. أزال المتسللون تراخيص المسؤولين الحاليين وقاموا بشكل غير قانوني بسك 200 مليون رمز PLA. بعد وقت قصير من الحادث، أرسل PlayDapp رسالة إلى المتسلل من خلال معاملة على السلسلة، يطالب فيها بإعادة الأموال المسروقة ومكافأة القبعة البيضاء البالغة مليون دولار، لكن المفاوضات فشلت في النهاية. وفي 12 فبراير، قام المتسللون بسك 1.59 مليار رمز PLA بشكل غير قانوني مرة أخرى، ولكن نظرًا لأن البورصة اتخذت إجراءات التجميد، فقد توقف التداول في السوق ولم يعد من الممكن تداوله. في 1 أبريل، كشفت PlayDapp أنه في 16 يناير 2024، تلقى فريق PlayDapp رسالة بريد إلكتروني مزورة من قبل أحد المتسللين. تم تصميم البريد الإلكتروني بعناية وكان له نفس عنوان رسائل البريد الإلكتروني المنتظمة لطلب المعلومات التي غالبًا ما يتلقاها من البورصات الشريكة الرئيسية. عنوان البريد الإلكتروني للمرسل (بما في ذلك اسم المستخدم واسم المجال) والمحتوى. وأظهر التحليل أنه عند تنفيذ التعليمات البرمجية الضارة الموجودة في مرفق البريد الإلكتروني، قام جهاز الكمبيوتر الخاص بالضحية بتثبيت أداة متعددة الجلسات للوصول عن بعد، والتي تم التحكم فيها عن بعد بواسطة المتسلل، مما أدى إلى سرقة المفتاح الخاص للمسؤول.

WazirX

18 يوليو 2024، الهند المتعدد تمت مراقبة محفظة التوقيع الخاصة ببورصة العملات المشفرة WazirX بحثًا عن معاملات مشبوهة متعددة. في 19 يوليو، وفقًا لنتائج التحقيق الأولي الذي أجرته شركة WazirX حول الهجوم السيبراني والتي تم إصدارها على منصة X، تعرضت إحدى محافظها متعددة التوقيع لهجوم سيبراني، مما أدى إلى خسارة أكثر من 230 مليون دولار. تضم المحفظة إجمالي ستة موقعين - خمسة من أعضاء فريق WazirX وواحد من Liminal، المسؤول عن التحقق من المعاملة. تتطلب كل معاملة عادةً موافقة ثلاثة موقعين من فريق WazirX (جميع الموقعين الثلاثة يستخدمون محافظ أجهزة Ledger للأمان) قبل الموافقة النهائية من قبل موقع Liminal. نشأ الهجوم السيبراني من التناقض بين البيانات المعروضة على واجهة Liminal ومحتوى المعاملة الفعلي. في وقت الهجوم، لم تتطابق معلومات المعاملة المعروضة على واجهة Liminal مع المحتوى الموقع الفعلي. يشتبه WazirX في أن المتسلل قد نقل السيطرة على المحفظة لنفسه عن طريق استبدال الحمولة.

BtcTurk

22 يونيو 2024، تركيا تبادل العملات المشفرة تعرضت BtcTurk للهجوم، مما أدى إلى خسارة ما يقرب من 90 مليون دولار أمريكي. وقالت BtcTurk في بيان يوم 22 يونيو: "لقد أثر هذا الهجوم السيبراني على جزء من رصيد 10 عملات مشفرة في محافظنا الساخنة، وتظل غالبية الأصول المخزنة في المحافظ الباردة آمنة وفقًا للرئيس التنفيذي لشركة Binance، ريتشارد تنغ". قامت Binance بتجميد أصول مسروقة بقيمة 5.3 مليون دولار.

Munchables

27 مارس 2024، الانفجار البيئي تعرض مشروع Munchables للهجوم وخسر ما يقرب من 62.5 مليون دولار أمريكي. في نفس اليوم، غرد مؤسس Blast Pacman: "لقد حصل المساهمون الأساسيون في Blast على 97 مليون دولار من الأموال من خلال التوقيع المتعدد. شكرًا لمطور Munchables السابق لاختياره إعادة جميع الأموال في النهاية دون أي فدية."

Radiant Capital

17 أكتوبر 2024، Radiant أصدرت العاصمة وثيقة بشأن وفقًا لتحليل فريق SlowMist الأمني، فإن سبب هذا الحادث هو سيطرة قراصنة Radiant بشكل غير قانوني على ثلاثة أذونات متعددة التوقيع ثم ترقية العقد الخبيث لسرقة الأموال. في 18 أكتوبر، أصدرت Radiant تقريرًا لتحليل الحادث يشير إلى أن الحادث أدى إلى خسارة ما يقرب من 50 مليون دولار أمريكي. نجح المتسللون في غزو أجهزة ثلاثة مساهمين أساسيين على الأقل من خلال تقنيات حقن البرامج الضارة المعقدة، ثم تم استخدامها للتوقيع المعاملات الخبيثة. في 6 ديسمبر، أصدرت شركة Radiant آخر التطورات في الهجوم، ونسبت شركة Mandiant، وهي شركة أمنية استأجرتها شركة Radiant، الهجوم إلى UNC4736، المعروف باسم AppleJeus أو Citrine Sleet. يعتقد Mandiant بشدة أن UNC4736 مرتبط بجمهورية كوريا الشعبية الديمقراطية.

BingX

في 20 سبتمبر 2024، وفقًا لـ أعلنت بورصة العملات المشفرة BingX أنه في حوالي الساعة الرابعة صباحًا يوم 20 سبتمبر بتوقيت سنغافورة، اكتشف نظام أمان BingX اقتحامًا غير مصرح به لمحفظة ساخنة. وفقًا لفريق SlowMist Security، فقد أدى الحادث إلى خسائر تقدر بحوالي 45 مليون دولار. وفقًا لتحليل MistTrack، هناك علاقة مشتبه بها بين قراصنة Indodax وقراصنة BingX. استخدم المتسللون في الهجومين نفس العنوان لغسل الأموال، وأشار كلاهما إلى مجموعة Lazarus Group الكورية الشمالية.

Hedgey Finance

19 أبريل 2024 كانت Hedgey Finance بعد الهجوم، أجرى المتسللون سلسلة من المعاملات الخبيثة، مما أدى إلى خسارة إجمالية تبلغ حوالي 44.7 مليون دولار أمريكي في سلاسل Ethereum وArbitrum. كان السبب الجذري لهذا الحادث هو عدم التحقق من صحة مدخلات معلمات المستخدم، مما يسمح للمتسللين بالتلاعب والحصول على موافقات رمزية غير مصرح بها.

Penpie

4 سبتمبر 2024، اذهب المركزي تعرض مشروع دخل السيولة Penpie للهجوم، وحقق المتسللون ما يقرب من 27.35 مليون دولار أمريكي. وفقًا لتحليل فريق SlowMist الأمني، فإن جوهر هذا الحادث هو أن Penpie افترضت خطأً أن جميع الأسواق التي أنشأتها Pendle Finance كانت مشروعة عند تسجيل أسواق Pendle الجديدة. ومع ذلك، فإن عملية إنشاء السوق لدى Pendle Finance مفتوحة، مما يسمح لأي شخص بإنشاء سوق، ويمكن للمستخدمين تخصيص المعلمات الرئيسية، مثل عنوان عقد SY. للاستفادة من ذلك، أنشأ المتسلل عقد سوق يحتوي على عقد SY ضار، واستخدم الآلية التي يحتاجها مجمع Penpie لاستدعاء عقد SY الخارجي عند الحصول على المكافآت، واستخدم القروض السريعة لإضافة كمية كبيرة من السيولة إلى السوق والتجميع، مما يؤدي إلى تضخيم مبلغ المكافأة بشكل مصطنع وبالتالي الربح.

FixedFloat

16 فبراير 2024، وفقًا لـ بالنسبة للبيانات الموجودة على السلسلة، تعرضت منصة تداول العملات المشفرة FixedFloat للهجوم وفقدت ما يقرب من 409 بيتكوين (حوالي 21.17 مليون دولار) و1728 إيثريوم (حوالي 4.85 مليون دولار). وذكرت شركة FixedFloat ردًا على هذا الهجوم: إن هجوم القراصنة هذا كان هجومًا خارجيًا ناجمًا عن ثغرة أمنية في البنية الأمنية ولم ينفذه الموظفون، ولم تتأثر أموال المستخدمين. في 2 أبريل، ذكرت شركة FixedFloat على منصة X أنها تعرضت للهجوم مرة أخرى من قبل نفس المتسللين الذين تعرضوا لهجوم 16 فبراير. تمكن المتسللون من استغلال ثغرة أمنية في خدمة تابعة لجهة خارجية تستخدمها FixedFloat. وقد كلف الهجومان FixedFloat ما يقرب من 29 مليون دولار.

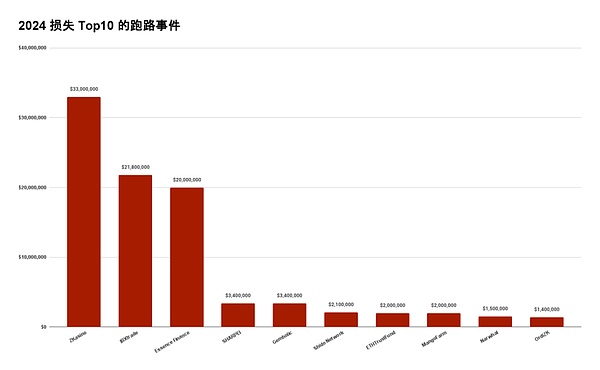

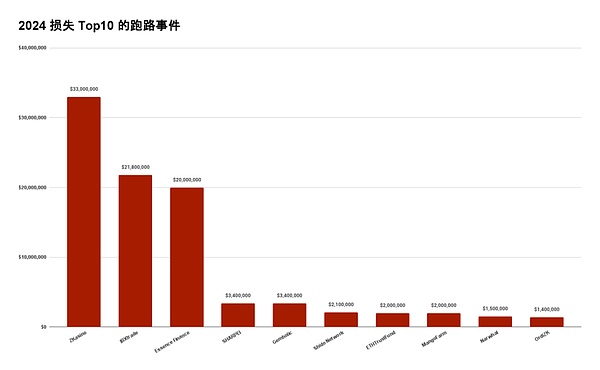

سحب البساط

سحب البساط هو عملية احتيال، جوهر الأمر هو أن أطراف المشاريع الخبيثة تبني زخمًا لجذب المستخدمين للاستثمار، وعندما يحين الوقت المناسب، فإنهم "يسحبون الغطاء"، ويأخذون المال ويهربون. وفقًا لإحصائيات SlowMist Hacked، كان هناك 58 حادثًا لسحب السجاد في عام 2024، مما أدى إلى خسائر تبلغ حوالي 106 مليون دولار أمريكي.

(حادثة الهروب من قائمة العشرة الأوائل لعام 2024)

مع وصول جنون عملة Meme، يتكهن العديد من المستخدمين وFOMO وبدافع من العاطفة، يتم تجاهل المخاطر المحتملة. لا يحتاج بعض مصدري العملات حتى إلى وصف رؤيتهم أو تقديم ورقة بيضاء للمستخدمين، فبمجرد مفهوم أو شعار، يمكنهم إثارة ضجة وجذب المستخدمين لشراء الرموز المميزة، وقد أدت التكلفة المنخفضة لفعل الشر إلى حوادث هروب لا نهاية لها . فيما يلي العمليات الشائعة لأطراف المشاريع الخبيثة:

الدعاية الكاذبة وبناء الزخم :< /strong>جذب المستخدمين للاستثمار من خلال المبالغة في القوة التقنية أو إمكانات السوق، بالإضافة إلى التعاون الزائف أو تأييد المشاهير.

التلاعب بأسعار الرموز المميزة: عادةً ما تحتفظ أطراف المشروع بعدد كبير من الرموز المميزة مسبقًا للتلاعب أسعار السوق تخلق وهم الرخاء وتجذب المزيد من الأموال لدخول السوق.

ثغرة أمنية في إعداد عقد الرمز المميز: من خلال حجز باب خلفي في العقد الذكي، يمكن لفريق المشروع الانسحاب الأموال أو تدمير مجمعات السيولة.

تبخر: عشية الهروب، غالبًا ما يقوم أطراف المشروع بإغلاق المواقع الإلكترونية الرسمية أو الحسابات الاجتماعية أو حل المجتمع وقطع العلاقات مع المستثمرين.

بعد فهم أساليب تشغيل المشاريع الضارة، يمكننا أن نجد أن عمليات الاحتيال هذه غالبًا ما تستغل سيكولوجية المستخدمين وتوقعاتهم الرغبة في الحصول على عوائد عالية. لتجنب الوقوع ضحية لهذا النوع من عمليات الاحتيال، فإن المفتاح هو البقاء يقظًا وتعزيز قدرات الوقاية والتحقق. يمكن أن تساعد الطرق التالية المستخدمين على تجنب المشاركة في المشاريع التي ستختفي قدر الإمكان:

مراجعة خلفية المشروع: انتبه إلى أصالة وخلفية أعضاء الفريق وتحقق مما إذا كانوا لديك سجلات سيئة في المشاريع السابقة.

ما إذا كان قد تم تدقيقه: تحقق مما إذا كان المشروع قد خضع لتدقيق أمني احترافي.

تابع تعليقات المجتمع:انضم إلى وسائل التواصل الاجتماعي أو المنتدى الخاص بالمشروع لمراقبة نشاط المجتمع ومحتوى المناقشات، كن حذرًا من الإطراء المفرط أو الوعود غير المعقولة.

الاستثمار المتنوع: لا تستثمر كل أموالك في مشروع واحد لتجنب الخسائر الكبيرة بسبب مشروع واحد.

احذر من إغراء العوائد المرتفعة: ليس هناك فطيرة في السماء، والعائدات المرتفعة غالبًا ما تكون مصحوبة بمخاطر عالية كن حذرًا للغاية بشأن الوعود غير الواقعية مثل "المضاعفة السريعة" و"المخاطر الصفرية".

رابط التقرير الكامل كما يلي. يمكنك أيضًا النقر مباشرةً لقراءة النص الأصلي مشاركة :)

الصينية: https://www.slowmist.com/report/2024-Blockchain-Security-and-AML-Annual-Report(CN) .pdf

< p style="text-align: left;">الإنجليزية: https://www.slowmist.com/report/2024-Blockchain-Security-and-AML-Annual-Report(EN).pdf

Anais

Anais