الخلفية

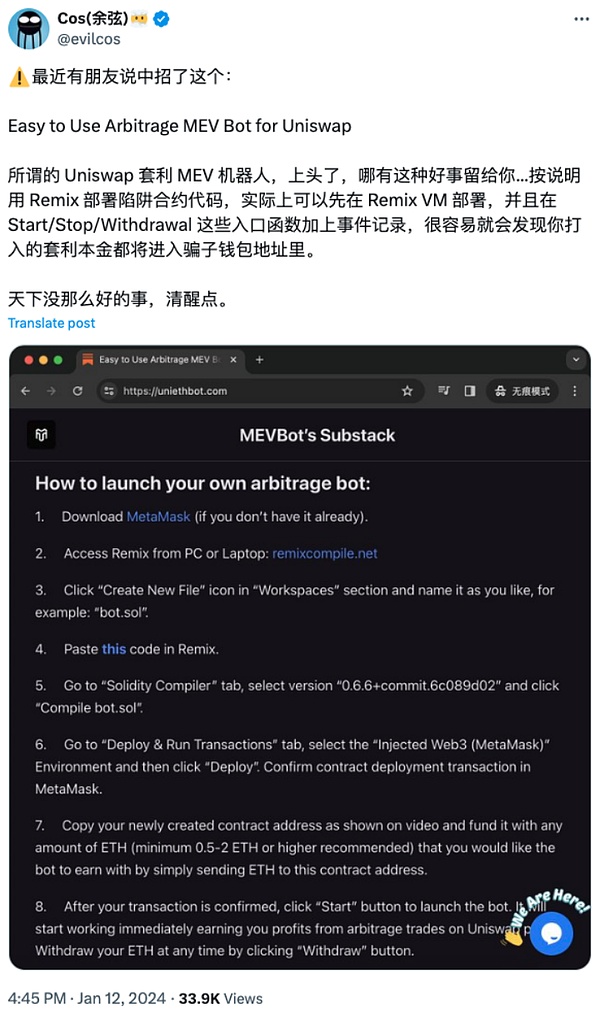

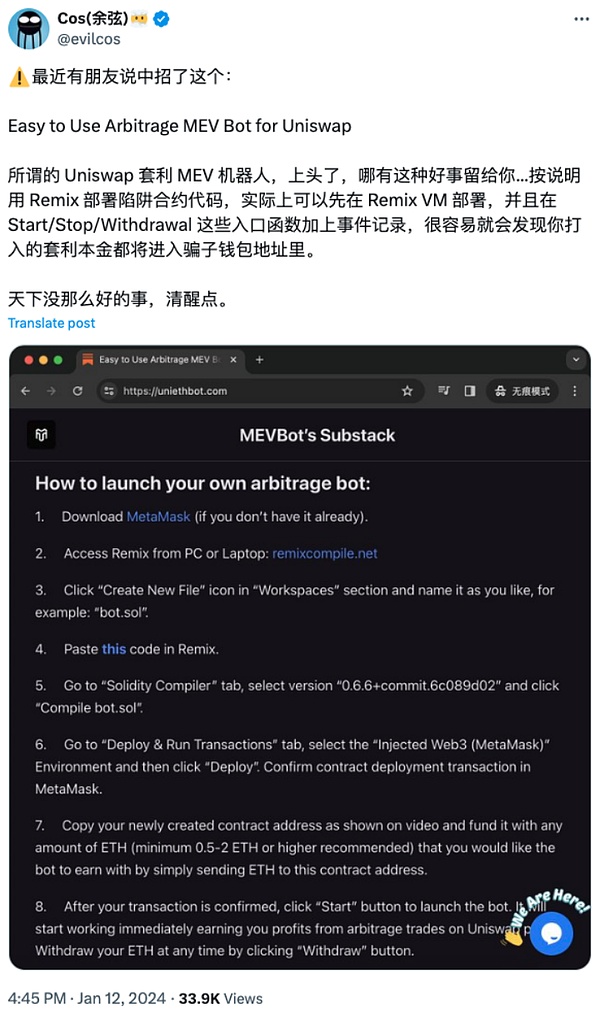

في وقت مبكر من هذا العام، ذكّر مؤسس SlowMist Cos مستخدمي X بالدفع انتبه إلى عملية احتيال الروبوت MEV للمراجحة في الوقت الحاضر، تتابع مجموعات المتسللين أيضًا النقاط الساخنة. لقد تغير اسم عملية الاحتيال أيضًا من "Easy-to-use Uniswap Arbitrage MEV Robot" إلى "ChatGPT Arbitrage MEV Robot: كيفية استخدام الانزلاق". الروبوتات لكسب 2000 دولار بشكل سلبي تمامًا كل يوم. لاحظ فريق أمان SlowMist أن عدد المستخدمين الذين تضرروا من هذا النوع من عمليات الاحتيال قد زاد مؤخرًا، لذلك ستشرح هذه المقالة روتين عملية الاحتيال وتحلل نموذج تحويل الأموال الخاص بالمحتال لمساعدة المستخدمين على تجنب الوقوع في هذا النوع من عمليات الاحتيال. .

(https://x.com/evilcos/status/1745728599171457120)

المراجحة وتجنب التعرض للغش

أصبح الذكاء الاصطناعي أداة يستخدمها المزيد والمزيد من الأشخاص لتحسين الإنتاجية، كما أن المحتالين جيدون أيضًا على علم بذلك، قام بتسمية عملية الاحتيال الخاصة به ChatGPT لجذب الانتباه والظهور بمظهر موثوق ومتقدم. ومع ذلك، لم يظهر ChatGPT إلا لفترة وجيزة في الفيديو التعليمي للمحتال: ادعى المحتال أنه أنشأ رمزًا لروبوت المراجحة باستخدام ChatGPT، مما أدى بالمناسبة إلى تبديد شكوك بعض المستخدمين في أن الرمز كان شريرًا.

(https://www.youtube.com/watch?v=Z32hH3eLK-c)

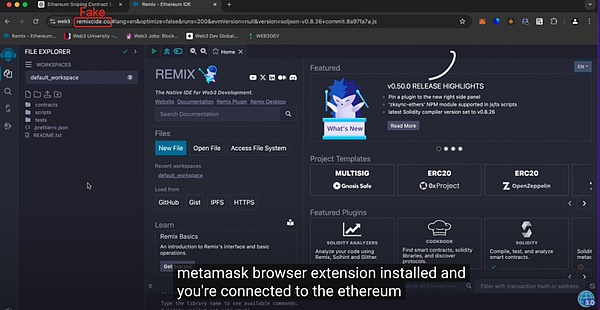

في الواقع، إذا نظرت بعناية إلى مقاطع الفيديو التي ينتجها المحتالون على YouTube، فليس من الصعب العثور على أن الصوت والفيديو غير متزامنين، وأن مقاطع الفيديو التاريخية مختلقة، والحساب على الأرجح تم شراؤها. هناك العديد من العلامات التي تشير إلى أن مستخدم YouTube هذا ليس جديرًا بالثقة، على الرغم من أن منطقة التعليق تكاد تكون مشغولة بالثناء وكلمات الشكر، إذا قمت بالتمرير لأسفل، يمكنك العثور على بعض التذكيرات والتحذيرات من الضحايا.

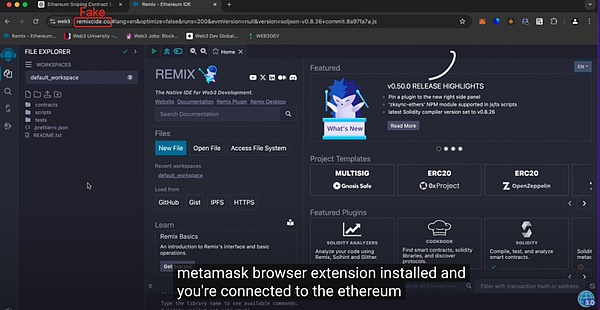

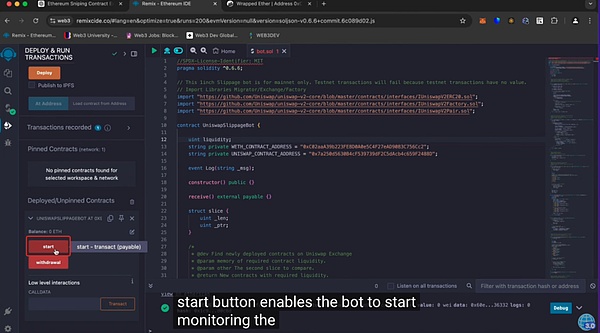

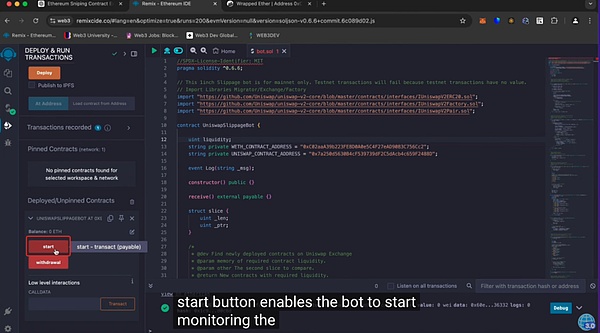

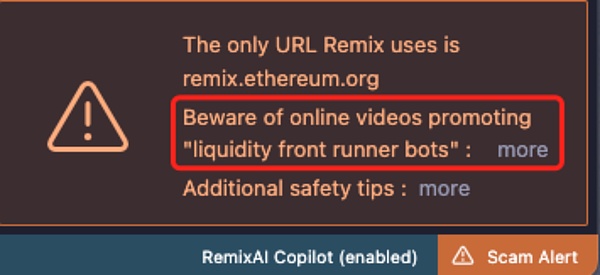

يدعي المحتال أن الروبوت الخاص به يمكنه مراقبة الرموز الجديدة والتغيرات الكبيرة في الأسعار على Ethereum للبحث عن فرص المراجحة، ويحتاج المستخدمون فقط إلى الجلوس والانتظار لتلقي الأموال. يجب أن يكون لدى المستخدم أولاً محفظة MetaMask، ثم يفتح رابط Remix (Remix المزيف) الموجود في البرنامج التعليمي.

يحتاج المستخدم بعد ذلك إلى لصق الكود الذي قدمه المحتال، وتجميع الروبوت ونشر العقد الذكي. في هذه المرحلة، قال المحتال إنه يجب على المستخدم توفير الأموال الأولية للعقد، وكلما زاد عدد ETH الذي قمت بإيداعه في العقد، زادت الأرباح التي يمكنك تحقيقها. بعد أن يتبع المستخدم العملية المذكورة أعلاه وينقر على "ابدأ"، "يختفي" المال ويذهب كل أصل المراجحة الذي تم إدخاله إلى عنوان محفظة المحتال لأن الرمز له باب خلفي.

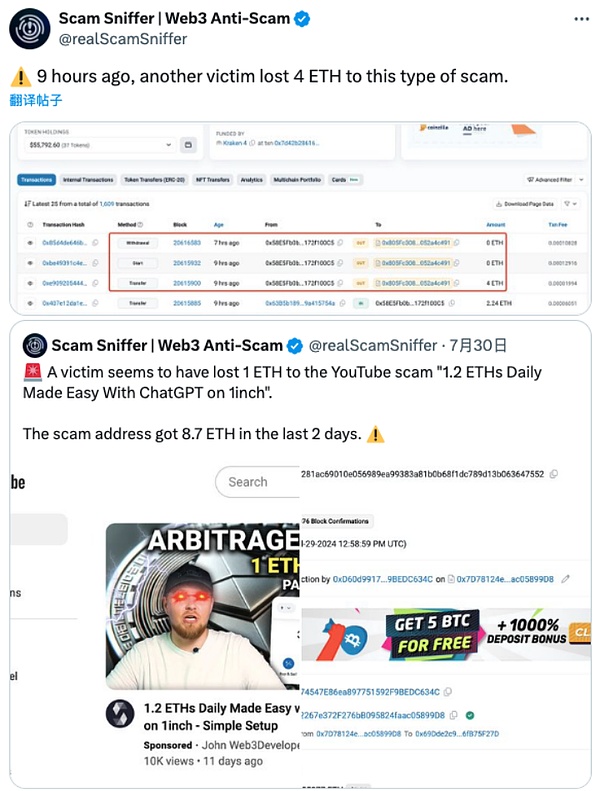

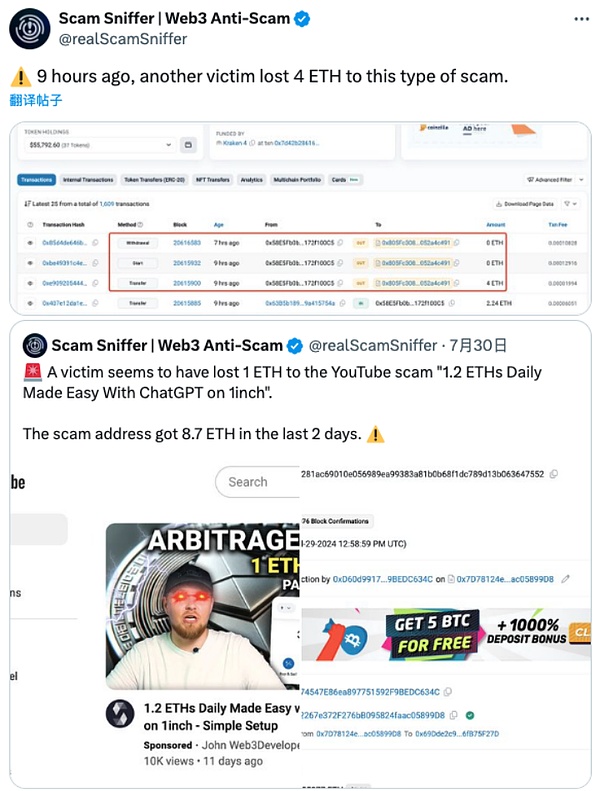

نأخذ حوادث الاحتيال التالية التي أبلغت عنها منصة Web3 لمكافحة الاحتيال Scam Sniffer كمثال لتحليل أنماط تحويل الأموال لهؤلاء المحتالين.

(https://x.com/realScamSniffer/status/1828364436241031669)

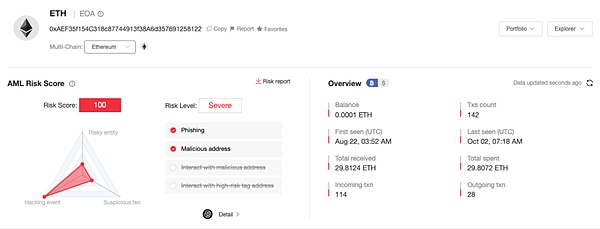

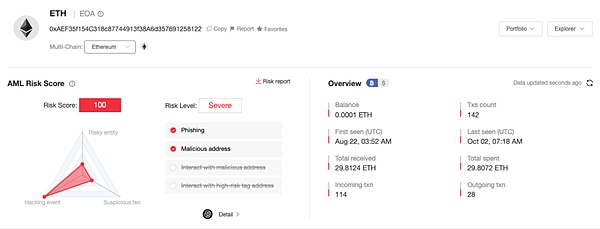

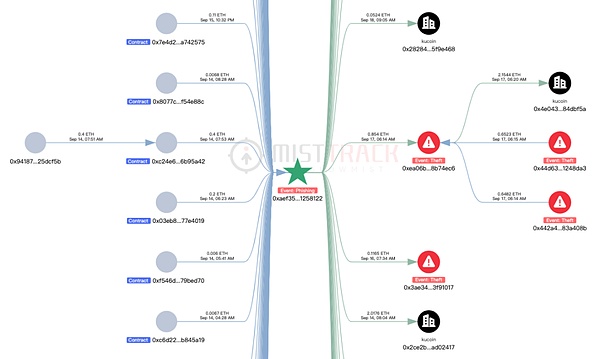

استخدم منصة التتبع ومكافحة غسيل الأموال على السلسلة MistTrack للاستعلام عن عنوان المحتال (0xAEF35f154C318c87744913f38A6d357691258122). يمكنك أن ترى أنه منذ نهاية أغسطس وحتى الوقت الحاضر، حقق عنوان المحتال وحده ربحًا قدره حوالي 30 إيثريوم، مع أكثر من مائة ضحية.

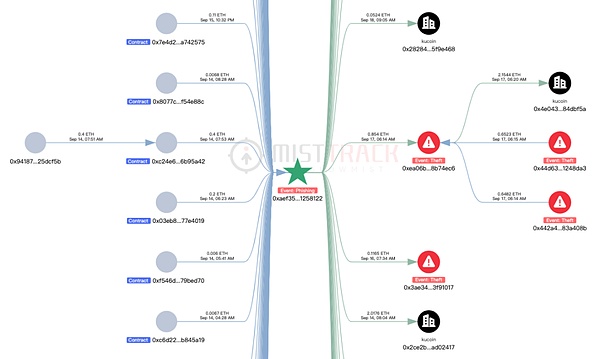

وضع تحويل الأموال لهذا العنوان فردي. تعمل الضحية وفقًا لعملية الاحتيال المذكورة أعلاه وتقوم بتحويل ETH إلى العقد، والذي يسرقه المحتال بعد ذلك. يشير وضع التحويل إلى التحويل المباشر إلى البورصة أو التحويل إلى عنوان يستخدم لتخزين الأموال مؤقتًا (مثل: 0xea06b983e144432919779b236ba28ece28b74ec6)، ثم التحويل إلى البورصة.

0x442a4960c783affe2b6d9884f32d7cf2683a408b و0x44d63ce270637553f89f3c2706869d98d1248da3 في الصورة أدناه هما أيضًا عنوانان يستخدمهما المحتالون لجمع أموال الضحايا مباشرة أغسطس وسرقوا ما يقرب من 20 إيثيريوم، حوالي 93 ضحية.

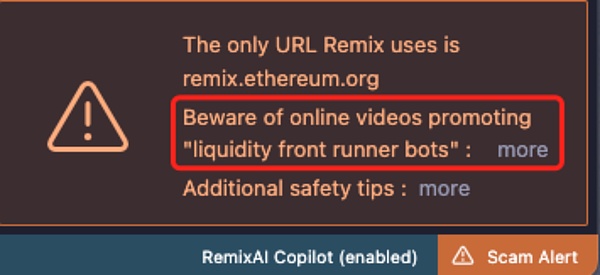

نظرًا لأن المحتالين يعتمدون نموذج إلقاء شبكة واسعة وتجميع أرباح صغيرة، على الرغم من وجود العديد من الضحايا، إلا أن الخسائر صغيرة نسبيًا، لذلك من غير الواقعي إنفاق الطاقة لملاحقتهم. لذلك، يمكن لهؤلاء المحتالين أن يفلتوا من العقاب لفترة طويلة، يمكن أن يؤدي إعطاء عملية الاحتيال ""Pi"" إلى الاستمرار في تنفيذ أنشطة احتيالية مماثلة. وحذرت شركة Remix المستخدمين على موقعها الإلكتروني من ضرورة الانتباه إلى مثل هذه عمليات الاحتيال. وفي منطقة التعليقات بمقالة تحليل عمليات الاحتيال المنشورة على موقع Medium، تبين أنه منذ عامين وحتى وقت قريب، نشر الضحايا رسائل حول تعرضهم للخداع، وقام العديد من المستخدمين بذلك. كما تم توفير روابط لمقاطع فيديو احتيالية ذات صلة تم نشرها لتذكير الجميع بالاهتمام بالسلامة، مما يوضح مدى انتشار هذا النوع من الاحتيال.

الملخص

يذكر فريق أمان SlowMist المستخدمين بعدم النقر على روابط غير معروفة أو تشغيل تعليمات برمجية غير معروفة. نظرًا لأن المحتال يدعي أن الكود تم إنشاؤه بواسطة ChatGPT، فيمكننا على الأقل إرسال الكود إلى أدوات مثل ChatGPT وClaude للتحقق مما إذا كان يحتوي على سلوك ضار. أراد العديد من المستخدمين في الأصل فقط كسب دخل سلبي وكانوا على استعداد لدفع أصل المبلغ، ولكن بعد متابعة عمليات المحتالين، لم يتوقعوا أن أصل المبلغ قد اختفى في النهاية، وبدلاً من ذلك، اعتمد المحتالون على هذه "البرامج التعليمية" للخداع يقوم كل ضحية بإيداع الأموال في محفظته وتحويل الأموال لتحقيق "الدخل السلبي". لذلك، يُطلب من المستخدمين أن يظلوا يقظين ويتأكدوا مما إذا كانت فطيرة من السماء أم فخًا قبل التشغيل لتجنب الأضرار الكبيرة.

JinseFinance

JinseFinance