دعونا نتحدث عن OP_Codes: كيف ستعيد AVM "إعادة تشغيل" عصر برمجة Bitcoin

هل أصبحت عملة البيتكوين ذهبًا رقميًا بدافع الضرورة؟ قد يؤدي AVM بموجب بروتوكول Atomics إلى "إعادة تشغيل" عصر برمجة Bitcoin

JinseFinance

JinseFinance

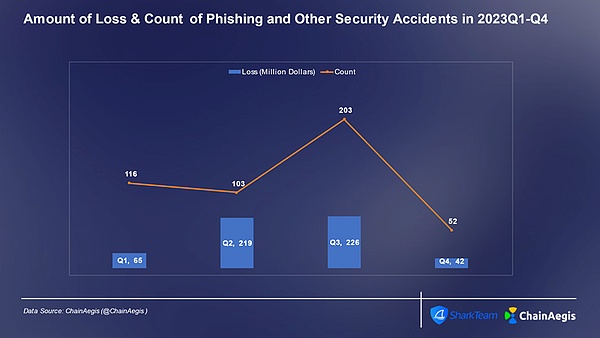

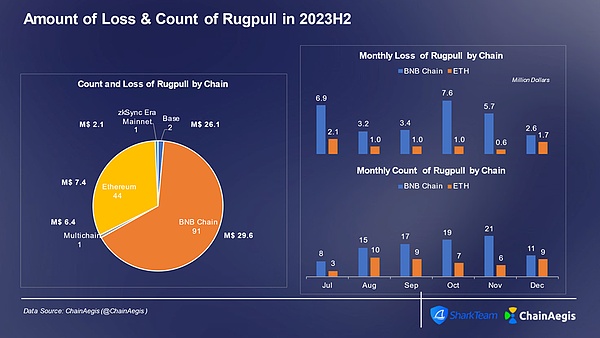

المصدر: SharkTeam

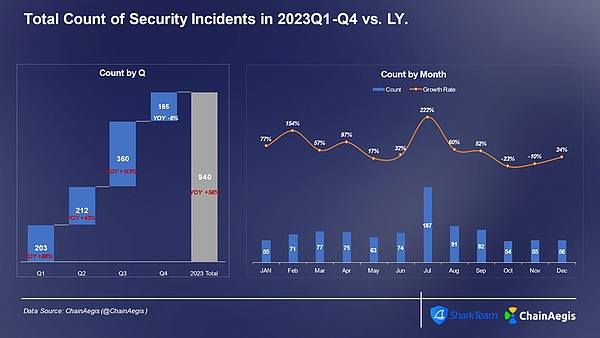

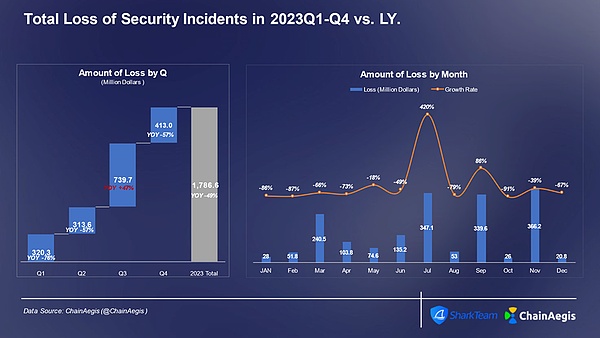

في عام 2023، شهدت صناعة Web3 أكثر من 940 حادثًا أمنيًا كبيرًا وصغيرًا، زيادة بأكثر من 50% على أساس سنوي في عام 2022، مع خسائر تصل إلى 1.79 مليار دولار أمريكي. ومن بينها، شهد الربع الثالث أكبر عدد من الحوادث الأمنية (360) وأكبر الخسائر (740 مليون دولار)، وزادت الخسائر بنسبة 47% على أساس سنوي في عام 2022. وفي شهر يوليو على وجه الخصوص، وقع ما مجموعه 187 حادثًا أمنيًا، وبلغت الخسائر 350 مليون دولار أمريكي.

الشكل: عدد الحوادث الأمنية لكل ربع/شهر في Web 3 2023

الشكل: خسائر الحوادث الأمنية الربع سنوية/الشهرية لـ Web 3 2023 (بملايين الدولارات)

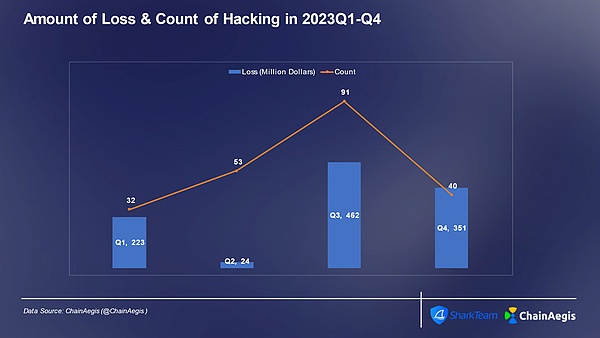

أولاً وقبل كل شيء، لا تزال هجمات القراصنة سببًا رئيسيًا للخسائر الفادحة. وفي عام 2023، سيكون هناك 216 هجمة قرصنة، مما يتسبب في خسائر بقيمة 1.06 مليار دولار أمريكي. لا تزال ثغرات العقود وسرقة المفاتيح الخاصة وهجمات التصيد الاحتيالي وقراصنة الدولة من الأسباب المهمة التي تهدد أمن نظام Web3 البيئي.

ثانيًا، يتزايد الاحتيال في Rugpull وأقراص التمويل. وقع إجمالي 250 حادثة احتيال في Rugpull وScam في عام 2023، من بينها وقعت مثل هذه الحوادث بشكل متكرر في BNBChain. تجتذب المشاريع الاحتيالية المستثمرين للمشاركة من خلال نشر مشاريع العملات المشفرة التي تبدو جذابة وتوفير بعض السيولة الزائفة. وبمجرد جذب ما يكفي من الأموال، فسوف يسرقون فجأة جميع الأموال ويحولون الأصول. وهذا النوع من الاحتيال سوف يسبب خسائر اقتصادية فادحة للمستثمرين ويزيد بشكل كبير من صعوبة اختيار المستثمرين للمشروع المناسب.

بالإضافة إلى ذلك، أصبح هناك اتجاه لبرامج الفدية لاستخدام العملات المشفرة لجمع الفدية، مثل Lockbit وConti وSuncrypt وMonti. يعد تتبع العملات المشفرة أكثر صعوبة من تتبع العملات الورقية، ومن المهم بشكل متزايد استخدام أدوات التحليل الموجودة على السلسلة لتتبع وتحديد هويات عصابات برامج الفدية.

أخيرًا، في هذه الأنشطة الإجرامية مثل اختراق العملات المشفرة والاحتيال والابتزاز، عادةً ما يحتاج المجرمون إلى إجراء تحويلات مالية عبر السلسلة وعمليات خارج البورصة بعد الحصول على العملة المشفرة. . عادة ما يتبنى غسيل الأموال مزيجا من الأساليب اللامركزية والمركزية، وتعتبر البورصات المركزية هي الأماكن الأكثر تركزا لغسل الأموال، تليها منصات خلط العملات على السلسلة.

عام 2023 هو أيضًا العام الذي حقق فيه الإشراف على Web3 تطورًا كبيرًا. سيتم إعادة تشغيل FTX2.0، وستتم معاقبة Binance، وستحظر USDT حماس والعناوين الأخرى في عام 2024، أقرت هيئة الأوراق المالية والبورصة (SEC) صندوق Bitcoin الفوري المتداول في البورصة (ETF)، وتمثل هذه الأحداث التاريخية أن الإشراف يشارك بعمق في تطوير Web3.

سيُجري هذا التقرير تحليلاً منهجيًا للموضوعات الرئيسية مثل هجمات اختراق Web3، والاحتيال Rugpull، وبرامج الفدية، وغسيل الأموال بالعملات المشفرة، وتنظيم Web3 في عام 2023 لفهم الوضع الأمني لتطور صناعة العملات المشفرة.

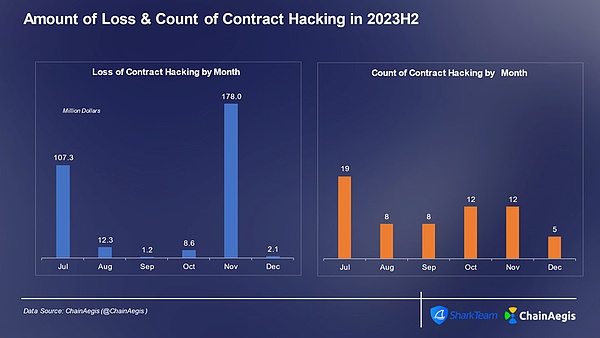

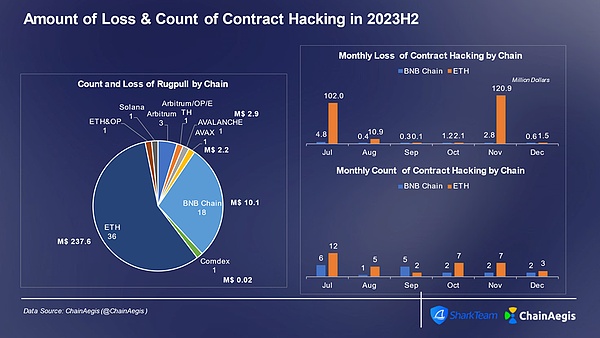

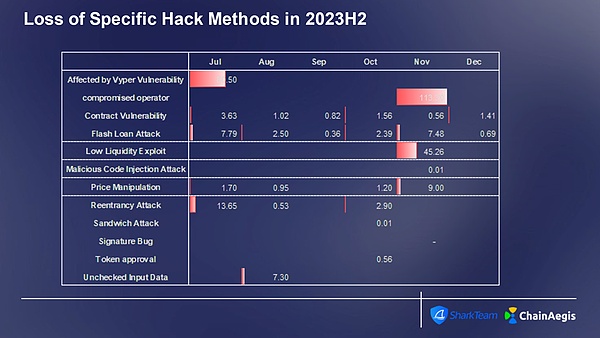

تحدث هجمات ثغرة العقد بشكل رئيسي على Ethereum في عام 2023 في الثانية خلال نصف العام، وقع إجمالي 36 هجومًا لثغرات أمنية على إيثريوم، مع خسائر تجاوزت 200 مليون دولار أمريكي، تليها BNBChain. فيما يتعلق بأساليب الهجوم، لا تزال نقاط الضعف في منطق الأعمال وهجمات القروض السريعة هي الأكثر شيوعًا.

الشكل: عدد هجمات القراصنة وحجم الخسائر (بملايين الدولارات) في كل ربع سنة من Web 3 2023

الشكل: عدد الثغرات الشهرية في العقود التي تستغل هجمات القرصنة وحجم الخسائر في Web 3 2023H2

الشكل: عدد هجمات استغلال الثغرات الأمنية في العقود ومقدار الخسائر شهريًا على سلاسل مختلفة في Web 3 2023H2

< نمط p ="text-align:center;">

الصورة: عدد أساليب الهجوم المحددة ومقدار الخسارة باستخدام ثغرات عقد Web 3 2023H2

لنفترض أن JPEG يتعرض للهجوم كمثال:

عنوان المهاجم: 0x6ec21d1868743a44318c3c259a6d4953f9978538

عقد المهاجم: 0x9420F8821aB4609Ad9FA514f8D2F5344C3c0A6 أب

معاملة الهجوم:

0xa84aa065ce61dbb1eb50ab6ae67fc31a9da50dd2c74eefd561661bfce2f1620c

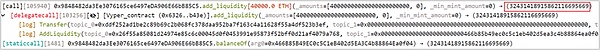

(1) الهجوم أنشأ المؤلف (0x6ec21d18) العقد 0x466B85B4 واقترض 80,000 WETH من [Balancer: Vault] من خلال قرض سريع.

(2) أضاف المهاجم (0x6ec21d18) 40,000 WETH إلى مجمع السيولة pETH-ETH-f (0x9848482d) وحصل على 32,431 pETH.

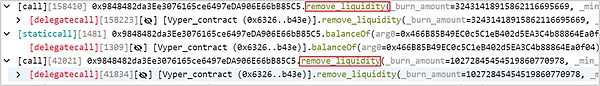

(3) قام المهاجم (0x6ec21d18) بعد ذلك بإزالة السيولة بشكل متكرر من تجمع السيولة pETH-ETH-f (0x9848482d).

(4) في النهاية، حصل المهاجم (0x6ec21d18) على 86,106 WETH. وبعد إعادة القرض السريع، غادر السوق بربح قدره 6,106 WETH.

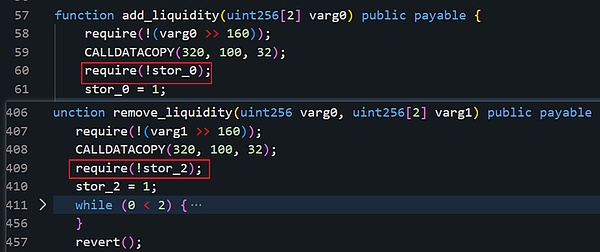

تحليل الثغرات الأمنية: هذا الهجوم هو هجوم نموذجي لإعادة الدخول. بعد فك الكود الثانوي لعقد المشروع المعرض للهجوم، يمكننا أن نجد من الشكل أدناه: عندما تتحقق الوظيفتان add_liquidity وremove_liquidity من قيمة فتحة التخزين، تكون فتحات التخزين المراد التحقق منها مختلفة. باستخدام فتحة تخزين مختلفة، قد يصبح قفل إعادة الدخول غير صالح. في هذا الوقت، يشتبه في وجود ثغرة أمنية في التصميم الأساسي لـ Vyper.

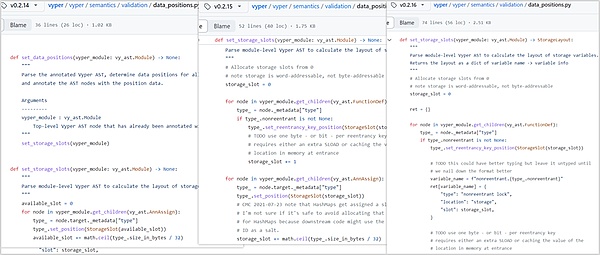

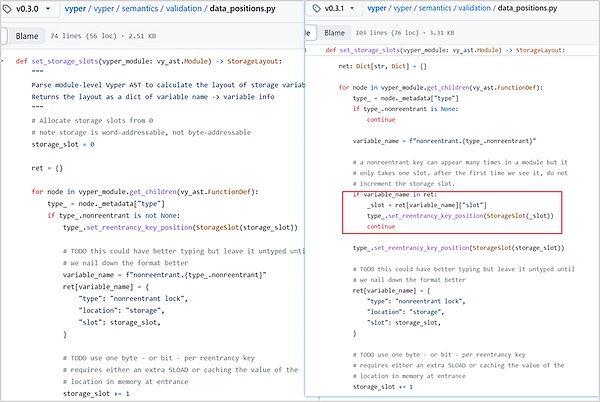

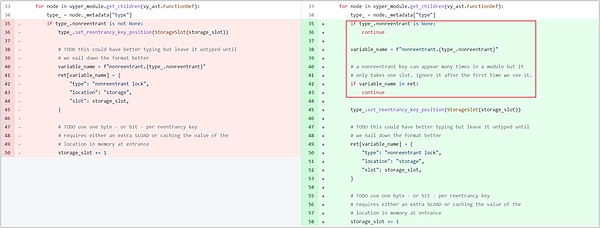

مدمج مع تغريدة Curve الرسمية. وفي النهاية، تم تحديدها على أنها ثغرة أمنية في إصدار Vyper. توجد هذه الثغرة الأمنية في الإصدارات 0.2.15 و0.2.16 و0.3.0، ولها عيوب في تصميم قفل إعادة الدخول. قمنا بمقارنة الإصدار 0.2.14 قبل 0.2.15 والإصدار 0.3.1 بعد 0.3.0، ووجدنا أن هذا الجزء من الكود يتم تحديثه باستمرار، الإصدار 0.2.14 القديم والإصدار الأحدث 0.3.1 لا يعانيان من هذه المشكلة .

في ملف الإعدادات ذات الصلة بقفل إعادة الدخول data_positions.py المطابق لـ Vyper، سيتم استبدال قيمة Storage_slot. في حالة إعادة الدخول، تكون فتحة القفل التي تم الحصول عليها لأول مرة هي 0، وبعد ذلك عند استدعاء الوظيفة مرة أخرى، سيتم زيادة فتحة القفل بمقدار 1. في هذا الوقت، سيصبح قفل إعادة الدخول غير صالح.

هجوم التصيد هو أسلوب هجوم على الشبكة يهدف إلى خداع الهدف وحثه على الحصول على معلوماته معلومات حساسة أو حثهم على القيام بعمليات ضارة. يتم تنفيذ هذا النوع من الهجمات عادةً عبر البريد الإلكتروني أو وسائل التواصل الاجتماعي أو الرسائل النصية القصيرة أو قنوات الاتصال الأخرى، حيث يتظاهر المهاجم بأنه كيان موثوق به، مثل طرف المشروع أو السلطة أو KOL وما إلى ذلك، لإغراء الضحية بتقديم المفاتيح الخاصة أو الكلمات التذكيرية أو ترخيص المعاملة. وعلى غرار هجمات الثغرات الأمنية في العقود، أظهرت هجمات التصيد الاحتيالي معدل حدوث مرتفع وخسائر كبيرة في الربع الثالث، حيث وقع إجمالي 107 هجمات تصيد، منها 58 وقعت في يوليو.

الشكل: عدد هجمات التصيد الاحتيالي وحجم الخسائر (بملايين الدولارات الأمريكية) في كل ربع سنة من Web 3 2023< /p>

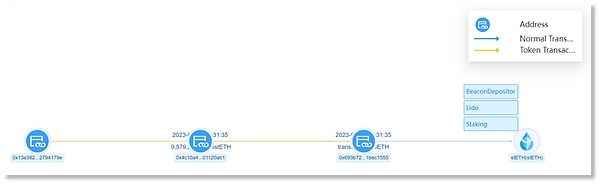

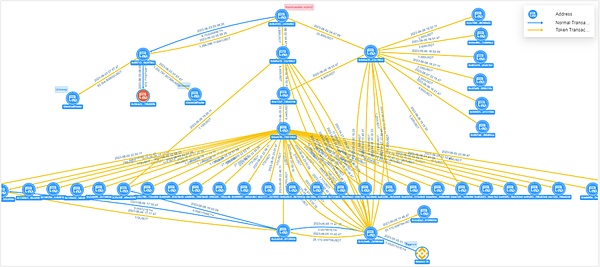

في 7 سبتمبر 2023، تعرض العنوان (0x13e382) للتصيد الاحتيالي الهجوم وتجاوزت الخسائر 2400 عشرة آلاف دولار أمريكي. استخدم قراصنة التصيد الاحتيالي سرقة الأموال وتبادل الأموال والتحويل اللامركزي للأموال، ومن بين الأموال المفقودة النهائية، تم تحويل 3,800 إيثريوم إلى Tornado.نقدًا على دفعات، وتم تحويل 10,000 إيثريوم إلى العنوان الوسيط (0x702350)، و1078,087 DAI حتى الآن. محجوزة على العنوان الوسيط (0x4F2F02).

هذا هجوم تصيد نموذجي. يسرق المهاجم أصول المستخدم عن طريق الاحتيال على ترخيص المحفظة أو المفاتيح الخاصة، مما يشكل سلسلة صناعة سوداء للتصيد الاحتيالي وغسيل الأموال. في الوقت الحاضر ، المزيد والمزيد من عصابات الاحتيال وحتى المتسللين الوطنيين يستخدمون أساليب التصيد الاحتيالي لفعل الشر في مجال Web3، الأمر الذي يتطلب اهتمام الجميع ويقظةهم.

وفقًا لتحليل التتبع لمنصة تحليل البيانات الضخمة المتصلة بسلسلة SharkTeam ChainAegis (https://app.chainaegis.com/)، سنقوم بتحليل النموذج النموذجي عمليات الاحتيال الهجومية التصيدية قم بإجراء تحليل ذي صلة بالعملية وحالة تحويل الأموال وسلوك المحتالين على السلسلة.

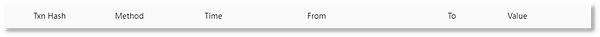

(1) عملية هجوم التصيد الاحتيالي

يمرر عنوان الضحية (0x13e382) "زيادة السماح" "تفويض rETH وstETH لعنوان المحتال 1 (0x4c10a4)."

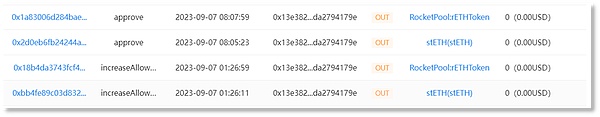

قام عنوان المحتال 1 (0x4c10a4) بتحويل 9,579 stETH في حساب عنوان الضحية (0x13e382) إلى عنوان المحتال 2 (0x693b72)، وهو ما يصل إلى حوالي 15.32 مليون دولار أمريكي.

قام عنوان المحتال 1 (0x4c10a4) بتحويل 4,850 rETH في حساب عنوان الضحية (0x13e382) إلى عنوان المحتال 2 (0x693b72)، بمبلغ 8.41 تقريبًا مليون دولار.

( 2) تبادل الأصول ونقلها

استبدل stETH المسروقة وrETH إلى ETH. منذ الصباح الباكر من يوم 07/09/2023، أجرى عنوان المحتال 2 (0x693b72) معاملات تبادل متعددة على منصات UniswapV2 وUniswapV3 وCurve، حيث قام بتحويل جميع 9,579 stETH و4,850 rETH إلى ETH، بإجمالي تبادل 14,783.9413 ETH.

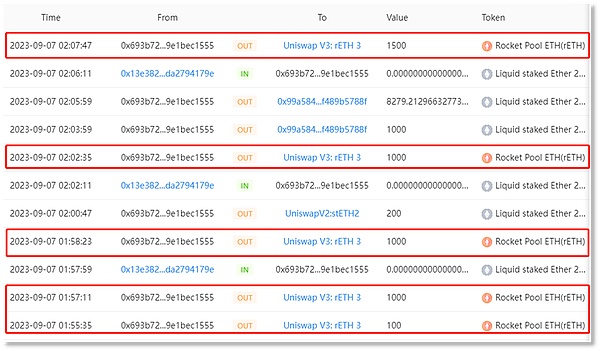

تبادل stETH:

تبادل rETH:

يتم تحويل جزء من ETH إلى DAI. قام عنوان المحتال 2 (0x693b72) بتبادل 1,000ETH إلى 1,635,047.761675421713685327 DAI من خلال منصة UniswapV3. استخدم المحتالون أساليب تحويل الأموال اللامركزية لتحويل الأموال المسروقة إلى عناوين محفظة وسيطة متعددة، بإجمالي 1,635,139 DAI و13,785 ETH. من بينها، تم نقل 1785 إيثريوم إلى عنوان وسيط (0x4F2F02)، وتم نقل 2000 إيثريوم إلى عنوان وسيط (0x2ABdC2)، وتم نقل 10000 إيثريوم إلى عنوان وسيط (0x702350). بالإضافة إلى ذلك، تلقى العنوان الوسيط (0x4F2F02) 1,635,139 DAI في اليوم التالي

عنوان المحفظة الوسيطة (0x4F2F02) تحويل الأموال:

تم نقل هذا العنوان عبر طبقة من الأموال ويحتوي على 1,785 ETH و1,635,139 DAI. التحويل اللامركزي لأموال DAI، وتبادل مبالغ صغيرة إلى ETH

بادئ ذي بدء، بدأ المحتال في تحويل 529000 DAI من خلال 10 معاملات في الصباح الباكر من عام 2023 -09-07 . بعد ذلك، تم نقل المعاملات السبع الأولى بإجمالي 452000 DAI من العنوان الوسيط إلى 0x4E5B2e (FixedFloat)، وتم نقل المعاملة الثامنة من العنوان الوسيط إلى 0x6cC5F6 (OKX)، وتم نقل المعاملتين الأخيرتين بإجمالي 77000 DAI من العنوان الوسيط إلى 0xf1dA17 (eXch).

ثانيًا، في 10 سبتمبر، تم تبادل 28,052 DAI مقابل 17.3 ETH من خلال UniswapV2.

من 8 إلى 11 سبتمبر، تم تنفيذ 18 معاملة، وتم تحويل جميع الـ 1800 ETH إلى Tornado.Cash.

بعد التحويل، كان العنوان لا يزال يحتوي على 1078,087 DAI من الأموال المسروقة التي لم يتم تحويلها.

تحويل أموال العنوان المتوسط (0x2ABdC2):

تم نقل هذا العنوان عبر طبقة من الأموال امتلك 2000 إيثريوم. أولاً، قام هذا العنوان بنقل 2000ETH إلى العنوان الوسيط (0x71C848) في 11 سبتمبر.

ثم قام العنوان الوسيط (0x71C848) بتحويل الأموال مرتين في 11 سبتمبر و1 أكتوبر على التوالي، بإجمالي 20 معاملة، كل منها تنقل 100 إيثريوم، بإجمالي 20 معاملة. تم تحويل 2000ETH إلى Tornado.Cash.

تحويل الأموال إلى العنوان المتوسط (0x702350)

تم نقل هذا العنوان من خلال طبقة من الأموال ويحتوي على 10,000 ETH. اعتبارًا من 8 أكتوبر 2023، لا يزال هناك 10000 إيثريوم في الحساب على هذا العنوان ولم يتم تحويلها.

تتبع دليل العنوان: بعد تحليل المعاملات التاريخية لعنوان المحتال 1 (0x4c10a4) وعنوان المحتال 2 (0x693b72)، تبين وجود عنوان EOA (0x846317) قام بتحويل 1.353 ETH إلى عنوان المحتال 2 (0x693b72)، ويتضمن مصدر الأموال لعنوان EOA هذا عناوين المحفظة الساخنة مع البورصات المركزية KuCoin وBinance.

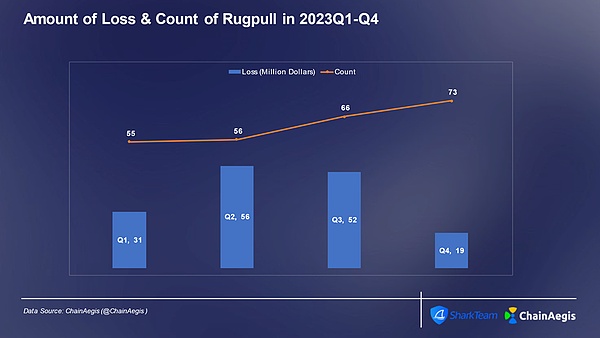

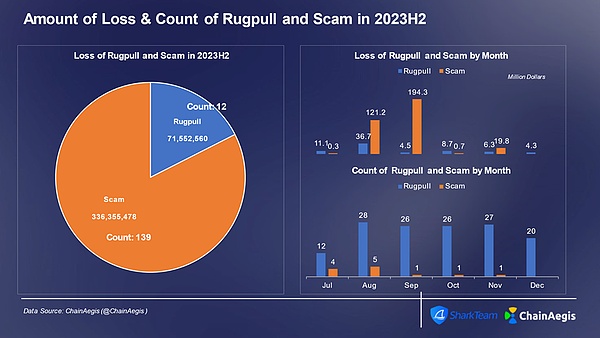

سيكون تكرار حوادث الاحتيال في Rugpull أكثر أهمية في 2023 وصل الاتجاه التصاعدي إلى 73 صفقة في الربع الرابع، مع مبلغ خسارة قدره 19 مليون دولار أمريكي، وبلغ متوسط الخسارة لكل معاملة حوالي 26000 دولار أمريكي، وكان الربع الذي شهد أعلى نسبة من خسائر الاحتيال في Rugpull على مدار العام هو الربع الثاني، يليه الربع الثالث، مع نسبة خسارة تتجاوز 30%.

في النصف الثاني من عام 2023، وقع إجمالي 139 حادثة Rugpull و12 حادثة احتيال، مما تسبب في خسائر قدرها 71.55 مليون دولار أمريكي و340 مليون دولار أمريكي على التوالي.

في النصف الثاني من عام 2023، وقعت حادثة Rugpull بشكل رئيسي على BNBChain، حيث وصلت إلى 91 مرة، وهو ما يمثل أكثر من 65%، وبلغت الخسارة 29.57 مليون دولار أمريكي بنسبة 41%.. تلاه إيثريوم (44 مرة) بخسارة قدرها 7.39 مليون دولار. بالإضافة إلى Ethereum وBNBChain، وقع حادث BALD Rugpull على السلسلة الأساسية في أغسطس، مما تسبب في خسائر فادحة بلغت 25.6 مليون دولار أمريكي.

الشكل: عدد حوادث Rugpull وScam كل ربع سنة ومبلغ الخسائر (بملايين الدولارات) في Web 3 2023

الشكل: Web 3 2023H2 العدد الشهري لأحداث Rugpull ومبلغ الخسارة في سلاسل مختلفة

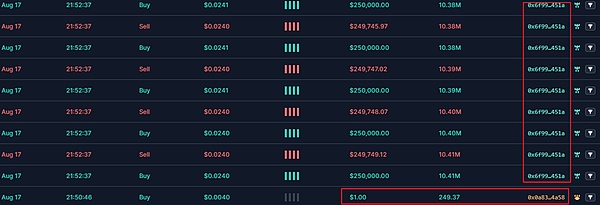

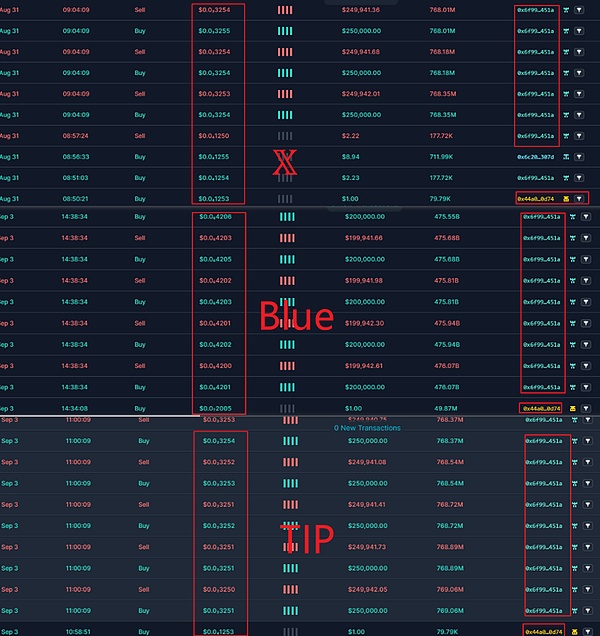

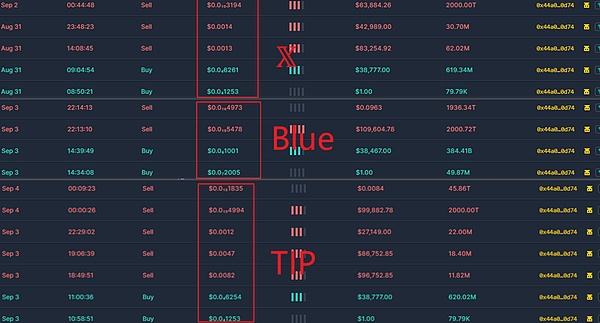

يحظى نموذج مصنع الاحتيال Rugpull بشعبية كبيرة على BNBChain، والذي يُستخدم لتصنيع رموز Rugpull المميزة على دفعات و القيام بالاحتيال. دعونا نلقي نظرة على أنماط الاحتيال في مصنع Rugpull لرموز SEI وX وTIP وBlue المزيفة.

(1) SEI

أولاً، باع مالك رمز SEI المزيف 0x0a8310eca430beb13a8d1b42a03b3521326e4a58 وحدة واحدة من تم استبدال السعر بـ 249 SEI مزيفًا.

بعد ذلك، أجرى 0x6f9963448071b88FB23Fd9971d24A87e5244451A عمليات بيع وشراء بالجملة. وفي ظل عمليات البيع والشراء، زادت سيولة الرمز بشكل كبير وارتفع السعر أيضًا.

الترويج من خلال التصيد الاحتيالي وطرق أخرى لجذب عدد كبير من المستخدمين للشراء. ومع زيادة السيولة، يتضاعف سعر الرمز المميز.

عندما يصل سعر الرمز المميز إلى قيمة معينة، يدخل مالك الرمز المميز إلى السوق للبيع وتنفيذ لعبة rugpull. كما يتبين من الشكل أدناه، تختلف فترات الدخول والحصاد والأسعار.

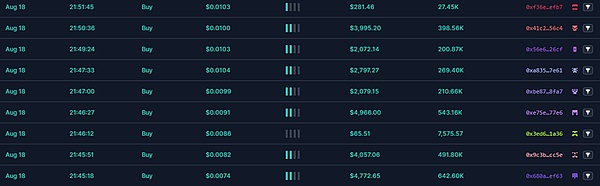

(2) تم استبدال Fake 1U بالرمز المميز المقابل. ثم، نفس رموز Sei المزيفة.

0x6f9963448071b88FB23Fd9971d24A87e5244451A عمليات البيع والشراء المجمعة. وفي ظل عمليات البيع والشراء، تزداد السيولة بشكل كبير وترتفع الأسعار.

ثم يتم الترويج لها من خلال التصيد الاحتيالي والقنوات الأخرى لجذب عدد كبير من المستخدمين للشراء. ومع زيادة السيولة، يتضاعف سعر الرمز المميز.

على غرار SEI المزيف، عندما يصل سعر الرمز المميز إلى قيمة معينة، يدخل مالك الرمز المميز إلى السوق للبيع وتنفيذ لعبة rugpull. كما يتبين من الشكل أدناه، تختلف فترات الدخول والحصاد والأسعار.

مخططات التقلب الخاصة بـ SEI المزيف وX المزيف وTIP المزيف والرموز الزرقاء المزيفة هي كما يلي:

نحن نتتبع مصدر الأموال والسلوك الأنماط يمكن معرفة ما يلي:

في محتوى إمكانية تتبع الصندوق، يأتي مؤسسو مصنع الرمز المميز وأموال منشئي الرمز المميز من حسابات EOA متعددة. هناك أيضًا تدفقات أموال بين حسابات مختلفة، تم تحويل بعضها من خلال عناوين التصيد الاحتيالي، وتم الحصول على بعضها من خلال سلوكيات rugpull الرمزية السابقة، وتم الحصول على بعضها من خلال منصات خلط العملات مثل Tornado Cash. يهدف استخدام طرق متعددة لتحويل الأموال إلى بناء شبكة مالية معقدة ومعقدة. تقوم العناوين المختلفة أيضًا بإنشاء عقود مصنع رمزية متعددة وتنتج الرموز بكميات كبيرة.

أثناء تحليل سلوك الرمز المميز Rugpull، وجدنا أن العنوان

0x6f9963448071b88FB23Fd9971d24A87e5244451A هو أحد مصدر الأموال. يتم استخدام نهج الدفعة أيضًا عند تشغيل أسعار الرمز المميز. يعمل العنوان 0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3 أيضًا كموفر للأموال، حيث يوفر الأموال المقابلة لحاملي الرموز المميزة المتعددة. .

من خلال التحليل يمكن الاستنتاج أن هناك عصابة احتيال Web3 مع تقسيم واضح للعمل وراء هذه السلسلة من السلوكيات، وتشكل سلسلة صناعة سوداء، بشكل رئيسي تتضمن جمع النقاط الساخنة والنشر التلقائي، حيث تحدث العملات المعدنية والتداول الآلي والدعاية الكاذبة وهجمات التصيد الاحتيالي وحصاد Rugpull والروابط الأخرى في الغالب في BNBChain. ترتبط رموز Rugpull المزيفة الصادرة ارتباطًا وثيقًا بأحداث الصناعة الساخنة وهي مربكة وتحريضية للغاية. يجب على المستخدمين أن يكونوا يقظين في جميع الأوقات، وأن يظلوا عقلانيين، ويتجنبوا الخسائر غير الضرورية.

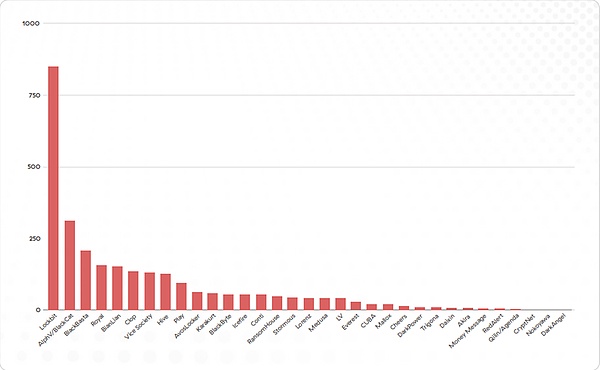

لا يزال تهديد هجمات برامج الفدية في عام 2023 يشكل تهديدًا مستمرًا في جميع أنحاء العالم المنظمات والشركات، أصبحت هجمات برامج الفدية معقدة بشكل متزايد، حيث يستخدم المهاجمون مجموعة متنوعة من التقنيات لاستغلال نقاط الضعف في الأنظمة والشبكات التنظيمية. لا تزال هجمات برامج الفدية المنتشرة تشكل تهديدًا كبيرًا للمؤسسات والأفراد والبنية التحتية الحيوية حول العالم. يقوم المهاجمون باستمرار بتعديل وتحسين استراتيجيات الهجوم الخاصة بهم، وذلك باستخدام كود المصدر المسرب ومخططات الهجوم الذكية ولغات البرمجة الناشئة لتحقيق أقصى قدر من مكاسبهم غير القانونية.

تعد LockBit وALPHV/BlackCat وBlackBasta حاليًا أكثر مجموعات الابتزاز المرتبطة ببرامج الفدية نشاطًا.

صورة: عدد ضحايا منظمة برامج الفدية

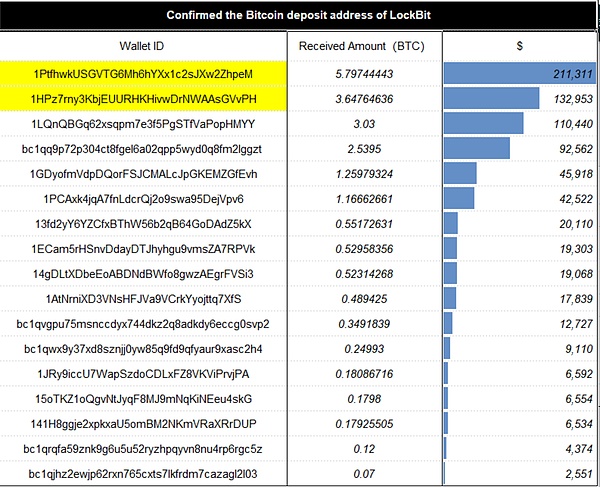

في الوقت الحاضر، تتبنى المزيد والمزيد من برامج الفدية طريقة تحصيل المدفوعات من خلال العملة المشفرة. لنأخذ Lockbit كمثال. تشمل الشركات التي تعرضت للهجوم مؤخرًا بواسطة LockBit: TSMC في نهاية يونيو من هذا العام، وBoeing في أكتوبر، وIndustrial and البنك التجاري الصيني في نوفمبر: الشركات التابعة المملوكة بالكامل، وما إلى ذلك، تستخدم في الغالب Bitcoin لجمع الفدية، وسوف تقوم LockBit بغسل أموال العملة المشفرة بعد تلقي الفدية، فلنأخذ Lockbit كمثال لتحليل نموذج غسيل أموال برامج الفدية.

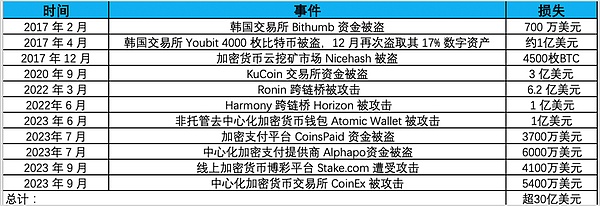

وفقًا لتحليل ChainAegis، يستخدم LockBit Ransomware في الغالب عملة البيتكوين لجمع الفدية، باستخدام عناوين دفع مختلفة. يتم تلخيص بعض العناوين ومبالغ الدفع على النحو التالي: فدية واحدة من BTC يتراوح من 0.07 إلى 5.8، ويتراوح من 2,551 دولارًا أمريكيًا تقريبًا إلى 211,311 دولارًا أمريكيًا.

p>

p>

الصورة: جزء من عنوان الدفع الخاص بـ LockBit ومبلغ الدفع

استخدم العنوانين اللذين يحتويان على أكبر مبلغ من المال لإجراء تتبع العناوين على السلسلة وتحليل مكافحة غسيل الأموال:

عنوان دفع الابتزاز 1: 1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM;

عنوان مجموعة الابتزاز 2: 1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH.

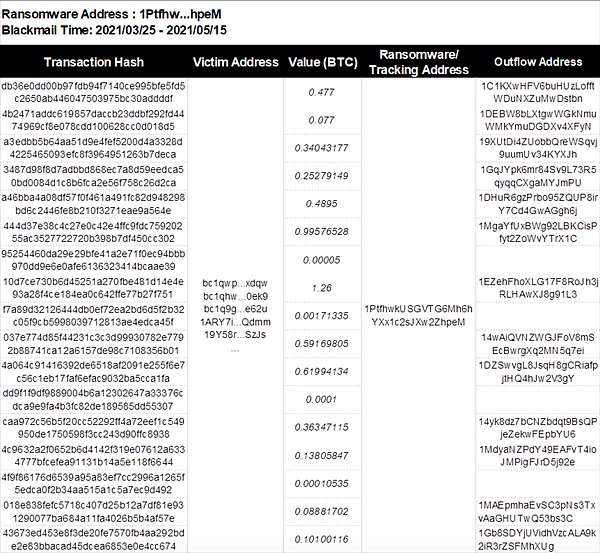

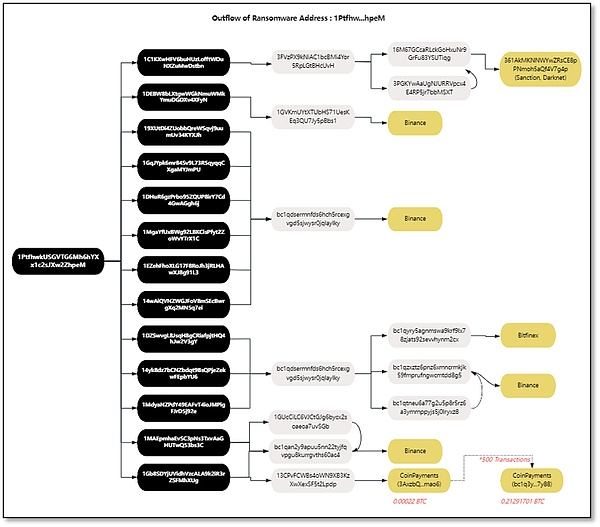

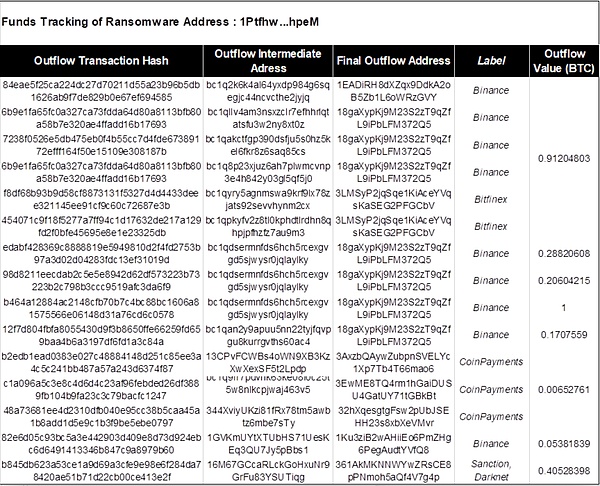

(1) عنوان مجموعة الابتزاز 1: 1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM

حسب التحليل في الشكل أدناه، تلقى العنوان 1 (1Ptfhw) إجمالي 17 معاملة عبر السلسلة في الفترة من 25 مارس 2021 إلى 15 مايو 2021. وبعد استلام الأموال، قام بتحويل الأصول بسرعة إلى 13 عنوانًا وسيطًا أساسيًا. يتم نقل هذه العناوين الوسيطة طبقة بعد طبقة إلى 6 عناوين وسيطة من الطبقة الثانية، وهي: 3FVzPX…cUvH، 1GVKmU…Bbs1، bc1qdse…ylky، 1GUcCi…vSGb، bc1qan…0ac4 و13CPvF…Lpdp.

تم العثور على العنوان الوسيط 3FVzPX…cUvH، من خلال التحليل على السلسلة، يتدفق في النهاية إلى عنوان الشبكة المظلمة 361AkMKNNWYwZRsCE8pPNmoh5aQf4V7g4p.

العنوان الوسيط 13CPvF...Lpdp قام بتحويل مبلغ صغير قدره 0.00022 BTC إلى CoinPayments. كان هناك 500 معاملة مماثلة، وتم جمع إجمالي 0.21 BTC إلى عنوان CoinPayments: bc1q3y…7y88، باستخدام CoinPayments لغسل الأموال.

تدفقت العناوين الوسيطة الأخرى في النهاية إلى منصات التبادل المركزية Binance وBitfinex.

الصورة: العنوان 1 (1Ptfhw...hpeM) مصدر الصندوق وتفاصيل تدفق الأموال

< نمط p ="text-align:center;">

الشكل: العنوان 1 (1Ptfhw...hpeM) تتبع تدفق الأموال

الشكل: العناوين المتوسطة وتفاصيل تدفق الأموال المتضمنة في العنوان 1 (1Ptfhw...hpeM)

الشكل: خريطة المعاملات العنوان 1 (1Ptfhw...hpeM)

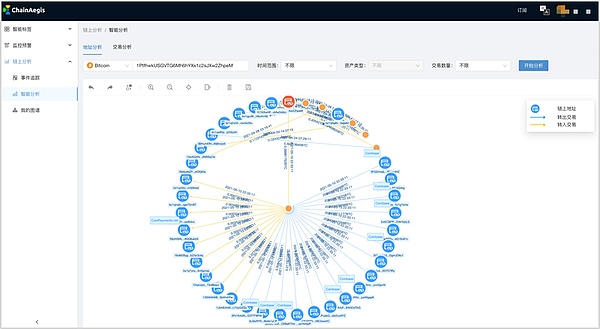

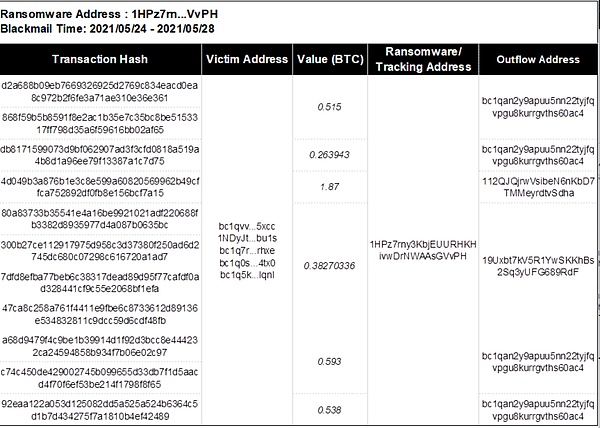

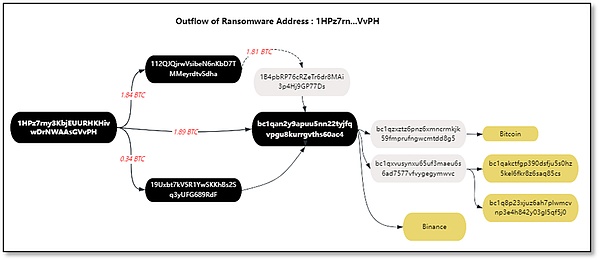

(2) عنوان مجموعة الابتزاز 2: 1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH

دفع الضحية 4.16 بيتكوين لمشغل برنامج الفدية LockBit من خلال 11 معاملة بين 24 مايو 2021 و28 مايو 2021. على الفور، قام العنوان 2 (1HPz7rn...VvPH) بتحويل أموال الابتزاز بسرعة 1.89 BTC إلى العنوان الوسيط 1: bc1qan...0ac4، و1.84 BTC إلى العنوان الوسيط 2: 112QJQj...Sdha، و0.34 BTC إلى العنوان الوسيط العنوان 3: 19Uxbt...9RdF.

العنوان الوسيط النهائي 2: 112QJQj…Sdha والعنوان الوسيط 3: 19Uxbt…9RdF يقوم كلاهما بتحويل الأموال إلى العنوان الوسيط 1: bc1qan…0ac4. بعد ذلك مباشرة، استمر العنوان الوسيط 1 bc1qan...0ac4 في تحويل الأموال، حيث تم تحويل جزء صغير من الأموال مباشرة إلى بورصة Binance، وتم تحويل الجزء الآخر من الأموال من خلال العناوين الوسيطة طبقة بعد طبقة، وأخيراً تم تحويلها إلى Binance والمنصات الأخرى لغسل الأموال. تفاصيل المعاملة المحددة وتسميات العناوين هي كما يلي.

الصورة: العنوان 2 (1HPz7rn...VvPH) مصدر التمويل وتفاصيل تدفق الأموال

< p style="text-align:center;">

الصورة: العنوان 2 (1HPz7rn...VvPH) تتبع تدفق الأموال

الشكل: العناوين المتوسطة وتفاصيل تدفق الأموال المتضمنة في العنوان 2 (1HPz7rn...VvPH)

ستقوم LockBit بإجراء عمليات غسيل العملات المشفرة بعد تلقي الفدية، ويختلف نموذج غسيل الأموال هذا عن طرق غسيل الأموال التقليدية، ويحدث عادةً على blockchain ويتميز بخصائص الدورة الطويلة والأموال المتفرقة ودرجة عالية من الأتمتة والتعقيد العالي. لتنفيذ الإشراف على العملات المشفرة وتتبع الأموال، من ناحية، يجب علينا بناء قدرات التحليل وجمع الأدلة على السلسلة وخارجها، ومن ناحية أخرى، يجب علينا إطلاق هجوم أمني ودفاع على مستوى APT على أمن الشبكة. المستوى، ولديه القدرة على دمج الهجوم والدفاع.

غسل الأموال هو وسيلة لتشريع الدخل غير المشروع سلوك يشير الدخل غير المشروع بشكل أساسي إلى استخدام وسائل مختلفة للتغطية وإخفاء مصدر وطبيعة الدخل غير المشروع والدخل المتولد، وذلك لجعله قانونيًا من حيث الشكل. وتشمل أعمالها، على سبيل المثال لا الحصر، توفير حسابات رأس المال، والمساعدة في تحويل نماذج الملكية، والمساعدة في تحويل الأموال أو تحويلها إلى الخارج. لقد تم استغلال العملات المشفرة - وخاصة العملات المستقرة - في أنشطة غسيل الأموال في وقت مبكر جدًا بسبب انخفاض تكاليف تحويلها، وإلغاء التوزيع الجغرافي، وبعض خصائص مكافحة الرقابة، وقد أدى هذا أيضًا إلى انتقاد العملات المشفرة، وهو أحد الأسباب الرئيسية.

غالبًا ما تستخدم أنشطة غسيل الأموال التقليدية سوق OTC للعملات المشفرة للتبادل من عملة قانونية إلى عملة مشفرة، أو من عملة مشفرة إلى عملة قانونية، ومن بينها سيناريوهات غسيل الأموال وهي مختلفة ولها أشكال متنوعة، ولكن بغض النظر عن ذلك، فإن جوهر هذا النوع من السلوك هو منع مسؤولي إنفاذ القانون من التحقيق في الروابط المالية، بما في ذلك حسابات المؤسسات المالية التقليدية أو حسابات مؤسسات التشفير.

بخلاف أنشطة غسيل الأموال التقليدية، فإن هدف غسيل الأموال لأنشطة غسيل الأموال الجديدة بالعملات المشفرة هو العملة المشفرة نفسها، بما في ذلك المحافظ والجسور عبر السلاسل والمعاملات اللامركزية. سيتم استغلال البنية التحتية لصناعة العملات المشفرة، بما في ذلك المنصات، بشكل غير قانوني.

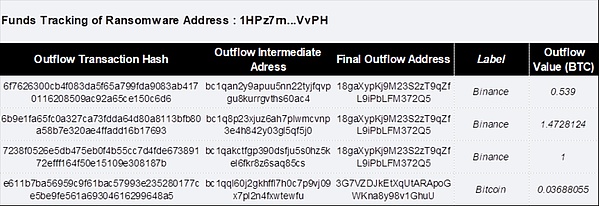

الصورة: حجم غسيل الأموال في السنوات الأخيرة

من عام 2016 إلى عام 2023، بلغ إجمالي عمليات غسيل الأموال بالعملات المشفرة 147.7 مليار دولار. تتزايد كمية الأموال المغسولة بمعدل سنوي 67% منذ عام 2020، لتصل إلى 23.8 مليار دولار أمريكي في عام 2022، وتصل إلى 80 مليار دولار أمريكي في عام 2023. إن حجم الأموال المغسولة مذهل، وعمليات مكافحة غسيل الأموال بالعملات المشفرة أمر حتمي .

وفقًا لإحصائيات منصة ChainAegis، حافظ حجم الأموال في منصة خلط العملات على السلسلة Tornado Cash على نمو سريع منذ يناير 2020، ويبلغ حاليًا ما يقرب من 3.62 يتم إيداع مليون ETH في مجمع رأس المال هذا، بإجمالي إيداع يصل إلى 7.8 مليار دولار أمريكي، وأصبح Tornado Cash أكبر مركز لغسيل الأموال في Ethereum. ومع ذلك، عندما أصدرت وكالات إنفاذ القانون الأمريكية عقوبات ضد Tornado Cash في أغسطس 2022، تضاعف عدد عمليات الإيداع والسحب الأسبوعية لـ Tornado Cash. ومع ذلك، نظرًا للطبيعة اللامركزية لـ Tornado Cash، كان من المستحيل إيقافها من المصدر، و لا تزال الأموال مستمرة في التدفق. أدخل النظام لخلط العملات المعدنية.

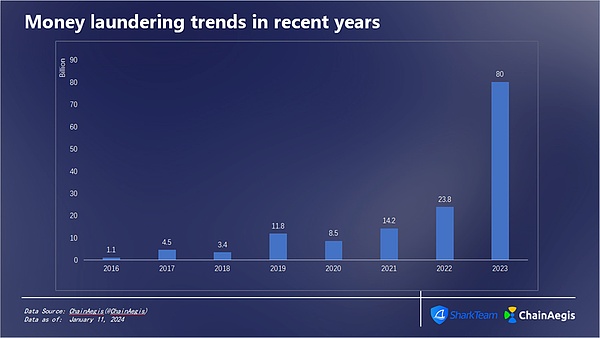

National APT منظمة (التهديد المستمر المتقدم (Advanced Persistent Threat) هي مجموعة من كبار المتسللين الذين يتمتعون بدعم مدعوم من الدولة ومتخصصون في الهجمات السيبرانية طويلة المدى والمستمرة ضد أهداف محددة. منظمة APT الكورية الشمالية Lazarus Group هي مجموعة APT نشطة للغاية. الغرض من هجومها هو سرقة الأموال بشكل أساسي، مما يجعلها أكبر تهديد للمؤسسات المالية العالمية. في السنوات الأخيرة، كانوا مسؤولين عن العديد من الهجمات وحالات سرقة الأموال في العالم. مجال العملة المشفرة.

الحوادث والخسائر الأمنية الناجمة عن هجمات لازاروس في مجال التشفير والتي تم إحصاؤها بشكل واضح هي كما يلي:

وقد سرق لازاروس الأموال في هجوم سيبراني يزيد عن 3 مليارات دولار أمريكي، ويذكر أن منظمة لازاروس للقرصنة مدعومة من المصالح الاستراتيجية لكوريا الشمالية وتوفر الأموال لبرنامجي القنبلة النووية والصواريخ الباليستية لكوريا الشمالية. ولتحقيق هذه الغاية، أعلنت الولايات المتحدة عن مكافأة وعقوبات بقيمة 5 ملايين دولار ضد منظمة "لازاروس" للقرصنة الإلكترونية. أضافت وزارة الخزانة الأمريكية أيضًا العناوين ذات الصلة إلى قائمة مكتب مراقبة الأصول الأجنبية (OFAC) للمواطنين المعينين خصيصًا (SDN)، مما يمنع الأفراد والكيانات الأمريكية والعناوين ذات الصلة من إجراء المعاملات لضمان عدم قدرة المجموعات التي ترعاها الدولة على صرف هذه الأموال كعقوبة. وحُكم على مطور إيثريوم، فيرجيل جريفيث، بالسجن لمدة خمس سنوات وثلاثة أشهر لمساعدة كوريا الشمالية على استخدام العملات الافتراضية للتهرب من العقوبات، وفي عام 2023، فرض مكتب مراقبة الأصول الأجنبية أيضًا عقوبات على ثلاثة أفراد مرتبطين بمجموعة لازاروس، اثنان منهم تم فرض عقوبات عليهما تشنغ هونغ مان ووو هويهوي. كان هو المتداول خارج البورصة (OTC) الذي قام بتسهيل تداول العملات المشفرة لشركة Lazarus، بينما قدم شخص ثالث، وهو Sim Hyon Sop، دعمًا ماليًا آخر.

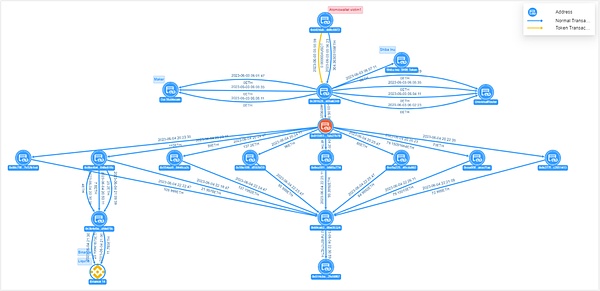

على الرغم من ذلك، أكملت شركة Lazarus نقل وغسل أصول تزيد قيمتها عن مليار دولار أمريكي. ويتم تحليل نموذج غسيل الأموال الخاص بها أدناه. بأخذ حادثة Atomic Wallet كمثال، بعد إزالة عوامل التدخل الفني التي أنشأها المتسللون (عدد كبير من معاملات تحويل الرموز المزيفة + تقسيم متعدد العناوين)، يمكن الحصول على نموذج تحويل الأموال الخاص بالمتسلل:

الصورة: عرض تحويل الأموال لضحية محفظة Atomic 1

الضحية 1 العنوان 0xb02d... قام c6072 بنقل 304.36 ETH إلى عنوان المتسلل 0x3916...6340. بعد 8 تقسيمات عبر العنوان الوسيط 0x0159...7b70، تم تجميعه إلى العنوان 0x69ca...5324. بعد ذلك، تم تحويل الأموال المجمعة إلى العنوان 0x514c...58f67، ولا تزال الأموال في هذا العنوان، ورصيد العنوان ETH هو 692.74 ETH (بقيمة 1.27 مليون دولار أمريكي).

الصورة: عرض تحويل الأموال لضحية Atomic Wallet 2

عنوان الضحية 2 0x0b45...d662 قام بتحويل 1.266 مليون دولار أمريكي إلى عنوان الهاكر 0xf0f7...79b3. قام الهاكر بتقسيمها إلى ثلاث معاملات، تم تحويل اثنتين منها إلى Uniswap، بإجمالي تحويلات قدرها 1.266 مليون دولار أمريكي ؛ الآخر يتم نقل القلم إلى العنوان 0x49ce...80fb، ومبلغ التحويل هو 672.71ETH. قامت الضحية 2 بتحويل 22000 دولار أمريكي إلى عنوان المتسلل 0x0d5a...08c2. قام المتسلل بتقسيم الحسابات عدة مرات من خلال العنوان الوسيط 0xec13...02d6 وما إلى ذلك، وجمع الأموال بشكل مباشر أو غير مباشر إلى العنوان 0x3c2e...94a8.

يتوافق نموذج غسيل الأموال هذا بشكل كبير مع نموذج غسيل الأموال في هجمات شبكة Ronin وHarmony السابقة، ويتضمن كلاهما ثلاث خطوات:

(1) فرز الأموال المسروقة وتبادلها: بعد شن الهجوم، قم بفرز الرموز الأصلية المسروقة، وقم بتبديل الرموز المميزة المتعددة إلى ETH من خلال dex وطرق أخرى. هذه طريقة شائعة لتجنب تجميد الأموال.

(2) جمع الأموال المسروقة: اجمع عملة ETH المنظمة في عدة عناوين محفظة يمكن التخلص منها. استخدم المتسللون إجمالي 9 عناوين من هذا القبيل في حادثة Ronin، و14 عنوانًا في Harmony، وما يقرب من 30 عنوانًا في حادثة Atomic Wallet.

(3) تحويل الأموال المسروقة: استخدم عنوان التحصيل لغسل الأموال من خلال Tornado.Cash. هذا يكمل عملية تحويل الأموال بأكملها.

بالإضافة إلى وجود نفس خطوات غسيل الأموال، هناك أيضًا درجة عالية من الاتساق في تفاصيل غسيل الأموال:

(1) كان المهاجمون صبورين للغاية واستغرقوا ما يصل إلى أسبوع لإجراء عمليات غسيل الأموال. وبدأوا جميعًا عمليات غسيل الأموال اللاحقة بعد أيام قليلة من الحادث.

(2) تستخدم المعاملات الآلية في عملية غسيل الأموال. وتشتمل معظم إجراءات تحصيل الأموال على عدد كبير من المعاملات، وفاصل زمني صغير، وفترة زمنية قصيرة. نمط موحد.

من خلال التحليل، نعتقد أن نموذج غسيل الأموال الخاص بـ Lazarus يكون عادة كما يلي:

(1) العديد من الحسابات المنفصلة ونقل الأصول بمبالغ صغيرة متعددة يجعل التتبع أكثر صعوبة.

(2) البدء في إنشاء عدد كبير من معاملات العملات المزيفة، مما يزيد من صعوبة تعقبها. إذا أخذنا حادثة Atomic Wallet كمثال، فإن 23 من أصل 27 عنوانًا وسيطًا كانت عبارة عن عناوين تحويل عملات مزيفة. كما وجد تحليل حديث لحادثة Stake.com أيضًا أنه تم استخدام تقنية مماثلة، ولكن لم يكن هذا هو الحال في شبكة Ronin Network السابقة و حوادث الانسجام: تُظهر تكنولوجيا التداخل أن تكنولوجيا غسيل الأموال الخاصة بـ Lazarus آخذة في التحسن أيضًا.

(3) يتم استخدام المزيد من الأساليب الموجودة على السلسلة (مثل Tonado Cash) لخلط العملات المعدنية. في الحوادث المبكرة، غالبًا ما استخدم Lazarus التبادلات المركزية للحصول على البداية- أو تنفيذ عمليات OTC لاحقة، ولكن في الآونة الأخيرة تم استخدام عدد أقل من البورصات المركزية، ويمكن حتى اعتبار أنهم يحاولون تجنب استخدام البورصات المركزية، وينبغي أن يكون هذا مرتبطًا بالعديد من العقوبات الأخيرة.

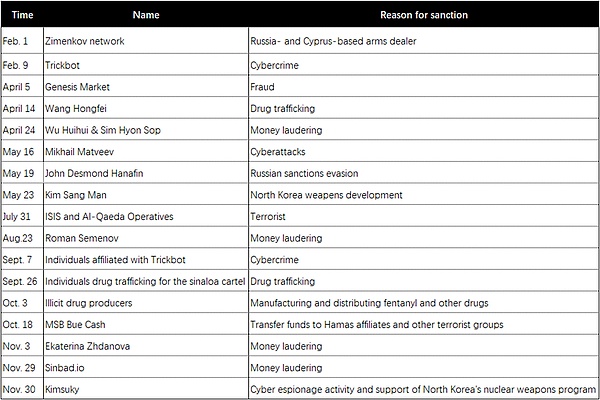

وزارة الخزانة الأمريكية، مكتب مراقبة الأصول الأجنبية (OFAC)، وما إلى ذلك، والوكالات المماثلة في البلدان الأخرى، من خلال فرض عقوبات على البلدان والأنظمة والأفراد والكيانات التي تعتبر أنها تشكل تهديدًا للأمن القومي والسياسة الخارجية. لقد اعتمد إنفاذ العقوبات تقليديا على تعاون المؤسسات المالية الرئيسية، ولكن بعض الجهات الفاعلة السيئة تحولت إلى العملات المشفرة للتحايل على هؤلاء الوسطاء الخارجيين، مما خلق تحديات جديدة لصانعي السياسات والوكالات التي تفرض العقوبات. ومع ذلك، فإن الشفافية المتأصلة في العملات المشفرة، فضلاً عن استعداد خدمات العملات المشفرة المتوافقة، وخاصة العديد من البورصات المركزية التي تعمل كحلقة وصل بين العملات المشفرة والعملات الورقية، أثبتت أن فرض العقوبات أمر ممكن في عالم العملات المشفرة.

في ما يلي وضع بعض الأفراد أو الكيانات المرتبطة بالعملات المشفرة الخاضعة للعقوبات في الولايات المتحدة في عام 2023، وأسباب عقوبات مكتب مراقبة الأصول الأجنبية.

أعلنت شركة Tether، الشركة التي تقف وراء أكبر عملة مستقرة في العالم، في 9 ديسمبر 2023 أنها ستقوم "بتجميد" محافظ الأفراد الخاضعين للعقوبات في مكتب الولايات المتحدة لمراقبة الأصول الأجنبية (OFAC) الخاضعين للعقوبات قائمة الأفراد من الرموز. وفي إعلانها، اعتبرت تيثر هذه الخطوة بمثابة خطوة تطوعية "لمنع أي سوء استخدام محتمل لرموز تيثر بشكل استباقي وتعزيز التدابير الأمنية".

يُظهر هذا أيضًا أن التحقيق والعقوبات في جرائم العملات المشفرة قد دخلت مرحلة كبيرة. ويمكن للتعاون بين المؤسسات الأساسية ووكالات إنفاذ القانون أن يشكل عقوبات وإشراف وعقاب فعال جريمة العملة المشفرة.

حققت هونغ كونغ أيضًا تقدمًا كبيرًا في تنظيم Web3 في عام 2023، وتطلق دعوة واضحة إلى "التطوير المتوافق" لـ Web3 وسوق التشفير. عندما تبدأ سلطة النقد في سنغافورة في تقييد عملاء التجزئة من استخدام الرافعة المالية أو الائتمان لتداول العملات المشفرة في عام 2022، وتنشر حكومة منطقة هونغ كونغ الإدارية الخاصة "إعلان السياسة بشأن تطوير الأصول الافتراضية في هونغ كونغ"، فإن بعض مواهب وشركات Web3 التوجه إلى الأرض الموعودة الجديدة.

في 1 يونيو 2023، استوفت هونغ كونغ الإعلان وأصدرت "المبادئ التوجيهية المطبقة على مشغلي منصة تداول الأصول الافتراضية"، ونظام ترخيص منصة تداول الأصول الافتراضية تم تنفيذها رسميًا، وأصدرت تراخيص الفئة 1 (تداول الأوراق المالية) والفئة 7 (تقديم خدمات التداول الآلي).

في الوقت الحاضر، تتقدم مؤسسات OKX وBGE وHKbitEX وHKVAX وVDX وMeex وPantherTrade وVAEX وAccumulus وDFX Labs وغيرها من المؤسسات بنشاط لتداول الأصول الافتراضية تراخيص النظام الأساسي (VASP).

تحدث الرئيس التنفيذي لي كا تشيو، والسكرتير المالي بول تشان وآخرون بشكل متكرر نيابة عن حكومة هونج كونج لدعم تنفيذ Web3 في هونج كونج. واستقطاب شركات التشفير والمواهب من جميع أنحاء العالم لبنائه. فيما يتعلق بدعم السياسات، أدخلت هونج كونج نظام ترخيص لمقدمي خدمات الأصول الافتراضية، مما يسمح لمستثمري التجزئة بتداول العملات المشفرة، وأطلقت صندوق Web3 Hub البيئي بحجم عشرات الملايين من الدولارات، وتخطط لاستثمار أكثر من 700 دولار هونج كونج. مليون دولار لتسريع تنمية الاقتصاد الرقمي وتعزيز تطوير صناعة الأصول الافتراضية، كما تم إنشاء فريق عمل لتطوير Web3.0.

ومع ذلك، بينما تحرز الأحداث الخطرة تقدمًا سريعًا، فإنها تستفيد أيضًا من الزخم. تورطت بورصة العملات المشفرة غير المرخصة JPEX في قضية تنطوي على أكثر من مليار دولار هونج كونج، وتضمنت قضية الاحتيال HOUNAX مبلغًا يزيد عن 100 مليون يوان، وتم الاشتباه في قيام HongKongDAO وBitCuped بالاحتيال على الأصول الافتراضية... وقد جذبت هذه الحوادث الشريرة باهتمام كبير من هيئة تنظيم الأوراق المالية في هونج كونج والشرطة. ذكرت لجنة الأوراق المالية والعقود الآجلة في هونغ كونغ أنها ستقوم بصياغة معايير تقييم المخاطر لقضايا الأصول الافتراضية مع الشرطة وإجراء تبادل المعلومات على أساس أسبوعي.

أعتقد أنه في المستقبل القريب، سيساعد نظام الإشراف والأمن الأكثر اكتمالاً هونغ كونغ. وباعتبارها مركزًا ماليًا مهمًا بين الشرق والغرب، فإن هونغ كونغ كونغ يفتح ذراعيه لـ Web3.

هل أصبحت عملة البيتكوين ذهبًا رقميًا بدافع الضرورة؟ قد يؤدي AVM بموجب بروتوكول Atomics إلى "إعادة تشغيل" عصر برمجة Bitcoin

JinseFinance

JinseFinanceلقد اتخذت Solana، وهي أكبر مزود للسيولة، خطوة مهمة نحو إعادة الرهان.

JinseFinance

JinseFinanceأين ذهبت الأموال؟ لماذا لا يكون التبادل مثل B الخاص بك؟ إن الغطرسة ليست أمراً غير قابل للحل، والحلول يمكن إيجادها في الدروس المستفادة من أخطاء الماضي.

JinseFinance

JinseFinanceلقد فكرت في الأمر بشكل شامل من منظور تدفق سوق رأس المال بأكمله بالإضافة إلى منظور البورصات ونماذج أعمال رأس المال الاستثماري.

JinseFinance

JinseFinanceتم إطلاق الحلقة الأولى من الموسم الثاني من مسلسل Behind the Code بعنوان "إنشاء مستقبل الويب 3" رسميًا. تتعمق الحلقة الأولى في الإمكانات الهائلة لتقنيات Polkadot وWeb3 لمعالجة الهوية الرقمية وملكية البيانات والحوكمة اللامركزية.

JinseFinance

JinseFinanceمن الناحية القانونية، تعد قضية Alexey Pertsev أكثر أهمية لمستقبل DeFi من قضايا الاحتيال البسيطة ضد SBF وDo Kwon أو فشل Changpeng Zhao في وضع البروتوكولات المطلوبة لمكافحة غسيل الأموال.

JinseFinance

JinseFinanceتمت مكافأة قراصنة القبعة البيضاء على حماية أصول مشفرة تزيد قيمتها عن 25 مليار دولار.

cryptopotato

cryptopotatoألا يعرف مكتب مراقبة الأصول الأجنبية أن الرمز هو الكلام؟ بالأمس ، قمنا بتغطية مطالب EFF بالوضوح حول الإعصار ...

Bitcoinist

Bitcoinist Nulltx

Nulltx《福布斯》在最近的30位30岁以下商界领袖中选出了15位,OpenSea联合创始人Alex Atallah和Alamada Research联合CEO Caroline Ellison和Sam Trabucco入选。

Cointelegraph

Cointelegraph