العنوان الأصلي: التشفير المتماثل بالكامل: مقدمة وحالات الاستخدام

< em>المؤلف الأصلي: نيكولاس جاما وساندرا جواش، SandBoxAQ

المترجم: Faust, Geek web3

هذه المدونة عبارة عن مقدمة منهجية للتشفير المتماثل بالكامل (FHE)، لكننا لا نناقش التفاصيل الرياضية بعمق هنا، ولكن بشكل أساسي من منظور تصميم الآلية الأساسية شرح هذه التكنولوجيا، والسماح للقراء في البداية بفهم منطق التشغيل الأساسي لـ FHE، وتقديم العديد من أوضاع التطبيق الرئيسية لـ FHE.

عند ذكر "التشفير"، فإن سيناريوهات التطبيق الأولى التي يفكر فيها الأشخاص عادةً هي التشفير أثناء الراحة والتشفير أثناء النقل. يقوم الأول بتشفير البيانات وتخزينها في الأجهزة، مثل محركات الأقراص الثابتة أو الأجهزة المحمولة أو الخوادم المستندة إلى السحابة. في هذا الوضع، يمكن للأشخاص المصرح لهم فقط عرض محتوى النص العادي الذي تم فك تشفيره أو إعادة كتابته. الغرض من التشفير أثناء النقل هو السماح بتفسير البيانات المنقولة عبر الإنترنت من قبل أشخاص محددين فقط. حتى لو تم نقل البيانات عبر جهاز توجيه أو قناة عامة، لا يستطيع الوسيط فك تشفير النص العادي بشكل خاص.

يعتمد كلا السيناريوهين أعلاه على خوارزميات التشفير، بالإضافة إلى ضمان سلامة البيانات، أي أنه لم يتم العبث بالبيانات من قبل الوسطاء أثناء عملية النقل، وهذا ما يسمى "التشفير المصادق عليه":بمجرد تشفير البيانات، لا يمكن للمشاركين في عملية نقل البيانات فك تشفير النص العادي (السرية)، ولا يمكن لأي وسيط التلاعب بالنص المشفر الأصلي. سوف (الجنس الكامل / الأصالة).

بالنسبة لبعض سيناريوهات التعاون متعدد الأطراف، يلزم إجراء بعض المعالجة المعقدة للنص المشفر، والذي ينتمي إلى فئة تكنولوجيا حماية الخصوصية، والتشفير المتماثل بالكامل (FHE) هو واحد منهم. يمكننا أن نأخذ حالة التصويت عبر الإنترنت: لنفترض أنه في الانتخابات الرئاسية، يمكن للناخبين تشفير نتائج تصويتهم ثم تقديمها إلى كيان وسيط، ويقوم الوسيط بجمع جميع نتائج التصويت وحساب نتيجة انتخابات نهائية واحدة فقط عدد الأصوات التي حصل عليها كل مرشح للرئاسة.

ولكن لسوء الحظ، عندما نستخدم نظام "التشفير المعتمد" المذكور سابقًا، يتعين على الوسيط المسؤول عن حساب نتائج التصويت فك تشفير بيانات التصويت الخاصة بكل شخص. تستخدم لأداء مهمة عد الأصوات، ولكن هذا سيؤدي إلى كشف نتائج تصويت الجميع ولا يمكنه حماية الخصوصية. من الناحية النظرية، يمكننا خلط بيانات التصويت للجميع (بعض بروتوكولات التصويت الإلكترونية تفعل ذلك)، ولكن على عكس بطاقات الاقتراع الورقية، يصعب للغاية ضمان سلامة البيانات (عدم التلاعب بها) من خلال آليات التشفير التقليدية، ومن الصعب فصل بيانات التصويت المشفرة عنها هوية الناخب المقابلة.

في حلول التصويت عبر الإنترنت، يمكننا إضافة جدار عزل الأجهزة حول الوسيط المسؤول عن عد الأصوات، مثل TEE (بيئة التنفيذ الموثوقة). تجعل هذه التقنية من الصعب على المهاجمين الضارين التفاعل مع برنامج فرز الأصوات، ولكن قد تسمح ثغرة أمنية على مستوى الأجهزة بتسريب مفتاح فك تشفير النص المشفر من TEE، وعلى عكس الأخطاء الموجودة في البرامج، فإن الأجهزة التصميم لا يمكن إصلاح الثغرة الأمنية بسهولة.

باختصار، من أجل التعامل مع السيناريوهات المذكورة أعلاه، يمكننا تقديم تقنية التشفير المتماثل بالكامل (FHE). FHE هو شكل خاص من أشكال نظام التشفير الذي يسمح بإجراء حسابات الوظائف مباشرة على النص المشفر دون فك تشفير النص المشفر، ويمكن الحصول على مخرجات النتيجة المشفرة بواسطة الوظيفة، وبالتالي حماية الخصوصية.

في سيناريو FHE، يكون البناء الرياضي للدالة عامًا، وبالتالي فإن تدفق معالجة النص المشفر للإدخال والإخراج هو (؟) هي معلومات عامة ويمكن تنفيذها في السحابة دون الكشف عن أي خصوصية. تجدر الإشارة هنا إلى أن ? و?(?) كلاهما نص مشفر ويلزم فك تشفيرهما بواسطة مفتاح في معظم الأحيان، تكون مفاتيح فك التشفير المقابلة هي نفسها.

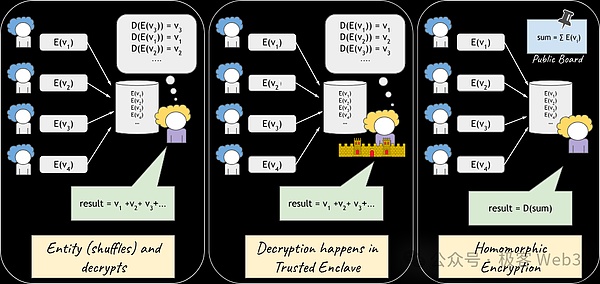

يوضح الشكل أعلاه ثلاثة أنظمة تشفير/فك تشفير للتصويت عبر الإنترنت، حيث يمثل E() عملية التشفير وD() يمثل عملية فك التشفير

في الصورة على اليسار، سيقوم وسيط موثوق بالتعتيم وفك تشفير كل بيانات التصويت قبل الإعلان عن نتائج التصويت. يجب أن نفترض أنه الوسيط لن يسرب الخصوصية وإحصائيات التصويت صحيحة؛

في الصورة الوسطى، يتم استخدام TEE، ويمكن أن يضمن TEE سلامة البيانات و حماية الخصوصية؛

في الصورة في أقصى اليمين، يتم استخدام تقنية التشفير المتماثل: يمكن تلخيص بيانات التصويت المشفرة علنًا، ومن ثم فك التشفير للحصول على النتائج لحساب العدد النهائي للأصوات

FHE (التشفير المتماثل بالكامل) هو نظام تشفير مدمج. يعتمد حجم بيانات النص المشفر لنتيجة الإخراج ?(?) وعبء العمل المطلوب لفك تشفير النتيجة فقط على النص العادي الأصلي المطابق لبيانات الإدخال ولا يعتمد على النص العادي الأصلي. تختلف عملية الحساب المستخدمة بشكل كبير من أنظمة التشفير غير المدمجة، والتي غالبًا ما تتصل ببساطة بالكود المصدر للوظيفة، ثم تسمح للمستلم بفك التشفير وإدخاله لإكمال المهام الحسابية.

في الواقع، عادةً ما يُنظر إلى نموذج الاستعانة بمصادر خارجية FHE كبديل لبيئات التنفيذ الآمنة مثل TEE.يعتمد أمان FHE على خوارزميات التشفير بينما لا يعتمد على الأجهزة المادية مثل الأجهزة. ولذلك، فإن FHE محصنة تمامًا ضد هجمات القنوات الجانبية السلبية أو الهجمات على الخوادم السحابية. تخيل أنه عندما يحتاج شخص ما إلى الاستعانة بمصادر خارجية لبعض مهام الحوسبة، ولكن البيانات حساسة للغاية، فقد لا يكون على استعداد لاستخدام جهاز افتراضي (VM) مبني على AWS، لأنه غالبًا ما تكون هناك أنظمة أكثر تقدمًا خلف هذه السحابة. الخوادم القائمة. قد يكون أيضًا مترددًا بشأن أشياء مثل SGX أو TEE، لأن المضيف الذي يقوم بتشغيل TEE يمكنه مراقبة استهلاك الطاقة أو وقت تشغيل مهمة الحوسبة أثناء التنفيذ، وقد يستنتج بعض المعلومات من خلال هذه البيانات.

ومع ذلك، إذا تم استخدام FHE، فيمكن للأشخاص الذين يستعينون بمصادر خارجية للقيام بمهام الحوسبة أن يطمئنوا - لأنه في نظام FHE لفك تشفير المعلومات الخاصة، يتم استخدام خوارزميات التشفير المستخدمة يجب أن تكون مكسورة، ولكن هذا يكاد يكون من المستحيل حاليا.

ومع ذلك، على الرغم من أن خوارزميات التشفير يمكن أن تمنع المهاجم من كسر النص العادي المقابل دون معرفة المفتاح، من ناحية أخرى، فإن قابلية التوسع العالمية تسمح للمهاجم لتعديل نتيجة الإخراج؟ (؟)، وهو ما يعادل هجوم القناة الجانبية النشطة: يمكن للمهاجم إجراء هجمات مستهدفة على الأجهزة التي تنفذ خوارزمية التشفير للتأثير على نتيجة الإخراج. قد يبدو هذا مخيفًا، ولكن في تصميم FHE، يمكن التحايل على مثل هذه الهجمات الضارة عن طريق إنشاء تكرارات في عملية الحساب.

باختصار، يستخدم FHE عادةً عدة مجموعات من المفاتيح، بما في ذلك الأجزاء التالية:

مفتاح فك التشفير: هذا هو المفتاح الرئيسي في نظام تشفير FHE بأكمله. يمكن أن تعتمد جميع أنواع المفاتيح الأخرى على المفتاح الرئيسي. تصدير. عادةً ما يتم إنشاء مفتاح فك التشفير محليًا بواسطة المستخدم ولا يتم إرساله مطلقًا إلى العالم الخارجي. يمكن للحامل فقط استخدامه لفك تشفير النص المشفر FHE. وهذا يعني أنه حتى لو تم اعتراض النص المشفر من قبل الآخرين أثناء النقل، فلا يمكن فك تشفيره إلا إذا كان لديهم مفتاح فك التشفير.

مفتاح التشفير:في وضع المفتاح العام لـ FHE، يتم استخدام مفتاح التشفير لتحويل نص عادي إلى مفتاح النص المشفر . يتم استخدام مفتاح التشفير للتشفير عندما لا يكون الشخص الذي قام بإنشاء النص المشفر الأولي هو صاحب مفتاح فك التشفير/المفتاح الرئيسي. عادة ما يكون المفتاح متوسط الحجم ويتكون من بعض الأصفار العشوائية المشفرة. وبما أن FHE يدعم الوظائف المتقاربة، فإنه يكفي لتشفير أي رسالة.

في وضع تشفير المفتاح العام، يكون مفتاح التشفير عادةً عامًا ويمكن لأي شخص استخدامه لتشفير البيانات، ولكن مفتاح فك التشفير فقط هو من يستطيع ذلك فقط. فك تشفيرها بطريقة مستهدفة.

مفتاح التقييم: هل يتم استخدام مفتاح الحساب لإجراء عمليات متماثلة على النص المشفر؟ المفتاح الخاص يسمح بـ FHE نظام لإجراء عمليات متجانسة على النص المشفر دون فك تشفير النص المشفر؟ يمكن إصدار المفتاح الحسابي علنًا مثل المفتاح العام. حتى لو كان الآخرون يعرفون المفتاح الحسابي، فلن يتمكنوا من فك النص المشفر، ولكن يمكنهم فقط إجراء عمليات متماثلة على النص المشفر للحصول على نتيجة الإخراج.

بالإضافة إلى ذلك،عند استخدام المفتاح الحسابي للتشغيل، تظل بنية النص المشفر دون تغيير، وما هي نتيجة العملية المتماثلة على النص المشفر؟ سيتم إعادة تشفيرها إلى نص مشفر جديد، مما يضمن خصوصية عملية الحساب، حتى لو كانت عملية الحساب عامة، فلن يتم تسريب البيانات السرية.

من بين حاملي المفاتيح المذكورة أعلاه، يعد مفتاح فك التشفير/حامل المفتاح الرئيسي هو الأكثر حساسية، إنه يريد التأكد من أن سلسلة/عملية التنفيذ للعملية المتجانسة بأكملها صالحة وخالية من الأخطاء، وأن النص المشفر النهائي آمن، ثم يفك تشفيره للحصول على نتيجة النص العادي. إذا تم إدخال عمليات ضارة في سلسلة عمليات FHE، فقد يتم تسريب مفتاح فك التشفير أثناء فك التشفير. لكن لحسن الحظ، يمكن إجراء العمليات المتماثلة علنًا والتحقق منها من قبل أي شخص.

سيناريوهات/أوضاع محددة لـ FHE

في هذا القسم ، سنصف بعض السيناريوهات/الأنماط الشائعة في FHE ونناقش مزايا وعيوب كل وضع.

وضع الاستعانة بمصادر خارجية

في هذه الصورة، يرمز رمز المفتاح البرتقالي الموجود على اليسار إلى مفتاح فك التشفير (و صاحبتها أليس). يتم تمثيل النص المشفر FHE بقفل بنفس لون مفتاح فك التشفير. يتم تمثيل الطرف الذي يساهم بالبيانات الخاصة بواسطة أسطوانة:

هنا، ساهمت أليس فقط بالبيانات الخاصة. من ناحية بوب، تكون وظيفة الحساب المتجانسة ومفتاح الحساب عامة. يتم تمثيل خطة الحساب بواسطة مربع أخضر ويتم تنفيذها بطريقة حتمية. يمكن للجميع إعادة تشغيل عملية الحساب محليًا واكتشاف المخرجات التي قدمها بوب في النتائج

يعد نموذج الاستعانة بمصادر خارجية أعلاه أيضًا أول حالة تطبيق تاريخية لـ FHE، تهدف إلى تحويل الحوسبة السحابية العادية إلى نموذج الحوسبة الخاصة تشبه SGX وTEE، لكن أمان خوارزمية FHE المذكورة أعلاه يعتمد على خوارزميات التشفير بدلاً من التدابير الأمنية على مستوى الأجهزة. في هذا الإعداد، تمتلك أليس بعض البيانات الخاصة، لكن قدرتها الحاسوبية محدودة، ويمتلك بوب خادمًا سحابيًا يتمتع بقدرة حوسبة قوية، ولا يساهم بوب بأي بيانات خاصة إضافية.

هل تستطيع أليس تشفير معلمات الإدخال لمهمة الحساب؟ () للحصول على النص المشفر وإرساله إلى بوب، الذي يستخدم بعد ذلك التشفير المتماثل لحساب النتيجة ?(?) وأرسل النتيجة المشفرة مرة أخرى إلى أليس.

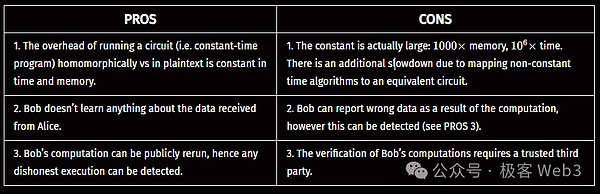

نظرًا لأداء معدات الأجهزة الحالية، فإن الترويج الفعلي لنموذج الاستعانة بمصادر خارجية FHE بطيء نسبيًا - ماذا لو كان تعقيد مهام الحوسبة هل يتم تنفيذ () خطيًا، ستستغرق عملية FHE على ?() مليون مرة من الحساب الأصلي، وسيزيد الحمل الزائد للذاكرة بنحو 1000 مرة. تقوم العديد من المؤسسات حاليًا بتطوير أجهزة خاصة بـ FHE لتقليل تكاليف الحوسبة، مثل مشروع Darpa DPRIVE أو CryptoLight.

حاليًا،يتم استخدام نموذج الاستعانة بمصادر خارجية FHE بشكل أساسي في سيناريوهات PIR (استرجاع المعلومات الخاصة)،حيث يمتلك بوب وحدة تحكم الخادم العام كبيرة في قاعدة البيانات العامة، ستبدأ العميلة أليس طلبًا لقراءة البيانات، لكنها لا تريد أن يعرف بوب البيانات المتعلقة بمن يريد التحقق منها. تستفيد سيناريوهات PIR هذه من الخطية والاكتناز لعمليات التشفير المتجانسة، في حين يمكن الحفاظ على التكلفة الحسابية ضمن حدود معقولة.

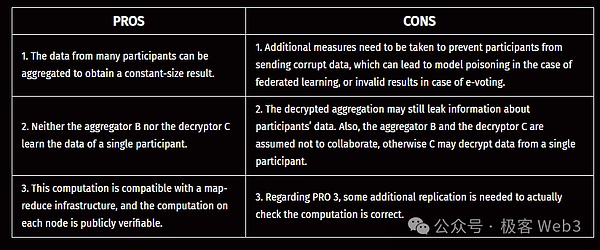

يلخص الجدول التالي مزايا وعيوب نموذج الاستعانة بمصادر خارجية FHE.

وضع الحوسبة لطرفين

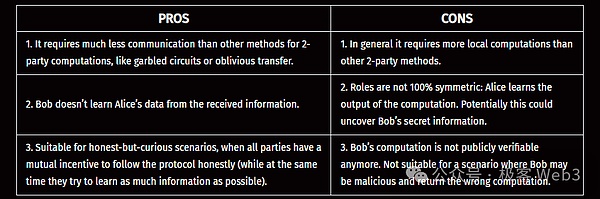

تستخدم هذه الصورة نفس إعدادات الألوان كما كانت من قبل. هذه المرة، ساهم بوب ببعض البيانات الخاصة في عملية الحساب. لم تعد عملية الحساب من جانب بوب قابلة للتحقق علنًا، كما هو موضح بواسطة المربع الأحمر، ويجب أن يقتصر هذا الوضع على السيناريوهات التي يكون فيها طرفا الاتصال صادقين ولكن فضوليين:

وهذا يعني أنه أثناء تنفيذ البروتوكول، سيتبع المشاركون (مثل بوب) بدقة الخطوات المحددة لإجراء العمليات الحسابية ولن يخرجوا عن عمد نتائج خاطئة أو يعطلوا العملية. تنفيذ البروتوكول. لكن بوب "فضولي" وسيبذل قصارى جهده لاستنتاج معلومات حساسة من النص المشفر أو البيانات الوسيطة الأخرى التي يتصل بها، لكن هذا لن يعبث بعملية تنفيذ البروتوكولفي وضع الحساب ثنائي الأطراف FHE، يتمثل الاختلاف الوحيد في أن بوب سيساهم ببعض البيانات الخاصة أثناء عملية الحساب، أي أنه سيضيف بياناته الخاصة إلى عملية حساب FHE في هذه الحالة، يعد FHE حلاً جيدًا للحوسبة بين طرفين، مع الحد الأدنى من تعقيد الاتصالات، ويمكن أن يوفر ضمانًا قويًا من خلال تصميم آليته: لن يتطفل بوب على بيانات أليس الخاصة، ولن تتجسس أليس على بيانات بوب بيانات خاصة.

إحدى حالات التطبيق المحتملة لهذا السيناريو هي "مشكلة المليونير" في التشفير. افترض أن أليس وبوب شخصان من أصحاب الملايين إنهم يريدون أن يعرفوا من هو الأكثر ثراءً، لكنهم لا يريدون أن يعرف الشخص الآخر بالضبط مقدار الأصول التي يملكها. غالبًا ما يتم استخدام حل هذه المشكلة في سيناريوهات تطبيقات التجارة الإلكترونية الواقعية.

وضع التجميع

يعد وضع التجميع بمثابة تحسين لوضع الاستعانة بمصادر خارجية، والذي يجمع البيانات من مشاركين متعددين في ملف مضغوط (لا تنمو نتيجة الإخراج مع زيادة حجم البيانات) يزداد عدد معلمات الإدخال) وينفذ التجميع بطريقة يمكن التحقق منها علنًا. تتضمن حالات الاستخدام النموذجية التعلم الموحد وأنظمة التصويت عبر الإنترنت.

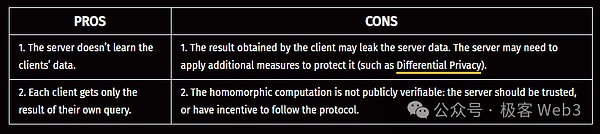

وضع خادم العميل

يعد هذا الوضع تحسينًا لوضع الحوسبة ثنائي الأطراف المذكور أعلاه، حيث سيوفر الخادم عقدًا متعددة بمفاتيح مستقلة، ويقدم العميل خدمات حوسبة FHE . يمكن استخدام FHE لخدمات الحوسبة الخاصة بنماذج الذكاء الاصطناعي. على سبيل المثال، لدى العميل بيانات خاصة والخادم لديه نماذج أو خدمات ذكاء اصطناعي خاصة). يتم تخزين نموذج الذكاء الاصطناعي الخاص الذي يملكه الخادم محليًا بنص واضح، ولكل عميل بياناته الخاصة التي يأمل في وضعها في نموذج الذكاء الاصطناعي لإجراء العمليات الحسابية. في النهاية، يمكن لكل عميل استخدام مفتاحه الخاص لتحليل نتائج التشغيل للبيانات المقدمة.

تفاصيل إضافية حول التشفير المتماثل

كيف يضمن التشفير المتماثل صحة نتائج الحسابات الخارجية؟

من الأسهل استخدام FHE في سيناريوهات التعاون متعدد الأطراف لأن كل مشارك لديه حافز لمتابعة الاتفاقية بأمانة. على سبيل المثال، يمكن لـ FHE إجراء حسابات تشفير وإحصاء بعض البيانات بين كيانين قانونيين موجودين في بلدين مختلفين ولكن داخل نفس الشركة/المؤسسة:تسمح لك اللوائح التنظيمية مثل اللائحة العامة لحماية البيانات (GDPR) بنشر إحصائيات معينة خارجيًا، ولكنها تحظر التخزين المركزي لجميع البيانات الشخصية في نفس الموقع الفعلي.

في هذه الحالة، يكون استخدام FHE ممكنًا، ويكون لدى جميع المشاركين حافز لاتباع أحكام البروتوكول بأمانة. في السيناريوهات التي لا تتعاون فيها الأطراف مع بعضها البعض، فإن أبسط طريقة لضمان تنفيذ مهمة الحوسبة بشكل صحيح هي تقديم التكرار (على غرار التوقيع المتعدد/الإجماع). على سبيل المثال، في سيناريوهات الاستعانة بمصادر خارجية والتجميع المذكورة سابقًا، تكون صيغة الدالة المستخدمة في الحسابات المتماثلة عامة تمامًا ويمكن أن تكون حتمية، طالما أن كيانين مستقلين أو أكثر يؤديان إلى نفس النتيجة تمامًا. إذا تم إخراج النص المشفر، فإن عملية الحساب بأكملها صحيحة والنتيجة ذات مصداقية. كلما ارتفعت درجة التكرار، أصبحت النتيجة النهائية أكثر جدارة بالثقة، ولكن هذا يأتي مع مقايضة من حيث الكفاءة.

علاوة على ذلك،عندما يضمن الطرف الحاسوبي المتعاقد مع مهمة الحوسبة أن نتائج FHE صالحة من خلال التوقيع الرقمي على النص المشفر للإدخال والإخراج، يمكن للجميع إعادة تشغيل نفس عملية حساب FHE والتحقق مما إذا كان الدليل المقدم من طرف الحساب صالحًا. يمكن اكتشاف الخداع من قبل أي طرف حاسوبي ومعاقبته ويمكن ربطه بشهادة يمكن التحقق منها علنًا تكشف كلاً من الخداع والمخادع - ونحن نسمي هذا النموذج نموذج أمان الإخفاء القوي.

أما بالنسبة للتوقيعات المتجانسة تمامًا، فهي طريقة أخرى للتحقق من صحة الحسابات دون الحاجة إلى مدقق خارجي، ولكنها تتطلب عادةً المزيد موارد الأجهزة البرمجيات للمشاركة.

كيف تضمن FHE أن يقوم المستلم النهائي بفك تشفير النتيجة النهائية فقط وليس المتغيرات الوسيطة؟

إن أبسط طريقة هي التأكد من أن حامل مفتاح فك التشفير لا يمكنه الوصول إلى النص المشفر الوسيط الذي يتم إنتاجه أثناء عملية حساب FHE. في سيناريو الحوسبة الثنائية أو سيناريو خادم العميل، تقوم أليس بتشفير نتائج الإدخال، ويحسب بوب النص المشفر ويرسل نتائج الإخراج المشفرة مرة أخرى إلى أليس. من الواضح أن أليس يمكنها فقط فك تشفير النتائج النهائية ولا يمكنها الوصول إلى النتائج المتوسطة.

في السيناريوهات المستندة إلى الخادم السحابي، مثل أنظمة التصويت عبر الإنترنت، سيرسل العديد من المشاركين بيانات تصويت مشفرة على خوادم السحابة العامة مثل AWS :لا يتم عادةً منح مفتاح فك التشفير لمستلم واحد، ولكن يتم توزيعه على أشخاص أو مؤسسات مختلفة بطريقة المشاركة السرية (على غرار MPC). في هذه الحالة، لا يمكن فك تشفير نص مشفر محدد إلا عن طريق إجراء حساب متعدد الأطراف والسماح بالاتصال عبر الإنترنت بين الأعضاء الذين يحملون مفتاح فك التشفير. إذا رفض بعضهم التعاون مع الآخرين، فلن يكون فك التشفير ممكنًا. وبهذه الطريقة، يمكن تحسين الأمان العام للنظام من خلال تحديد الحدود المقابلة.

العناصر الأساسية للتشفير المتماثل

هناك ثلاثة أنواع من التشفير المتماثل: التشفير المتماثل جزئيًا (PHE)، والتشفير المتماثل المستوي (LHE)، والتشفير المتماثل الكامل (FHE). يسمح لنا التشفير المتماثل جزئيًا فقط بإجراء تشفير متماثل على بعض مهام الحوسبة (مثل الجمع والوظائف الخطية والوظائف الثنائية)، في حين أن التشفير المتماثل الهرمي والتشفير المتماثل بالكامل يمكن أن يدعم مهام الحوسبة التعسفية.

بالنسبة إلى LHE، تعتمد المعلمات المستخدمة/التي تم إنشاؤها بواسطة النظام على حساب الوظيفة؟() المطلوب تنفيذها، ومع زيادة تعقيد حساب الوظيفة و النمو، الذي يؤدي بدوره إلى زيادة حجم النص المشفر والمفاتيح أيضًا، يستهلك المزيد من موارد التخزين والاتصال. يسمح لنا مخطط FHE بحساب أي وظيفة يمكن التعبير عنها كدائرة بوابة منطقية ثنائية ضمن مجموعة معينة من المعلمات (أي مفتاح معين وحجم النص المشفر). وهذا يعني، على عكس LHE، فإن المعلمات (وكذلك المفاتيح والنص المشفر) المشاركة في مخطط FHE لن تصبح أكبر حتى لو أصبحت المهام التي تتطلب حسابات أكثر تعقيدًا.

لذلك،FHE هو الوضع الوحيد الذي يمكنه ضمان أن استهلاك الذاكرة ووقت تشغيل الحسابات المتجانسة يتناسبان مع النص العادي/المهمة الأصلية. ومع ذلك، تواجه FHE مشكلة فنية: مع استمرار الحساب، سيحتوي النص المشفر على المزيد والمزيد من الضوضاء (البيانات غير المرغوب فيها). من أجل تجنب الضوضاء المفرطة التي تؤدي إلى نتائج فك تشفير خاطئة، يقوم نظام FHE بانتظام بإجراء عملية مكلفة تسمى التمهيد، والتي يمكن أن تقلل الضوضاء إلى مستوى يمكن التحكم فيه. سنقدم المزيد وننشر العلوم حول هذا الموضوع في المستقبل، لذا تابعونا!

الرابط الأصلي: https://cryptographycaffe.sandboxaq.com/posts/fhe-01/

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Cheng Yuan

Cheng Yuan JinseFinance

JinseFinance JinseFinance

JinseFinance Bitcoinist

Bitcoinist