著者:Scam Sniffer; 翻訳者:0xjs@GoldenFinance

はじめに

暗号通貨関連マルウェアの一種であるウォレットドレイナーは、この1年で大きな「成功」を収めています。このソフトウェアは、暗号通貨のウォレットから資産を盗むために、ユーザーを騙して悪意のあるトランザクションに署名させるよう、フィッシング・ウェブサイトに展開されます。このようなフィッシング・キャンペーンは、様々な形で一般ユーザーを攻撃し続け、不注意で悪意のある取引にサインしてしまった多くのユーザーに大きな金銭的損失をもたらしています。

フィッシング詐欺の統計

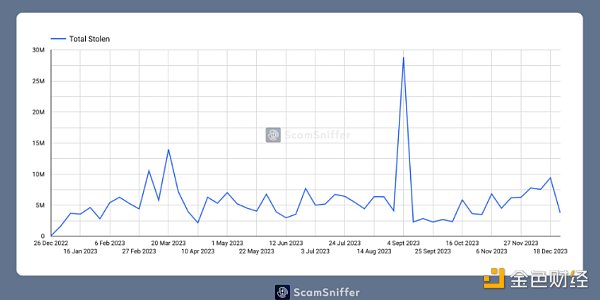

過去2023年の間に、スキャム スニッファーが監視したウォレットは次のとおりです。Drainers) は約324,000人の被害者から約2億9500万ドルの資産を盗みました。

Phishing Scam Trends

3月11日だけで700万ドル近くが盗まれたことは注目に値します。この多くはUSDCの為替レートの変動によるもので、被害者はCircle.Nearbyを装ったフィッシングサイトに遭遇した。3月24日には、ArbitrumのDiscordがハッキングされ、大規模な盗難が発生した。彼らのエアドロップの日付もこの日に近かった。

これらの盗難スパイクはそれぞれ、グループに関連したイベントと関連しています。これらはエアドロップやハッキングイベントかもしれません。

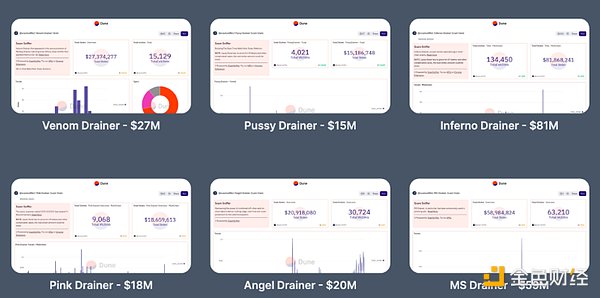

Famous Wallet Drainers

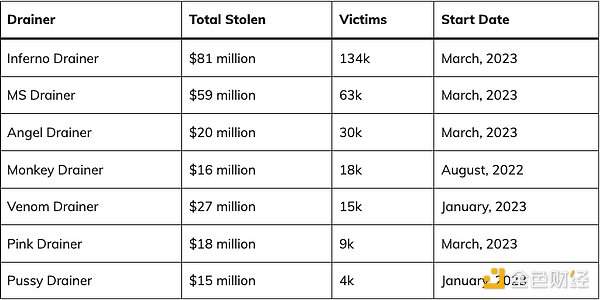

ZachXBTがMonkey Drainerを暴露した後、6ヶ月間活動した後、彼らは辞めると発表しました。MS、インフェルノ、エンジェル、ピンクが3月頃に続いた。Venomが4月頃にサービスを停止したため、ほとんどのフィッシング・ギャングは他のサービスを利用するようになりました。

エスカレーションの規模とスピードは驚異的だった。例えば、Monkeyは6ヶ月で1600万ドルを吸い上げ、Inferno Drainerはそれを大幅に上回り、わずか9ヶ月で8100万ドルを吸い上げました。

ドレイナーの手数料を20%とすると、彼らはウォレットドレイナーのサービスを販売して少なくとも4700万ドルを稼いだことになる。

ウォレット・ドレイナーの動向

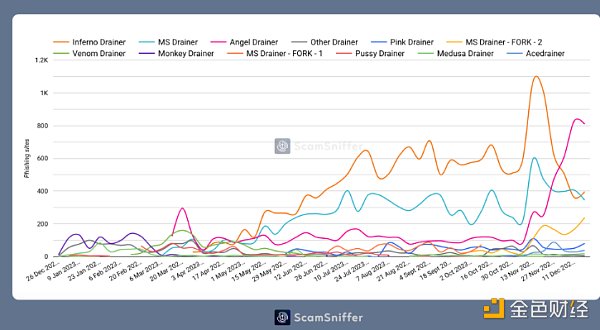

傾向分析によると、フィッシング活動は継続的に増加傾向にあります。そして、ドレイナーが退場するたびに、新しいドレイナーがそれに取って代わる、例えば、退場を発表した後、インフェルノに取って代わる新しいドレイナーとして現れたエンジェルのように。

彼らはどのようにしてフィッシングキャンペーンを行うのでしょうか?

これらのフィッシングサイトは、いくつかの方法でトラフィックを得ています:

ハッキング

自然トラフィック

NFTやトークンのエアドロップ

期限切れのDiscordリンクが乗っ取られた

Twitterでのスパム言及とコメント

有料トラフィック

ハッキングの影響が広範囲に及んでいるにもかかわらず、コミュニティは通常迅速に対応し、多くの場合10~50分以内に対応します。しかし、エアドロップ、自然トラフィック、有料広告、Discordのリンクを引き継ぐことはあまり目につきません。

プライベートメッセージで個人を狙うフィッシングも増えています。

Common Phishing Signatures

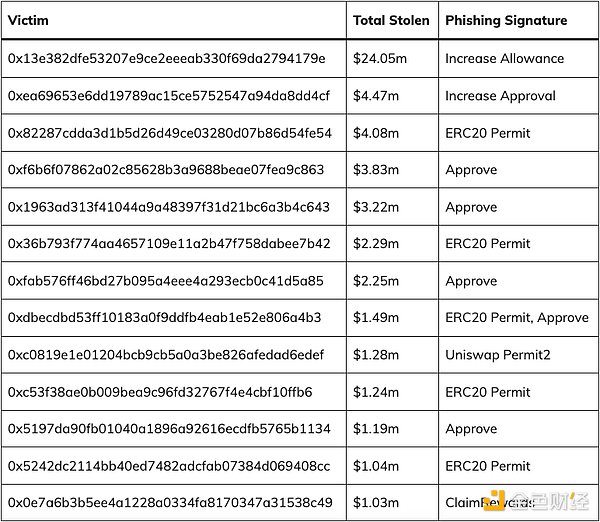

資産の種類によって、対象となるフィッシング署名の方法は異なります。上の画像は一般的なフィッシング・シグネチャーの手法をいくつか示しています。被害者のウォレットが所有する資産の種類によって、開始される悪質なフィッシング・シグネチャーの種類が決まります。

GMXのsignalTransferを使ってReward LPトークンを盗んだケースを見ると、彼らが特定の資産を悪用する非常に精巧な方法を持っていることは明らかです。

Top 13 Phishing Victims

上記は窃盗の被害を最も受けた被害者で、累積損失額は5000万ドルにのぼります。ご覧の通り、主な原因は、Permit、Permit2、Approve、Increase Allowanceといったフィッシング署名への署名でした。

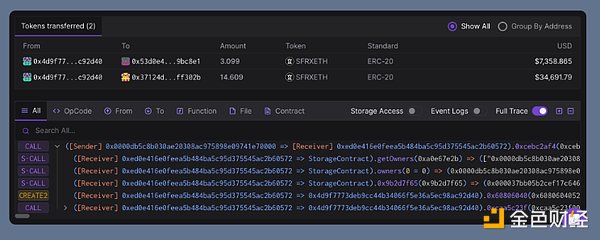

More use of smart contracts

Multicall

Inferno を皮切りに、スマートコントラクトの活用も始まっている。例えば、コストの配分は2つのトランザクションを必要とする。これでは十分なスピードが出ない可能性があり、2回目の送金前に被害者が承認を取り消す可能性が出てくる。効率を上げるために、より効率的な資産移転のためにマルチコールを使用している。

CREATE2 & CREATE

同様に、いくつかのウォレットのセキュリティチェックを回避するために、CREATE2またはCREATE関数を使用して一時的なアドレスを動的に生成しようとしています。これは、ウォレットのブラックリストが役に立たなくなるだけでなく、署名するまで資産移転先が不明で、一時的なアドレスは分析的に意味がないため、フィッシング調査にとってより大きな問題を引き起こす可能性があります。

これは昨年からの大きな変化です。

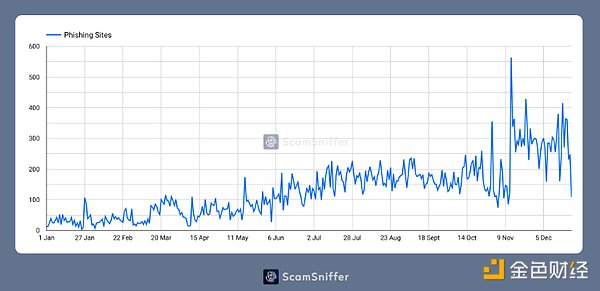

フィッシングサイト

フィッシング・サイト数の傾向を分析すると、フィッシング・キャンペーンが毎月徐々に増加していることがわかる。これはWallet Drainersサービスの収益性と安定性に密接に関係しています。

フィッシング・サイト数の傾向を分析すると、フィッシング・キャンペーンが毎月徐々に増加していることがわかる。これはWallet Drainersサービスの収益性と安定性に密接に関係しています。

上記は、これらのフィッシングサイトが使用している主なドメイン名レジストラです。サーバーアドレスを分析することで、そのほとんどがCloudflareのようなサービスを使って本当のサーバーアドレスを隠していることもわかります。

スキャム・スニファーは何をしたのか?

昨年、Scam Snifferは約1200万件のURLをスキャンし、約14万5000件の悪質なURLを発見しました。Scam Snifferのオープンソースのブラックリストには、現在約10万件の悪質なドメインが含まれており、これらの悪質なウェブサイトのドメインをChainabuseのようなプラットフォームにプッシュし続けています。

<<

<<

Scam Snifferはまた、複数の有名な財布窃盗犯(Wallet Drainers)に関する報告も続けており、フィッシングの脅威に対する一般市民の意識と理解を高めるために、主要な窃盗事件に関する情報をソーシャルメディアプラットフォームで共有し続けています。

現在、Scam Snifferはユーザーを保護するために数多くの有名なプラットフォームを支援しており、次の10億人のユーザーのためにWeb3の安全確保に尽力しています。

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance Kikyo

Kikyo JinseFinance

JinseFinance Davin

Davin TheBlock

TheBlock Bitcoinist

Bitcoinist Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph