ベオシン四半期報告書|2024年第3四半期 主要規制・コンプライアンス関連イベントサマリー

米SEC、複数のスポット型イーサリアムETFのS-1申請に対する有効性通知を発行、EUのMiCA法案、安定コインに規制を課す、香港金融管理局、Ensembleプロジェクトのサンドボックスを開始、香港安定コイン協議の概要を発表 ......

JinseFinance

JinseFinance

このレポートはBeosin、Elven、Footprint Analyticsが作成し、この章はBeosin Research TeamのMarioとTian WarriorのDonnyが執筆した

*スペースの都合上、この記事ではレポートのセキュリティ姿勢の部分のみを紹介しています。

この調査レポートは、ブロックチェーンセキュリティアライアンスが主導し、アライアンスメンバーのBeosin、Web3 Little Law、Elvenが共同執筆しました。ブロックチェーン・セキュリティ・ダイナミクスと暗号産業における主要な規制政策を包括的に探求することを目的としています。世界のブロックチェーンセキュリティの現状を分析・評価することで、本レポートは現在直面しているセキュリティ上の課題と脅威を明らかにし、解決策とベストプラクティスを提供します。同時に、読者が規制環境のダイナミックな変化と起こりうる影響を理解できるよう、暗号業界の規制に関する政府や規制当局のスタンスや政策の方向性も検証します。

本レポートを通じて、読者はWeb3ブロックチェーンのセキュリティ態勢のダイナミックな進化と規制政策の核心点について、より包括的な理解を得ることができます。これは、読者がブロックチェーン領域が直面するセキュリティ上の課題を評価し、対処し、規制要件を遵守しながら業界の持続的な成長を推進するのに役立ちます。また、読者は本レポートから、セキュリティ対策、コンプライアンス要件、業界の方向性について有益な助言を得ることができ、この新たな領域において十分な情報に基づいた意思決定と行動をとることができる。ブロックチェーンのセキュリティと規制は、Web3時代の発展における重要課題である。綿密な調査と議論を通じて、これらの課題をよりよく理解し、対処することで、ブロックチェーン技術のセキュリティと持続可能な発展を促進することができます。

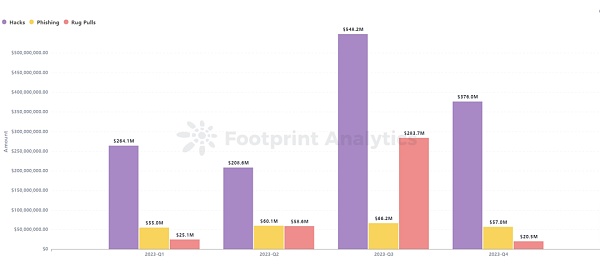

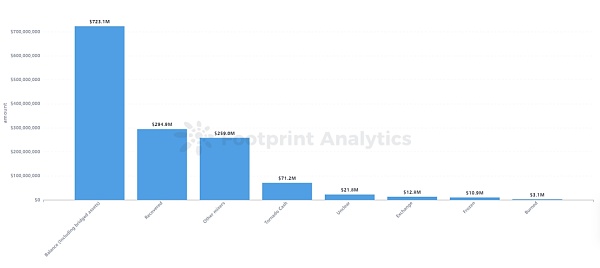

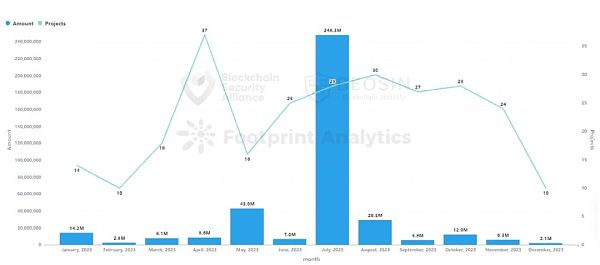

ブロックチェーンセキュリティ監査会社Beosinの一部であるEagleEyeプラットフォームによるモニタリングによると、2023年におけるハッキング、フィッシング詐欺、プロジェクトサイドのRug PullによるWeb3空間での損失総額は以下の通りです。2023年には20.2億ドル。攻撃は191件で、損失総額は約13億9700万ドル、プロジェクトサイドのラグ・プルは267件で、損失総額は約3億8800万ドル、フィッシング詐欺は約2億3800万ドルでした。

2023 年のハッキング、フィッシング詐欺、プロジェクト側のラグ・プルのインシデントはすべて、2022 年と比べて大幅に減少しました。2022年は、合計で53.9%という大幅な減少となりました。ハッキングインシデントの減少幅が最も大きく、2022年の36億ドルから2023年には13億9700万ドルとなり、約61.2%減少した。フィッシング詐欺の被害額は2022年から33.2パーセント減少し、ラグ・プルの被害額は2022年から8.8パーセント減少しました。

2023年に1億ドル以上の損失を出した攻撃は4件、1000万ドルから1億ドルの範囲の損失は17件でした。1,000万ドルから1億ドルの範囲の損失を被った17の攻撃。上位10位までのセキュリティインシデントの損失総額は約10億ドルで、年間攻撃総額の71.5%を占めています。

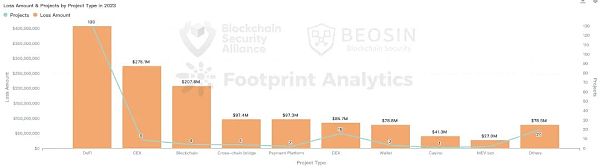

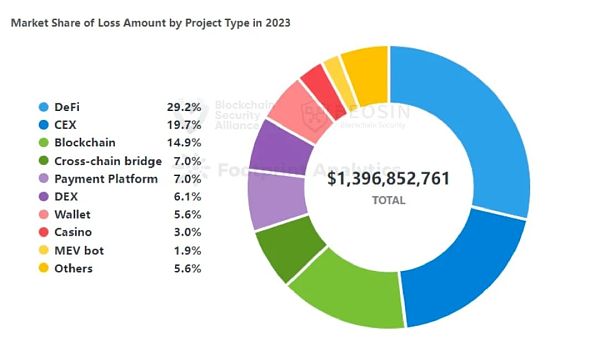

2023年に攻撃されたプロジェクトの種類は2022年よりも幅広く、DeFi、CEX、DEX、パブリックチェーン、クロスチェーンブリッジ、ウォレット、決済プラットフォーム、ゲームプラットフォーム、暗号ブローカー、インフラ、暗号管理者、開発ツール、MEVボット、TGボット、その他多数を含みます。

DeFiは攻撃頻度と損失額が最も高いプロジェクトタイプであり、130 DeFi攻撃により総額約4億800万ドルの損失が発生しています。

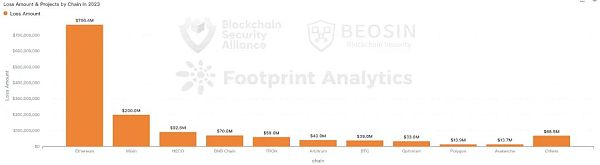

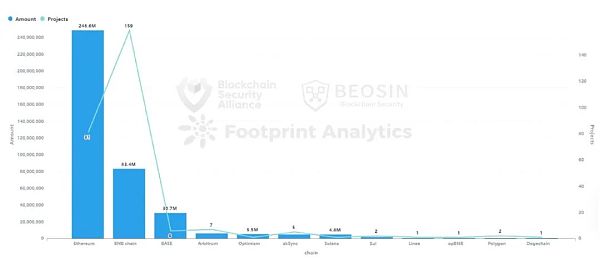

2023年に攻撃を受けたパブリックチェーンの種類はより頻繁に、複数のチェーンが盗まれるセキュリティインシデントが複数発生しました。 イーサリアムは依然として損失額が最も大きいパブリックチェーンで、イーサリアムに対する71件の攻撃により7億6600万ドルの損失が発生し、この年の損失総額の54.9%を占めました。54.9パーセント。

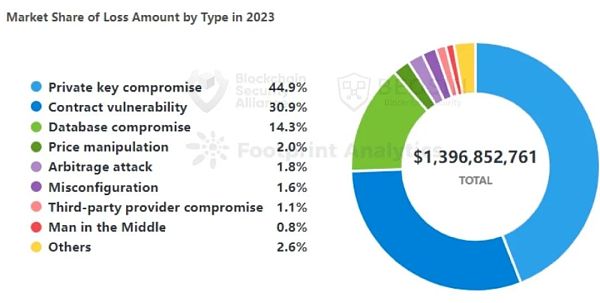

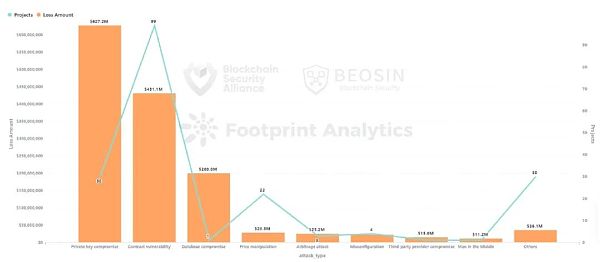

攻撃手法の観点からは、30件の秘密鍵漏洩イベントが合計約6億2700万ドルの損失をもたらし、損失総額の44.9%を占め、最も損失をもたらした攻撃手法でした。契約の脆弱性を悪用した攻撃が最も多く、191件の攻撃のうち99件、つまり51.8%が契約の脆弱性を悪用したものでした。

1年間に回収された盗難資金は約2億9500万ドル(約21.1%)で、2022年から大幅に増加しました。1年間に約3億3000万ドルの盗難資金がコインミキサーに送金され、盗難資金全体の23.6パーセントを占めました。

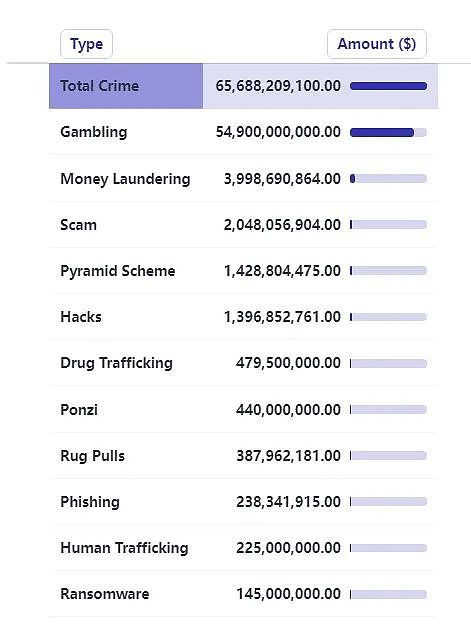

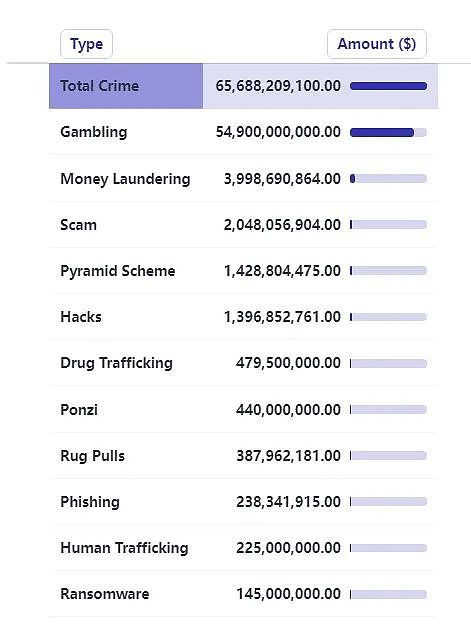

オンチェーンのハッキング、フィッシング詐欺、プロジェクトサイドのRug Pullsの額が大幅に減少したのとは異なり、2023年にはオフチェーンの暗号空間における犯罪額が大幅に増加しました。2023年、世界の暗号業界の犯罪額は656億8800万ドルという驚異的な額となり、2022年の137億6000万ドルから約377%増加しました。犯罪額の上位3種類は、オンラインギャンブル、マネーロンダリング、詐欺でした。

2023年に1億ドル以上の損失を出した攻撃は、Mixin Network(2億ドル)、Euler Finance(1億9700万ドル)、Poloniex(1億2600万ドル)の4件でした。1億2600万ドル)、HTX & Heco Bridge(1億1000万ドル)。上位10位までのセキュリティインシデントの被害総額は約10億ドルで、年間攻撃総額の71.5%を占めています。

Mixin Network

Losses: $200 million

Method of Attack: Cloud Service Provider Database Attack

Attacks: Cloud Service Provider Database Attack

Attacks: Cloud Service Provider Database Attacksstrong>

9月23日未明、Mixin Networkのクラウドプロバイダーデータベースがハッキングされ、メインネットワーク上のいくつかの資産(約2億ドル)が失われました。9月25日、Mixinの創設者はライブ放送で事件について公に説明し、被害を受けた資産は主にビットコインのコア資産であり、BOXとXINの資産は深刻には盗まれていないと述べました。被害は主にビットコインのコア資産で、BOXやXINなどの資産は深刻に盗まれておらず、攻撃の具体的な内容はまだ公表できない。br>

攻撃:契約の脆弱性 - ビジネスロジックの問題

3月13日、DeFi貸出プロトコルのEuler Financeが攻撃を受け、約1億9700万ドルの損失を被りました。この攻撃の根本的な原因は、コントラクトがユーザーが実際に保有しているトークンの数と、寄付が行われた後のユーザーの帳簿の健全性を適切にチェックしていなかったことでした。この事件で盗まれた資金はすべて攻撃者によって返却されている。

3位 Poloniex

損失額:1億2600万ドル

損失額:1億2600万ドル

攻撃方法。

攻撃:秘密鍵の漏洩/APT攻撃

11月10日、Sun Yuchen氏が所有する取引所Poloniexに関連するアドレスから大量の資産が転送され続け、盗まれた疑いが持たれました。その直後、孫氏とPoloniexはソーシャルメディア上の発表で盗難を確認した。Beosinのセキュリティチームが使用しているBeosin Trace追跡システムによると、Poloniexの盗まれた資産の総額は約1億2600万ドルでした。

損失額:1億1000万ドル

。攻撃:秘密鍵の漏洩

11月22日、孫玉晨の取引所HTXとクロスチェーンブリッジのHeco Bridgeがハッキングされ、1億1000万米ドルの総損失が発生しました。

Losses: $73 000,000

Attacks: contractual vulnerability - - $10,000,000

Attacks: contractual vulnerabilities - - $10,000,000

Attacks: contractual vulnerabilities - - - $10,000,000

Attacks: contractual vulnerabilitiesnbsp;- リエントリー

イーサリアムのプログラミング言語であるVyperは、7月31日未明に、Vyperのバージョン0.2.15、0.2.16、および 0.3.0 に脆弱性を持つリエントリーロックがあり、ネイティブETHが送金時にコールバックを呼び出せることと相まって、これらおよびETHグループのlpプールはリエントラント攻撃することができます。その後、Curveの公式Twitterの投稿によると、リエントラントロックの失敗により、Vyper 0.2.15 (alETH/msETH/pETH) を使用している多くのstablecoinプールが攻撃された。この事件の損失は約73 百万ドルに達した。

損失額:70 万ドル

攻撃方法:秘密鍵公開/APT攻撃

攻撃は9月に実施された。

9月12日、暗号取引所CoinEXは声明を発表し、風管理システムがプラットフォームの取引資産を一時的に保管するために使用されるホットウォレットからの不審な大量の引き出しを検知し、ETH、TRON、Polygonのトークン資産が主な対象で、総額約7000万ドルが盗まれたこの事件に対処するため、特別チームを立ち上げて初めて介入したと発表しました。

攻撃:秘密鍵漏えい/APT攻撃

BeosinのEagleEyeセキュリティリスク監視、早期警告、ブロックプラットフォームによると、Atomic Walletは6月上旬に攻撃されました。Beosinのチームによると、この攻撃は、チェーン上の既知の被害者から報告された情報に基づき、少なくとも6700万ドルの損害を与えたという。

第8位 Alphapo

損失額:60 000,000ドル

損失額:60 000,000ドル

損失額。p> 攻撃方法:秘密鍵公開/APT攻撃 7月23日、暗号通貨決済プロバイダーのAlphapoホットウォレットが盗まれ、損失総額は60 百万ドルに上った。この事件は北朝鮮のハッカー集団Lazarusによるものだとされています。nbsp;ビジネスロジックの問題

11月22日、DEXプロジェクトKyberSwapが攻撃され、総額約54.7 百万ドルの損失が発生しました。Kyber Networkによると、このハッキングはDeFi史上最も洗練されたもので、攻撃者は一連の正確なオンチェーンを実行する必要がありました。攻撃者は脆弱性を悪用するために一連の正確なオンチェーン操作を行う必要があった。

第10位 Stake.com

損失額:41.3 000ドル

攻撃手法:プライベート攻撃

9月4日、暗号ゲームプラットフォームStake.comがハッカー攻撃を受けました。この攻撃を受け、Stake.comはETHとBSCのホットウォレットでの不正取引を調査しており、ウォレットの安全が完全に確保され次第、入出金を再開すると発表しました。インシデントは北朝鮮のハッキンググループLazarusによるものとされています。

2022年と比較すると、2023年にはより幅広い種類のプロジェクトが攻撃され、失われた金額はもはやいくつかの種類のプロジェクトに集中していません。DeFi、CEX、DEX、パブリックチェーン、クロスチェーンブリッジ、ウォレットなどの一般的なタイプに加え、2023年のハッキングは、決済プラットフォーム、ゲームプラットフォーム、暗号ブローカー、インフラ、暗号マネージャー、開発ツール、MEVボット、TGボット、その他多くのプロジェクトタイプで見られました。

2023年の191件の攻撃のうち、DeFiプロジェクトが130 を占めました。約68%)を占め、最も攻撃されたプロジェクトの種類となった。DeFi攻撃の損失総額は約4億800万ドルで、全損失額の29.2%を占め、損失額が最も大きいプロジェクトタイプでもありました。

損失額第2位はCEX(中央集権型取引所)で、9件の攻撃で2億7500万ドルの損失が発生しました。また、DEX(分散型取引所)タイプには16件の攻撃があり、損失総額は約8,568万ドルでした。これらを総合すると、2023年には取引所タイプのセキュリティインシデントが多発し、取引所のセキュリティはDeFiのセキュリティに次ぐ大きな課題となるようです。

3番目に損失額が大きいのはパブリックチェーンで、損失額は~2億800万ドルです。2億800万ドルは、主にMixin Networkの2億ドルの盗難によるものです。

2023年には、クロスチェーンブリッジの損失額は4位で、全損失額の約7%を占めています。そして2022年には、12件のクロスリンクブリッジのセキュリティインシデントにより、約18億9000万ドルの損失が発生し、この年の損失総額の52.5%を占めました。

2023年のクロスリンクブリッジのセキュリティインシデントの件数は大幅に減少しました。

5位は暗号決済プラットフォームで、2つのセキュリティインシデント(AlphapoとCoinsPaid)で合計約9730万ドルの被害があり、どちらのインシデントも北朝鮮のAPT組織であるLazarusを指弾しています。

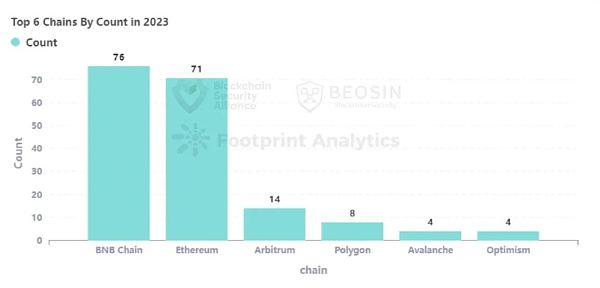

2022年と比較すると、2023年に攻撃を受けたパブリックチェーンの種類は、より広範囲にわたっていました。侵害が複数のチェーンで発生したことが主な原因です。損失額の上位5位はイーサリアム、ミキシン、HECO、BNBチェーン、トロンで、攻撃回数の上位5位はBNBチェーン、イーサリアム、アービトラム、ポリゴン、オプティミズム、アバランチ(同率5位)だった。.

2022年時点でも、イーサリアムは最も損失額が大きいパブリックチェーンです。のイーサリアムへの攻撃により、7億6600万ドルの損失が発生し、この年の損失総額の54.9%を占めました。

ミキシンチェーンの損失額は2位で、1回のセキュリティインシデントで2億ドルの損失を出した。3位はHECOで、損失額は約9260万ドルだった。

BBNBチェーンに対する攻撃件数は76件に達し、全体の39.8%を占め、これは全チェーンの中で最も多い件数でした。BNBチェーンでの損失総額は約7,081万ドルで、インシデントの大部分(88%)は1 000万ドル未満が中心でした。

2022年と比較すると、2023年の攻撃手法はより多様化しており、特にデータベース攻撃、サプライチェーン攻撃、サードパーティサービスプロバイダー攻撃など、さまざまなWeb2攻撃が追加されています。データベース攻撃、サプライチェーン攻撃、サードパーティ・サービス・プロバイダー攻撃、中間者攻撃、DNS攻撃、フロントエンド攻撃など。

2023年には、30件の秘密鍵の漏洩が6億2700万ドルの損失を占め、全体の44%を占めました。2023年には、全体の44.9%を占め、最も大きな損失をもたらした攻撃方法です。より大きな損失をもたらした秘密鍵漏洩イベントは、Poloniex(1億2600万ドル)、HTX & Heco Bridge(1億1000万ドル)、CoinEx(7000 万ドル)、Atomic Wallet(6700万ドル)、Alphapo(6000 万ドル)でした。これらの事件のほとんどは、北朝鮮のAPTグループLazarusに関連していました。

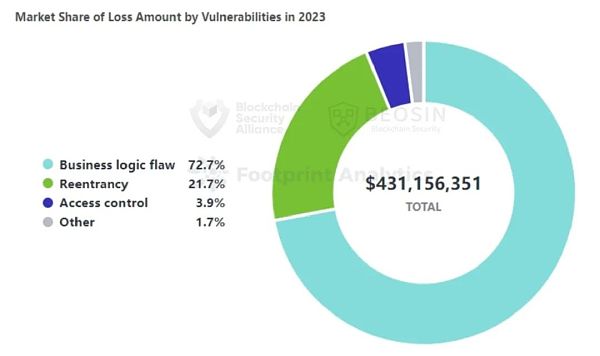

契約の脆弱性を悪用した攻撃が最も多く、191件の攻撃のうち99件が契約の脆弱性を悪用したものでした。191件の攻撃のうち、99件が契約の脆弱性を悪用したもので、51.8%を占めています。契約上の脆弱性による損失総額は4億3,000万ドルで、これは2番目に多い損失額でした。

脆弱性の内訳では、最も頻度が高く、コストがかかるのはビジネスロジックの脆弱性で、契約上の脆弱性の約72.7%がビジネスロジックの脆弱性によるもので、総損失額は約3億1300万ドルでした。2番目にコストの高い契約の脆弱性はリエントリーで、13件のリエントリーの脆弱性が約9347万ドルの損失を引き起こしました。

6.1 Euler Finance Security Incident

3月13日、イーサリアムチェーン上の融資プロジェクトであるEuler Financeは、フラッシュレンディング攻撃により1億9700万ドルの損失を被りました。

3月16日、オイラー財団はハッカーの逮捕と盗まれた資金の返還に役立つ情報に対して100万ドルの報奨金を提供しました。

3月17日、オイラー・ラボのマイケル・ベントレー最高経営責任者(CEO)は、オイラーは「常にセキュリティを意識したプロジェクトだった」とツイートした。2021年5月から2022年9月にかけて、オイラー・ファイナンスはHalborn、Solidified、ZK Labs、Certora、Sherlock、Omnisicaを含む6つのブロックチェーンセキュリティ企業による10回の監査を受けた。

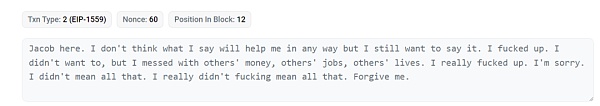

3月18日から4月4日まで、攻撃者は次々と資金を返却し始めた。この間、攻撃者たちはオンチェーンメッセージで謝罪し、「他人の金、他人の仕事、他人の人生をめちゃくちゃにした」と述べ、許しを求めた。

4月4日、オイラー・ラボは、交渉が成功した後、攻撃者は盗まれた資金をすべて返却したとツイートした。とツイートした。

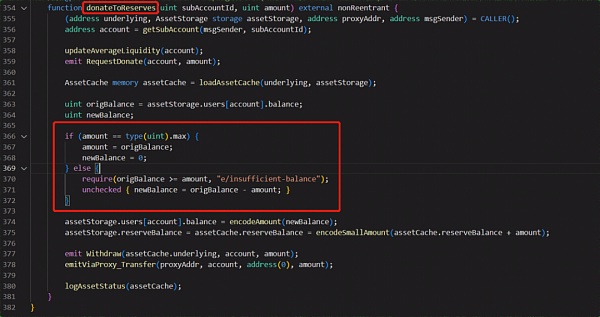

この攻撃では、EtokenコントラクトのdonateToReserves関数が、ユーザーが実際に保有しているトークンの数と、寄付後のユーザーの台帳の健全性を適切にチェックしていませんでした。

寄付後のユーザー元帳の健全な状態が清算条件を満たすと、貸し出し契約がトリガーされて清算されます。清算プロセスでは、eDAIとdDAIが清算契約に移されます。ただし、不良債権額が非常に大きいため、清算契約は清算のための最大割引を適用する。

清算が終了すると、清算契約には3億1093万eDAIと2億5931万dDAIがある。

この時点でユーザーの元帳は健全性を取り戻し、ユーザーは資金を引き出すことができる。引き出せる金額は、eDAIとdDAIの差額です。しかし、実際にはプールには3890万DAIしかないので、ユーザーはその金額しか引き出すことができません。

6.2 .Vyper/Curve Security Events

Summary of Events

Vulnerability analysis

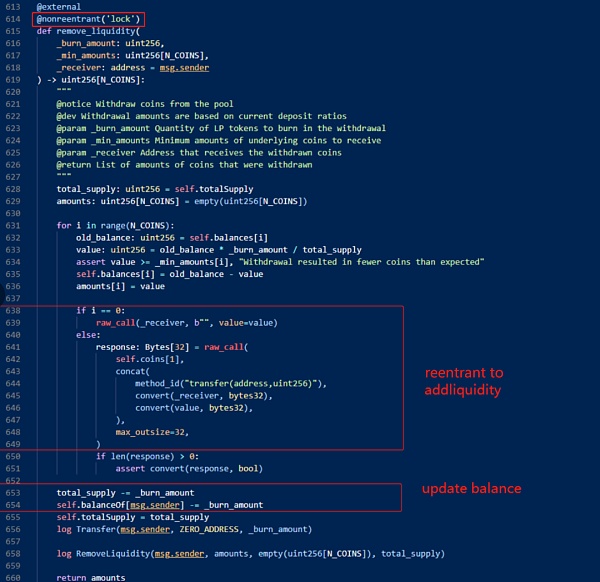

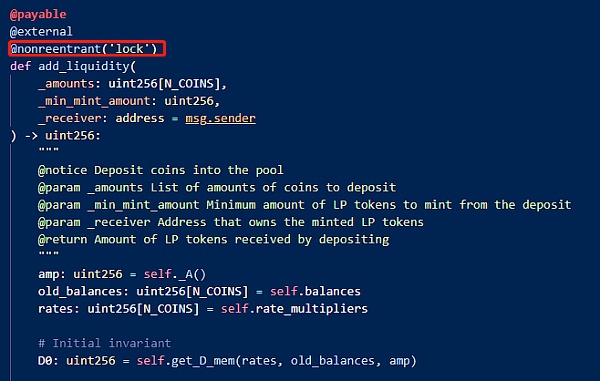

攻撃は主に以下のようなものでした。Vyper 0.2.15における再入力防止ロックの失敗に端を発し、攻撃者が流動性を除去するために関連する流動性プールのremove_liquidity関数を呼び出す際に、add_liquidity関数に再入力することで流動性を追加し、その結果、add_liquidity関数に再入力する前に残高が更新されるため、価格の計算にエラーが発生します。

BeosinのEagleEyeセキュリティリスク監視によると、BeosinのEagleEyeセキュリティリスク監視・早期警告・ブロックプラットフォームによると、Atomic Walletは今年の6月上旬に攻撃され、Beosinチームの統計によると、チェーン内の既知の被害者から報告された情報と合わせて、この攻撃による被害額は少なくとも約6700万ドルに上ります。

Beosinチームの分析によると、この盗難にはBTC、ETH、TRXを含む21のチェーンが関与しています。盗まれた資金は主にイーサチェーンに集中している。

イーサチェーンから盗まれた資金は、1万6262ETH相当の仮想通貨、つまり約3000万ドルであることが確認されている。

ウェーブフィールドチェーンウェーブフィールドチェーンから盗まれた資金は、25,133,587.3208 TRX相当の仮想通貨、つまり約1,700万ドルであることが確認されています。

BTCチェーンBTCチェーンは420.882BTC相当の仮想通貨、約1260万ドル相当の資金を盗んだことが知られています。

BSCチェーン BSCチェーンは、40.206266 BNB相当の仮想通貨の資金を盗んだことが知られています。

残りのチェーン XRP: 1,676,015 XRP、約84万ドル LTC: 2,839.873,689 LTC、約22万ドル DOGE: 800,575.673,69797 DOGE、約5万ドル

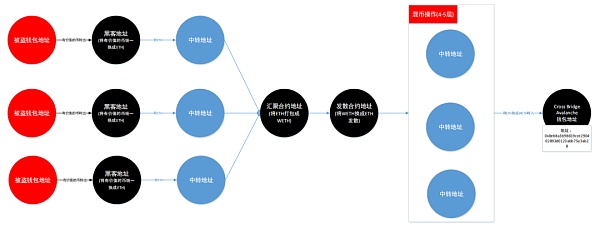

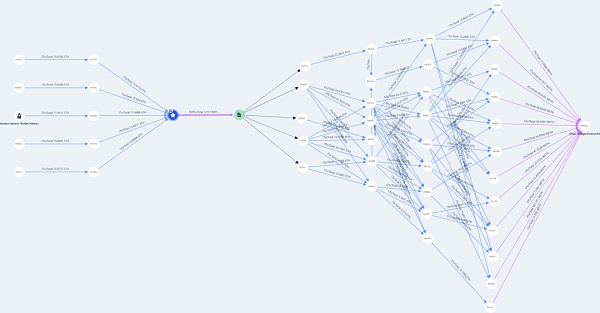

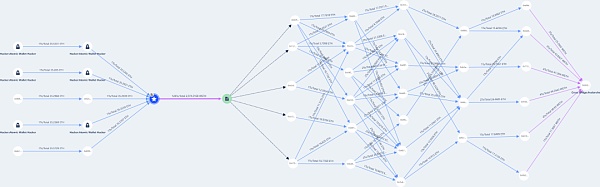

イーサチェーンから盗まれた金額が知られています。strong>方法に基づいて、イーサチェーン上でのマネーロンダリングの例を挙げます ハッカーによる盗まれたお金の操作では、攻撃されたイーサチェーン上で主に2つの方法があります: アバランチを使用してコントラクトを通じて分散させた後、チェーンをまたいでマネーロンダリングする Beosinチームの分析によると、ハッカーは次のようにします。まず、ウォレット内の貴重なコインを一律にパブリックチェーンのメインコインと交換し、2つのコントラクトを通じてプールする。 コントラクトアドレスは、2層のトランジットを通じてETHをWETHにパックし、その後、ETHを分散させるために使用されるコントラクトにWETHを転送し、その後、最高5層のトランジットを通じてクロスブリッジのためにアバランチが使用するウォレットアドレスに転送し、コントラクトを使用して実行されず、アバランチの内部帳簿管理タイプのトランザクションに属するクロスチェーン操作を実行します。 Aggregation contract 1:

WETHと交換され、その後コントラクトに転送される。0x3c3ed2597b140f31241281523952e936037cbed3

盗品販売ルートの詳細図を以下に示します:

収束契約2: 0x7417b428f597648d1472945ff434c395cca73245 合計3009.8874ETHを含む

盗品ルートの詳細図を以下に示します:

2つの集計契約は、取扱手数料の出所に合意することで確認され、中には取引行動のアドレスが隠されていないものもある。取扱手数料の経路は以下の通りです:

さらにイーサチェーンでは、ハッカーは取引所だけでなく、さまざまなクロスチェーンブリッジプロトコルを通じて資金洗浄を行いました。この部分に関わる金額の現在の統計は9,896ETHで、この部分は複数のプーリングアドレスを通じてプールされます。

イベント全体では、ハッカーのマネーロンダリングチャネルは、主にマネーロンダリングのための取引所口座の様々な種類を介してだけでなく、直接クロスチェーンブリッジ契約の状況に。少なくとも6000万ドルを含む財布の盗難事件は、BeosinKYTは、ハッカーのマネーロンダリングルートを解体するためにあなたを取る他のチェーンの資金の流れの分析は、ここで見つけることができます。br>

その他のAML事例:

1 Stake.comが攻撃で4000万ドルを失う、Beosin KYT/AMLが盗んだお金の流れを追跡するためにお届けします

2ベオシンKYT分析 JPEX騒動の裏にある資金の流れ、ユーザーがチェーン上のデータを分析して資産の安全性を高めるには?

8 盗まれた資産からの資金の流れの分析

2023年の1年を通して盗まれた資金のうち、およそ7億2300万ドルがハッカーのアドレスに残っています(以下を含む)。クロスチェーン転送や複数のアドレスへの分散を含む)、盗まれた総資金の51.8パーセントに相当します。昨年と比較すると、今年のハッカーは複数のクロスチェーン・マネー・ロンダリングを利用し、盗まれた資金を多くのアドレスに分散させる傾向が強い。アドレスの増加とマネーロンダリングの経路の複雑化により、プロジェクトや規制機関の調査の難易度が上がっていることは間違いない。

盗まれた資金の約21.1%にあたる約2億9500万ドルが回収された。2023年は2022年よりも盗まれた資金の回収率が大幅に向上し、その大部分はチェーン交渉による返還によるものでした。

盗まれた資金のうち約3億3000万ドルが1年を通じて暗号通貨混合業者に送金され(トルネードキャッシュに約7116万ドル、さらに他の暗号通貨混合プラットフォームに2億5900万ドル)、これは盗まれた資金全体の23.6%にあたります。これは昨年の38.7%から大幅に低下している。米国OFACがトルネード・キャッシュを制裁した2022年8月以降、トルネード・キャッシュに送金された盗難資金の額は激減し、代わってシンドバッド、フィックスフロートなど他の暗号通貨プラットフォームの利用が増加している。2023年11月、米国OFACはシンドバッドを制裁リストに追加し、「北朝鮮のラザロ組織」と呼んだ。"北朝鮮のラザロ組織の主要な資金洗浄ツール "である。

さらに、盗まれた資金のごく一部(1279万ドル)が取引所に送金され、盗まれた資金の別のごく一部(1090万ドル)が凍結された。

9.プロジェクト監査の分析

191件の攻撃のうち、プロジェクト側が監査されなかった事件は79件、監査された事件は101件でした。101件のインシデントでは、プロジェクト側が監査された。今年の監査された当事者の割合は、昨年(監査されたプロジェクトと監査されなかったプロジェクトの割合がほぼ同じだった)よりもわずかに高くなっています。

79 件の未監査インシデントのうち、47 件(59.5%)が契約上の脆弱性でした。.このことは、監査を受けていないプロジェクトは、潜在的なセキュリティリスクを抱えている可能性が高いことを示唆しています。これに対して、契約上の脆弱性インシデントは、監査対象プロジェクト 101 件のうち 51 件(50.5%)を占めた。これは、監査によってプロジェクトのセキュリティがどの程度改善できるかを示している。

しかしながら、Web3市場には確立された規範となる基準がないため、監査の質はさまざまであり、最終的には期待を大きく下回る結果となりました。効果的に資産を保護するために、プロジェクトは本番前に必ず専門のセキュリティ会社に監査を依頼することをお勧めします。Beosinは世界的なブロックチェーンセキュリティのリーディングカンパニーとして、Web3エコシステムの安全な発展に尽力しており、PancakeSwap、Ronin Network、OKCSwapなどを含む3,000以上のスマートコントラクトとパブリックチェーンマスターネットワークを監査してきました。Beosinは信頼できるブロックチェーンセキュリティ企業として、プロジェクト関係者に優れたセキュリティ監査サービスを提供することができます。

2023年、BeosinのEagleEyeプラットフォームは合計Web3 Ecoを監視しました。267 Rug Pullイベントを監視し、総額は~3億8800万ドルで、2022年から~8.7%減少しました。

Rug Pull 267件のうち、金額ベースで見ると、233件(87%)が100ドル台でした。(ラグ・プル267件のうち(87%)は1 100万ドル以下であり、これは2022年とほぼ同じ割合である。1,000万ドル以上のプロジェクトは、Multichain(2億1,000万ドル)、Fintoch(3,160万ドル)、BALD(2,300万ドル)、PEPE(1,550万ドル)の4件だった。

BBNBチェーンとイーサリアム上のRug Pullプロジェクトは、それぞれ159件と81件で全体の92.3%を占めた。また、Arbitrum、BASE、Sui、zkSyncなど、他のパブリックチェーンでも少数のラグプルがありました。

2023年の世界の暗号産業犯罪は656億8800万ドルという驚異的な額に達し、2022年の137億6000万ドルから約377%増加しました。オンチェーンハッキングの額は大幅に減少しているが、暗号通貨の他の分野での犯罪は劇的に増加している。増加額のトップはオンラインギャンブルで、549億ドルが関与している。以下、マネーロンダリング(~40億ドル)、詐欺(~20億5000万ドル)、マルチ商法(~14億3000万ドル)、ハッキング(~13億9000万ドル)と続く。

世界的な暗号規制システムの改善と暗号通貨犯罪との闘いの深化により、2023年、世界の警察は累計で以下のような事件を摘発しました。数億ドル規模の大事件を数多く摘発しています。

以下は代表的な事件のレビューである。

No.1 2023年7月、中国湖北省の警察は、総額4,000 億元(約549億円)にのぼる、同国初の「仮想通貨事件」を摘発した。このオンラインギャンブル事件は5万人以上を巻き込み、サーバーは中国国外にあり、主犯格の邱望茂らは法に基づき送検された。

第2位 2023年8月、シンガポール当局が過去最大のマネーロンダリング事件を捜査、28億シンガポールドルが関与し、主に仮想通貨を通じて資金洗浄された。

No.3 2023年3月、中国江蘇省の警察は、100億人民元(14億ドル)以上のマルチ商法取引を含む「コイン投機」詐欺でUbankを起訴した。

第4位 2023年12月、仮想通貨取引所Bitzlatoの共同設立者は、ニューヨーク東部地区連邦検事局の声明によると、7億ドルのマネーロンダリング容疑を認めた。

その5 2023年7月、ブラジル連邦警察は、4億1700万ドル以上を送金し、暗号資産を通じてマネーロンダリングサービスを提供していた2つの犯罪的麻薬密売組織を解体した。

No.6 2023年2月、米オレゴン州での起訴によると、3億4000万ドルのDeFiネズミ講に関連して、Forsageの創設者が起訴された。

第7位 2023年11月、インドのヒマーチャル・プラデーシュ州の警察は、3億ドルの暗号通貨詐欺で18人を逮捕した。

第8位 2023年8月、イスラエル警察は実業家のMoshe Hogeg氏とその仲間を、暗号通貨で投資家から2億9000万ドルを詐取したとして起訴した。

No.9 2023年6月、タイ警察は10 10億バーツ(~2億8800万ドル)以上の暗号通貨詐欺の疑いを摘発した。

第10位 2023年10月、中国・香港の仮想資産取引プラットフォーム「JPEX」に詐欺容疑がかかり、警察は計66人を逮捕、約16億香港ドル(約2億500万米ドル)にのぼった。

2023年は暗号通貨犯罪が急増した年だった。詐欺やマルチ商法の頻発は、一般ユーザーが資産損失を被る可能性が高いことも意味する。そのため、暗号通貨業界に対する規制強化が急務となっている。このように、世界の規制当局は今年、暗号通貨規制に向けてかなりの努力をすでに行っているが、健全で安全、かつ積極的に発展するエコシステムにはまだ長い道のりがある。プルイベントはいずれも2022年から大幅に減少している。ハッキング被害額は61.3%減少し、最も被害額の大きかった攻撃手法は、昨年の契約脆弱性の悪用から今年は秘密鍵の漏洩へとシフトした。

1

昨年の猛烈なハッキング活動の後、今年はWeb3のエコシステム全体がよりセキュリティに注力しており、プロジェクト側からセキュリティ会社まで、リアルタイムのオンチェーン監視、セキュリティ監査へのさらなる注意、過去の契約脆弱性悪用の経験から積極的に学ぶなど、あらゆる面で努力している。その結果、契約の脆弱性を利用して資金を盗むことは、昨年よりも難しくなっている。

2.世界的な規制の強化とAML技術の向上。2023年には盗まれた資金の21.1%が回収され、2022年より大幅に改善されたことがわかる。トルネードキャッシュやシンドバッドのような混合通貨プラットフォームが米国から制裁を受けているため、ハッカーによるマネーロンダリングへの道はより複雑になっている。同時に、ハッカーが地元警察に逮捕されたというニュースも目にするようになり、これらすべてがハッカーへの抑止力となっている。

3.年初の暗号弱気相場の影響。ハッカーがWeb3プロジェクトから盗むことができた資産からの期待収益が減少し、ハッキング活動が減少した。これにより、ハッカーはもはやDeFi、クロスチェーンブリッジ、取引所などの攻撃タイプを限定せず、代わりに決済プラットフォーム、ゲームプラットフォーム、暗号ブローカー、インフラ、暗号マネージャー、開発ツール、MEVボット、TGボット、その他多くのタイプにシフトしています。

オンチェーンでのハッキング活動が激減したのとは異なり、オンラインギャンブル、マネーロンダリング、マルチ商法など、オフチェーンでの密かな犯罪活動は大幅に増加しています。暗号通貨は匿名性が高いため、あらゆる犯罪行為が暗号通貨を取引に利用する傾向にある。しかし、仮想通貨犯罪の増加を、暗号通貨の匿名性と不十分な規制だけに帰するのは一面的だろう。根本的な原因は、やはり世界的な犯罪活動の増加であり、仮想通貨はこうした犯罪活動にとって、より密かで追跡が困難な資金経路を提供している。2023年、世界経済は大幅な成長鈍化を経験し、政治環境は多くの不確実性に直面しており、これらすべてが世界的な犯罪活動の急増の一因となっています。このような経済的予想から、2024年も世界の犯罪活動は高水準を維持すると予想され、世界中の法執行機関や規制当局にとって深刻な試練となる。

米SEC、複数のスポット型イーサリアムETFのS-1申請に対する有効性通知を発行、EUのMiCA法案、安定コインに規制を課す、香港金融管理局、Ensembleプロジェクトのサンドボックスを開始、香港安定コイン協議の概要を発表 ......

JinseFinance

JinseFinance強力な包括性、高い競争環境、効果的なインセンティブにより、Bittensorのエコシステムは高品質のAI製品を有機的に生み出すことができると信じています。

JinseFinance

JinseFinanceファイヤーブロックス、暗号市場の急騰に備え、新CMOミハエル・ファーガソン氏を迎え指導力を強化。最高経営責任者(CEO)は、将来的な株式市場への参入の可能性を示唆。

Xu Lin

Xu LinDeFiが利用者に大きなリターンをもたらすことは確かだが、資金の安全性こそが着実な資産成長の核心である。

JinseFinance

JinseFinance先日、Rollup as a Service(RaaS)トラックのヘッドプロジェクトであるAltLayerが、2024年にこれまでで最大のエアドロップを開き、エアドロップの総額は1億ドルを超え、Web3コミュニティで話題となった。

JinseFinance

JinseFinance第3四半期の犯罪被害額は約9億ドルで、第1四半期と第2四半期の合計を上回った。

Clement

Clement Coinlive

Coinlive 2022 年上半期だけで、世界中で仮想通貨を介して洗浄されるマネーロンダリングの額は 20 億米ドルに達すると予想されます。

10月18日、Blockchain Ecological Security Allianceの最初のオフラインイベント「ENABLING A DIVERSE ECOSYSTEM IN WEB3.0」がBeosinシンガポールオフィスで成功裡に開催された

Beosin はまた、シンガポールから Beosin の海外の顧客にサービスを提供するために、地元のエリート チームを結成しました。