サイバーセキュリティ企業Dragosによると、2022年第2四半期に産業用システムを標的としたランサムウェア攻撃の約3分の1がLockBitによって開始され、産業用制御セクター内の多数の大規模組織を襲ったとのことです。またDeep Instinctは、2022年上半期において、LockBitによって開始された身代金請求攻撃は、攻撃総数の約44パーセントを占めたと報告しています。

わずか3年間で、LockBitランサムウェアグループの被害者は1,000人を超え、ベテランランサムウェアグループのContiの2倍、Revilの5倍以上となっています。

LockBitランサムウェアグループの身代金獲得率が、多くの古いランサムウェアグループよりも高いことも注目に値します。2022年のデータでは、1億ドルの身代金要求の半分以上の身代金成功率を記録しており、無数の企業を脅かしています。

これを踏まえて、このグループは世界中の法執行機関の注目を集めています。2022年11月、米司法省(DoJ)は、ロシアとカナダの二重国籍であるミハイル・ヴァシリエフ氏を、LockBitランサムウェア作戦に関与した疑いがあるとして告発しました。LockBitランサムウェア作戦への関与が疑われると訴えた。この男は現在カナダで拘留されており、米国への身柄引き渡しを待っているところです。

5月には、Wazawaka、m1x、Boriselcin、Uhodiransomwarの別名を持つロシア国籍のMikhail Pavlovich Matveev(30)が、複数のランサムウェア攻撃に関与したとして米司法省に起訴されました。

米司法省は、3つの異なるタイプのランサムウェアを使って、ワシントンD.C.やニュージャージー州の法執行機関、ヘルスケアやその他の分野の全米の組織など、全米の多数の被害者を標的にした罪で、この男を起訴する2つの起訴状を発表しました。paddingleft-2">

財務省は、英国国家犯罪局(UK National Crime Agency)、米国連邦捜査局(USA Federal Bureau Investigation)、欧州警察機構(Europol)、国際警察機構(International Union Police Agencies)が実施した法執行作戦を公表した。

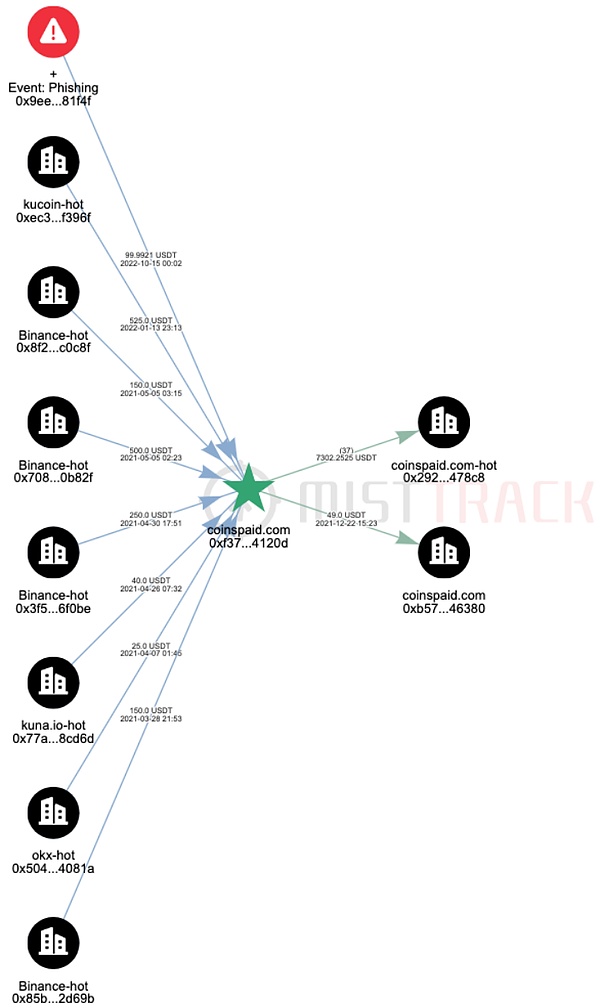

財務省は、人事情報やBTC、ETHアドレスなどに関する関連制裁情報を公表しています。align: left;">MistTrackを使って、認可されたETHアドレス(0xf3701f445b6bdafedbca97d1e477357839e4120d)の資金調達を調べます:

分析の結果、そのETHアドレスの資金が洗浄されていたことが判明した。

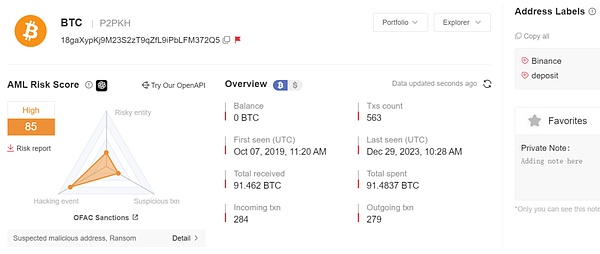

次に、制裁を受けたBTCアドレスの状況を分析したところ、これらのアドレスにおける最も古い取引は2019年10月まで、最も新しいものは2023年3月までさかのぼり、各アドレスに関連する資金が送金されていることがわかりました。

最も多額の資金を受け取ったアドレスは18gaXypKj9M23S2zT9qZfL9iPbLFM372Q5で、これはロックビットの関連会社であるArtur Sungatovのアドレスであり、MistTrackによってフラグが立てられました。Binance DepositアドレスとしてMistTrackによってフラグが立てられ、資金が送金されました。

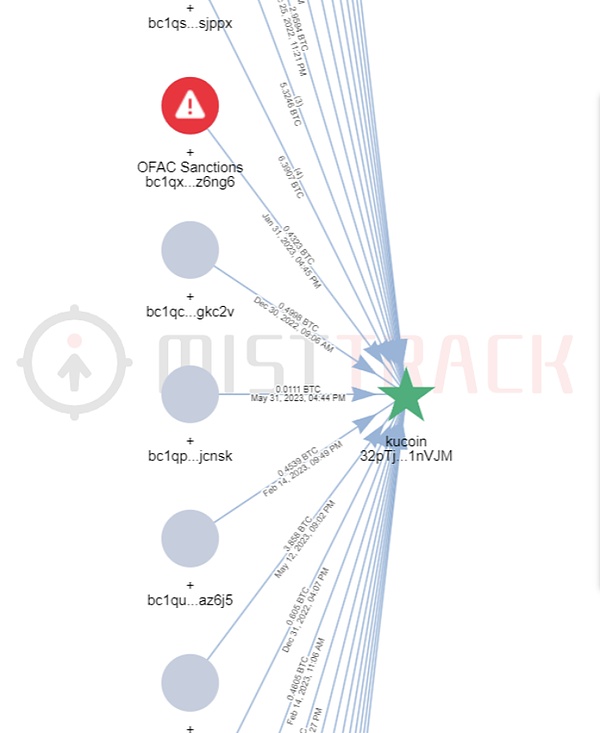

2つ目は、アドレス32pTjxTNi7snk8sodrgfmdKao3DEn1nVJMは、LockBitのアフィリエイトIvan Kondratyevのアドレスで52.7892 BTCの金額を受け取りました。bc1qx9upga7f09tsetqf78wa3qrmcjar58mkwz6ng6 が0.4323 BTCを送金しました。

米国政府は、英国およびユーロポールと共同で、ランサムウェア組織LockBitに関する詳細情報を公開しました。center">

捕獲の謎

LockBit (ロックビット)は、19の支社があります。align: left;">英国国家犯罪局の広報担当者によると、ロックビットのサービスは、現在進行中の発展途上の作戦で中断されたとのことです。この作戦は、法執行機関と身代金ギャングの複数年にわたる戦いの最新のもので、ロックビットの最近の国境を越えた身代金オペレーションに強力な打撃を与え、増え続ける身代金攻撃に対する効果的な抑止力となっています。

私たちはLockBitのノードを調べましたが、知られているLockBitランサムウェア組織のウェブサイトはすべて、オフラインになっているか、EUROPOLによって押収されたページが表示されています。

私たちはLockBitのノードを調べましたが、既知のLockBitランサムウェア組織のウェブサイトはすべてオフラインになっているか、EUROPOLによって押収されたページを示していました。

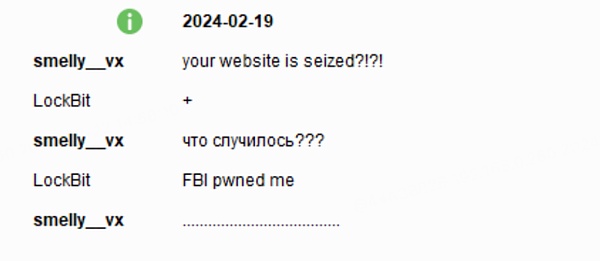

この後、LockBit Ransomware Group幹部はメディアに、ウェブサイトが押収されたことを確認しました:

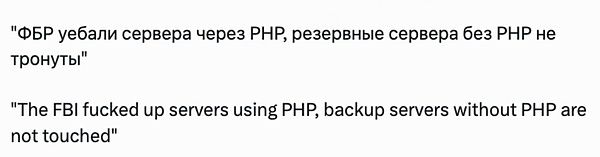

しかし、この押収はLockBitの中核スタッフには影響しなかったようで、その後LockBitランサムウェア組織"FBIはPHPを使用しているサーバーをねじ込みましたが、PHPを使用していない代替サーバーは影響を受けませんでした。"

しかし、LockBitの中核スタッフには影響がなかったようです。

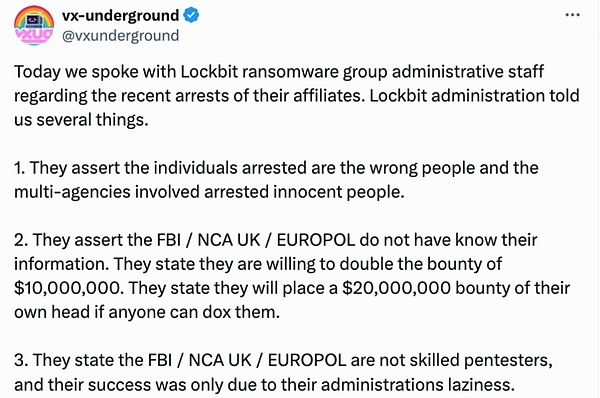

本日、LockBitのストーリーは逆転しました。LEADERSHIP STATEMENT: 私たちは、2024年2月23日(金)にLockBitのリーダーが公表されるという法執行機関の発表について、ランサムウェア組織LockBitの幹部と話をしました。

LockBitは、"公表させればいい、私の身元は知らないはずだ "と答えました。

vxunderground(@vxunderground)によると、現在、LockBitが自分自身を見つけるために一般にかなり大きな報奨金を公的に提供しているにもかかわらず、最終的な首謀者は捕まっていないようです。

ここまでくると、話はどんどん良くなってきます。

ここまで来ると、話はますます良くなっています。

次に何が起こるのか?

どうなるのでしょうか?

概要

今回の取り締まりは、ランサムウェア集団に対する一連の法執行イニシアチブの中で最新のものです。昨年末、FBIと他の機関は、QakbotやRagnar Lockerを含む、いくつかのランサムウェアギャングのネットワークとインフラストラクチャーの解体に成功しました。

先日のミュンヘン・サイバーセキュリティ会議では、米司法副長官がランサムウェアとサイバー犯罪との戦いに対する米国のコミットメントを強調し、こうした犯罪行為の防止と阻止に焦点を当てた、より迅速で積極的な戦略を示唆しました。

デジタル技術の発展に伴い、暗号通貨に依存するサイバー犯罪は世界的な大きな課題となっています。ランサムウェアやその他のサイバー犯罪は、個人や企業に損失をもたらすだけでなく、社会全体に深刻なリスクをもたらしている。統計によると、昨年サイバー犯罪者は世界中の被害者から11億ドル以上を恐喝しています。

また、ランサムウェアのガバナンスは、忍耐、戦略、タイミングを必要とするサイバー攻撃者とセキュリティ担当者の戦いです。

LockBitランサムウェアを例にとると、攻撃方法、戦略、侵入ポイントの各バージョンを反復的に更新し続けているため、セキュリティ担当者が完全な修復システムを形成することは困難です。したがって、ランサムウェアのガバナンスのプロセスでは、予防は修復よりもはるかに重要であり、体系的、包括的なポリシー、体系的なガバナンス、複数当事者の共同アプローチを取るために、ランサムウェアを防ぐために壁の形成は、我々は次の保護措置を行うことを強くお勧めします:

可能な限り複雑なパスワードを使用する:

。

内部的には、サーバーや内部システムのパスワードを設定する場合、数字、大文字、小文字、特殊記号を含み、長さが8桁以上でなければならないパスワードなど、複雑なログイン認証情報を使用し、パスワードは定期的に変更する必要があります。二重認証:組織内の機密情報については、ハッキングを阻止するために、パスワードベースのログインの上に、指紋や虹彩などの生体認証を設置したり、一部の機密システムに物理的なUSBキー認証装置などを使用するなど、他の防御層を追加する必要があります。

4つの注意点:知らない送信元からのメールをクリックしない、ポルノやギャンブル、その他の好ましくないウェブサイトを閲覧しない、知らない送信元から送られてきたソフトウェアをインストールしない、知らない送信元から送られてきたソフトウェアのインストールに注意する、USBフラッシュドライブ、リムーバブルハードドライブ、フラッシュメモリカード、その他のモバイルストレージデバイスを接続しない。

データバックアップの保護:データ損失に対する真の安全策は、常にオフラインのバックアップであるため、重要なデータやビジネスシステムをバックアップすることが不可欠です。特定のバックアップがマルウェアに感染した場合にタイムリーに取り出すことができるように、バックアップは各段階ごとに明確にラベル付けされている必要があることに注意してください。

常にウイルスを駆除し、ポートを閉じる: ウイルス対策ソフトウェアをインストールし、ウイルスデータベースを定期的に更新し、あらゆるウイルスを定期的に駆除する。不要なサービスやポート(ポート3389、ポート22などの不要なリモートアクセスサービス、135、139、445などの不要なLAN共有ポートなど)を閉じる。

従業員のセキュリティ意識の強化:セキュリティに対する最大の危険は、人員、フィッシング、ソーシャルワーカー、ポイズニング、脆弱なパスワードなどにあります。これらの重要な要因は、人員のセキュリティ意識と密接に関係しているため、全体的なセキュリティ強化と防御能力の強化をうまく行うためには、効果的にを行う必要があります,モンクレール ダウン 激安。

オフィス端末やサーバーの適時パッチ適用:オペレーティングシステムやサードパーティ製アプリケーションに適時パッチを適用し、脆弱性を突いた攻撃者の侵入を防ぐ。

謝辞: WuBlockchain、@vxunderground、Xitan Labs、CloudTech Labs

このような脆弱性によるシステム侵入を防ぐために、オペレーティングシステムとサードパーティ製アプリケーションに適時パッチを適用する。参考文献

[1] https://www.justice.gov/opa/pr/us-and-uk-disrupt-lockbit-ransomware-variant

[2] https://www.nationalcrimeagency.gov.uk/news/nca-leads-international-investigation-targeting-worlds-most-harmful-ransomware-group[3] https://www.justice.gov/opa/pr/us-and-uk-disrupt-lockbit-ransomware-variant

[4] https://ofac.treasury.gov/recent-actions/20240220

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Brian

Brian JinseFinance

JinseFinance JinseFinance

JinseFinance Alex

Alex Bitcoinist

Bitcoinist Cointelegraph

Cointelegraph