ご存知の通り、MunchablesはBlast Big Bang受賞プロジェクトであり、最近、ManifoldとMechanism Capitalが主導するプレシードラウンドの資金調達完了を発表しました。

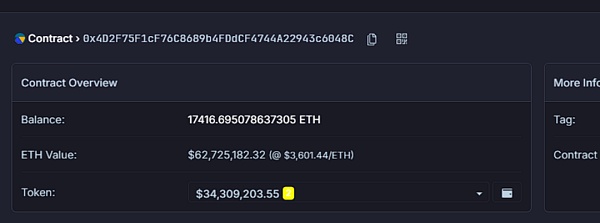

MunchablesのTVLは、攻撃を発表した後、9,600万ドルから3,400万ドル強に急落しました。Beosinのセキュリティチームは、この事件を最初に分析しました。

https://blastexplorer.io/tx/0x3d08f2fcfe51cf5758f4e9ba057c51543b0ff386ba53e0b4f267850871b88170https://blastexplorer.io/tx/0x9a7e4d16ed15b0367b8ad677eaf1db6a2a54663610696d69e1b4aa1a08f55c95

●攻撃者アドレス

0x6e8836f050a315611208a5cd7e228701563d09c5

● Attacked Contracts

0x29958e8e4d8a9899cf1a0aba5883dbc7699a5e1f

<。strong>脆弱性分析

以前、チェーン探偵のZachXBTが攻撃の原因を調査し、Munchablesが盗まれたか、開発者を装った北朝鮮のハッカーが雇ったためだと述べていました。

ZachXBTは、「Munchablesチームに雇われていた4人の異なる開発者が、エクスプロイト犯と関連しており、おそらく同一人物だろう。彼らは仕事のためにお互いを推薦し合い、同じ2つの取引所の入金アドレスに定期的に送金し、お互いのウォレットに入金していました。"

分析した結果、Beosinのセキュリティチームは、この攻撃は主に、北朝鮮のハッカー開発者が契約アップグレード機能を使って自分の担保台帳を事前にセットアップし、契約が資金を蓄積した後、ロック解除機能を呼び出して契約のETHを引き上げたことを発見しました。

攻撃の流れ

攻撃準備段階:

ハッカーの開発者は、バックドアを含む実装コントラクト0x910fFc04A3006007A453E5dD325BABe1e1fc4511を事前に作成し、ハッカー自身の担保元帳を非常に大きな値に事前に設定しました。strong>

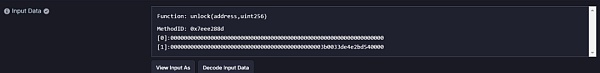

攻撃者はETHを取り出すためにロック解除関数を呼び出しますが、ハッカーは攻撃の準備段階ですでに担保元帳を設定しているため、チェックは単にバイパスされます。

盗難後、Munchablesはソーシャルメディアで、秘密鍵を共有するという以前の発表についてさらに説明し、秘密鍵はセキュリティ担当者がユーザー資金を回収するのを助けるために共有されていると述べた。具体的には、62,535,441.24ドルを保有する暗号資産を含む秘密鍵、73WETHを保有する秘密鍵、そして残りの資金を含む所有者の秘密鍵であった。

BSTの 14 pmに、Munchablesの攻撃者は17,000ETHすべてをマルチシグネチャーのウォレットに戻しました。

この投稿の時点で、盗まれた資金は戻され、マルチシグネチャーの契約に送られました。

その30分後、ブラストの創設者であるパックマンがXプラットフォームで発表しました。パックマンはXプラットフォーム上で、ブラストの中心的貢献者がマルチシグネチャを通じて9700万ドル(盗まれた17,400ETHと盗まれていないプロトコルに残っていた94,550WETH、現在9600万ドル相当)を受け取ったと発表した。最終的に身代金なしですべての資金を返却することを選択した元Munchables開発者に感謝し、Munchablesも「すべてのユーザー資金は安全であり、ロックアウトは実施されず、すべてのブラスト関連の報酬が配布されます。近日中にアップデートが行われる予定です。"

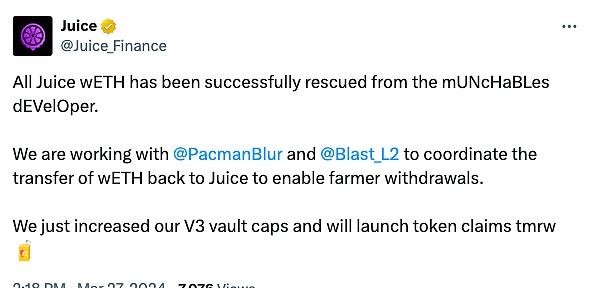

同時に、以前同期していたJuve(ジューブ)は、「Blast(爆風)」の影響を受けた。以前Munchablesの攻撃を受けたJuiceもまた、資金が安全であること、Munchablesの開発者からすべてのwethが回収されたこと、そしてJucieがPacmanとBlastと連携してwethをJuiceに戻し、ユーザーが資金を引き出せるようにすることを発表しました。

この騒動のピークとは?驚くべきことに、ハッカーが資金を返却した理由はまだわかっていないとはいえ、この体験はセキュリティに対する新たな警鐘であり、セキュリティの重要性を思い起こさせるものだった。

JinseFinance

JinseFinance

JinseFinance

JinseFinance Cheng Yuan

Cheng Yuan Aaron

Aaron Aaron

Aaron Catherine

Catherine Catherine

Catherine Coinlive

Coinlive  Coinlive

Coinlive  Cointelegraph

Cointelegraph Bitcoinist

Bitcoinist