출처:Beosin

이것은 로이터가 입수한 유엔 기밀 보고서에 따르면 북한 해커 그룹 라자루스 그룹이 작년에 암호화폐 거래소에서 돈을 훔친 후 올해 3월에는 가상 화폐 플랫폼인 토네이도 캐시를 통해 1억 4,750만 달러를 세탁했습니다.

옴부즈맨은 유엔 안보리 제재위원회에 제출한 보고서에서 2017년부터 2024년 사이에 발생한 약 36억 달러 상당의 가상화폐 기업에 대한 북한 해커로 의심되는 97건의 사이버 공격을 조사하고 있다고 말했습니다. 여기에는 작년 말 HTX 암호화폐 거래소에서 1억 4,750만 달러를 도난당한 공격이 포함되며, 올해 3월 자금 세탁이 완료되었습니다.

토네이도 캐시는 2022년 미국으로부터 제재를 받았으며, 2023년에는 북한과 연계된 사이버 범죄 조직인 라자루스 그룹으로부터 10억 달러 이상의 자금 세탁을 도운 혐의로 공동 설립자 두 명이 기소되었습니다.

암호화폐 수사기관 ZachXBT의 조사에 따르면, 라자루스 그룹은 2020년 8월부터 2023년 10월까지 2억 달러 상당의 암호화폐를 법정화폐로 세탁했습니다.

사이버 보안 분야에서 라자루스 그룹은 오랫동안 대규모 사이버 공격과 금융 범죄를 저지른 혐의를 받아왔습니다. 이들의 공격 대상은 특정 산업이나 지역에 국한되지 않고 은행 시스템에서 암호화폐 거래소, 정부 기관에서 민간 기업에 이르기까지 전 세계에 걸쳐 있습니다. 다음에서는 몇 가지 대표적인 공격 사례를 집중적으로 분석하여 라자루스 그룹이 어떻게 정교한 전술과 기술적 수단을 통해 이러한 놀라운 공격을 수행할 수 있었는지 알아보겠습니다.

라자루스 그룹의 소셜 엔지니어링 및 피싱 공격

사례 유럽 언론 보도에 따르면 라자루스는 이전에 유럽과 중동의 군사 및 항공우주 기업을 대상으로 LinkedIn과 같은 플랫폼에 구인 광고를 게시하여 실행 파일이 배포된 PDF를 다운로드하도록 속인 다음 피싱 공격을 수행했습니다.

사회 공학 및 피싱 공격 모두 심리적 조작을 통해 피해자가 경계를 늦추고 링크를 클릭하거나 파일을 다운로드하는 등의 행동을 수행하도록 유도하여 보안을 손상시킵니다.

요원들은 멀웨어를 통해 피해자 시스템의 취약점을 노리고 민감한 정보를 훔칩니다.

라자루스는 6개월 동안 암호화폐 결제 제공업체 코인페이드를 대상으로 유사한 방법을 사용하여 코인페이드로부터 37,000,000달러를 탈취했습니다.

캠페인이 진행되는 동안 엔지니어들에게 가짜 구인 제안을 보내고, 분산 서비스 거부와 같은 기술 공격을 시작했으며, 무차별 암호 대입을 위해 가능한 많은 비밀번호를 제출했습니다.

코인베리, 유니브라이트 및 기타 공격

2020년 8월 24일에 발생한 캐나다 암호화폐 거래소 코인베리 지갑이 도난당했습니다.

해커의 주소:

0xA06957c9C8871ff248326A1DA552213AB26A11AE

2020년 9월 11일, Unbright는 개인 키 유출로 인해 팀이 관리하는 여러 지갑에서 400만 달러의 무단 이체를 경험했습니다.

해커 주소:

0x6C6357F30FCc3517c2E7876BC609e6d7d5b0Df43

2020년 10월 6일에 보안 침해로 인해 코인메트로의 핫월렛에서 75만 달러 상당의 암호화폐 자산이 무단으로 전송되는 사건이 발생했습니다.

해커 주소:

0x044bf69ae74fcd8d1fc11da28adbad82bbb42351

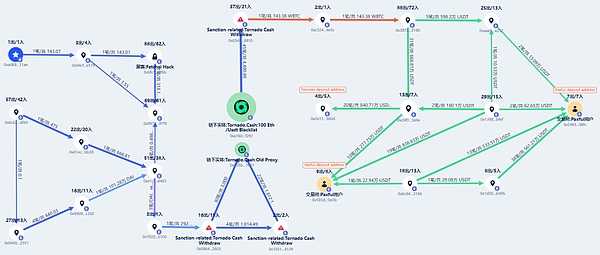

보신 KYT:도난 자금 흐름도

보신 KYT:도난 자금 흐름도

2021년 초, 다양한 공격으로 인한 자금은 다음 주소로 모였습니다:

0x0864b5ef4d8086cd0062306f39adea5da5bd2603.

2021년 1월 11일, 주소 0x0864b5가 토네이도 캐시에 3,000 ETH를 입금한 후 0x1031ffaf5d00c6bc1ee0978eb7ec196b1d164129를 통해 주소 0x1031ffaf5d00c6bc1ee0978eb7ec196b1d164129에서 토네이도에 또 한 번 입금했습니다. 현금으로 1,800 ETH 이상을 입금했습니다.

이후, 1월 11일부터 1월 15일 사이에 약 4,500 ETH가 토네이도 캐시에서 다음 주소로 연속적으로 인출되었습니다. 0x05492cbc8fb228103744ecca0df62473b2858810 address.

2023년까지 공격자는 여러 번의 거래소 이체를 거쳐 결국 다른 보안 사고에서 자금을 풀링하여 출금했던 주소로 자금을 모았으며, 자금 추적 차트에 따르면 공격자는 탈취한 자금을 Paxful뿐만 아니라 Noones 입금 주소로 보낸 것을 확인할 수 있습니다.

Nexus Mutual 설립자 (Hugh Karp)가 해킹당했습니다

2020년 12월 14일, 넥서스 뮤추얼 설립자 휴 카프가 370,000 NXM(830만 달러)을 도난당했습니다.

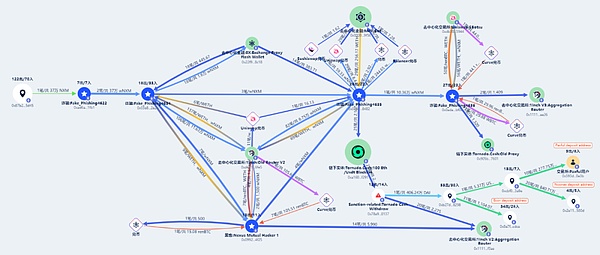

Beosin KYT:&? 탈취 자금 흐름도

탈취된 자금은 다음 주소로 이체되어 다른 자금으로 교환되었습니다.

0xad6a4ace6dcc21c93ca9dbc8a21c7d3a726c1fb1

0x03e89f2e1ebcea5d94c1b530f638cea3950c2e2b

0x09923e35f19687a524bbca7d42b92b6748534f25

0x0784051d5136a5ccb47ddb3a15243890f5268482

0x0784051d5136a5ccb47ddb3a15243890f5268482

0x0adab45946372c2be1b94eead4b385210a8ebf0b

라자루스 그룹은 이 주소를 통해 자금을 난독화, 분산, 풀링했습니다. 예를 들어, 일부 자금은 체인을 가로질러 비트코인 체인으로 전송된 다음 일련의 전송을 통해 다시 이더 체인으로 전송된 다음 코인 난독화 플랫폼을 통해 난독화된 후 출금 플랫폼으로 전송되었습니다..

2020년 12월 16일부터 12월 20일까지 해킹된 주소 중 하나인 0x078405는 2,500개 이상의 이더를 토네이도 캐시로 전송했으며, 몇 시간 후 기능 상관관계에 따라 다음과 같이 확인할 수 있습니다. 0x78a9903af04c8e887df5290c91917f71ae028137 주소가 인출 작업을 시작했습니다.

해커는 이체와 교환을 통해 일부 자금을 인출을 위한 자금 풀링과 관련된 마지막 사건의 주소로 옮겼습니다.

그 후, 2021년 5~7월에 공격자는 1100만 USDT를 빅신 입금 주소로 이체했습니다.

2023년 2월~3월에 공격자는 1100만 USDT를 빅신 입금 주소로 0xcbf04b011eebc684d380db5f8e661685150e3a9e 주소를 통해 277만 USDT를 Paxful 입금 주소로 전송했습니다.

2023년 4월~6월, 공격자는 277만 USDT를 Paxful 입금 주소로 전송하기 위해 0xcbf04b011eebc684d380db5f8e661685150e3a9e 주소를 통해 840만 USDT를 Noones 입금 주소로 송금했습니다.

Steadefi&. 및 코인시프트 해킹

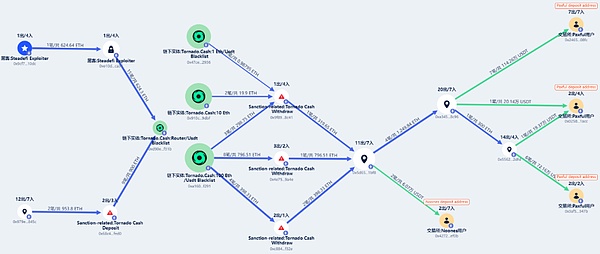

보이스피싱 도난 자금 흐름도

보이스피싱 도난 자금 흐름도

스테이드파이 사건 공격 주소

0x9cf71f2ff126b9743319b60d2d873f0e508810dc

코인쉬프트 이벤트 공격 주소

0x979ec2af1aa190143d294b0bfc7ec35d169d845c

2023년 8월, Steadefi 이벤트에서 도난당한 624개의 ETH가 Tornado Cash로 전송되었고, 같은 달에 코인시프트 이벤트에서 도난당한 900개의 이더리움이 토네이도 캐시로 이체되었습니다.

이체된 이더리움은 곧바로 다음 주소로 차례로 인출되었습니다.

0x9f left;">0x9f8941cd7229aa3047f05a7ee25c7ce13cbb8c41

0x4e75c46c299ddc74bac808a34a778c863bb59a4e

0xc884cf2fb3420420ed1f3578eaecbde53468f32e

2023년 10월 12일, 위의 세 주소 모두 Tornado Cash에서 출금된 자금을 송금했습니다. 인출금은 0x5d65aeb2bd903bee822b7069c1c52de838f11bf8 주소로 전송되었습니다.

2023년 11월, 0x5d65ae 주소로 자금이 이체되기 시작했고, 이 자금은 결국 트랜짓과 교환을 통해 Paxful 입금 주소와 Noones 입금 주소로 전송되었습니다.

사건 요약

위에서는 지난 몇 년간 북한 해커 라자루스 그룹의 동향과 자금 세탁 방법을 분석하고 요약한 내용을 설명해드리겠습니다. 암호화폐 자산을 훔친 후 라자루스 그룹은 기본적으로 체인을 오가며 자금을 난독화한 다음 토네이도 캐시와 같은 코인 믹서로 전송하는 방식으로 자금을 <강조>합니다. 난독화 후, 라자루스 그룹은 탈취한 자산을 대상 주소로 추출한 후, 인출을 위해 고정된 주소 그룹으로 전송합니다. 이전에는 도난당한 암호화폐 자산을 Paxful 입금 주소와 누네스 입금 주소에 입금한 다음 OTC 서비스를 통해 법정화폐로 교환하는 것이 기본이었습니다.

웹3.0 업계는 라자루스 그룹의 지속적인 대규모 공격으로 인해 더 큰 보안 문제에 직면해 있습니다.

Joy

Joy

Joy

Joy Bernice

Bernice Huang Bo

Huang Bo Hui Xin

Hui Xin Davin

Davin Davin

Davin cryptopotato

cryptopotato cryptopotato

cryptopotato Coindesk

Coindesk Cointelegraph

Cointelegraph