Báo cáo này do Beosin, Elven và Footprint Analytics đồng sản xuất. Tác giả của chương này là Mario và Donny từ nhóm nghiên cứu Beosin

*Do không gian có hạn , bài viết này chỉ hiển thị báo cáo Về tình hình bảo mật, chúng tôi sẽ đưa ra các chính sách quy định và nội dung khác trong tương lai.

Lời nói đầu

Báo cáo nghiên cứu này được tài trợ bởiBlockchain Security Được khởi xướng bởi liên minh và được đồng sáng lập bởi các thành viên liên minh Beosin, Web3 Xiaolu và Elven, nó nhằm mục đích khám phá toàn diện tình hình bảo mật blockchain toàn cầu vào năm 2023 và các chính sách quản lý quan trọng trong ngành mã hóa. Thông qua phân tích và đánh giá hiện trạng bảo mật blockchain toàn cầu, báo cáo sẽ tiết lộ những thách thức và mối đe dọa bảo mật hiện tại, đồng thời cung cấp các giải pháp và phương pháp hay nhất. Đồng thời, báo cáo cũng sẽ xem xét quan điểm và định hướng chính sách của chính phủ và cơ quan quản lý ở nhiều quốc gia khác nhau về quy định của ngành mã hóa để giúp người đọc hiểu được những thay đổi năng động và tác động có thể có của môi trường pháp lý.

Thông qua báo cáo này, người đọc sẽ có thể hiểu một cách toàn diện hơn về sự phát triển năng động của tình hình bảo mật chuỗi khối Web3 và các điểm cốt lõi của các chính sách quy định. Điều này sẽ giúp người đọc đánh giá và ứng phó với những thách thức bảo mật mà lĩnh vực blockchain phải đối mặt và thúc đẩy sự phát triển bền vững của ngành đồng thời tuân thủ các yêu cầu quy định. Ngoài ra, người đọc cũng có thể nhận được những gợi ý hữu ích từ báo cáo về các biện pháp bảo mật, yêu cầu tuân thủ và định hướng phát triển ngành để giúp họ đưa ra những quyết định và hành động sáng suốt trong lĩnh vực mới nổi này. Bảo mật và giám sát chuỗi khối là vấn đề then chốt cho sự phát triển của kỷ nguyên Web3. Thông qua nghiên cứu và thảo luận chuyên sâu, chúng ta có thể hiểu rõ hơn và ứng phó với những thách thức này, đồng thời thúc đẩy tính bảo mật và phát triển bền vững của công nghệ blockchain.

1. Tổng quan về tình hình bảo mật chuỗi khối Web3 năm 2023< / h2>

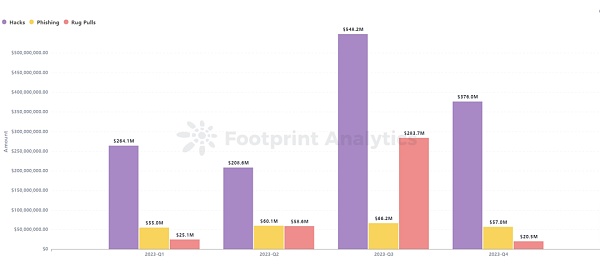

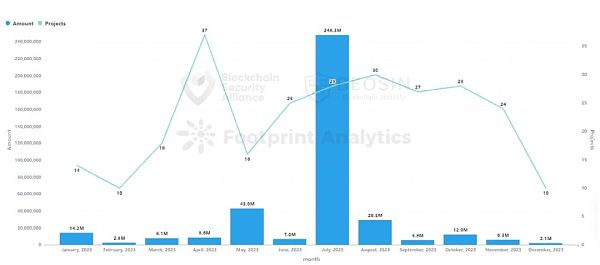

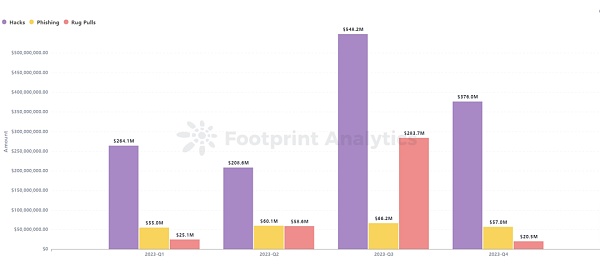

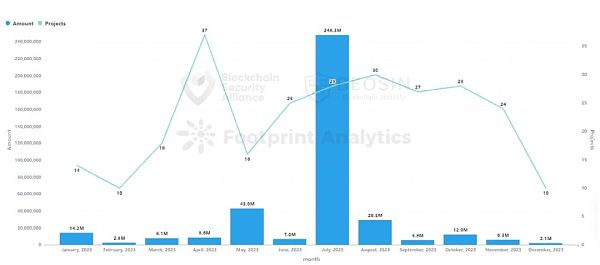

Công ty kiểm toán bảo mật chuỗi khối dữ liệu Nền tảng EagleEye của Beosin giám sáttổng thiệt hại trong lĩnh vực Web3 do các cuộc tấn công của hacker, lừa đảo lừa đảo và Rug Pull của các bên dự án vào năm 2023 lên tới 2,02 tỷ USD. Có 191 sự cố tấn công, với tổng thiệt hại khoảng 1,397 tỷ USD; 267 sự cố dự án Rug Pull, với tổng thiệt hại khoảng 388 triệu USD; và các vụ lừa đảo lừa đảo, với tổng thiệt hại khoảng 238 triệu USD.

Vào năm 2023, Các cuộc tấn công hack, lừa đảo lừa đảo và các sự cố Rug Pull của dự án đều đã giảm đáng kể so với năm 2022, với tổng số tiền giảm 53,9%. Trong số đó, các cuộc tấn công của hacker có mức giảm lớn nhất, từ 3,6 tỷ USD vào năm 2022 xuống còn 1,397 tỷ USD vào năm 2023, giảm khoảng 61,2%. Tổn thất do lừa đảo lừa đảo đã giảm 33,2% so với năm 2022 và tổn thất do kéo thảm đã giảm 8,8% so với năm 2022.

Tổng số tổn thất đã xảy ra trong 2023 Có 4 vụ tấn công với thiệt hại từ 10 triệu USD đến 100 triệu USD và 17 vụ tấn công với thiệt hại từ 10 triệu USD đến 100 triệu USD. Tổng thiệt hại của 10 sự cố bảo mật lớn nhất là khoảng 1 tỷ USD, chiếm 71,5% tổng chi phí tấn công hàng năm.

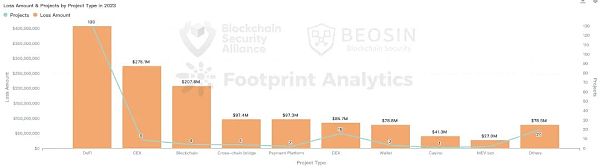

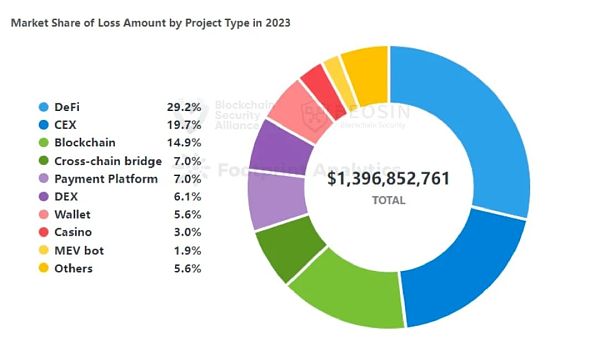

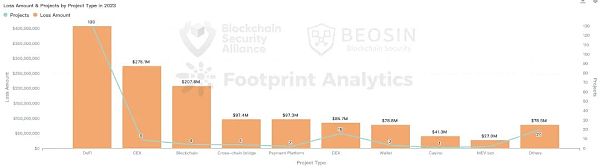

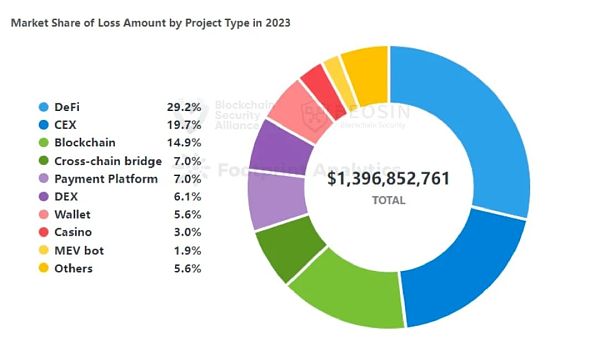

Các loại dự án bị tấn công vào năm 2023 còn rộng hơn năm 2022, bao gồm DeFi, CEX, DEX, chuỗi công khai, cầu nối chuỗi, ví, nền tảng thanh toán và nền tảng cờ bạc, tiền điện tử nhà môi giới, cơ sở hạ tầng, trình quản lý mật khẩu, công cụ phát triển, bot MEV, bot TG và nhiều loại khác. DeFi là loại dự án có tần suất tấn công cao nhất và số tiền thua lỗ cao nhất, 130 cuộc tấn công DeFi gây ra tổng thiệt hại khoảng 408 triệu USD.

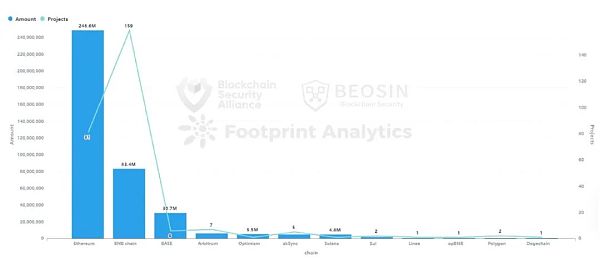

Vào năm 2023, các kiểu tấn công chuỗi công khai sẽ xảy ra thường xuyên hơn và sẽ xảy ra nhiều sự cố bảo mật liên quan đến hành vi trộm cắp trên nhiều chuỗi. Ethereum vẫn là chuỗi công khai có số tổn thất cao nhất với 71 cuộc tấn công vào Ethereum gây thiệt hại 766 triệu USD, chiếm 54,9% tổng thiệt hại trong năm.

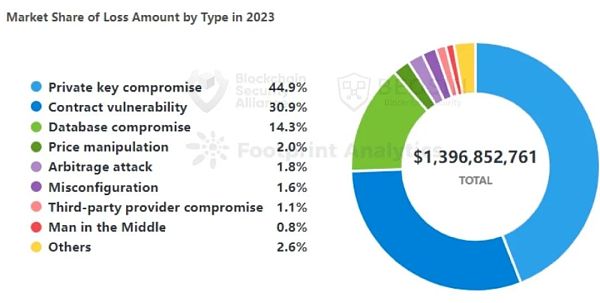

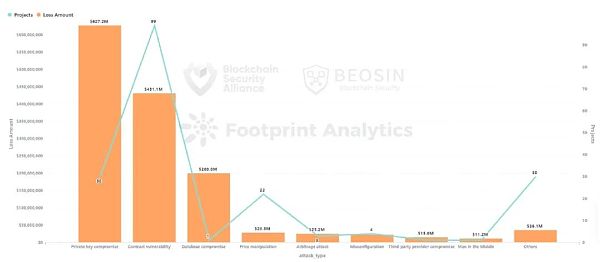

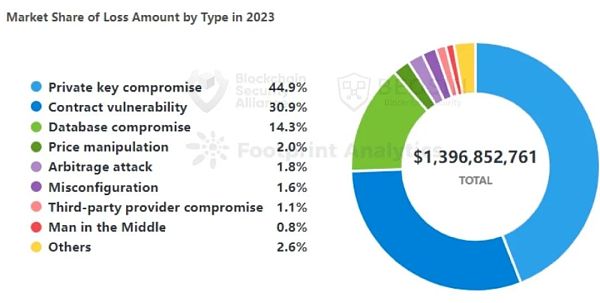

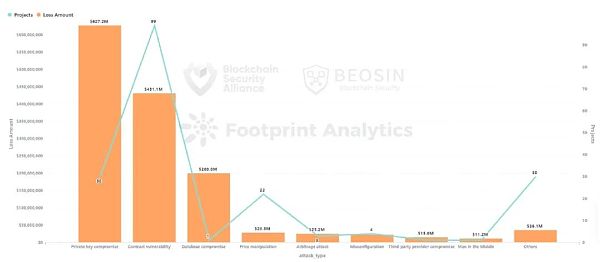

Từ góc độ các phương thức tấn công, 30 vụ rò rỉ khóa riêng đã gây ra tổng thiệt hại khoảng 627 triệu USD, chiếm 44,9% tổng thiệt hại, khiến nó trở thành phương thức tấn công gây ra tổn thất nhiều nhất. Khai thác lỗ hổng theo hợp đồng là phương thức tấn công thường xuyên nhất. Trong số 191 cuộc tấn công, 99 cuộc tấn công đến từ việc khai thác lỗ hổng theo hợp đồng, chiếm 51,8%.

Khoảng 295 triệu USD tiền bị đánh cắp đã được thu hồi trong suốt năm, chiếm khoảng 21,1%, tăng đáng kể so với năm 2022. Khoảng 330 triệu USD tiền bị đánh cắp đã được chuyển sang các tổ chức trộn trong suốt cả năm, chiếm 23,6% tổng số tiền bị đánh cắp.

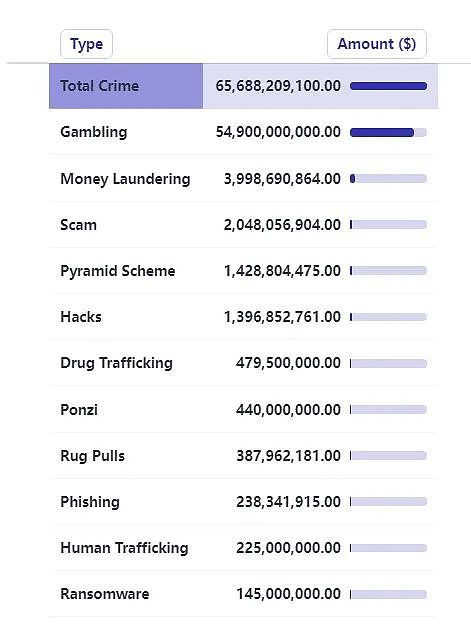

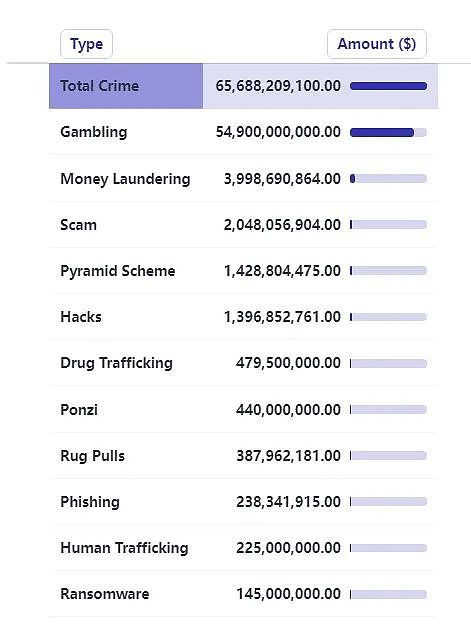

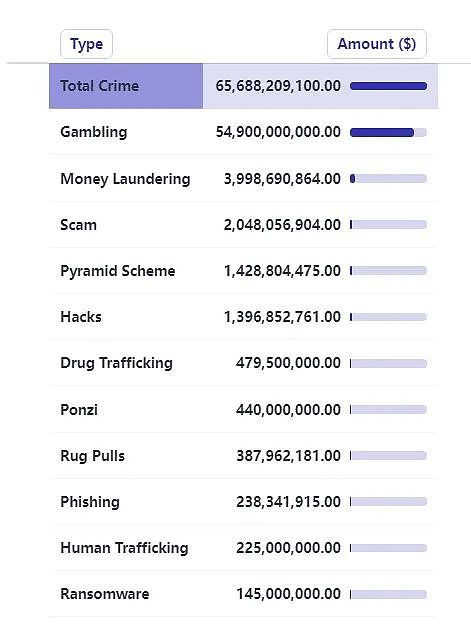

Không giống như sự sụt giảm đáng kể về các cuộc tấn công hack trên chuỗi, lừa đảo lừa đảo và số tiền Rug Pull của dự án, dữ liệu tội phạm trong lĩnh vực mã hóa ngoài chuỗi sẽ tăng đáng kể vào năm 2023. Vào năm 2023, số lượng tội phạm trong ngành mã hóa toàn cầu đạt con số đáng kinh ngạc là 65,688 tỷ USD, tăng khoảng 377% so với 13,76 tỷ USD vào năm 2022. Ba loại tội phạm hàng đầu liên quan đến số tiền là cờ bạc trực tuyến, rửa tiền và lừa đảo.

2. Mười sự cố bảo mật hàng đầu trong hệ sinh thái Web3 năm 2023

Tổng cộng có Năm 2023 Có 4 cuộc tấn công với thiệt hại hơn 100 triệu USD: Mixin Network (200 triệu USD), Euler Finance (197 triệu USD), Poloniex (126 triệu USD) và HTX & Heco Bridge (110 triệu USD). Tổng thiệt hại của 10 sự cố an ninh lớn nhất hàng đầu là khoảng 1 tỷ USD, chiếm 71,5% tổng số sự cố tấn công hàng năm.

Mạng lưới Mixin số 1

Số tiền thiệt hại: 200 triệu USD

Phương thức tấn công: Tấn công cơ sở dữ liệu của nhà cung cấp dịch vụ đám mây

Sáng sớm ngày 23 tháng 9, cơ sở dữ liệu của nhà cung cấp dịch vụ đám mây Mixin Network đã bị tin tặc tấn công, dẫn đến trong việc mất một số tài sản của mạng lưới chính, bị mất, liên quan đến khoảng 200 triệu USD. Vào ngày 25 tháng 9, người sáng lập Mixin đã công khai giải thích vụ việc trong một chương trình phát sóng trực tiếp, nói rằng tài sản bị thiệt hại chủ yếu là tài sản cốt lõi Bitcoin và các tài sản như BOX và XIN không bị đánh cắp nghiêm trọng.

Số 2 Euler Tài chính

< mạnh>Số tiền thiệt hại: 197 triệu USD

Phương thức tấn công: Lỗ hổng hợp đồng - Vấn đề logic kinh doanh

< /p>

Vào ngày 13 tháng 3, giao thức cho vay DeFi Euler Finance đã bị tấn công, dẫn đến thiệt hại khoảng 197 triệu USD. Nguyên nhân sâu xa của cuộc tấn công là hợp đồng đã không kiểm tra chính xác số lượng token mà người dùng thực sự nắm giữ và tình trạng sổ cái của người dùng sau khi quyên góp. Tất cả số tiền bị đánh cắp trong vụ việc này đã được kẻ tấn công trả lại.

Số 3 Poloniex

Số tiền thiệt hại: 126 triệu USD

Phương thức tấn công: Rò rỉ khóa riêng/tấn công APT

Vào ngày 10 tháng 11, Justin Các địa chỉ Sun liên quan đến sàn giao dịch con Poloniex tiếp tục chuyển số lượng lớn tài sản và bị nghi ngờ bị đánh cắp. Ngay sau đó, Justin Sun và Poloniex đã đưa ra thông báo trên nền tảng xã hội xác nhận hành vi trộm cắp. Theo số liệu thống kê theo dõi Beosin Trace được nhóm bảo mật Beosin sử dụng, tổng tài sản bị đánh cắp của Poloniex là khoảng 126 triệu USD.

Số 4 HTX & Heco Cầu

Số tiền thiệt hại: 110 triệu USD

Phương thức tấn công: Rò rỉ khóa riêng

Vào ngày 22 tháng 11, sàn giao dịch HTX của Justin Sun và cầu xuyên chuỗi Heco Bridge đã bị hack, với tổng thiệt hại là 110 triệu USD, trong đó Heco Bridge lỗ 86,6 triệu USD và HTX lỗ khoảng 23,4 triệu USD.

Số 5 Curve/ Vyper

Số tiền thiệt hại: 73 triệu USD

< /h3>

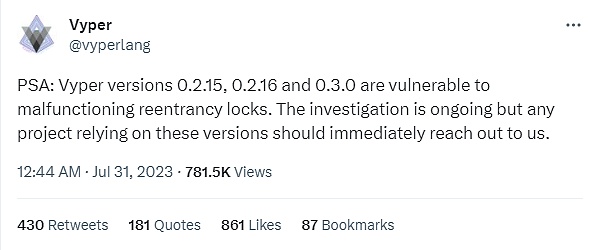

Phương thức tấn công: Lỗ hổng hợp đồng - Reentrancy

Vào sáng sớm ngày 31 tháng 7, ngôn ngữ lập trình Ethereum Vyper đã tweet rằng Vyper 0.2.15 , Phiên bản 0.2.16 và 0.3.0 có lỗ hổng khóa reentrancy. Ngoài ra, ETH gốc có thể điều chỉnh các cuộc gọi lại trong quá trình chuyển, dẫn đến các nhóm LP này trong nhóm ETH dễ bị tấn công reentrancy. Sau đó, Twitter chính thức của Curve đã đăng tải rằng nhiều nhóm stablecoin sử dụng Vyper 0.2.15 (alETH/msETH/pETH) đã bị tấn công do lỗi khóa reentry. Thiệt hại trong vụ việc này lên tới khoảng 73 triệu USD.

Số 6 CoinEx

Số tiền thua lỗ: 70 triệu đô la Mỹ

< strong>Phương thức tấn công: Rò rỉ khóa riêng/tấn công APT

Vào ngày 12 tháng 9, sàn giao dịch mã hóa CoinEX đã đưa ra tuyên bố cho biết hệ thống kiểm soát rủi ro đã phát hiện sự xuất hiện của ví nóng được sử dụng để tạm thời Một nhóm đặc biệt đã được thành lập để xử lý ngay lập tức các hoạt động rút số lượng lớn đáng ngờ. Vụ việc này chủ yếu liên quan đến các tài sản mã thông báo như ETH, TRON và Polygon và số tiền bị đánh cắp là khoảng 70 triệu USD.

Số 7 Ví nguyên tử Ví

< mạnh>Số tiền thiệt hại: 67 triệu đô la Mỹ

Phương thức tấn công: Rò rỉ khóa riêng/tấn công APT

Theo dõi rủi ro bảo mật EagleEye, cảnh báo sớm và giám sát nền tảng chặn của Beosin cho thấy Atomic Wallet đã bị tấn công vào đầu tháng 6. Theo thống kê từ nhóm Beosin, dựa trên thông tin báo cáo nạn nhân đã biết trên chuỗi, thiệt hại do việc này gây ra cuộc tấn công ít nhất là khoảng 67 triệu đô la Mỹ.

Số 8 Alphapo

Số tiền thiệt hại: 60 triệu đô la Mỹ

Phương thức tấn công: Rò rỉ khóa riêng/tấn công APT

< p >Vào ngày 23 tháng 7, ví nóng của nhà cung cấp dịch vụ thanh toán tiền điện tử Alphapo đã bị đánh cắp, gây thiệt hại tổng cộng 60 triệu USD. Vụ việc được cho là do nhóm hacker Triều Tiên Lazarus thực hiện.

Số 9 KyberSwap

Số tiền thiệt hại: 54,7 triệu đô la Mỹ

< p>

Phương thức tấn công: Lỗ hổng hợp đồng - Vấn đề logic kinh doanhVào ngày 22 tháng 11, dự án DEX KyberSwap đã bị tấn công, gây ra tổng thiệt hại khoảng 54,7 triệu ; mất đô la. Kyber Network tuyên bố rằng cuộc tấn công hack này là một trong những cuộc tấn công phức tạp nhất trong lịch sử DeFi và kẻ tấn công cần thực hiện một loạt hoạt động chính xác trên chuỗi để khai thác lỗ hổng.

Số 10 Stake.com

Số tiền thua: 4130 ;Mười nghìn đô la

Phương thức tấn công: Rò rỉ khóa riêng/tấn công APT

Vào ngày 4 tháng 9, nền tảng cờ bạc được mã hóa Stake.com gặp phải sự tấn công của hacker. Sau cuộc tấn công, Stake.com tuyên bố rằng các giao dịch trái phép đã xảy ra trong ví nóng của họ trên ETH và BSC, đồng thời họ đang điều tra và sẽ tiếp tục gửi và rút tiền ngay khi ví được bảo mật lại hoàn toàn. Vụ việc được cho là do nhóm hacker Triều Tiên Lazarus thực hiện.

3. Các loại dự án bị tấn công

và so sánh năm 2022 với năm 2023, các loại dự án bị tấn công sẽ có quy mô rộng hơn và số tiền thiệt hại không còn tập trung vào một số loại dự án nhất định. Ngoài các loại phổ biến như DeFi, CEX, DEX, chuỗi công khai, cầu nối chuỗi và ví, các cuộc tấn công của hacker vào năm 2023 cũng sẽ xuất hiện trên các nền tảng thanh toán, nền tảng cờ bạc, nhà môi giới tiền điện tử, cơ sở hạ tầng, trình quản lý mật khẩu, công cụ phát triển và Robot MEV, robot TG và các loại dự án khác.

191 cuộc tấn công vào năm 2023 sự cố,Các dự án DeFi chiếm 130 lần (khoảng 68%), khiến nó trở thành loại dự án bị tấn công nhiều nhất. Tổng thiệt hại từ các cuộc tấn công DeFi là khoảng 408 triệu USD, chiếm 29,2% tổng thiệt hại và cũng là loại dự án có thiệt hại lớn nhất.

Tổn thất lớn thứ hai là CEX (sàn giao dịch tập trung), với 9 cuộc tấn công gây thiệt hại tổng cộng 275 triệu USD. Ngoài ra, 16 cuộc tấn công đã xảy ra trong loại DEX (sàn giao dịch phi tập trung), dẫn đến tổng thiệt hại khoảng 85,68 triệu USD. Tổng hợp lại, các loại sàn giao dịch sẽ gặp sự cố bảo mật thường xuyên vào năm 2023 và bảo mật sàn giao dịch là thách thức lớn thứ hai sau bảo mật DeFi.

Xếp hạng số tiền thua Ở vị trí thứ ba là chuỗi công cộng, với thiệt hại khoảng 208 triệu USD, chủ yếu là do vụ trộm Mixin Network trị giá 200 triệu USD.

Vào năm 2023, tổn thất trên cầu xuyên chuỗi đứng thứ tư, chiếm khoảng 7% tổng số tổn thất. Vào năm 2022, 12 sự cố an ninh cầu xuyên chuỗi đã gây ra tổng thiệt hại khoảng 1,89 tỷ USD, chiếm 52,5% tổng thiệt hại trong năm đó. Giảm đáng kể các sự cố an ninh cầu xuyên chuỗi vào năm 2023.

Xếp thứ 5 là nền tảng thanh toán mã hóa. Hai sự cố bảo mật (Alphapo và CoinsPaid) dẫn đến tổng thiệt hại khoảng 97,3 triệu USD. Hậu trường của hai sự cố này Sự cố Các tin tặc đều hướng tới tổ chức APT của Triều Tiên Lazarus.

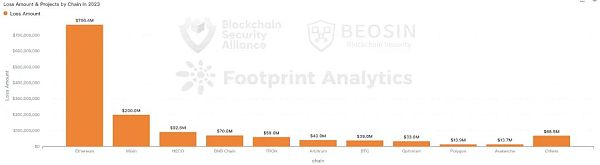

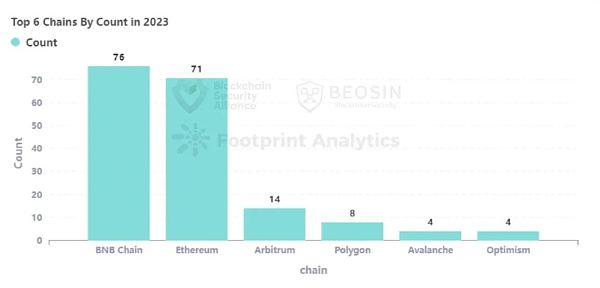

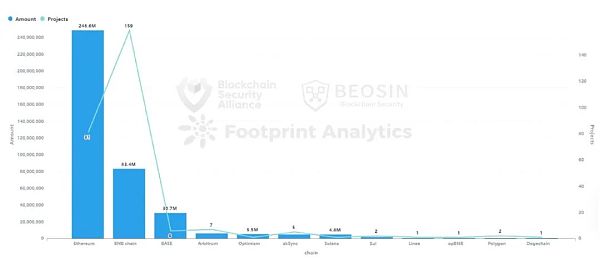

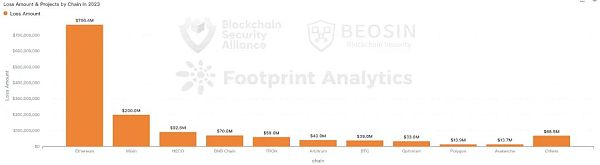

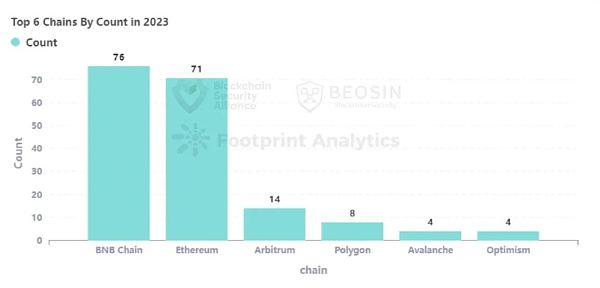

4. Lượng tổn thất của mỗi chuỗi

So với năm 2022, các loại chuỗi công khai xảy ra các cuộc tấn công vào năm 2023 cũng rộng hơn, chủ yếu là do nhiều vụ rò rỉ khóa riêng CEX xảy ra vào năm 2023, gây tổn thất trên nhiều chuỗi. Năm top đầu về số lượng tổn thất là Ethereum, Mixin, HECO, BNB Chain và TRON; top 5 về số lượng sự kiện tấn công là BNB Chain, Ethereum, Arbitrum, Polygon, Optimism và Avalanche ( hòa ở vị trí thứ năm) ).

Và năm 2022 Giống như năm ngoái, Ethereum vẫn là chuỗi công khai có số tiền thua lỗ cao nhất. 71 cuộc tấn công vào Ethereum đã gây ra thiệt hại 766 triệu USD, chiếm 54,9% tổng thiệt hại trong năm.

Tổn thất của chuỗi Mixin đứng thứ hai, với tổn thất từ một sự cố bảo mật lên tới 200 triệu USD. Ở vị trí thứ ba là HECO, với khoản lỗ khoảng 92,6 triệu USD.

Các cuộc tấn công vào Chuỗi BNB Nó đã đạt tới 76 lần, chiếm 39,8% tổng số sự kiện tấn công, đây là số sự kiện tấn công cao nhất trong số tất cả các nền tảng chuỗi. Tổng thiệt hại trên Chuỗi BNB là khoảng 70,81 triệu USD, với phần lớn các sự kiện (88%) tập trung dưới 1 triệu USD.

5. Phân tích các kỹ thuật tấn công

Và so sánh với năm 2022 với năm 2023, các phương thức tấn công đa dạng hơn, đặc biệt là nhiều phương thức tấn công Web2 đã được thêm vào, bao gồm:Tấn công cơ sở dữ liệu, tấn công chuỗi cung ứng, tấn công nhà cung cấp dịch vụ bên thứ ba, tấn công man-in-the-middle, DNS tấn công, tấn công từ phía trước, v.v.

2023 , 30 sự cố rò rỉ khóa riêng đã gây ra tổng thiệt hại 627 triệu USD, chiếm 44,9% tổng thiệt hại và là phương thức tấn công gây ra nhiều tổn thất nhất. Rò rỉ khóa riêng gây thiệt hại lớn bao gồm: Poloniex (126 triệu USD), HTX & Heco Bridge (110 triệu USD), CoinEx (70 triệu USD), Atomic Wallet (67 triệu USD), Alphapo (60 triệu USD) Dollar) . Hầu hết các sự cố này đều liên quan đến nhóm APT Lazarus của Triều Tiên.

Lỗ hổng hợp đồng Khai thác là phương thức tấn công thường xuyên nhất, trong số 191 cuộc tấn công có 99 cuộc tấn công đến từ việc khai thác lỗ hổng hợp đồng, chiếm 51,8%. Tổng thiệt hại do sơ hở trong hợp đồng là 430 triệu USD, đứng thứ hai về số tiền thiệt hại.

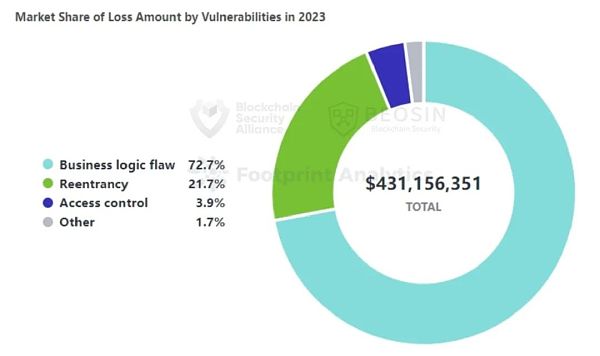

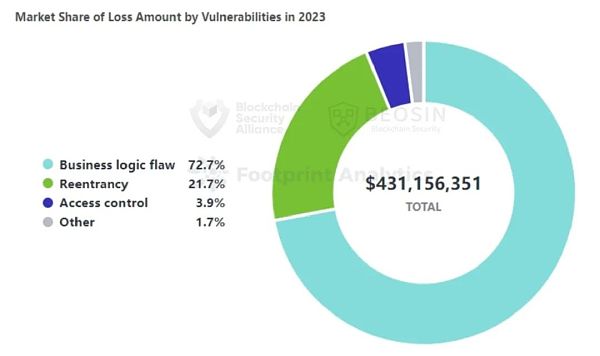

Theo phân tích các lỗ hổng bảo mật, lỗ hổng xảy ra thường xuyên nhất và gây thiệt hại nhiều nhất là các lỗ hổng logic nghiệp vụ. Khoảng 72,7% tổn thất trong các sự cố lỗ hổng hợp đồng đến từ các lỗ hổng logic nghiệp vụ . Tổng thiệt hại là khoảng 313 triệu USD. Lỗ hổng hợp đồng gây tổn thất lớn thứ hai là lỗ hổng reentrancy, với 13 lỗ hổng reentrancy gây thiệt hại khoảng 93,47 triệu USD.

6. Phân tích các kỹ thuật tấn công điển hình

6.1 Euler Sự cố bảo mật tài chính

Tóm tắt sự kiện

Ngày 13 tháng 3, trên chuỗi Ethereum Euler Finance, một dự án cho vay, đã hứng chịu một cuộc tấn công cho vay chớp nhoáng và tổn thất lên tới 197 triệu USD.

Vào ngày 16 tháng 3, Quỹ Euler đã trao phần thưởng trị giá 1 triệu đô la Mỹ cho thông tin giúp bắt giữ hacker và trả lại số tiền bị đánh cắp.

Vào ngày 17 tháng 3, Giám đốc điều hành của Euler Labs, Michael Bentley đã tweet rằng Euler "luôn là một dự án có ý thức bảo mật". Từ tháng 5 năm 2021 đến tháng 9 năm 2022, Euler Finance đã nhận được 10 cuộc kiểm toán từ 6 công ty bảo mật blockchain bao gồm Halborn, Solidified, ZK Labs, Certora, Sherlock và Omnisica.

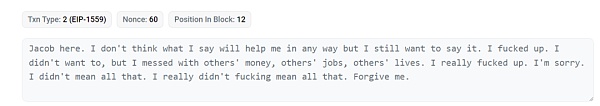

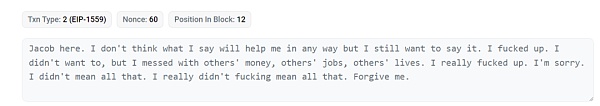

Từ ngày 18 tháng 3 đến ngày 4 tháng 4, những kẻ tấn công bắt đầu trả lại tiền lần lượt. Trong khoảng thời gian này, kẻ tấn công đã xin lỗi thông qua tin nhắn trên dây chuyền, nói rằng mình đã “làm gián đoạn tiền bạc, công việc và cuộc sống của người khác” và cầu xin mọi người tha thứ.

Ngày 4 tháng 4, Euler Labs cho biết trên Twitter rằng sau khi đàm phán thành công, những kẻ tấn công đã trả lại toàn bộ số tiền bị đánh cắp.

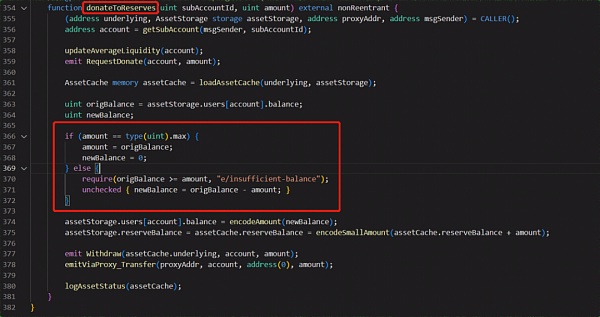

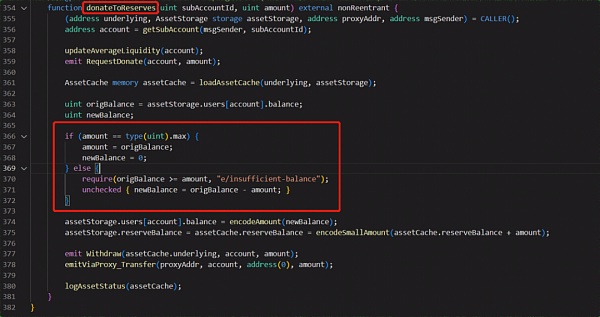

Phân tích lỗ hổng

Trong cuộc tấn công này, chức năng donateToReserves của hợp đồng Etoken đã không kiểm tra chính xác số lượng token mà người dùng thực sự nắm giữ và sổ cái của người dùng sau khi hiến tặng tình trạng sức khỏe. Kẻ tấn công đã khai thác lỗ hổng này và quyên góp 100 triệu eDAI, nhưng thực tế kẻ tấn công chỉ cam kết 30 triệu DAI.

Vì sau khi quyên góp, tình trạng sức khỏe sổ cái của người dùng đáp ứng đủ điều kiện thanh lý nên hợp đồng vay được kích hoạt để thanh lý. Trong quá trình thanh lý, eDAI và dDAI sẽ được chuyển sang hợp đồng thanh lý. Tuy nhiên, do số nợ xấu rất lớn nên hợp đồng thanh lý sẽ áp dụng mức chiết khấu tối đa cho việc thanh lý. Sau khi thanh lý, hợp đồng thanh lý có 310,93M eDAI và 259,31M dDAI.

Tại thời điểm này, tình trạng sổ cái của người dùng đã được khôi phục và người dùng có thể rút tiền. Số tiền có thể rút là chênh lệch giữa eDAI và dDAI. Nhưng thực tế chỉ có 38,9 triệu DAI trong pool nên người dùng chỉ có thể rút số tiền này.

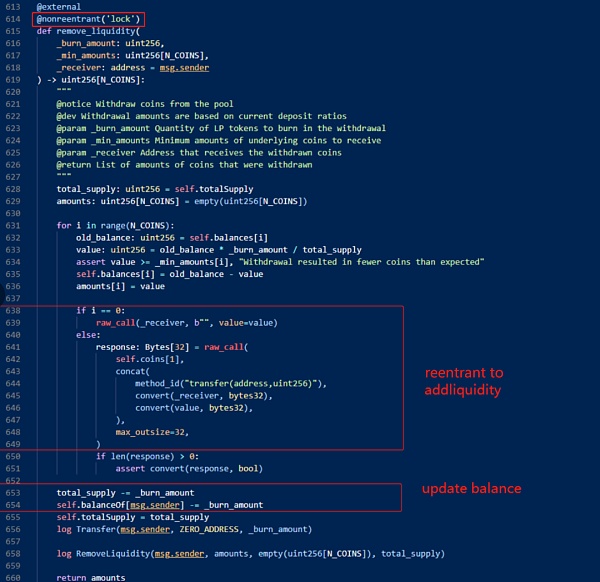

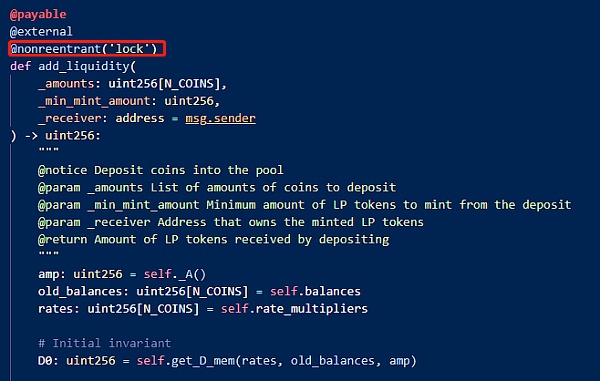

6.2 Sự cố bảo mật Vyper/Curve

Tóm tắt sự kiện

Vào ngày 31 tháng 7, ngôn ngữ lập trình Ethereum Vyper đã được phát hành Theo tweet, các phiên bản Vyper 0.2.15, 0.2.16 và 0.3.0 có lỗ hổng khóa reentrancy. Curve tuyên bố rằng nhiều nhóm stablecoin sử dụng Vyper 0.2.15 (CRV/alETH/msETH/pETH) đã bị tấn công, với tổng thiệt hại lên tới 73 triệu USD, sau đó khoảng 52,3 triệu USD đã bị tin tặc trả lại. .

Phân tích lỗ hổng< /strong>

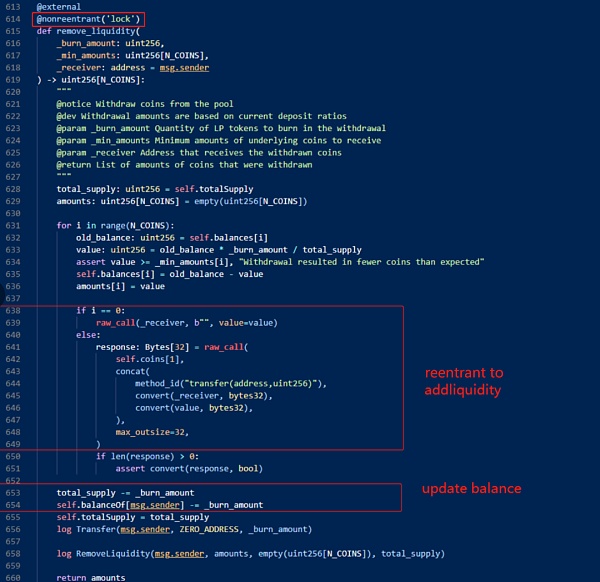

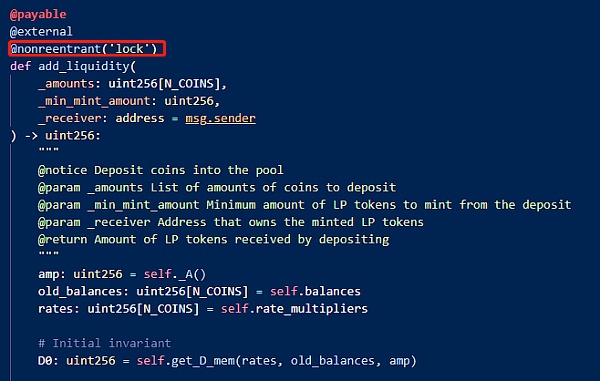

Cuộc tấn công này chủ yếu xảy ra do lỗi khóa chống reentrancy của Vyper 0.2.15. Kẻ tấn công loại bỏ tính thanh khoản bằng reentrancy khi gọi hàm Remove_liquidity của nhóm thanh khoản liên quan. Hàm add_liquidity bổ sung tính thanh khoản. Vì số dư được cập nhật trước khi nhập lại hàm add_liquidity nên đã xảy ra lỗi trong quá trình tính giá.

7. Đảo ngược Phân tích và đánh giá các sự cố rửa tiền điển hình

7.1 Atomic Trộm ví ví case< /strong>

Theo nền tảng giám sát, cảnh báo và ngăn chặn rủi ro bảo mật EagleEye của Beosin, Atomic Wallet đã bị tấn công vào đầu tháng 6 năm nay Theo thống kê từ nhóm Beosin, dựa trên thông tin nạn nhân đã biết báo cáo trên chuỗi, thiệt hại do cuộc tấn công này gây ra ít nhất là khoảng 67 triệu USD.

Theo phân tích của nhóm Beosin, chuỗi liên quan đến vụ trộm này cho đến nay bao gồm tổng cộng 21 chuỗi bao gồm BTC, ETH và TRX. Số tiền bị đánh cắp chủ yếu tập trung vào chuỗi Ethereum. Trong số đó:

Chuỗi Ethereum đã phát hiện số tiền bị đánh cắp là tiền ảo trị giá 16.262 ETH, khoảng 30 triệu đô la Mỹ.

Số tiền bị đánh cắp được biết đến của Tron Chain Tron Chain là tiền ảo trị giá 251335387.3208 TRX, khoảng 17 triệu đô la Mỹ.

Số tiền bị đánh cắp được biết đến của chuỗi BTC là tiền ảo trị giá 420,882 BTC, tương đương 12,6 triệu đô la Mỹ.

Số tiền bị đánh cắp của BSC Chain BSC Chain được biết là tiền ảo trị giá 40,206266 BNB.

Chuỗi còn lại Mười nghìn đô la Mỹ

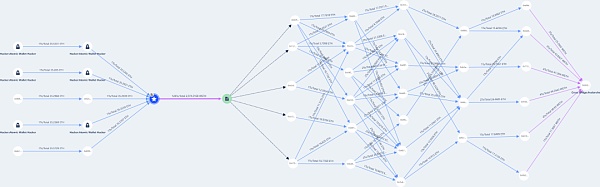

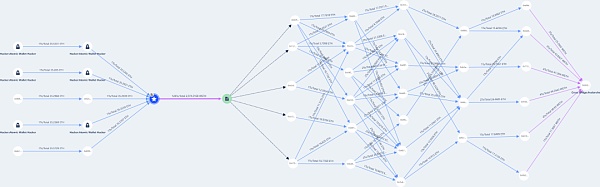

Chúng tôi sử dụng ví dụ về rửa tiền trên chuỗi Ethereum

Trong hoạt động đánh cắp tiền của hacker, Ethereum có hai cách chính để tấn công chuỗi:

Sử dụng Avalanche để rửa chéo chain money sau khi phân tán thông qua các hợp đồng

Theo phân tích của nhóm Beosin, trước tiên hacker sẽ lấy hết số tiền trong ví, đồng tiền có giá trị sẽ được trao đổi thống nhất lấy đồng tiền chính của chuỗi công khai, sau đó thu thập thông qua hai hợp đồng.

Địa chỉ hợp đồng sẽ đóng gói ETH vào WETH thông qua hai lớp chuyển khoản, sau đó chuyển WETH sang hợp đồng dùng để phân tán ETH và chuyển nó đến địa chỉ ví của Avalanche cho Cross Bridge thông qua tối đa 5 lớp chuyển khoản. Hoạt động xuyên chuỗi được thực hiện trong Avalanche. Hoạt động xuyên chuỗi này không sử dụng hợp đồng và thuộc loại giao dịch kế toán nội bộ của Avalanche.

Sơ đồ liên kết Ethereum như sau:

Tổng hợp 1:

0xe07e2153542eb4b768b4d73081143c90d25f1d58 liên quan đến tổng cộng 3357,0201 ETH

Sau khi chuyển sang WETH thì chuyển vào hợp đồng 0x3c3ed2597b140f31241281523952e936037cbed3

Bản đồ chi tiết về lộ trình mua bán hàng trộm cắp như sau:

< img src="https://img.jinse.cn/7055101_image3.png">

thỏa thuận tổng hợp 2: 0x7417b428f597648d1472945ff434c395cca73245 có liên quan tổng cộng 3009.8874 ETH

< /p>

Hacker đã chuyển sang WETH và chuyển nó vào hợp đồng 0x20deb1f8e842fb42e7af4c1e8e6ebfa9d6fde5a0

Bản đồ chi tiết của lộ trình buôn bán hàng ăn cắp như sau:

Hai hợp đồng tổng hợp được xác nhận bằng cách thống nhất nguồn phí xử lý và một số hợp đồng không giấu địa chỉ hành vi giao dịch. Lộ trình phí xử lý như sau:

< p>Ngoài ra, trên chuỗi Ethereum, tin tặc còn rửa tiền thông qua nhiều giao thức và sàn giao dịch cầu nối xuyên chuỗi khác nhau. Số tiền hiện tại liên quan đến phần này là 9896 ETH và phần này sẽ được thu thập thông qua nhiều địa chỉ thu thập.

Trong toàn bộ vụ việc, có nhiều kênh để tin tặc rửa tiền, chủ yếu thông qua nhiều tài khoản sàn giao dịch khác nhau nhưng cũng có thể trực tiếp vào các hợp đồng cầu nối xuyên chuỗi. Để phân tích dòng vốn trên các chuỗi khác, hãy nhấp vào đây: Vụ trộm ví liên quan đến ít nhất 60 triệu USD , BeosinKYT giúp bạn tìm hiểu các hoạt động rửa tiền của tin tặc

Phân tích trường hợp chống rửa tiền khác:

< strong>1 Stake.com bị tấn công và mất 40 triệu USD. Beosin KYT/AML giúp bạn theo dõi dòng tiền bị đánh cắp

2 Beosin KYT phân tích dòng vốn đằng sau cuộc khủng hoảng JPEX. Người dùng có thể phân tích dữ liệu trên chuỗi như thế nào để cải thiện tính bảo mật tài sản?

3 Sau cuộc tấn công vào Poly Network, Beosin KYT/AML sẽ giúp bạn theo dõi dòng tiền bị đánh cắp. Mở khóa thêm nhiều thủ đoạn của tin tặc

4 A $31,6 triệu tấm thảm kéo? Beosin KYT giúp bạn theo dõi chuyển động vốn và hướng dẫn bạn cách phát hiện các bẫy lừa đảo lợi nhuận cao!

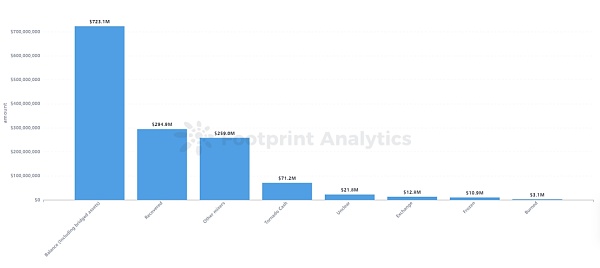

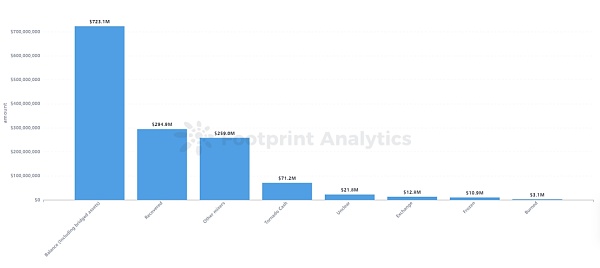

8. Phân tích dòng vốn của tài sản bị đánh cắp

Trong số số tiền bị đánh cắp trong suốt năm 2023, khoảng 723 triệu USD vẫn còn ở các địa chỉ của hacker (bao gồm cả các trường hợp chuyển và phân tán xuyên chuỗi đến nhiều địa chỉ), chiếm 51,8% tổng số tiền bị đánh cắp. So với năm ngoái, năm nay tin tặc có nhiều khả năng sử dụng nhiều chuỗi chéo để rửa tiền và truyền số tiền bị đánh cắp đến nhiều địa chỉ. Sự gia tăng địa chỉ và sự phức tạp của các con đường rửa tiền chắc chắn sẽ khiến việc điều tra trở nên khó khăn hơn đối với các bên tham gia dự án và các cơ quan quản lý.

Khoảng 295 triệu đô la Mỹ số tiền bị đánh cắp đã được thu hồi, chiếm khoảng 21,1%. Vào năm 2022, chỉ có 8% số tiền được thu hồi. Khả năng thu hồi số tiền bị đánh cắp vào năm 2023 tốt hơn đáng kể so với năm 2022, phần lớn đến từ lợi nhuận được thương lượng trên chuỗi.

Khoảng 330 triệu USD tiền bị đánh cắp đã được chuyển sang các máy trộn trong suốt năm (khoảng 71,16 triệu USD đã được chuyển sang Tornado Cash và 259 triệu USD khác đã được chuyển sang các nền tảng trộn khác), chiếm 23,6% tổng số tiền bị đánh cắp. tổng số tiền bị đánh cắp. Tỷ lệ này thấp hơn đáng kể so với mức 38,7% của năm ngoái. Kể từ khi OFAC của Hoa Kỳ xử phạt Tornado Cash vào tháng 8 năm 2022, số tiền bị đánh cắp được chuyển vào Tornado Cash đã giảm đáng kể và được thay thế bằng việc tăng cường sử dụng các nền tảng trộn tiền tệ khác, chẳng hạn như Sinbad, FixFloat, v.v. Vào tháng 11 năm 2023, OFAC của Hoa Kỳ đã bổ sung Sinbad vào danh sách trừng phạt, gọi đây là “công cụ rửa tiền chính của tổ chức Lazarus của Triều Tiên”.

Ngoài ra, một lượng nhỏ tiền bị đánh cắp (12,79 triệu USD) đã được chuyển sang sàn giao dịch và một lượng nhỏ tiền bị đánh cắp (10,9 triệu USD) đã bị đóng băng.

9. Phân tích tình hình kiểm toán dự án

Trong số 191 sự cố tấn công, 79 sự cố bên dự án chưa được kiểm toán và 101 sự cố bên dự án đã được kiểm toán. Tỷ lệ các bên tham gia dự án được kiểm toán năm nay cao hơn một chút so với năm ngoái (tỷ lệ các dự án được kiểm toán/không được kiểm toán năm ngoái gần như tương đương).

79 không Trong số các dự án được kiểm toán, hợp đồng có sự cố lỗ hổng chiếm 47 trường hợp (59,5%). Điều này cho thấy các dự án không có kiểm toán sẽ dễ gặp rủi ro bảo mật tiềm ẩn hơn. So sánh, sự cố lỗ hổng hợp đồng chiếm 51 (50,5%) trong số 101 dự án được kiểm toán. Điều này cho thấy việc kiểm toán có thể cải thiện tính bảo mật của dự án ở một mức độ nhất định.

Tuy nhiên, do thiếu các tiêu chuẩn quy định hoàn chỉnh trên thị trường Web3 nên chất lượng kiểm toán không đồng đều và kết quả cuối cùng không như mong đợi. Để đảm bảo an toàn tài sản một cách hiệu quả, dự án nên tìm một công ty bảo vệ chuyên nghiệp để tiến hành kiểm tra trước khi lên mạng. Beosin, với tư cách là công ty bảo mật blockchain hàng đầu thế giới, cam kết phát triển an toàn hệ sinh thái Web3. Công ty đã kiểm toán hơn 3.000 hợp đồng thông minh và mạng chính của chuỗi công cộng, bao gồm PancakeSwap, Ronin Network, OKCSwap, v.v. Beosin, với tư cách là một công ty bảo mật blockchain đáng tin cậy, có thể cung cấp cho các bên dự án các dịch vụ kiểm tra bảo mật tuyệt vời.

10. Thảm Kéo Phân tích

2023 Vào năm 2020, nền tảng EagleEye của Beosin đã theo dõi tổng cộng 267 sự cố kéo thảm sinh thái Web3, với tổng số tiền liên quan khoảng 388 triệu USD, giảm khoảng 8,7% so với năm 2022.

Về số lượng, 267 Trong số các sự cố Rug Pull, 233 (87%) sự cố có giá trị dưới 1 triệu USD, gần bằng tỷ lệ của năm 2022. Có 4 dự án trị giá hơn 10 triệu USD gồm Multichain (210 triệu USD), Fintoch (31,6 triệu USD), BALD (23 triệu USD) và PEPE (15,5 triệu USD).

Các dự án Rug Pull trên BNB Chain và Ethereum chiếm 92,3% tổng số, lần lượt là 159 và 81. Một số lượng nhỏ sự kiện Rug Pull cũng đã xảy ra trong các chuỗi công khai khác, bao gồm: Arbitrum, BASE, Sui, zkSync, v.v.

11. Dữ liệu tội phạm trong ngành mã hóa toàn cầu năm 2023

Vào năm 2023, số lượng tội phạm trong ngành mã hóa toàn cầu đạt mức đáng kinh ngạc là 65,688 USD tỷ USD, so với mức 13,76 tỷ USD năm 2022 tăng khoảng 377%. Trong khi số lượng các cuộc tấn công hack trên chuỗi đã giảm đáng kể thì các vụ tội phạm trong các lĩnh vực tiền điện tử khác lại tăng lên đáng kể. Mức tăng lớn nhất là cờ bạc trực tuyến, đạt 54,9 tỷ USD. Sau đây là rửa tiền (khoảng 4 tỷ đô la Mỹ), lừa đảo (khoảng 2,05 tỷ đô la Mỹ), âm mưu kim tự tháp (khoảng 1,43 tỷ đô la Mỹ) và các cuộc tấn công hack (khoảng 1,39 tỷ đô la Mỹ).

Với hệ thống quản lý mã hóa toàn cầu Với sự phát triển của tiền điện tử và hoạt động trấn áp chuyên sâu tội phạm tiền điện tử, vào năm 2023, cảnh sát trên khắp thế giới đã phát hiện ra một số vụ án lớn liên quan đến hàng trăm triệu đô la. Sau đây là điểm lại một số vụ điển hình:

Số 1 Vào tháng 7 năm 2023, cảnh sát Hồ Bắc Trung Quốc đã phá “vụ tiền ảo đầu tiên” của nước này, liên quan đến 400 tỷ nhân dân tệ (khoảng 54,9 tỷ USD). Hơn 50.000 người có liên quan đến vụ án cờ bạc trực tuyến này, máy chủ đặt bên ngoài Trung Quốc, thủ phạm chính Qiu Moumou và những người khác đã bị đưa ra xét xử theo quy định của pháp luật.

Số 2 Vào tháng 8 năm 2023, cơ quan chức năng Singapore đã điều tra vụ rửa tiền lớn nhất trong lịch sử, với số tiền liên quan lên tới 2,8 tỷ đô la Singapore, phương thức rửa tiền chủ yếu thông qua tiền ảo.

Số 3 Vào tháng 3 năm 2023, cảnh sát Giang Tô ở Trung Quốc đã tiến hành truy tố công khai hành vi lừa đảo “đầu cơ tiền xu” của Ubank, liên quan đến khối lượng giao dịch theo mô hình kim tự tháp hơn 10 tỷ nhân dân tệ (khoảng 1,4 tỷ USD).

Số 4 Vào tháng 12 năm 2023, theo tuyên bố từ Văn phòng Luật sư Hoa Kỳ tại Quận phía Đông của New York, người đồng sáng lập sàn giao dịch tiền ảo Bitzlato đã nhận tội 700 triệu đô la Mỹ tội rửa tiền.

Số 5 Vào tháng 7 năm 2023, Cảnh sát Liên bang Brazil đã triệt phá hai băng nhóm tội phạm buôn bán ma túy, chuyển tổng cộng hơn 417 triệu đô la Mỹ và cung cấp dịch vụ rửa tiền thông qua tài sản mã hóa.

Số 6 Vào tháng 2 năm 2023, theo một bản cáo trạng ở Oregon, người sáng lập Forsage đã bị truy tố liên quan đến kế hoạch DeFi Ponzi trị giá 340 triệu USD.

Số 7 Vào tháng 11 năm 2023, cảnh sát ở Himachal Pradesh, Ấn Độ, đã bắt giữ 18 người trong vụ lừa đảo tiền điện tử trị giá 300 triệu USD.

Số 8 Vào tháng 8 năm 2023, cảnh sát Israel đã cáo buộc doanh nhân Moshe Hogeg và các đối tác của ông ta lừa đảo các nhà đầu tư 290 triệu USD tiền điện tử.

Số 9 Vào tháng 6 năm 2023, cảnh sát Thái Lan đã phát hiện một vụ án nghi ngờ lừa đảo tiền điện tử, với số tiền liên quan có thể vượt quá 10 tỷ baht (khoảng 288 triệu USD).

Số 10 Vào tháng 10 năm 2023, JPEX, một sàn giao dịch tài sản ảo ở Hồng Kông, bị nghi ngờ lừa đảo, cảnh sát đã bắt giữ tổng cộng 66 người, liên quan đến số tiền khoảng 1,6 tỷ đô la Hồng Kông (khoảng 205 triệu USD).

2023 là năm gia tăng tội phạm tiền điện tử. Sự xuất hiện thường xuyên của các âm mưu gian lận và kim tự tháp cũng đồng nghĩa với việc khả năng người dùng thông thường bị mất tài sản đã tăng lên rất nhiều. Do đó, việc tăng cường quản lý ngành công nghiệp tiền điện tử là điều cấp thiết. Chúng ta có thể thấy rằng các cơ quan quản lý toàn cầu đã nỗ lực rất nhiều để quản lý tiền điện tử trong năm nay, nhưng vẫn còn một chặng đường dài trước khi có một hệ sinh thái hoàn chỉnh, an toàn và phát triển tích cực.

12. Tóm tắt tình hình bảo mật chuỗi khối Web3 năm 2023

Vào năm 2023, các hoạt động hack trên chuỗi, lừa đảo lừa đảo và sự cố Rug Pull của bên dự án đều giảm đáng kể so với năm 2022. Số lượng tổn thất do hacker tấn công đã giảm 61,3% và phương thức tấn công tốn kém nhất cũng đã thay đổi từ khai thác lỗ hổng hợp đồng năm ngoái sang rò rỉ khóa riêng của năm nay. Những lý do chính cho sự thay đổi này bao gồm:

1. Sau các hoạt động tràn lan của hacker năm ngoái, toàn bộ hệ sinh thái Web3 đã chú ý hơn đến vấn đề bảo mật trong năm nay và tất cả mọi người từ các bên dự án đến các công ty bảo mật đều đã có những cải tiến về mọi mặt. Những nỗ lực,chẳng hạn như giám sát trên chuỗi theo thời gian thực, chú ý hơn đến kiểm tra bảo mật và tích cực học hỏi từ các sự cố khai thác lỗ hổng trong hợp đồng trong quá khứ. Điều này khiến việc đánh cắp tiền thông qua các lỗ hổng trong hợp đồng trở nên khó khăn hơn năm ngoái.

2. Tăng cường giám sát toàn cầu và cải tiến công nghệ chống rửa tiền. Có thể thấy rằng 21,1% số tiền bị đánh cắp đã được thu hồi vào năm 2023, tốt hơn đáng kể so với năm 2022. Khi các nền tảng trộn tiền như Tornado Cash và Sinbad bị Hoa Kỳ trừng phạt, con đường rửa tiền của tin tặc ngày càng trở nên phức tạp hơn. Đồng thời, chúng ta cũng thấy tin tức về việc hacker bị cảnh sát địa phương bắt giữ, điều này có tác dụng răn đe nhất định đối với hacker.

3. Tác động của thị trường tiền điện tử đầu năm. Lợi nhuận kỳ vọng của tin tặc đánh cắp tài sản từ các dự án Web3 đã giảm, do đó làm suy yếu hoạt động của tin tặc. Điều này cũng dẫn đến việc tin tặc không còn bị giới hạn trong việc tấn công DeFi, cầu nối chuỗi, sàn giao dịch, v.v. mà chuyển sang nền tảng thanh toán, nền tảng cờ bạc, môi giới tiền điện tử, cơ sở hạ tầng, trình quản lý mật khẩu, công cụ phát triển, robot MEV, robot TG, vv loại.

Điều khác biệt với sự sụt giảm đáng kể về hoạt động của hacker trên chuỗi là sự gia tăng đáng kể các hoạt động tội phạm ẩn giấu ngoài chuỗi, chẳng hạn như cờ bạc trực tuyến, rửa tiền, mô hình kim tự tháp, v.v. Do tính ẩn danh của tiền điện tử, nhiều hoạt động tội phạm khác nhau có xu hướng sử dụng tiền điện tử để giao dịch nhiều hơn. Tuy nhiên, sẽ là phiến diện khi cho rằng sự gia tăng các vụ án tội phạm tiền ảo chỉ là do tính ẩn danh và thiếu sự giám sát của tiền điện tử. Lý do cơ bản vẫn nằm ở sự gia tăng của các hoạt động tội phạm toàn cầu và tiền ảo cung cấp một kênh tài trợ tương đối ẩn giấu và khó theo dõi cho các hoạt động tội phạm này. Năm 2023, tốc độ tăng trưởng kinh tế toàn cầu chậm lại đáng kể và môi trường chính trị phải đối mặt với nhiều yếu tố bất ổn, ở một mức độ nhất định đã góp phần làm gia tăng các hoạt động tội phạm toàn cầu. Dưới những kỳ vọng kinh tế như vậy, các hoạt động tội phạm toàn cầu dự kiến sẽ vẫn ở mức cao vào năm 2024, điều này đặt ra thách thức nghiêm trọng đối với các cơ quan thực thi pháp luật và cơ quan quản lý toàn cầu.

JinseFinance

JinseFinance