Nền sự kiện

Gần đây, nhóm bảo mật SlowMist và nhóm Rabby Wallet đã phát hiện ra Một cuộc tấn công lừa đảo bằng cách sử dụng quảng cáo của Google. Sau đó, nhóm bảo mật SlowMist đã hợp tác với nhóm Rabby Wallet để tiến hành phân tích chuyên sâu về phương thức tấn công.

Theo mô tả của nhóm Rabby Wallet, nhóm không mua bất kỳ quảng cáo Google nào. Tuy nhiên, quảng cáo giả mạo này đã nhảy lên trang web chính thức thực sự. Chẳng lẽ có phải băng nhóm đánh cá đã chi tiền để quảng bá trang web thực sự?

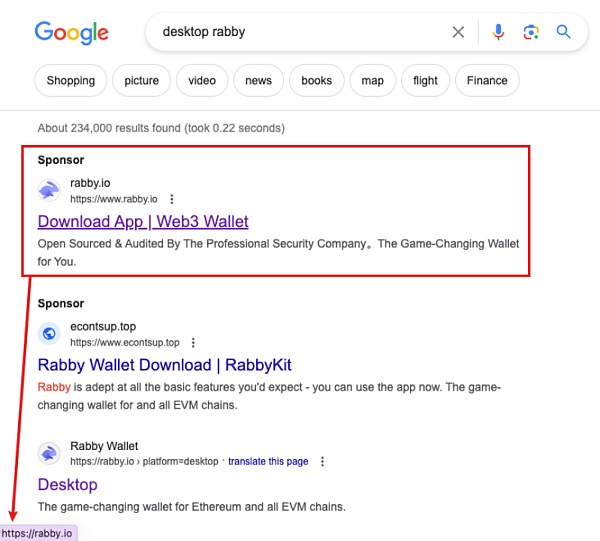

Đánh giá từ các từ khóa tìm kiếm của Google, hai kết quả tìm kiếm hàng đầu là quảng cáo lừa đảo, nhưng liên kết đến quảng cáo đầu tiên rất bất thường. Những gì nó hiển thị rõ ràng là địa chỉ trang web chính thức của Rabby Wallet https://rabby.io. Tại sao các nhóm lừa đảo lại làm điều này?

Qua theo dõi, người ta nhận thấy rằng các quảng cáo lừa đảo đôi khi chuyển đến địa chỉ chính thức thực sự https://rabby.io. Sau khi thay đổi đại lý sang các khu vực khác nhau nhiều lần, chúng sẽ chuyển đến địa chỉ lừa đảo http://rebby.io . , và địa chỉ lừa đảo sẽ được cập nhật và thay đổi. Tại thời điểm viết bài, liên kết dẫn đến địa chỉ lừa đảo https://robby.page[.]link/Zi7X/?url=https://rabby.io?gad_source=1.

Phân tích kỹ thuật

Trước tiên hãy nói về 302 là gì , 302 là mã trạng thái HTTP đại diện cho chuyển hướng tạm thời (Đã tìm thấy). Sau khi máy chủ nhận được yêu cầu của khách hàng, nếu cần tạm thời chuyển tài nguyên được yêu cầu sang một vị trí khác, nó sẽ trả về mã trạng thái 302 và bao gồm trường Vị trí trong tiêu đề phản hồi để cho biết vị trí mới mà khách hàng sẽ được chuyển hướng đến. Sự chuyển hướng này là tạm thời.

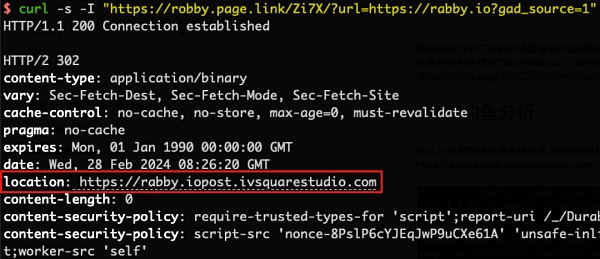

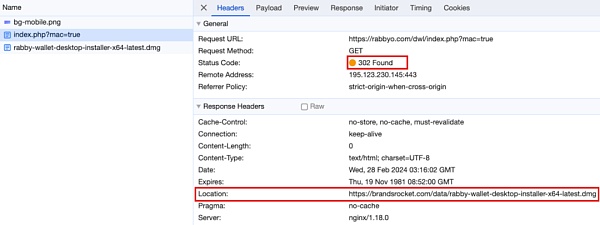

Sau khi phân tích, người ta phát hiện ra rằng liên kết của quảng cáo lừa đảo sẽ trải qua nhiều lần nhảy 302, như minh họa trong hình bên dưới. Sử dụng lệnh cuộn tròn để yêu cầu liên kết. Lần đầu tiên Nó sẽ 302 nhảy đến địa chỉ lừa đảo https://rabby.iopost.ivsquarestudio.com. Tuy nhiên, có hai tình huống xảy ra trong lần nhảy 302 thứ hai:

1. Khi chúng ta sử dụng lệnh cuộn tròn để yêu cầu ở trên Địa chỉ vị trí https://rabby.iopost.ivsquarestudio.com, 302 sẽ chuyển đến địa chỉ chính thức thực sự https://rabby.io.

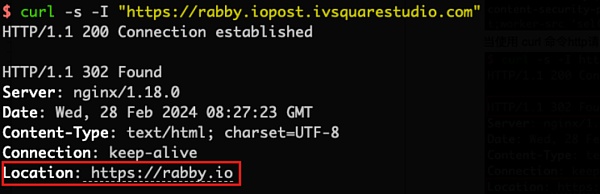

2. Tuy nhiên, khi chúng ta sử dụng lệnh cuộn tròn để mô phỏng một trình duyệt bình thường yêu cầu địa chỉ Vị trí trên https://rabby.iopost.ivsquarestudio.com (các tiêu đề yêu cầu bao gồm User-Agent, Accept, Người giới thiệu, Accept-Encoding các trường), bước nhảy 302 sẽ được thực hiện tới địa chỉ Vị trí mới https://dnovomedia.com?uid=087aa42d-724b-4a1e-bae7-f1f700ce71e6.

Có thể thấy rằng liên kết lừa đảo sẽ đưa ra phán quyết trong lần nhảy 302 thứ hai. Khi phát hiện một yêu cầu trình duyệt bất thường, nó sẽ được chuyển hướng đến địa chỉ chính thức và khi phát hiện hành vi yêu cầu trình duyệt bình thường và nếu khu vực hợp lý, nó sẽ được chuyển hướng đến địa chỉ lừa đảo.

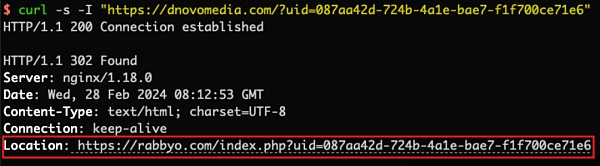

Chúng tôi đã theo dõi và phát hiện ra rằng địa chỉ lừa đảo được chuyển hướng gần đây nhất là https://rabbyo.com/index.php?uid=087aa42d-724b-4a1e-bae7- f1f700ce71e6.

Mở liên kết lừa đảo và thấy rằng trang lừa đảo này gần như sao chép hầu hết nội dung của trang web chính thức thực sự:

Bằng cách theo dõi 302 lần nhảy, chúng tôi đã tìm thấy địa chỉ liên kết lừa đảo sau:

https://robby.page.link/Zi7X

https://rabby.iopost.ivsquarestudio.com< p style="text-align: left;">https://dnovomedia.com?uid=087aa42d-724b-4a1e-bae7-f1f700ce71e6

https: //rabbyo.com

https://rebby.io

Mối đe dọa nền tảng thông minh Truy vấn hai tên miền lừa đảo rebby.io và rabbyo.com, chúng tôi thấy rằng cả hai đều được đăng ký vào tháng 1 năm 2024.

Phân tích Trojan

Nhìn vào mã, chúng tôi thấy rằng kẻ tấn công đã sử dụng tiếng Nga:

Chương trình nền triển khai lừa đảo sử dụng Fastpanel (Fastpanel là bảng quản lý máy chủ ảo được phát triển bởi các nhà cung cấp dịch vụ lưu trữ ở các khu vực nói tiếng Nga):

Sau đó, chúng tôi đã xem xét mã nguồn của trang web lừa đảo và nhận thấy rằng việc nhấp để tải xuống phiên bản dành cho máy tính để bàn sẽ thực hiện xác minh ứng dụng khách:

Nếu môi trường hiện tại được phát hiện là máy tính Mac, nó sẽ chuyển đến địa chỉ tải xuống https://brandsrocket .com/data/rabby-wallet-desktop-installer-x64-latest.dmg.

Có thể thấy rằng dung lượng lưu trữ mà Trojan này chiếm giữ rất nhỏ, chỉ 1,1 MB:

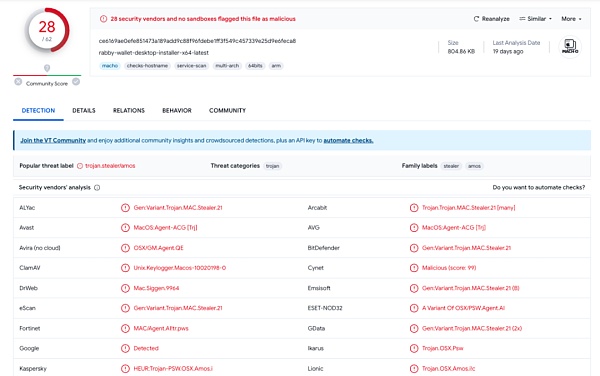

Đã tải chương trình Trojan lên một trang web phân tích mối đe dọa trực tuyến để phân tích và phát hiện ra rằng mẫu Trojan đã được phân tích 19 ngày trước khi viết bài này. Và nó được nhiều công cụ chống vi-rút công nhận là chương trình cửa sau ngựa Trojan.

(https://www.virustotal.com/gui/file/ce6169ae0efe851473a189add9c88f96fdebe1ff3f549c457339e25d9e6feca8/ detection)

Công nghệ đằng sau lừa đảoCông nghệ đằng sau lừa đảo

Có thể thấy từ quảng cáo đến sản xuất website lừa đảo đến sản xuất ngựa Trojan, nhóm lừa đảo đều hoạt động trơn tru. Điều khó hiểu là tại sao thông tin quảng cáo trên Google tìm kiếm lại hiển thị địa chỉ chính thức? Và tại sao nó phải trải qua nhiều lần nhảy 302? Phân tích cho thấy hoạt động chính là nhóm lừa đảo đã sử dụng bước nhảy 302 của dịch vụ liên kết ngắn Firebase của Google để đánh lừa hiển thị của Google.

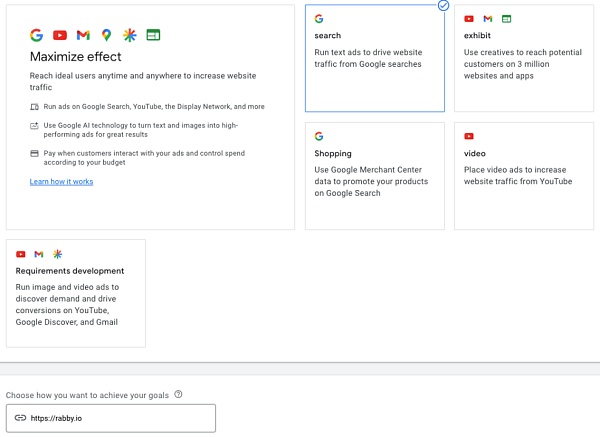

Để làm cho quá trình này rõ ràng hơn, trước tiên chúng ta cũng cần hiểu cơ chế phân phối của quảng cáo Google (miễn là bạn có tài khoản Google, bạn có thể đăng nhập vào trang web quản lý quảng cáo của Google https://ads.google.com để biết cài đặt quảng cáo):

1. Trước tiên, bạn cần tạo một quảng cáo mới trên trang quản lý quảng cáo với mục tiêu là lượng truy cập vào website và loại hình tìm kiếm.

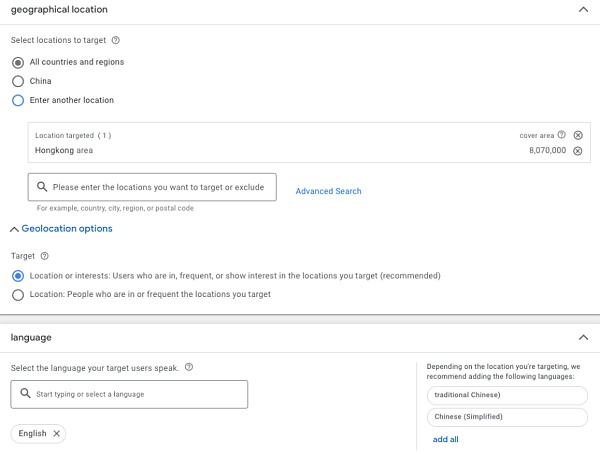

2. Sau khi đặt giá và tần suất quảng cáo, hãy chọn khu vực và ngôn ngữ để quảng cáo. Điều này cũng giải thích tại sao quảng cáo có thể không nhất thiết xuất hiện khi tìm kiếm từ khóa ở các khu vực khác nhau hoặc môi trường ngôn ngữ khác nhau.

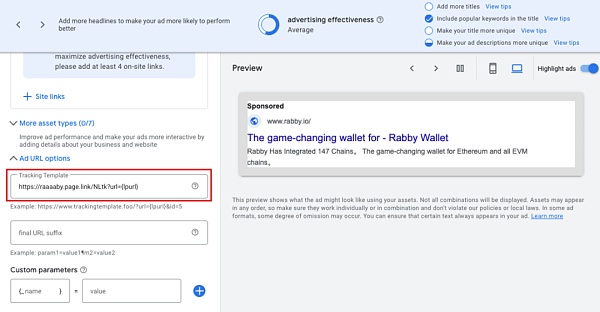

3. Bước quan trọng là thiết lập mẫu theo dõi. Mẫu theo dõi là tính năng nâng cao của Google Ads cho phép bên thứ ba theo dõi các liên kết quảng cáo.

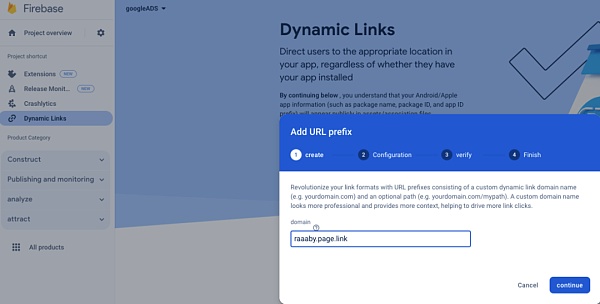

Chúng tôi nhận thấy rằng tên miền liên kết nhảy đầu tiên được trang lừa đảo sử dụng là page.link. Đây thực sự là một dịch vụ địa chỉ ngắn của Firebase của Google. Dịch vụ này cho phép liên kết bất kỳ địa chỉ chuyển hướng nào với một page.link trong tên miền phụ.

Vì liên kết theo dõi của bên thứ ba cần phải là địa chỉ được Google chứng nhận và page.link tình cờ là tên miền của chính Google nên nhóm lừa đảo đã bỏ qua hạn chế này.

4. Sau khi quảng cáo được đặt, vì Google sẽ không kiểm tra xem liên kết nhảy 302 có thay đổi trong thời gian thực hay không cũng như không sửa đổi thông tin quảng cáo trong thực tế vì vậy Nhóm lừa đảo sẽ sửa đổi chuyển hướng đến URL lừa đảo sau khi quảng cáo được đặt trong một khoảng thời gian.

Các thói quen câu cá tương tự cũng xuất hiện trên nhiều phần mềm trò chuyện khác nhau. Lấy Telegram, một phần mềm trò chuyện, làm ví dụ: Khi bạn gửi liên kết URL trong khi trò chuyện, nền Telegram sẽ ghi lại tên miền, tiêu đề và biểu tượng của liên kết URL để hiển thị bản xem trước.

(Hình ảnh này chỉ mang tính minh họa)

Tuy nhiên, Telegram đã không ngăn được 302 lần nhảy khi lấy thông tin xem trước. Do đó, nếu người dùng chỉ đánh giá dựa trên thông tin trên trang rồi nhấp vào liên kết, anh ta có thể chuyển đến địa chỉ lừa đảo được cài sẵn.

Tóm tắt

Vui lòng tìm Rabby Wallet chính thức địa chỉ là https://rabby.io. Đừng tin tưởng bất kỳ địa chỉ quảng cáo nào hiển thị trong kết quả tìm kiếm. Nếu không may bị bắt, vui lòng chuyển tiền trong ví của bạn càng sớm càng tốt và tiến hành kiểm tra chống vi-rút toàn diện trên máy tính cá nhân của bạn. Thông thường, trước khi nhấp vào liên kết trang web, hãy nghi ngờ; để có thêm kiến thức bảo mật, bạn nên đọc "Sổ tay tự cứu rừng đen Blockchain" do Nhóm bảo mật SlowMist sản xuất: https://github.com/slowmist/Blockchain- dark-forest-selfguard-handbook/blob /main/README_CN.md.

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Coinlive

Coinlive  Coinlive

Coinlive  Coinlive

Coinlive  Coinlive

Coinlive  Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph