Thông tin cơ bản về nhóm

Vào tháng 9 năm 2019, ransomware LockBit xuất hiện chính thức lần đầu tiên , được gọi là ransomware "ABCD" vì nó sử dụng hậu tố .abcd để đánh dấu các tệp nạn nhân được mã hóa. Phiên bản đầu tiên của LockBit 1.0 còn rất non nớt, trong quá trình phạm tội, phần mềm mã hóa không chỉ sử dụng các mutex cố định mà thậm chí còn để lại một số chức năng gỡ lỗi dễ bị phần mềm chống vi-rút, hộp cát và phần mềm bảo mật khác xác định và chặn.

Khi tổ chức tiếp tục phát triển về quy mô, LockBit 1.0 bắt đầu hoạt động theo mô hình RaaS (dịch vụ và phần mềm tống tiền Ransomware-as-a-service), nghĩa là , để phát triển và phân phối ransomware. Các công cụ phần mềm đã được các tác nhân độc hại khác sử dụng và được quảng bá cho các chương trình cộng tác của họ trên một diễn đàn tiếng Nga nổi tiếng có tên XSS.

Tám tháng sau, những kẻ điều hành ransomware LockBit 1.0 đã nâng cấp chiến thuật tống tiền của chúng và tạo một trang web để tiết lộ dữ liệu nạn nhân, cùng với mã hóa tệp. Cố gắng gây thêm áp lực cho nạn nhân trong nhằm đạt được mục đích “tống tiền kép”.

Sau một số nâng cấp nhỏ, LockBit 1.0 có các phương thức phạm tội phức tạp hơn các phần mềm ransomware khác. Quá trình mã hóa cho hệ thống Windows sử dụng thuật toán RSA + AES để mã hóa tệp và sử dụng cổng hoàn thành IOCP + bộ lệnh AES-NI để nâng cao hiệu quả công việc, từ đó đạt được quy trình mã hóa hiệu suất cao. Các tập tin nạn nhân sẽ được thêm vào và không thể bị bẻ khóa. Hậu tố mở rộng .abcd.

Trong thời kỳ ransomware LockBit 1.0, nó chủ yếu hiển thị các thông báo đòi tiền chuộc bằng cách sửa đổi hình nền màn hình hệ thống của nạn nhân và để lại một tệp ransomware có tên Restore-My-Files.txt. lá thư yêu cầu nạn nhân đăng nhập vào darknet và trả tiền chuộc bằng Bitcoin hoặc Monero.

Băng nhóm này sau đó trở nên nổi tiếng với một số vụ tấn công cấp cao. Ví dụ: vào tháng 6 năm 2022, họ đã ra mắt LockBit phiên bản 3.0 và đưa vào chương trình tiền thưởng lỗi để mời các nhà nghiên cứu bảo mật thử nghiệm và cải thiện phần mềm của họ. Trao phần thưởng cho việc phát hiện ra các lỗ hổng hệ thống là một cách tiếp cận độc đáo trong số các ransomware.

Kể từ khi thành lập, LockBit đã có tác động đáng kể đến an ninh mạng, với các cuộc tấn công thường dẫn đến việc đánh cắp dữ liệu nhạy cảm và tổn thất tài chính cho các bên nạn nhân.

Lịch sử "Huy hoàng"

Trước tháng 5 năm 2022, LockBit gần như vô song trên thế giới. Đã thâm nhập vào hệ thống phòng thủ của hơn 850 tổ chức, chiếm 46% tổng số vụ tấn công liên quan đến ransomware trong cùng khoảng thời gian.

Chế độ proxy RaaS:

Phương thức tấn công:

Các cuộc tấn công ransomware nhắm vào các hệ thống công nghiệp trong quý 2 năm 2022, theo dữ liệu từ công ty an ninh mạng Dragos About một phần ba trong số đó được khởi xướng bởi LockBit, điều này đã gây ra cú sốc lớn cho nhiều công ty lớn trong lĩnh vực điều khiển công nghiệp. Một báo cáo do Deep Instinct công bố đã chỉ ra rằng trong nửa đầu năm 2022, các cuộc tấn công bằng ransomware do LockBit phát động chiếm khoảng 44% tổng số cuộc tấn công.

Chỉ trong vòng 3 năm, số nạn nhân của băng đảng ransomware LockBit đã lên tới hơn 1.000, gấp đôi so với tổ chức ransomware cũ Conti, và thậm chí còn hơn cả Revil, hơn 5 lần.

Điều đáng nói là tỷ lệ đòi tiền chuộc của tổ chức ransomware LockBit cũng cao hơn nhiều tổ chức ransomware lâu đời. Đánh giá từ dữ liệu vào năm 2022, trong số yêu cầu tiền chuộc là 100 triệu USD, tỷ lệ tống tiền là hơn một nửa, khiến vô số công ty phải khiếp sợ.

Tình hình hiện tại

Do đó, băng đảng này đã thu hút sự chú ý của các cơ quan thực thi pháp luật trên toàn thế giới. Vào tháng 11 năm 2022, Bộ Tư pháp Hoa Kỳ (DoJ) đã buộc tội Mikhail Vasiliev, một công dân có hai quốc tịch Nga và Canada, vì bị cáo buộc liên quan đến hoạt động ransomware LockBit. Người đàn ông này hiện đang bị giam giữ ở Canada, chờ dẫn độ sang Mỹ.

Vào tháng 5, công dân Nga Mikhail Pavlovich Matveev (30 tuổi), còn được gọi là Wazawaka, m1x, Boriselcin và Uhodiransomwar, đã bị Bộ Tư pháp Hoa Kỳ buộc tội tham gia trong nhiều nỗ lực tống tiền Các cuộc tấn công phần mềm.

Bộ Tư pháp Hoa Kỳ đã công bố hai cáo trạng buộc tội người đàn ông này sử dụng ba chủng ransomware khác nhau để nhắm mục tiêu vào nhiều nạn nhân trên khắp Hoa Kỳ, bao gồm cả ở Washington, D.C. và New Các cơ quan và tổ chức thực thi pháp luật của Jersey trên toàn quốc trong lĩnh vực chăm sóc sức khỏe và các lĩnh vực khác:

2020 Bật hoặc khoảng ngày 25 tháng 6, Matveev và đồng phạm LockBit đã tấn công một cơ quan thực thi pháp luật ở Quận Passaic, New Jersey;

Vào ngày 26 tháng 4 năm 2021, Matveev và đồng phạm Babuk đã tấn công Sở Cảnh sát Thủ đô ở Washington, DC;

Vào khoảng ngày 27 tháng 5 năm 2022, Matveev và đồng phạm Hive đã tấn công một tổ chức sức khỏe tình dục phi lợi nhuận ở New Jersey.

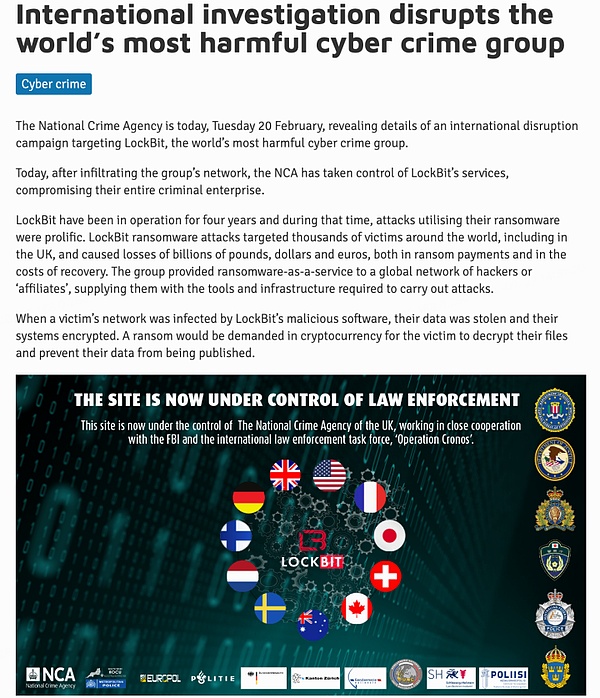

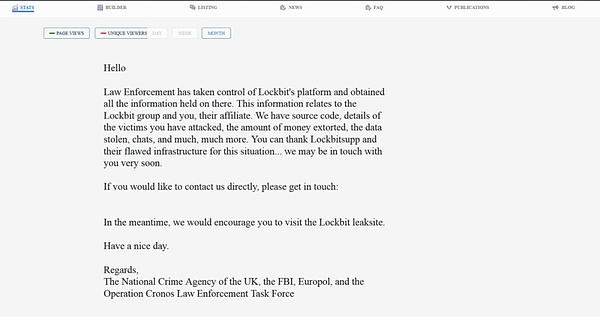

Vào ngày 19 tháng 2 năm 2024, trang web LockBit của băng đảng tống tiền khét tiếng, bị tịch thu trong một cơ quan thực thi pháp luật chung hoạt động của FBI, Europol và Liên minh các cơ quan cảnh sát quốc tế:

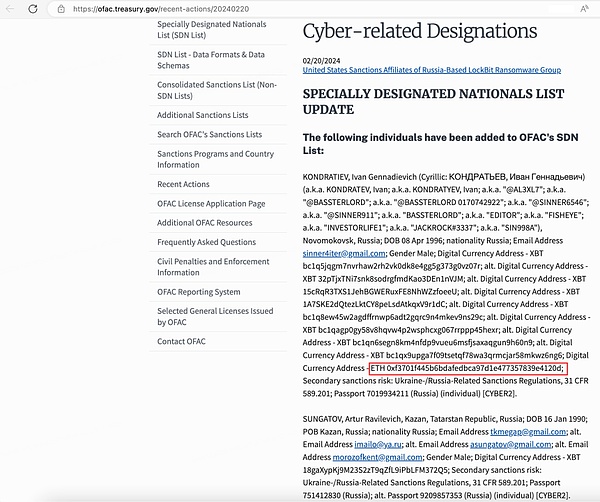

treasury.gov công bố thông tin trừng phạt có liên quan đối với những người liên quan Thông tin, địa chỉ BTC và ETH, v.v. .:

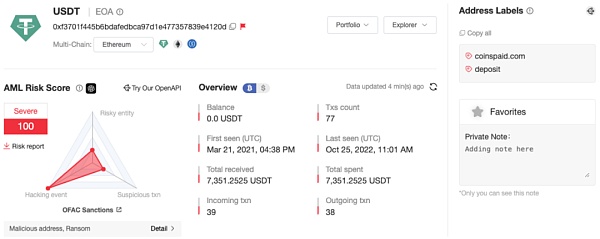

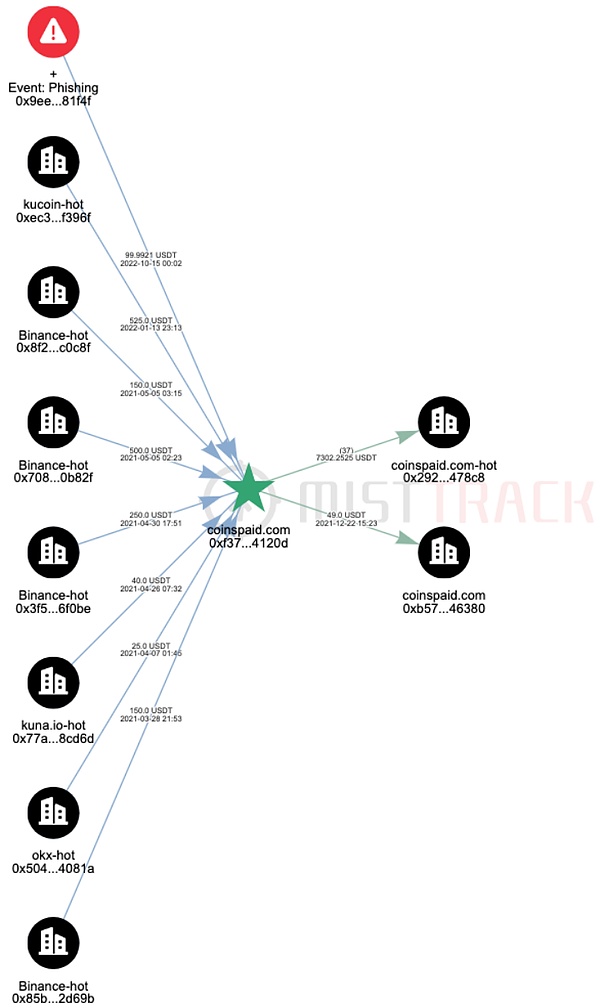

Chúng tôi sử dụng MistTrack để kiểm tra tiền của địa chỉ ETH bị xử phạt (0xf3701f445b6bdafedbca97d1e477357839e4120d):

Phân tích cho thấy rằng tiền trên địa chỉ ETH đã được rửa.

Tiếp theo, chúng tôi đã phân tích tình hình của các địa chỉ BTC bị xử phạt và nhận thấy rằng các giao dịch sớm nhất giữa các địa chỉ này có thể bắt nguồn từ tháng 10 năm 2019 và các giao dịch gần đây nhất có thể bắt nguồn từ tháng 10 năm 2019. Nó bắt đầu từ tháng 3 năm 2023 và số tiền liên quan trên mỗi địa chỉ đã được chuyển.

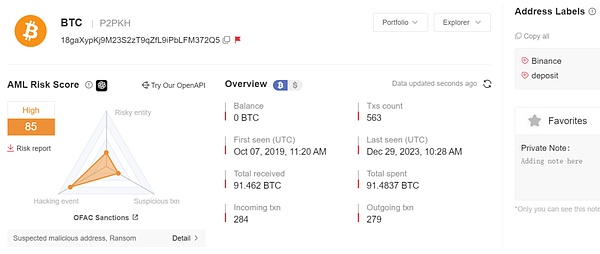

Trong số đó, địa chỉ nhận được số tiền lớn nhất là 18gaXypKj9M23S2zT9qZfL9iPbLFM372Q5. Địa chỉ này là địa chỉ của Artur Sungatov, một chi nhánh của LockBit. Nó được đánh dấu là Binance Địa chỉ gửi tiền của MistTrack và số tiền đã được chuyển.

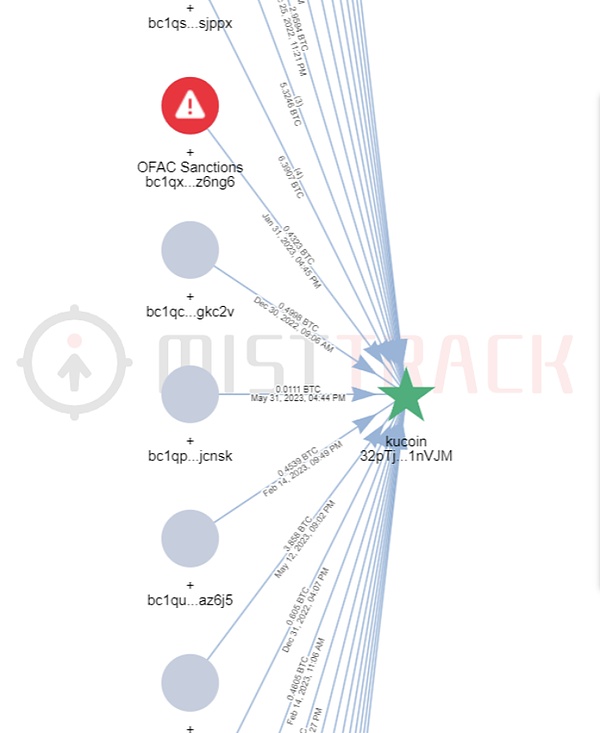

Thứ hai, địa chỉ 32pTjxTNi7snk8sodrgfmdKao3DEn1nVJM đã nhận được số tiền 52,7892 BTC. Địa chỉ này là địa chỉ của chi nhánh LockBit, Ivan Kondratyev, được MistTrack đánh dấu là địa chỉ gửi tiền Kucoin và địa chỉ này đã nhận được một địa chỉ được phê duyệt khác bc1qx9upga7f09tsetqf78wa3qrmcjar58mkwz6ng 6 0 0,4323 BTC đã được chuyển.

Chính phủ Hoa Kỳ, cùng với Vương quốc Anh và Europol, đã công bố thêm thông tin về nhóm ransomware LockBit. Họ cũng tiết lộ rằng LockBit có 193 chi nhánh:

< img src="https://img.jinse.cn/7181587_image3.png">

Bí ẩn về việc bị bắt

Theo người phát ngôn của Cơ quan Tội phạm Quốc gia Vương quốc Anh, các dịch vụ của LockBit đã bị gián đoạn và đây là một hoạt động đang diễn ra và đang phát triển. Hoạt động này là bước đi mới nhất trong cuộc chiến kéo dài nhiều năm giữa các cơ quan thực thi pháp luật và các băng đảng tống tiền, là một đòn giáng mạnh vào các hoạt động tống tiền xuyên biên giới gần đây của LockBit và là biện pháp ngăn chặn hiệu quả các cuộc tấn công ransomware ngày càng tràn lan.

Chúng tôi đã xem xét các nút của LockBit và mọi trang web của nhóm ransomware LockBit đã biết đều ngoại tuyến hoặc hiển thị các trang đã bị EUROPOL chặn. Cơ quan thực thi pháp luật đã tịch thu hoặc gỡ bỏ ít nhất 22 trang web Tor trong cái được mệnh danh là "Chiến dịch Kronos".

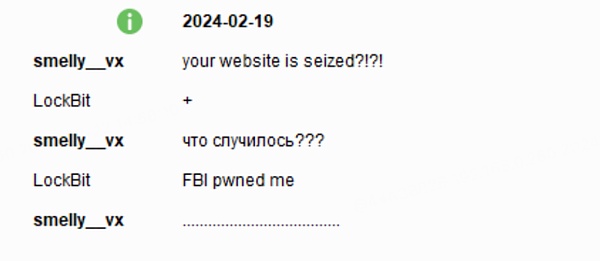

Sau đó, những người quản lý nhóm ransomware LockBit đã báo cáo với giới truyền thông xác nhận rằng trang web của họ đã bị chặn:

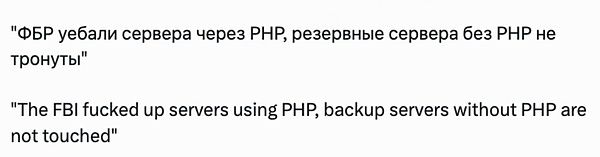

< p style="text-align: left;">Tuy nhiên, có vẻ như vụ bắt giữ này không ảnh hưởng đến nhân sự chủ chốt của LockBit và nhóm ransomware LockBit sau đó đã đưa ra một thông báo tới các cá nhân trên Tox: "FBI đã làm hỏng một máy chủ bằng cách sử dụng PHP, sao lưu máy chủ không có PHP sẽ không bị ảnh hưởng."

Hôm nay âm mưu đã đảo ngược, tuyên bố của lãnh đạo LockBit: Chúng tôi liên quan đến thông báo của cơ quan thực thi pháp luật rằng lãnh đạo LockBit sẽ được công bố vào thứ Sáu, ngày 23 tháng 2 năm 2024 liên quan đến Người quản lý ransomware LockBit của tổ chức đã được nói chuyện.

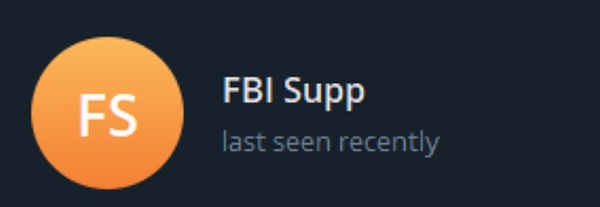

LockBit trả lời: "Cứ để họ tiết lộ đi, tôi chắc chắn họ không biết danh tính của tôi." Đến lượt nhóm ransomware LockBit đổi tên thành "FBI Supp ", dùng để chế nhạo các cơ quan thực thi pháp luật:

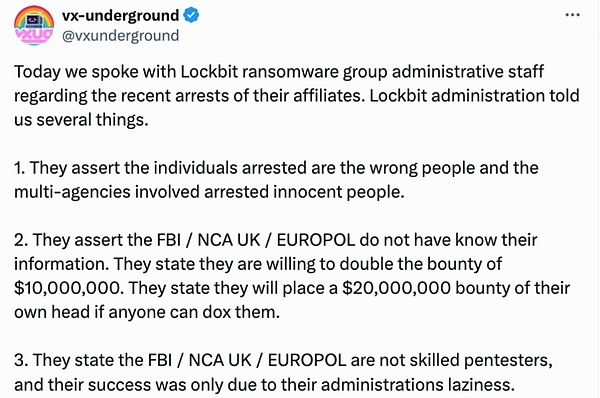

Theo tin tức @vxunderground, có vẻ như kẻ chủ mưu cuối cùng vẫn chưa bị bắt và LockBit thậm chí còn công khai đưa ra phần thưởng lớn hơn để công chúng tìm ra hắn.

Câu chuyện ngày càng hay hơn vào thời điểm này và các cơ quan thực thi pháp luật tuyên bố rằng họ sẽ công bố thêm thông tin về tổ chức LockBit trong những ngày tới.

Tang lễ thế nào? Chúng ta sẽ thấy.

Tóm tắt

Cuộc trấn áp này nhằm chống lại phần mềm tống tiền Phần mềm mới nhất trong một loạt các động thái thực thi pháp luật của băng đảng. Cuối năm ngoái, FBI và các cơ quan khác đã đánh sập thành công mạng lưới và cơ sở hạ tầng của nhiều nhóm ransomware như Qakbot và Ragnar Locker.

Tại Hội nghị An ninh mạng Munich gần đây, Thứ trưởng Tư pháp Hoa Kỳ nhấn mạnh quyết tâm của Hoa Kỳ trong việc chống lại ransomware và tội phạm mạng, đề xuất áp dụng các chiến lược nhanh hơn, chủ động hơn tập trung vào việc ngăn chặn và ngăn chặn các hoạt động tội phạm này.

Với sự phát triển của công nghệ kỹ thuật số, tội phạm mạng dựa vào tiền điện tử đã trở thành một thách thức lớn toàn cầu. Tội phạm mạng như ransomware không chỉ gây thiệt hại cho các cá nhân, doanh nghiệp mà còn gây ra rủi ro nghiêm trọng cho toàn xã hội. Theo thống kê, năm ngoái, tội phạm mạng đã tống tiền hơn 1,1 tỷ USD từ các nạn nhân trên khắp thế giới.

Ngoài ra, quản lý ransomware là cuộc chiến giữa những kẻ tấn công mạng và nhân viên an ninh, đòi hỏi sự kiên nhẫn, chiến lược và thời gian.

Lấy ransomware LockBit làm ví dụ. Nó liên tục cập nhật lặp đi lặp lại các phương thức tấn công, chiến lược, điểm xâm nhập, v.v. của từng phiên bản, gây khó khăn cho vấn đề bảo mật nhân sự để hình thành một sửa chữa hoàn chỉnh hệ thống. Vì vậy, trong quá trình quản lý ransomware, việc phòng ngừa quan trọng hơn nhiều so với việc sửa chữa, cần áp dụng chính sách, quản trị hệ thống, quản trị hệ thống một cách toàn diện, có hệ thống và cách tiếp cận chung của nhiều bên để tạo thành bức tường ngăn chặn ransomware. mọi người hãy thực hiện các biện pháp bảo vệ sau:

Sử dụng mật khẩu phức tạp nhiều nhất có thể: Khi đặt mật khẩu cho máy chủ hoặc hệ thống nội bộ trong doanh nghiệp , nên sử dụng thông tin đăng nhập phức tạp, chẳng hạn như Sử dụng số, chữ hoa và chữ thường, ký hiệu đặc biệt và mật khẩu có độ dài ít nhất 8 ký tự và thay đổi mật khẩu thường xuyên.

Xác thực hai yếu tố: Đối với những thông tin nhạy cảm trong doanh nghiệp, cần bổ sung thêm các lớp bảo vệ khác trên cơ sở mật khẩu dựa trên đăng nhập để ngăn chặn các cuộc tấn công của hacker. Ví dụ: các biện pháp như cài đặt xác minh sinh trắc học như dấu vân tay và mống mắt hoặc sử dụng trình xác thực khóa USB vật lý trên một số hệ thống nhạy cảm.

Bốn điều không nên:Không nhấp vào email từ các nguồn không xác định; không duyệt các trang web khiêu dâm, cờ bạc và các trang web thông tin có hại khác; không cài đặt phần mềm từ nguồn không xác định, thận trọng Cài đặt phần mềm do người lạ gửi đến; không tùy ý cắm ổ USB flash, ổ cứng di động, thẻ nhớ flash và các thiết bị lưu trữ di động khác không rõ nguồn gốc vào thiết bị.

Bảo vệ sao lưu dữ liệu:Bảo đảm thực sự chống mất dữ liệu là sao lưu ngoại tuyến. Do đó, việc sao lưu dữ liệu quan trọng là rất quan trọng và hệ thống kinh doanh. Lưu ý rằng các bản sao lưu phải rõ ràng và được dán nhãn ở mỗi giai đoạn để đảm bảo rằng nếu bản sao lưu bị nhiễm phần mềm độc hại thì nó có thể được lấy lại kịp thời.

Luôn chống virus và đóng cổng: Cài đặt phần mềm diệt virus và thường xuyên cập nhật cơ sở dữ liệu virus và thực hiện diệt virus đầy đủ đóng các dịch vụ và Port không cần thiết (bao gồm các cổng dịch vụ truy cập từ xa không cần thiết 3389, 22 và các cổng LAN chia sẻ không cần thiết như 135, 139, 445, v.v.).

Nâng cao nhận thức về bảo mật của nhân viên:Mối nguy hiểm tiềm ẩn lớn nhất trong sản xuất an toàn nằm ở nhân sự, chẳng hạn như lừa đảo, kỹ thuật xã hội, đầu độc, điểm yếu mật khẩu, v.v ... Những yếu tố then chốt này đều liên quan chặt chẽ đến nhận thức về an ninh của nhân viên.Do đó, để tăng cường an ninh tổng thể và nâng cao khả năng phòng thủ, cần nâng cao hiệu quả nhận thức về an ninh của nhân viên.

Vá kịp thời các thiết bị đầu cuối và máy chủ văn phòng: Vá kịp thời các hệ điều hành và ứng dụng của bên thứ ba để ngăn chặn kẻ tấn công xâm nhập thông qua các lỗ hổng hệ thống .

Nhà cung cấp dịch vụ: WuBlockchain, @vxunderground, Phòng thí nghiệm Xitan, Phòng thí nghiệm Yunding

Tham khảo

[1] https://www.justice.gov/opa/pr/us -and-uk -disrupt-lockbit-ransomware-variant

[2] https://www.nationalcrimeagency.gov.uk/news/nca-leads-international-investigation- target-worlds-most-harmful-ransomware-group

[3] https://www.justice.gov/opa/pr/us -and-uk -disrupt-lockbit-ransomware-variant

[4] https://ofac.treasury.gov/recent-actions/20240220

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Brian

Brian JinseFinance

JinseFinance JinseFinance

JinseFinance Alex

Alex Bitcoinist

Bitcoinist Cointelegraph

Cointelegraph