ملاحظة: في 31 أكتوبر 2008، أصدر ساتوشي ناكاموتو الورقة البيضاء الخاصة بالبيتكوين بعنوان "البيتكوين: نظام النقد الإلكتروني من نظير إلى نظير" على الموقع الإلكتروني لمؤسسة P2P. بمناسبة الذكرى السادسة عشرة لإصدار الورقة البيضاء، ومن أجل إعادة قراءة هذه الرواية الكلاسيكية التي غيرت العالم المالي إلى الأبد، نشرت Golden Finance مرة أخرى النسخة الصينية من الورقة البيضاء للبيتكوين.

المؤلف: ساتوشي ناكاموتو؛ المترجم: لي شياولاي

ملخص: نسخة نظير إلى نظير لنظام نقدي إلكتروني يسمح بإرسال المدفوعات عبر الإنترنت مباشرة من طرف واحد إلى أخرى دون الحاجة إلى ذلك من خلال المؤسسات المالية. توفر التوقيعات الرقمية جزءًا من الحل، ولكن إذا كانت هناك حاجة إلى طرف ثالث موثوق به لمنع الإنفاق المزدوج، فإن المزايا الرئيسية للمدفوعات الإلكترونية يتم تعويضها. نقترح حلاً لمشكلة الإنفاق المزدوج باستخدام شبكات نظير إلى نظير. ستقوم شبكة نظير إلى نظير بوضع طابع زمني على كل معاملة عن طريق إدخال التجزئة الخاصة بها في سلسلة إثبات العمل القائمة على التجزئة والمتوسعة باستمرار، مما يؤدي إلى إنشاء سجل لا يمكن تغييره دون إعادة كاملة. تُستخدم أطول سلسلة لإثبات الأحداث التي تمت مشاهدتها وتسلسلها، وفي الوقت نفسه، تُستخدم أيضًا لإثبات أنها تأتي من أكبر تجمع طاقة حوسبة لوحدة المعالجة المركزية. وطالما أن الغالبية العظمى من طاقة وحدة المعالجة المركزية يتم التحكم فيها بواسطة عقد حميدة - أي أنها لا تتعاون مع العقد التي تحاول مهاجمة الشبكة - فإن العقد الحميدة ستولد أطول سلاسل وتتفوق على المهاجمين. تتطلب الشبكة نفسها الحد الأدنى من البنية. سيتم نشر المعلومات على أساس أفضل جهد، ويمكن للعقد أن تأتي وتذهب بحرية؛ ومع ذلك، عند الانضمام، تحتاج دائمًا إلى قبول أطول سلسلة إثبات عمل كدليل على كل ما حدث أثناء عدم مشاركتها.

1. مقدمة

تعتمد التجارة عبر الإنترنت بشكل كامل تقريبًا على المؤسسات المالية كأطراف ثالثة موثوقة لمعالجة المدفوعات الإلكترونية. في حين أن هذا النظام يعمل بشكل جيد بالنسبة لمعظم المعاملات، فإنه لا يزال يعوقه العيوب الكامنة في النموذج القائم على الثقة. المعاملات التي لا رجعة فيها تماما تكاد تكون مستحيلة لأن المؤسسات المالية لا تستطيع تجنب التحكيم في المنازعات. تزيد تكاليف التحكيم من تكاليف المعاملات، مما يحد بدوره من حجم أصغر المعاملات الممكنة ويمنع ببساطة العديد من معاملات الدفع الصغيرة. بالإضافة إلى ذلك، هناك تكلفة أكبر: لا يمكن للنظام تقديم مدفوعات لا رجعة فيها مقابل الخدمات التي لا رجعة فيها. إن إمكانية الانعكاس تخلق حاجة شاملة للثقة. يجب أن يكون التجار حذرين من عملائهم ويطلبون منهم تقديم معلومات أكثر مما هو مطلوب بخلاف ذلك (إذا كانوا موثوقين). تعتبر نسبة معينة من الاحتيال أمرا لا مفر منه. على الرغم من أنه يمكن تجنب هذه التكاليف وعدم اليقين في الدفع عندما يدفع الأشخاص مباشرة بالعملة المادية؛ إلا أنه لا توجد آلية تسمح لكلا الطرفين بالدفع من خلال قنوات الاتصال عندما لا يكون أحد الطرفين موثوقًا به.

ما نحتاجه حقًا هو نظام دفع إلكتروني يعتمد على إثبات التشفير بدلاً من الثقة، مما يسمح لأي طرفين بالتعامل مباشرة دون الثقة في طرف ثالث. يمكن للمعاملات التي لا رجعة فيها والتي تضمنها القوة الحاسوبية أن تساعد البائعين على تجنب التعرض للاحتيال، كما يسهل أيضًا تنفيذ آليات الضمان اليومية لحماية المشترين. في هذه الورقة، سنقترح حلاً لمضاعفة الإنفاق، باستخدام خادم طابع زمني موزع من نظير إلى نظير لإنشاء براهين تعتمد على قوة الحوسبة وتسجيل كل معاملة بترتيب زمني. النظام آمن طالما أن العقد الصادقة تتحكم بشكل جماعي في طاقة وحدة المعالجة المركزية أكثر من المهاجمين المتعاونين.

2. المعاملات

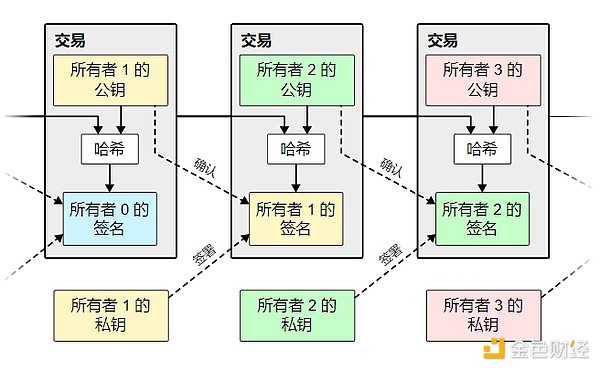

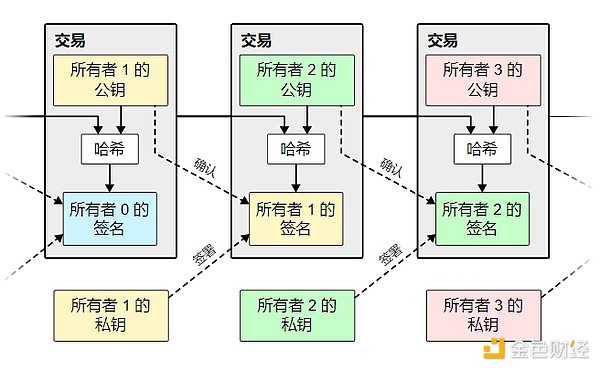

نحن نعرّف العملة الإلكترونية بأنها سلسلة توقيع رقمي. عندما يقوم المالك بتسليم عملة معدنية لشخص آخر، فإنه يفعل ذلك عن طريق إلحاق التوقيع الرقمي التالي بنهاية سلسلة التوقيع الرقمي: تجزئة المعاملة السابقة (الترجمة الصوتية، والتي تُترجم أيضًا باسم "قيمة التجزئة"")، و المفتاح العام للمالك الجديد. يمكن للمدفوع لأمره التحقق من ملكية سلسلة التوقيع الرقمي من خلال التحقق من التوقيع.

المشكلة في هذا المشكلة هي أن المستفيد لا يستطيع التحقق من عدم قيام أي من المالكين السابقين بالإنفاق المزدوج. الحل الشائع هو تقديم سلطة مركزية موثوقة، أو "mint"، للتحقق من كل معاملة بحثًا عن الإنفاق المزدوج. بعد كل معاملة، يجب إعادة العملة إلى دار سك العملة، التي تصدر عملة جديدة. علاوة على ذلك، فإن العملات المعدنية الصادرة مباشرة عن دار سك العملة هي فقط الجديرة بالثقة ولم يتم إنفاقها مرتين. المشكلة في هذا الحل هي أن مصير النظام النقدي بأكمله مرتبط بالشركة التي تدير دار سك العملة (تماما مثل البنك)، وكل معاملة يجب أن تمر من خلالها.

نحتاج إلى طريقة يستطيع المستفيد من خلالها التأكد من أن المالك السابق لم يوقع على أي معاملات سابقة. ولأغراضنا، يتم احتساب المعاملة الأولى فقط، لذلك لا نهتم بمحاولات الإنفاق المزدوج اللاحقة. الطريقة الوحيدة للتأكد من عدم وجود معاملة ما هي معرفة جميع المعاملات. في نموذج النعناع، يكون النعناع على دراية بجميع المعاملات ويمكنه تأكيد ترتيب هذه المعاملات. من أجل إنجاز المهام المذكورة أعلاه دون مشاركة "طرف موثوق به"، يجب الإعلان عن سجلات المعاملات علنًا 1، ونحن بحاجة إلى نظام يسمح للمشاركين بالاتفاق على نفس سجل المعاملات الفريد الذي يتلقونه. يحتاج المستفيد إلى إثبات أنه عند حدوث كل معاملة، يمكن أن تتفق معظم العقد على أنها أول معاملة يتم استلامها.

3. خادم الطابع الزمني

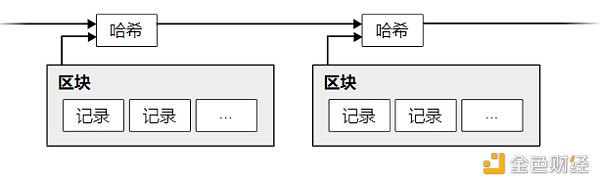

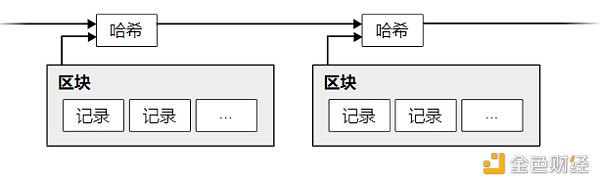

يبدأ هذا الحل بخادم الطابع الزمني. يعمل خادم الطابع الزمني على هذا النحو: فهو يضع ختمًا زمنيًا على تجزئة كتلة من السجلات (العناصر) ثم يبث التجزئة، تمامًا كما تفعل الصحيفة، أو شيء مثل Usenet ) 2 3 4 5. من الواضح أن الطابع الزمني يمكن أن يثبت أن البيانات كانت موجودة قبل تلك النقطة الزمنية، وإلا فلن يمكن إنشاء التجزئة. يحتوي كل طابع زمني على الطابع الزمني السابق في تجزئته، وبالتالي يتم تشكيل سلسلة؛ ويتم إضافة كل طابع زمني جديد إلى الطابع الزمني السابق.

4 العمل (إثبات العمل)

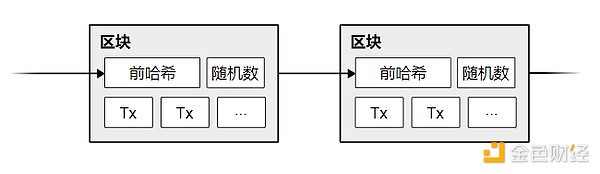

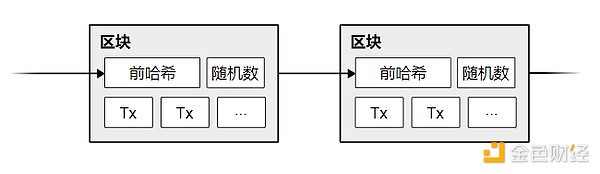

من أجل تنفيذ خادم طابع زمني موزع من نظير إلى نظير، نحتاج إلى استخدام شيء مثل Hash Cash الخاص بـ Adam Burke 6 مثل هذا النظام لإثبات العمل ، بدلاً من شيء مثل منشور في صحيفة أو مجموعة أخبار. وما يسمى بإثبات العمل هو العثور على قيمة هذه القيمة يجب أن تستوفي الشروط التالية: بعد استخراج قيمة التجزئة لها - مثل حساب قيمة التجزئة باستخدام SHA-256 - يجب أن تبدأ قيمة التجزئة بعدد معين من 0 ثانية. سيؤدي كل متطلب إضافي قدره 0 إلى زيادة عبء العمل بشكل كبير، ويحتاج التحقق من عبء العمل هذا فقط إلى حساب التجزئة.

في شبكة الطوابع الزمنية الخاصة بنا، نقوم بتنفيذ إثبات العمل مثل هذا: إضافة رقم عشوائي (Nonce) إلى الكتلة باستمرار حتى يتم العثور على القيمة التي تستوفي هذا الشرط، وهي تجزئة هذه الكتلة يبدأ بالعدد المحدد من الأصفار. بمجرد أن تفي النتيجة التي تم الحصول عليها بواسطة القوة الحسابية لوحدة المعالجة المركزية بإثبات العمل، لم يعد من الممكن تغيير الكتلة ما لم يتم إكمال جميع الأعمال السابقة مرة أخرى. عند إضافة كتل جديدة، فإن تغيير الكتلة الحالية يعني إعادة تنفيذ عمل جميع الكتل اللاحقة.

تم حل إثبات العمل في وقت واحد كيفية تحديد من يمكنه اتخاذ القرارات نيابة عن الأغلبية. إذا تم تحديد ما يسمى بـ "الأغلبية" بناءً على نهج "عنوان IP واحد، صوت واحد"، فيمكن اعتبار أي شخص يمكنه التعامل مع العديد من عناوين IP "أغلبية". إثبات العمل هو في الأساس "وحدة معالجة مركزية واحدة، صوت واحد". يتم تمثيل ما يسمى بـ "قرار الأغلبية" بأطول سلسلة، لأنها السلسلة التي تم بذل أكبر قدر من العمل عليها. إذا تم التحكم في معظم قوة حوسبة وحدة المعالجة المركزية بواسطة عقد صادقة، فستنمو السلسلة الصادقة بشكل أسرع وستكون سرعتها أسرع بكثير من السلاسل المنافسة الأخرى. من أجل تغيير كتلة تم إنشاؤها بالفعل، سيتعين على المهاجم إعادة إكمال إثبات عمل تلك الكتلة وجميع الكتل اللاحقة، ثم يتعين عليه اللحاق بعمل العقد الصادقة وتجاوزه. توضح المقالة التالية سبب انخفاض احتمالية تمكن المهاجم المتأخر من اللحاق بشكل كبير مع عدد الكتل.

من أجل مواكبة الزيادة المستمرة في قوة حوسبة الأجهزة والتغيرات المحتملة في عدد المشاركين في العقد مع مرور الوقت، يتم تحديد صعوبة إثبات العمل من خلال: متوسط متحرك يعتمد على المتوسط عدد الكتل التي تم إنشاؤها لكل قيمة الساعة. إذا تم إنشاء الكتل بسرعة كبيرة، فستزداد الصعوبة.

5. الشبكة

خطوات تشغيل الشبكة هي كما يلي:

- < p >يتم بث جميع المعاملات الجديدة إلى جميع العقد؛

تحزم كل عقدة المعاملات الجديدة في كتلة؛

كل عقدة يبدأ في العثور على دليل عمل صعب لهذه الكتلة؛

عندما تجد الكتلة دليل عملها، ستبث الكتلة إلى جميع العقد؛

لن تقبل العديد من العقد الأخرى هذا الحظر إلا إذا تم استيفاء الشروط التالية: جميع المعاملات فيها صالحة ولم يتم إنفاقها مرتين؛

p>الطريقة التي تشير بها العديد من العقد للشبكة إلى أنها تقبل هذه الكتلة هي التعامل مع تجزئة الكتلة المقبولة على أنها تجزئة قبل الكتلة الجديدة عند إنشاء الكتلة التالية.

تعتقد العقد دائمًا أن أطول سلسلة هي السلسلة الصحيحة وستستمر في إضافة بيانات جديدة إليها. إذا قامت عقدتان ببث نسختين مختلفتين من "الكتلة التالية" إلى الشبكة في نفس الوقت، فستستقبل بعض العقد واحدة أولاً، وستستقبل العقد الأخرى الأخرى أولاً. في هذه الحالة، ستستمر العقد في العمل على الكتلة التي استلمتها أولاً، ولكنها ستحفظ أيضًا الفرع الآخر في حالة تحوله إلى أطول سلسلة. عندما يتم العثور على دليل العمل التالي ويصبح أحد الفروع سلسلة أطول، سيتم حل هذا الاختلاف المؤقت وستتحول العقد العاملة على الفرع الآخر إلى السلسلة الأطول.

ليس من الضروري بالضرورة بث المعاملات الجديدة إلى جميع العقد. وطالما تم الوصول إلى عدد كافٍ من العقد، سيتم تجميع هذه المعاملات في كتلة قريبًا. يسمح حظر البث أيضًا بتجاهل بعض الرسائل. إذا لم تستقبل العقدة كتلة، فستدرك العقدة أنها فاتتها الكتلة السابقة عندما تتلقى الكتلة التالية، لذلك ستصدر طلبًا لتكملة الكتلة المفقودة.

6. الحوافز

بموجب الاتفاقية، فإن المعاملة الأولى لكل كتلة هي معاملة خاصة، والتي ستؤدي إلى إنشاء عملة جديدة تتمتع بحقوق ملكية منشئ هذه الكتلة. يؤدي القيام بذلك إلى مكافأة العقد لدعمها الشبكة ويوفر طريقة لإصدار العملات المعدنية للتداول - في هذا النظام، لا توجد سلطة مركزية لإصدار تلك العملات المعدنية على أي حال. هذه الإضافة المستمرة لكمية معينة من العملات المعدنية الجديدة إلى التداول تشبه استنفاد عمال مناجم الذهب مواردهم باستمرار لإضافة الذهب إلى التداول. في نظامنا، الموارد المستهلكة هي وقت عمل وحدة المعالجة المركزية والطاقة التي تستخدمها.

يمكن أن تأتي المكافآت أيضًا من رسوم المعاملات. إذا كانت قيمة مخرجات المعاملة أقل من قيمة الإدخال، فإن الفرق هو رسوم المعاملة؛ ويتم استخدام رسوم المعاملة لمكافأة العقدة على تعبئة المعاملة في هذه الكتلة. بمجرد دخول عدد معين من العملات المعدنية للتداول، سيتم تمويل المكافآت بالكامل من خلال رسوم المعاملات ولن يكون هناك أي تضخم على الإطلاق.

قد تشجع آليات المكافأة أيضًا العقد على البقاء صادقة. إذا تمكن مهاجم جشع من جمع قوة حوسبة وحدة المعالجة المركزية أكبر من جميع العقد الصادقة، فيجب عليه الاختيار: هل يجب عليه استخدام هذه القوة الحاسوبية لخداع الآخرين عن طريق سرقة الأموال التي أنفقها؟ أو استخدام هذه القوة الحاسوبية لتوليد عملات معدنية جديدة؟ يجب أن يكون قادرًا على اكتشاف أن اللعب وفقًا للقواعد أكثر فعالية من حيث التكلفة، والتي تسمح له حاليًا بالحصول على عملات معدنية أكثر من جميع العملات الأخرى مجتمعة، وهو أمر أكثر فعالية من حيث التكلفة من تدمير النظام سرًا وتقليل ثروته إلى لا شيء. .

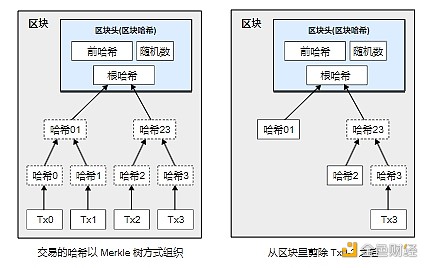

7. استعادة مساحة القرص

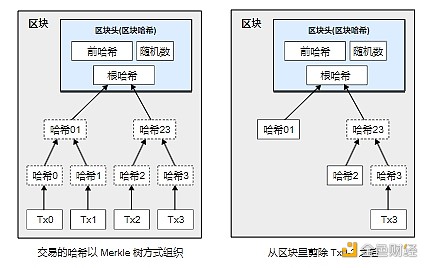

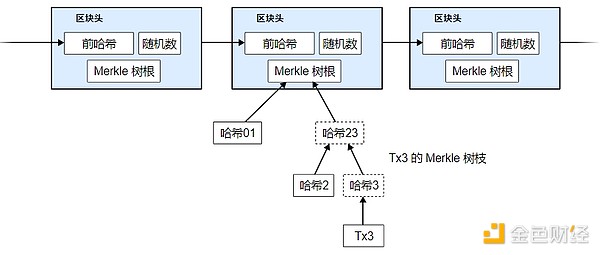

إذا حدثت أحدث معاملة لعملة ما قبل كتل كافية، فسيتم تجاهل عدد كتل العملة قبل هذه المعاملة. يمكن التخلص من سجلات معاملات الإنفاق - لتوفير مساحة القرص. لتحقيق ذلك دون كسر تجزئة الكتلة، يتم تضمين تجزئة المعاملة في شجرة Merkle، مع تضمين جذر الشجرة فقط في تجزئة الكتلة. عن طريق تقطيع الفروع، يمكن ضغط الكتل القديمة. لا يلزم حفظ التجزئة الداخلية.

واحد بدون أي معاملة رأس الكتلة المسجلة حوالي 80 بايت. بافتراض أنه يتم إنشاء كتلة كل عشر دقائق، فإن 80 بايت × 6 × 24 × 365 يساوي 4.2 مليون سنويًا. اعتبارًا من عام 2008، كانت معظم أجهزة الكمبيوتر المعروضة للبيع تحتوي على ذاكرة سعة 2 جيجابايت، ومع توقع قانون مور بزيادة قدرها 1.2 جيجابايت سنويًا، يجب تخزين حتى رؤوس الكتل في الذاكرة.

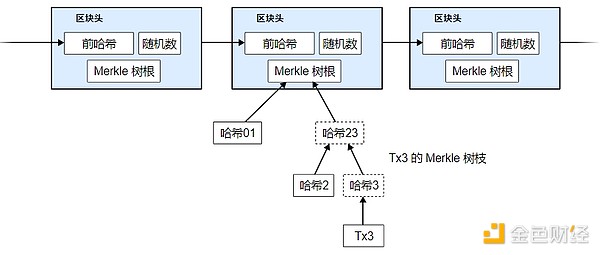

8. نسخة مبسطة من تأكيد الدفع

من الممكن تأكيد الدفع حتى بدون تشغيل عقدة شبكة كاملة. يحتاج المستخدم فقط إلى الحصول على نسخة من رأس الكتلة لأطول سلسلة مع إثبات العمل - يمكنه التأكيد من خلال الاستعلام عن العقد عبر الإنترنت أن ما لديه هو بالفعل من أطول سلسلة - ثم الحصول على العقدة الفرعية لشجرة Merkle، ثم قم بالاتصال بهذه الكتلة في وقت الطابع الزمني. لا يمكن للمستخدم التحقق من المعاملة بنفسه، ولكن من خلال الاتصال في مكان ما على السلسلة، يمكنه رؤية أن عقدة الشبكة قد قبلت المعاملة، وتؤكد الكتل المضافة منذ ذلك الحين أن الشبكة قد قبلت المعاملة.

طالما صادقة تبقى العقد في السيطرة على الشبكة، والتحقق موثوق بها. ومع ذلك، إذا كان أحد المهاجمين يسيطر على الشبكة، فلن يكون التحقق موثوقًا به. على الرغم من أن عقد الشبكة يمكنها التحقق من سجلات المعاملات بنفسها، طالما استمر المهاجم في التحكم في الشبكة، فقد يتم خداع الإصدار المبسط من طريقة التحقق من خلال سجلات المعاملات المزورة للمهاجم. إحدى الإستراتيجيات هي أن يقبل برنامج العميل التحذيرات من عقد الشبكة. عندما تكتشف عقدة الشبكة كتلة غير صالحة، يتم إصدار إنذار، وينبثق إشعار على برنامج المستخدم، لإعلام المستخدم بتنزيل الكتلة الكاملة، وتحذير المستخدم لتأكيد اتساق المعاملة. يجب أن يظل التجار الذين لديهم مدفوعات عالية التردد يرغبون في تشغيل العقد الكاملة الخاصة بهم لضمان المزيد من الأمان المستقل وتأكيدات المعاملات بشكل أسرع.

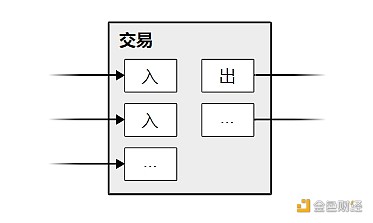

9. دمج القيم وتقسيمها

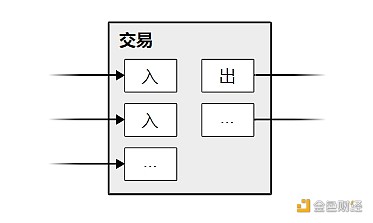

على الرغم من أنه من الممكن معالجة العملات المعدنية واحدة تلو الأخرى، إلا أنه سيكون من الصعب الحصول على سجل منفصل لكل قرش. للسماح بتقسيم القيمة ودمجها، تحتوي سجلات المعاملات على مدخلات ومخرجات متعددة. عادة، يكون هناك إما مدخل واحد من معاملة سابقة كبيرة نسبيًا، أو العديد من المدخلات من مجموعة مبالغ أصغر في نفس الوقت، وهناك مخرجان على الأكثر: أحدهما هو الدفع (مع الإشارة إلى الإيصال) إلى الدافع ) وإذا لزم الأمر، التغيير (يشير إلى الدافع).

من الجدير بالذكر أن "التفريع" لا يمثل مشكلة هنا - ما يسمى "التفريع" يعني أن معاملة واحدة تعتمد على عدة معاملات، وهذه المعاملات تعتمد على المزيد من المعاملات. ليس من الضروري أبدًا استخراج نسخة كاملة ومستقلة من تاريخ أي معاملة.

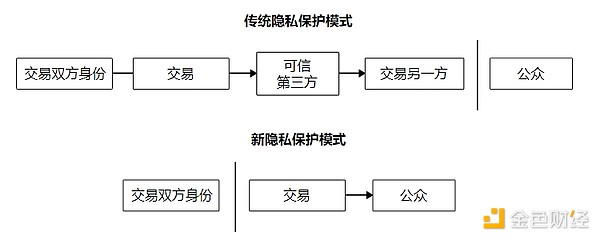

10. الخصوصية

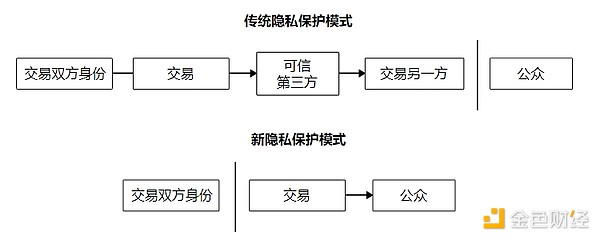

يحقق النموذج المصرفي التقليدي درجة معينة من حماية الخصوصية من خلال منع الآخرين من الوصول إلى المعلومات المتعلقة بالمتداولين والأطراف الثالثة الموثوقة. تم إلغاء هذا النهج بسبب الحاجة إلى جعل جميع سجلات المعاملات علنية. ومع ذلك، يمكن تحقيق الحفاظ على الخصوصية عن طريق قطع تدفق المعلومات في مكان آخر - عدم الكشف عن هويته بالمفتاح العام. يمكن للجمهور أن يرى أن شخص ما قام بتحويل مبلغ معين إلى شخص ما، لكن لا توجد معلومات تشير إلى شخص معين. هذا المستوى من نشر المعلومات يشبه إلى حد ما تداول سوق الأوراق المالية، حيث يتم الإعلان فقط عن وقت ومبلغ كل معاملة، ولكن لا أحد يعرف من هو على جانبي الصفقة.

هناك واحد آخر طبقة جدار الحماية. يجب على المتداولين تمكين زوج جديد من المفاتيح العامة والخاصة لكل معاملة حتى لا يتمكن الآخرون من تتبع المعاملات مرة أخرى إلى نفس المالك. لا تزال بعض المعاملات متعددة المدخلات قابلة للتتبع حتمًا لأنه يتم تحديد تلك المدخلات بالضرورة على أنها قادمة من نفس المالك. ويكمن الخطر في أنه إذا تم كشف مالك المفتاح العام، فسيتم كشف جميع المعاملات الأخرى المتعلقة به.

11. الحسابات

افترض سيناريو يحاول فيه المهاجم إنشاء سلسلة بديلة أسرع من السلسلة الصادقة. وحتى لو نجح، فإنه لا يستطيع إجراء تغييرات تعسفية على النظام، أي أنه لا يستطيع خلق قيمة من لا شيء، ولا يمكنه الحصول على أموال لم تكن ملكًا له أبدًا. لن تعتبر عقد الشبكة أبدًا معاملة غير صالحة بمثابة دفعة، ولن تقبل العقد الصادقة أبدًا كتلة تحتوي على مثل هذه الدفعة. أقصى ما يمكن للمهاجم فعله هو تعديل معاملاته الخاصة ومحاولة استعادة الأموال التي أنفقها.

يمكن وصف المنافسة بين السلسلة الصادقة والمهاجم من خلال المشي العشوائي ذي الحدين. حدث النجاح هو إضافة كتلة جديدة إلى السلسلة الصادقة، مما يزيد من ميزتها ; وحدث الفشل هو إضافة كتلة جديدة إلى سلسلة المهاجم، مما يقلل من ميزة السلسلة الصادقة .

إن احتمال تمكن المهاجم من اللحاق بالركب من الخلف يشبه مشكلة إفلاس المقامر. افترض أن المقامر الذي لديه عدد غير محدود من الرقائق يبدأ بعجز ويسمح له بالمقامرة لعدد غير محدود من المرات بهدف تعويض العجز الحالي. يمكننا حساب احتمال أن يتمكن في النهاية من سد النقص، أي احتمال أن يتمكن المهاجم من اللحاق بالسلسلة الصادقة، كما يلي:

بما أننا افترضنا أن ,q نظرًا لعدد الكتل التي يحتاج المهاجم للحاق بها ومع تزايد احتمالية النجاح، فإنها ستنخفض بشكل كبير. عندما تكون الاحتمالات ضده، إذا لم يقم المهاجم بقفزة محظوظة للأمام في البداية، فسوف يتم القضاء على فرصه في الفوز كلما تأخر أكثر.

الآن فكر في المدة التي يجب أن ينتظرها المستفيد من معاملة جديدة حتى يكون واثقًا تمامًا من أن المرسل لا يمكنه تغيير المعاملة. نفترض أن المرسل هو مهاجم، يحاول أن يجعل المتلقي يعتقد لفترة من الوقت أنه دفع المبلغ، ثم يعيد الأموال إلى نفسه. سيتم بالطبع تنبيه المستلم عند حدوث ذلك، ولكن نأمل أن يتم المرسل بحلول ذلك الوقت.

يقوم المستفيد بإنشاء زوج جديد من المفاتيح العامة والخاصة، ثم يقوم بإعلام المرسل بالمفتاح العام قبل وقت قصير من التوقيع. وهذا يمنع الموقف الذي يقوم فيه المرسل بإعداد كتلة على السلسلة من خلال الحسابات المستمرة مقدمًا، ومع وجود ما يكفي من الحظ سيكون قادرًا على تنفيذ المعاملة حتى ذلك الحين. بمجرد إرسال الدفعة، يعمل المرسل غير النزيه سرًا على سلسلة Parachain أخرى، محاولًا تضمين نسخة عكسية من المعاملة.

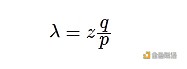

ينتظر المستفيد حتى يتم تجميع المعاملة في كتلة، ويتم إضافة كتل z لاحقًا. إنه لا يعرف بالضبط كيف يتقدم عمل المهاجم، لكنه يمكن أن يفترض أن متوسط الوقت الذي يستغرقه إنشاء الكتل الصادقة في كل كتلة؛ يتبع التقدم المحتمل للمهاجم توزيع بواسون، وقيمته المتوقعة هي:

< p>

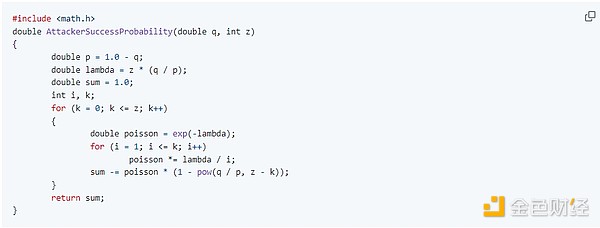

لحساب أن المهاجم يمكنه لا نزال نلحق بالركب، نحتاج إلى مضاعفة الكثافة الاحتمالية لتوزيع Paisson لعدد الكتل التي يحتاج المهاجم للحاق بها في احتمالية القدرة على اللحاق إذا كان عدد الكتل خلفه هو:

< p>

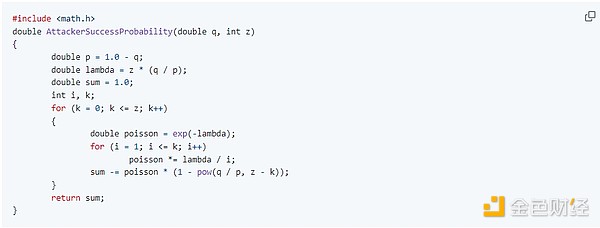

التحويل إلى برنامج لغة C...< /p>

الحصول على بعض النتائج، نحن يمكن أن نرى أن الاحتمال يزداد بشكل كبير مع z Drop:

إذا كانت P أقل من 0.1%...

12. الخلاصة

لقد اقترحنا نظام معاملات إلكتروني لا يعتمد على الثقة؛ ونقطة البداية هي إطار عمل مشترك يستخدم التوقيعات الرقمية. على الرغم من أنه يوفر والسيطرة القوية على الملكية، لا يمكنها تجنب الإنفاق المزدوج. من أجل حل هذه المشكلة، نقترح شبكة نظير إلى نظير باستخدام آلية إثبات العمل لتسجيل سجل المعاملات العامة، طالما أن العقد الصادقة يمكنها التحكم في غالبية قوة حوسبة وحدة المعالجة المركزية، فمن المستحيل ذلك المهاجمين للتلاعب بنجاح بالنظام بناءً على قوة الحوسبة وحدها. تكمن قوة هذه الشبكة في بساطتها غير المنظمة. يمكن أن تعمل العقد في وقت واحد في نفس الوقت مع القليل من التنسيق. ولا تحتاج حتى إلى تحديدها، لأن مسار الرسالة لا يتم تحديده بواسطة وجهة محددة؛ بل تحتاج الرسالة فقط إلى النشر على أساس أفضل جهد. يمكن للعقد أن تأتي وتذهب بحرية، وعندما تنضم مرة أخرى، فإنها تحتاج فقط إلى قبول سلسلة إثبات العمل كدليل على ما حدث أثناء عدم اتصالها بالإنترنت. إنهم يصوتون من خلال قوة حوسبة وحدة المعالجة المركزية الخاصة بهم ويعبرون عن قبولهم للمعاملات الصحيحة عن طريق إضافة كتل صالحة جديدة إلى السلسلة بشكل مستمر ورفض الكتل غير الصالحة. يمكن تنفيذ أي قواعد ومكافآت ضرورية من خلال آلية الإجماع هذه.

المراجع

b-money Dai Wei (1998-11-01) < a href=" http://www.weidai.com/bmoney.txt">http://www.weidai.com/bmoney.txt

- < p>تصميم خدمة ختم زمني آمنة مع الحد الأدنى من متطلبات الثقة هنري ماسياس، كزافييه سيريت أفيلا، جان جاك كويسكواتر الندوة العشرون حول نظرية المعلومات في البنلوكس (1999-05) http://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1 1.13.6228< /a>

كيفية وضع ختم زمني على مستند رقمي ستيوارت هابر، دبليو سكوت ستورنيتا Journal of Cryptology (1991) https://doi.org/cwwxd4 DOI: 10.1007/bf00196791

تحسين كفاءة وموثوقية ختم الوقت الرقمي ديف باير، ستيوارت هابر، دبليو. سكوت ستورنيتا التسلسلات II (1993 ) < a href="https://doi.org/bn4rpx">https://doi.org/bn4rpx DOI: 10.1007/978-1-4613-9323-8_24

الأسماء الآمنة لسلاسل البت ستيوارت هابر ، دبليو سكوت ستورنيتا وقائع مؤتمر ACM الرابع حول أمن الكمبيوتر والاتصالات - CCS '97(1997) https ://doi.org/dtnrf6 DOI: 10.1145/266420.266430 < /p>< /li>

Hashcash - إجراء مضاد لرفض الخدمة آدم باك (2002-08-01) http://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.15.8

-

بروتوكولات أنظمة تشفير المفتاح العام رالف سي. ميركل ندوة IEEE لعام 1980 حول الأمن والخصوصية(1980-04) https://doi.org/bmvbd6 DOI: 10.1109/sp.1980.10006

مقدمة لنظرية الاحتمالية وتطبيقاتها وليام فيلر جون وايلي وأولاده (1957) https://archive.org/details/AnIntroductionToProbabilityTheoryAndItsApplicationsVolume1

Anais

Anais