إن الحوادث الأمنية ليست غير شائعة في مجال التمويل التقليدي، بل إنها أكثر شيوعا في دائرة العملات المجهولة التي تشبه الغابة المظلمة.

تشير البيانات إلى أنه في شهر مايو الماضي وحده، وقع 37 حادثًا أمنيًا نموذجيًا في دائرة التشفير، وبلغ حجم الخسائر 154 مليون دولار أمريكي، بزيادة قدرها 52.5 تقريبًا ٪ من ابريل.

في 3 يونيو، وقع حادثان أمنيان مرة أخرى. والأمر المختلف قليلاً عن الحوادث الأخرى هو أن كلا الحادثين مرتبطان بتبادلات كبيرة، كما أن العملية غريبة جدًا ولكن في نهاية القصة هناك بعض الناس سعداء والبعض الآخر قلقون.

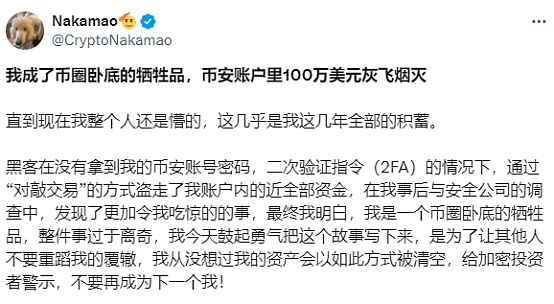

في 3 يونيو، انتشر مقال طويل نشره مستخدم يُدعى Nakamao على منصة X، حيث ذكر في المقال "لقد أصبحت ضحية من دائرة العملة، تم مسح مليون دولار من حساب Binance." في السرد، بدأت سرقات القراصنة الواحدة تلو الأخرى.

يقال أنه في 24 مايو، كان ناكاماو لا يزال في طريقه إلى العمل، وكانت جميع معدات الاتصال لا تزال موجودة، ولكن في هذه الخلفية التي تبدو مضمونة، ومع ذلك وبدون الحصول على كلمة مرور حساب Binance وتعليمات التحقق بخطوتين (2FA)، استخدم المتسلل المعاملة غير المتوقعة لسرقة جميع الأموال الموجودة في الحساب.

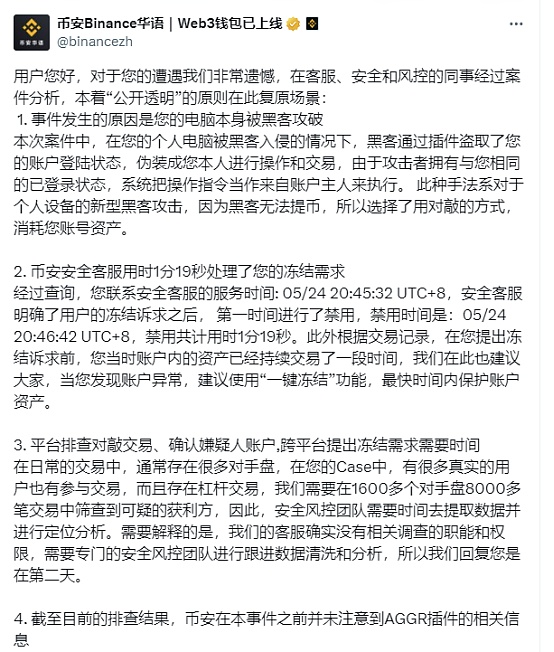

باختصار، يقوم تداول الأزواج بإجراء معاملات كبيرة في أزواج تداول ذات سيولة شحيحة، ويستخدم الشراء على نطاق واسع من قبل الطرف التجاري لتولي عملية بيع حساب الهاكر. وأخيرا، يستخدم الطرف الآخر طريقة معينة العملة البديلة: يحصل المشتري على أموال فعلية أو عملات مستقرة، بينما يتولى المشتري ملكية العملة البديلة من البائع. هذا النوع من السرقة ليس نادرًا في البورصات، ففي عام 2022، تعرضت FTX لسرقة ما يصل إلى 6 ملايين دولار أمريكي بسبب تسرب 3commas API KEY. وفي ذلك الوقت، استخدمت SBF إمكاناتها في الأوراق النقدية لتسوية الأمر . منذ ذلك الحين، قامت Binance أيضًا بإجراء معاملات واسعة النطاق. لكن شر هذا النموذج هو أنه بالنسبة للبورصات ذات التحكم الضعيف في المخاطر، فهو مجرد سلوك تجاري عادي ولا توجد سرقة غير طبيعية.

في هذه الحالة، تم اختيار QTUM/BTC وDASH/BTC وPYR/BTC وENA/USDC وNEO/USDC للاستفادة من المبالغ الكبيرة للمستخدمين وارتفعت مشتريات الصندوق بأكثر من 20%. ولم يكن المستخدمون على علم بجميع عمليات الهاكر، ولم يجدوا أي خلل حتى قاموا بالتحقق من معلومات حساباتهم بعد أكثر من ساعة.

وفقًا لرد شركة الأمن، يتلاعب المتسللون بحسابات المستخدمين عن طريق الاستيلاء على ملفات تعريف الارتباط على الويب. ببساطة، يستخدمون البيانات الطرفية المحفوظة على صفحة الويب. لإعطاء مثال نموذجي، عندما ندخل إلى واجهة معينة على الإنترنت، لا نحتاج إلى حساب وكلمة مرور لتسجيل الدخول، لأنه تم ترك الوصول التاريخي والسجلات الافتراضية من قبل.

قد يكون سبب ما حدث هو إهمال المستخدم، إلا أن الأمر أصبح أكثر غرابة بعد ذلك. بعد السرقة، اتصل ناكاماو على الفور بالعميل والمؤسس المشارك لـ Binance He Yi، وسلم UID إلى فريق الأمان، على أمل تجميد أموال المتسلل في وقت قصير. ومع ذلك، استغرق موظفو Binance ما يصل إلى يوم لإخطار Kucoin وGate. وبدون أي مفاجأة، اختفت أموال المتسلل منذ فترة طويلة. علاوة على ذلك، استخدم المتسلل حسابًا واحدًا فقط ولم يفرق الحساب قبل الانسحاب من Binance بأمان أموال. خلال العملية برمتها، لم يتلق المستخدم أي تذكيرات أمنية فحسب، بل الأمر الأكثر إثارة للسخرية هو أنه نظرًا للمعاملة الكبيرة، أرسلت Binance بالفعل دعوة عبر البريد الإلكتروني إلى صانع السوق الفورية في اليوم الثاني.

في المراجعة اللاحقة، ظهر مكون إضافي متوسط المستوى لـ Chrome Aggr في مجال رؤية ناكاماو مرة أخرى. يُستخدم هذا البرنامج الإضافي لعرض مواقع ويب بيانات السوق، ووفقًا لوصف الشخص المسروق، فقد رأى أن العديد من KOLs في الخارج كانوا يروجون له لعدة أشهر، لذلك قام بتنزيله لتلبية احتياجاته الخاصة.

للقيام ببعض العلوم البسيطة هنا، يمكن للمكون الإضافي بالفعل إجراء عمليات متعددة، من الناحية النظرية، لا يمكنه فقط تسجيل الدخول إلى المعاملات من خلال الملحقات الضارة الحساب، والوصول إلى معلومات حساب المستخدم للمعاملات، وسحب الأموال وتعديل إعدادات الحساب. السبب الأساسي هو أن المكون الإضافي نفسه لديه وظائف متعددة مثل الوصول الشامل للأذونات، وتشغيل طلبات الشبكة، والوصول إلى مساحة تخزين المتصفح، وتشغيل الحافظة. قوي > .

بعد اكتشاف وجود مشكلة في المكون الإضافي، عثر ناكاماو على KOL على الفور للاستفسار، وحذر KOL لإعلام المستخدمين بإلغاء تنشيط المكون الإضافي- في، ولكن بشكل غير متوقع، كان الارتداد هنا في لحظة، تم إدراج Binance. وفقًا للبيان الأولي لناكاماو، كانت Binance على علم بمشكلة المكون الإضافي من قبل، وحدثت حالة مماثلة في مارس من هذا العام، وتتبعت Binance أيضًا المتسلل بعد ذلك، أو فشلت في الإخطار بتعليق المنتج في الوقت المناسب لتجنب ذلك لتنبيه الثعبان، كما سُمح لـ KOL بمواصلة الاتصال مع المتسللين، وفي هذه المرحلة، أصبح ناكاماو الضحية التالية.

يمكنك تسجيل الدخول وإجراء المعاملات باستخدام ملفات تعريف الارتباط فقط. يجب أن تكون هناك مشكلات معينة في آلية Binance، ولكن الحادث نفسه كان في الواقع بسبب إهمال المستخدم وأصبحت المساءلة مشكلة صعبة.

من المؤكد أن استجابة Binance بعد ذلك تسببت في ضجة في السوق. بالإضافة إلى مراجعة الحساب الرسمية التي تفيد بأن السبب كان هجوم قراصنة، لم تلاحظ Binance المعلومات ذات الصلة حول المكون الإضافي AGGR، وفي مجموعة WeChat، علق He Yi أيضًا على الحادث، "هذا هجوم لا يهم أين تم اختراق جهاز الكمبيوتر الخاص بالمستخدم، إنه أمر سيء للغاية حتى أن الآلهة لا تستطيع حفظه، ولا يمكن لـ Binance تعويض المستخدمين عن اختراق أجهزتهم :center">

من الواضح أن ناكاماو لا يمكنه قبول عمليات Binance ويعتقد ذلك فشلت Binance في فعل أي شيء فيما يتعلق بالتحكم في المخاطر، وقد أوضحت KOL أنه تم التأكيد على أنه تم ذكر المكون الإضافي لفريق Binance، كما تم الاشتباه في عدم قيام Binance بالإبلاغ عنه. مع استمرار الرأي العام في التخمر، ردت Binance أيضًا مرة أخرى بأنها ستتقدم بطلب للحصول على مكافأة كتعليقات للمستخدمين للإبلاغ عن المكونات الإضافية الضارة.

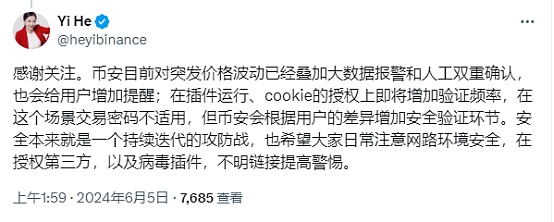

اعتقدت أن الأمر قد وصل إلى نهايته، ولكن من المثير للاهتمام أن الحادث اتخذ منعطفًا آخر في 5 يونيو. أصدر ناكاماو مرة أخرى اعتذارًا عامًا إلى Binance على عنوان URL الخاص بـ >aggr.trade أيضًا في 12 مايو، وليس في مارس كما ذكرنا سابقًا. بالإضافة إلى ذلك، KOL ليس وكيلًا سريًا لـ Binance. يركز الاتصال بين KOL وBinance على مشكلات الحساب، وليس مشكلات المكونات الإضافية.

سواء كانت هذه الملاحظات صحيحة أم خاطئة، يمكن ملاحظة أن الموقف قد تغير 180 درجة، من الصراخ بسبب خيبة الأمل إلى الصراخ بسبب خيبة الأمل. ومن المؤكد أن Binance قامت بتعويضها عن طريق الاعتذار العلني، لكن المبلغ الدقيق للتعويض غير معروف. <span Yes'; https://img.jinse.cn/7237783_image3.png">

من ناحية أخرى، وبالصدفة، في 3 يونيو، بالإضافة إلى Binance، OKX أيضًا لقد تأثر ذلك. قال أحد مستخدمي OKX في المجتمع إن حسابه قد تمت سرقته عن طريق تغيير الوجه بواسطة الذكاء الاصطناعي، وتم تحويل 2 مليون دولار أمريكي في الحساب، وفقًا لوصف المستخدم، كان سبب سرقة حسابه متعلقًا بـ لا علاقة لهويته الشخصية بالتسريب، لكن المتسلل نقر على كلمة المرور المنسية عن طريق تسجيل الدخول إلى حساب البريد الإلكتروني، وقام في نفس الوقت بإنشاء بطاقة هوية مزيفة وفيديو بتقنية الذكاء الاصطناعي لتغيير الوجه، وتجاوز جدار الحماية، وقام بتغيير المزيد. رقم الهاتف المحمول وعنوان البريد الإلكتروني وموثق Google، ثم في 24 ساعة، تمت سرقة جميع أصول الحساب

على الرغم من عدم سرقة الفيديو كما رأينا، من بيان المستخدم، من المحتمل جدًا أن يكون الفيديو المُركب بالذكاء الاصطناعي سيئًا للغاية، ولكن على الرغم من ذلك، لا يزال نظام التحكم في المخاطر OKX معطلاً، لذلك يعتقد المستخدم أن OKX كانت مسؤولة أيضًا ويأمل أن تتمكن OKX من ذلك تعويض أمواله بالكامل ولكن في الواقع، إذا تم تحليلها بعناية، يجب أن يكون مرتكب الجريمة على دراية بالمستخدم ويفهمه، ويمكن الحكم على عادات المستخدم ورصيد الحساب بأنه أحد معارفه الذي ارتكب الجريمة لديه صديق لا ينفصل عنه وفقًا للظروف العادية، ولن تقوم OKX بتعويض هذا المستخدم في الوقت الحالي، وقد تم إبلاغ الشرطة عن هذا المستخدم بخطط متابعة التعويض من خلال الشرطة

ردًا على هذين الحادثين، تمت مناقشة هذا أيضًا على نطاق واسع في مجتمع العملات المشفرة بالطبع، من منظور أمني. على الرغم من أن العديد من الأشخاص يؤكدون على أن الحراسة الذاتية للمحافظ لها سيطرة مطلقة فيما يتعلق بالأصول، يتعين عليهم أن يعترفوا بأن التبادلات أكثر أمانًا من السيطرة الشخصية. والجوهر هو أن البورصة لديها على الأقل طرف ثالث مباشر يمكن الاتصال به والاتصال به، وبغض النظر عن النتيجة، فإن الأطراف الثلاثة ستشارك على الأقل في العملية التحقيق، وإذا تم الاتصال بشكل صحيح، فقد يحصلون أيضًا على تعويض مثل الضحايا المذكورين أعلاه، ومع ذلك، إذا سُرقت المحفظة المستضافة ذاتيًا، فلا توجد منظمة تقريبًا يمكنها تحمل اللوم > p>

ومع ذلك، فمن الملح تحسين أمان البورصات الحالية، حيث تتحكم منصات التداول الكبيرة في أصول معظم المستخدمين، ومن الصعب استرداد الأصول المشفرة وتكون أكثر أمانًا يجب أن تؤخذ على محمل الجد. في استخدام التمويل التقليدي، يجب عليك إعادة إدخال كلمة المرور الخاصة بك في كل مرة تقريبًا لمنع التحكم في الحساب، وعادةً ما تكون هناك حاجة إلى طرق تحقق إضافية عند تحويل الأموال أنه يجب إضافة منصة التداول باستخدام وظيفة قفل كلمة المرور، تتم إضافة التحقق 2FA قبل المعاملات، ويجب إعادة إدخال التحقق بعد تغيير عنوان IP. أو يمكن اعتماد التحقق من MPC للأمان متعدد الأطراف لتحقيق اللامركزية في كلمات المرور و تحسين الأمان من خلال التضحية بتجربة المستخدم. ومع ذلك، يعتقد بعض المستخدمين أن التحقق المتكرر أمر تافه للغاية بالنسبة للمعاملات عالية التكرار ومن الصعب أن يكون ممكنًا.

رد He Yi أيضًا على هذا قائلاً: "في الوقت الحالي، تم فرض إنذارات البيانات الضخمة والتأكيدات المزدوجة اليدوية على تقلبات الأسعار المفاجئة، وستتم أيضًا إضافة تذكيرات للمستخدمين؛ سيتم زيادة تكرار التحقق لتشغيل المكونات الإضافية وتفويض ملفات تعريف الارتباط في هذا السيناريو، لا تكون كلمة مرور المعاملة قابلة للتطبيق، لكن Binance سيزيد من رابط التحقق الأمني وفقًا لاختلافات المستخدمين

العودة إلى نقطة البداية، من حادثتين، يبدو أن المستخدمين بحاجة أيضًا إلى إيلاء اهتمام وثيق لها، وتعزيز وعيهم الأمني، ومحاولة استخدام معدات مستقلة تمامًا للعمليات على أساس التنسيب اللامركزي للأصول يوصى باستخدام المصادقة اللامركزية، وعدم التركيز على الراحة، وتجنب إعداد مصادقة حية وخالية من كلمات المرور، واستخدام المكونات الإضافية بحذر، وبالنسبة للأصول الكبيرة، استخدم محافظ الأجهزة للتخزين.

بعد كل شيء، تختلف الأصول المشفرة عن الأصول المادية، حيث يمكن للكيانات على الأقل تتبعها، في حين تكاد تكون سرقة الأصول المشفرة مستحيل بسبب القيود التنظيمية ومن الصعب الحصول على تعويض لاحق وحتى رفع دعوى.

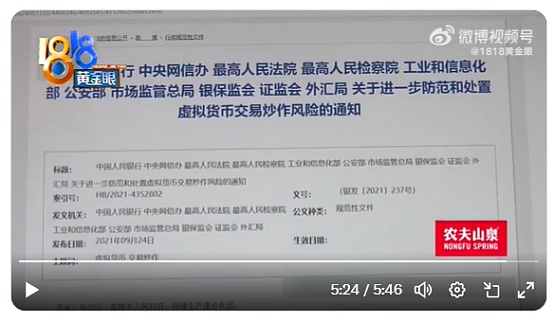

هذا النوع من الحالات ليس نادرًا. ظهر مثال نموذجي في تقرير GoldenEye الأخير لعام 1818. اكتشف الضحية، السيد تشو، "تشينغ تشيكي"، رئيس شركة Zhihu الذي ادعى أنه جمع عشرات الملايين من الدولارات من خلال المضاربة على العملات، وكان يأمل في متابعته لكسب المال من خلال المضاربة على العملات. وبعد التفاوض بين الاثنين، وقعا عقدًا لتحقيق التعاون لتقاسم الأرباح، وكان من الواضح أن 70% من الأرباح مملوكة لشركة Cheng Qiqi و30% يحتفظ بها السيد Zhu. إذا كانت هناك خسارة، فسيحتفظ بها الطرفان تتحمل 50% أثناء المعاملة، السيد تشو فقط لعمليات المتابعة، جميع حقوق ملكية الحساب في يديك.

مثل هذه الحصة من الأرباح المرتفعة، والتي تبدو عقدًا جديرًا بالثقة، لا تحقق نتائج جديرة بالثقة. بعد تحقيق ربح صغير في البداية، قام الضحية بزيادة استثماره في الرقائق تحت شعار "التعويض الكامل عن التصفية" الذي يضمنه Cheng Qiqi، واستخدم أصلًا مقترضًا قدره 600000 ورافعة مالية 100 مرة لتقصير ETH أخيرًا ومع صعود ETH، خسر الضحية كل أمواله.

من الواضح أنه من الصعب رفع قضية في هذه الحالة لأن جميع العمليات تمت من قبل أفراد ولم يكن هناك أي احتيال أو سلوك قسري لا يمكن للشرطة والمراسل إلا أن يؤكدوا أنه وفقًا لقوانين ولوائح بلدنا، فإن معاملات العملة الافتراضية ليست محمية وتنطوي على مخاطر عالية، لذا كن يقظًا وما إلى ذلك.

في النهاية، أجرى السيد تشو نهاية سخيفة بتعبير حزين وبريء.

على أية حال، أود أن أذكر المشاهدين الذين يشاركون في المعاملة مرة أخرى أنه في أي مجال مالي،حتى في دائرة التشفير، يعد هذا أمرًا بطبيعتها، في قطاع يضحي بجزء من أمنه للحصول على أرباح وحرية عالية، يكون الأمن أكثر أهمية بكثير من الكفاءة أو الربحية، وقد يكون هذا أحد الأسباب التي تجعل ما يسمى بعالم التشفير اللامركزي من الصعب ترك المركزية.

في نهاية المطاف، هذه هي الطبيعة البشرية. الجميع يريد أن يقول شخص ما الحقيقة، وبغض النظر عن مقدار المال الذي يكسبونه، فإنهم ليسوا على استعداد لصنع ملابس زفاف للآخرين.

Wilfred

Wilfred

Wilfred

Wilfred JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance cryptopotato

cryptopotato Bitcoinist

Bitcoinist