الخلفية

في الإصدار السابق من دليل تجنب الأخطاء الأمنية لـ Web3، نحن شرح بشكل أساسي المعرفة ذات الصلة بالتصيد الاحتيالي متعدد التوقيع، بما في ذلك آلية التوقيع المتعدد، وأسباب التوقيع المتعدد وكيفية تجنب التوقيع المتعدد الضار في المحفظة. في هذا الموضوع، سنشرح طريقة تسويق تعتبر فعالة في كل من الصناعات التقليدية ومجال التشفير - airdrop.

يمكن أن تنقل عمليات الإسقاط الجوي المشاريع من الغموض إلى أعين الجمهور في فترة زمنية قصيرة، وتتراكم قاعدة مستخدمين بسرعة، وتزيد من تأثير السوق. عندما يشارك المستخدمون في مشروع Web3، يحتاجون إلى النقر على الروابط ذات الصلة والتفاعل مع فريق المشروع للحصول على رموز الإسقاط الجوي. ومع ذلك، بدءًا من مواقع الويب عالية التقليد إلى الأدوات ذات الأبواب الخلفية، قام المتسللون بالفعل بوضع الفخاخ في أعلى وأسفل عملية الإسقاط الجوي. للمستخدمين. لذلك، في هذا العدد، سنشرح المخاطر ذات الصلة من خلال تحليل بعض عمليات الاحتيال النموذجية للإسقاط الجوي ومساعدة الجميع على تجنب المخاطر.

ما هو الإيردروب

حفلة مشروع Web3 من أجل زيادة المشاريع لزيادة الشعبية وتحقيق تراكم المستخدمين الأوائل، غالبًا ما يتم توزيع الرموز المميزة على عناوين محفظة محددة مجانًا. بالنسبة لجانب المشروع، هذه هي الطريقة الأكثر مباشرة لاكتساب المستخدمين. وفقًا لطريقة الحصول على الإنزالات الجوية، يمكن عادةً تقسيم الإنزالات الجوية إلى الفئات التالية:

نوع المهمة: إكمال المهام الموكلة من قبل طرف المشروع، مثل إعادة التوجيه والإعجابات وما إلى ذلك.

تفاعلية: عمليات كاملة مثل استرداد الرموز المميزة وإرسال/استلام الرموز المميزة والسلسلة المشتركة.

نوع الإمساك: احتفظ بالرموز المميزة التي حددها طرف المشروع للحصول على رموز الإنزال الجوي.

نوع التعهد: من خلال التعهد بعملة واحدة أو مزدوجة، وتوفير السيولة أو الإقفال طويل الأجل للحصول على رموز airdrop.

المخاطر عند تلقي الإنزالات الجوية

عملية احتيال airdrop المزيفة

يمكن تقسيم هذا النوع من عملية الاحتيال إلى الأنواع التالية: < /p>

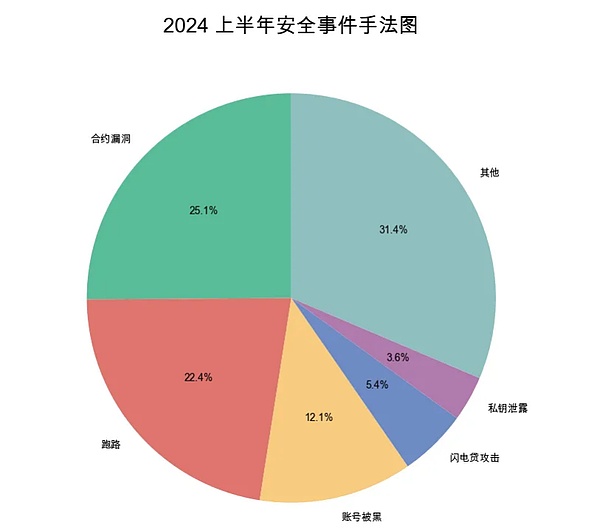

1. سرق المتسللون الحساب الرسمي لفريق المشروع لنشر أخبار إسقاط جوي مزيفة. يمكننا غالبًا رؤية تذكيرات أمنية على منصات المعلومات تقول "تم اختراق حساب X أو حساب Discord لمشروع معين. ويُنصح المستخدمون بعدم النقر فوق روابط التصيد التي ينشرها المتسللون". وفقًا لبيانات من تقرير SlowMist للنصف الأول من عام 2024 بشأن أمن blockchain ومكافحة غسيل الأموال، في النصف الأول من عام 2024 وحده، كان هناك 27 حادثة اختراق لحسابات فريق المشروع. ينقر المستخدمون على هذه الروابط بناءً على ثقتهم في الحسابات الرسمية ويتم توجيههم إلى مواقع التصيد الاحتيالي المتخفية في صورة عمليات إسقاط جوي. بمجرد إدخال المفتاح الخاص/عبارة التذكير على موقع التصيد الاحتيالي أو الحصول على الأذونات ذات الصلة، يمكن للمتسللين سرقة أصول المستخدم.

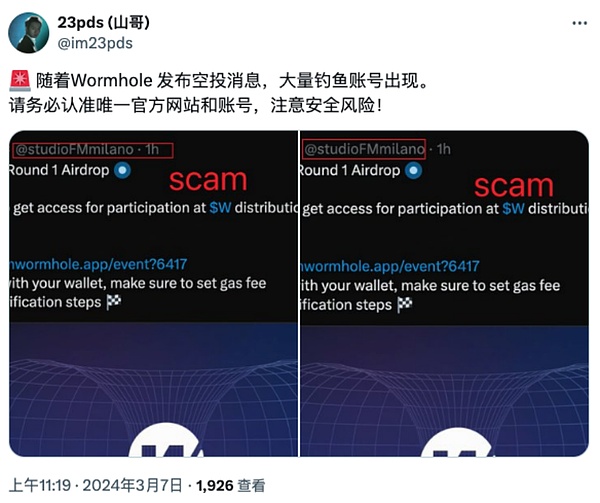

2. يستخدم المتسللون حسابات فريق المشروع عالية التقليد لترك رسائل في منطقة التعليق بالحساب الحقيقي الرسمي لفريق المشروع، ونشر أخبار حول تلقي عمليات إسقاط جوي، وحث المستخدمين على النقر فوق روابط التصيد الاحتيالي. لقد قام فريق أمان SlowMist سابقًا بتحليل هذا النوع من التقنيات وطرح إجراءات مضادة، راجع أطراف المشروع الحقيقية والمزيفة |. كن حذرًا من التصيد الاحتيالي للحسابات عالية التقليد في منطقة التعليقات بالإضافة إلى ذلك، بعد أن يقوم طرف المشروع الحقيقي بإصدار أخبار airdrop، سيتابع المتسللون عن كثب استخدام حسابات تقليد عالية على منصات التواصل الاجتماعي لنشر عدد كبير من التحديثات التي تحتوي على روابط تصيدية، حيث يقوم العديد من المستخدمين بتثبيت تطبيقات مزيفة أو فتح مواقع تصيدية لإجراء عمليات ترخيص التوقيع دون تحديد دقيق.

(https://x.com/im23pds/status/1765577919819362702)

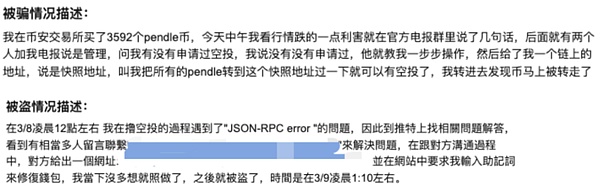

3. النوع الثالث من الاحتيال هو أكثر كراهية، وهو كاذب تمامًا يتربصون في مجموعات مشروع Web3 ويختارون المستخدمين المستهدفين لهجمات الهندسة الاجتماعية، وفي بعض الأحيان يستخدمون عمليات الإنزال الجوي كطعم "لتعليم" المستخدمين نقل الرموز المميزة كما هو مطلوب للحصول على عمليات الإنزال الجوي. يُنصح المستخدمون بتوخي الحذر وعدم الثقة بسهولة في "خدمة العملاء الرسمية" التي تتصل بك بشكل نشط أو مستخدمي الإنترنت الذين "يعلمونك" كيفية العمل. من المرجح أن يكون هؤلاء الأشخاص محتالين، فأنت تريد فقط الحصول على إسقاط جوي، لكنك ستفعل ذلك تكبد خسائر فادحة.

رموز الإنزال الجوي "المجانية"

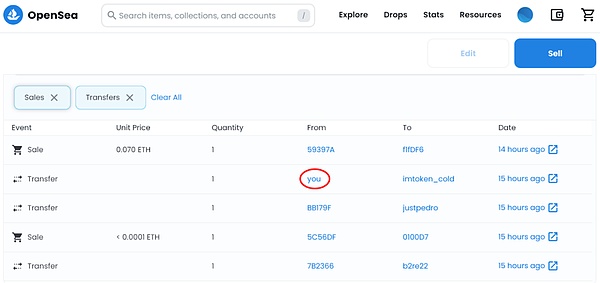

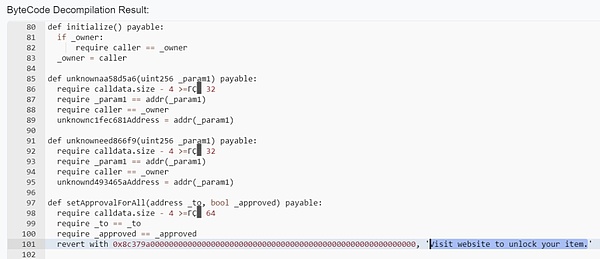

كما ذكرنا في البداية، غالبًا ما يحتاج المستخدمون إلى إكمال مهام معينة للحصول على الإنزال الجوي. دعنا انظر بعد ذلك إلى حالة "منح" رموز المستخدم مجانًا. سيقوم المتسللون بإسقاط الرموز المميزة التي ليس لها قيمة حقيقية لمحافظ المستخدمين. يرى المستخدمون هذه الرموز وقد يحاولون التفاعل معها، مثل النقل أو العرض أو التداول في البورصات اللامركزية. ومع ذلك، قمنا بإجراء هندسة عكسية للعقد الذكي لـ Scam NFT ووجدنا أنه عند محاولة تقديم طلب أو نقل Scam NFT، فإنه سيفشل، ثم ستظهر رسالة خطأ "قم بزيارة موقع الويب لفتح العنصر الخاص بك"، مما يحث المستخدمين على قم بزيارة أحد مواقع التصيد الاحتيالي.

إذا قام المستخدم بزيارة موقع التصيد الاحتيالي مسترشدًا بـ Scam NFT ، قد يقوم المتسللون بتنفيذ العمليات التالية:

"شراء" NFTs قيمة على دفعات مقابل صفر يوان راجع تحليل التصيد الاحتيالي لـ NFT "شراء صفر يوان"

إزالة ترخيص الموافقة أو التصريح العالي. -توقيع الرمز المميز

خذ الأصول الأصلية

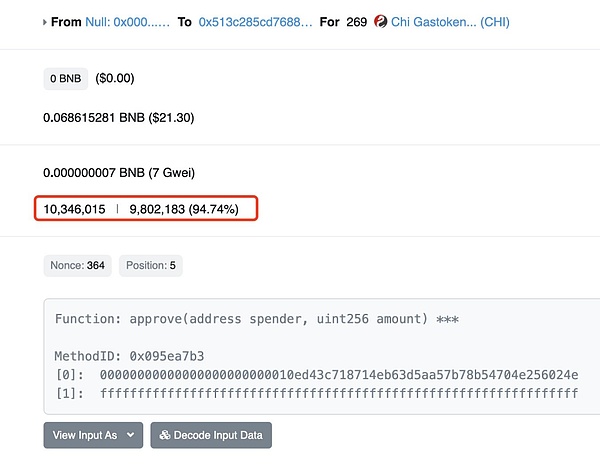

دعونا بعد ذلك نلقي نظرة على كيفية سرقة المتسللين لرسوم الغاز الخاصة بالمستخدمين من خلال عقد ضار مصمم جيدًا.

أولاً، أنشأ المتسللون عقدًا ضارًا يسمى GPT (0x513C285CD76884acC377a63DC63A4e83D7D21fb5) على BSC لجذب المستخدمين للتفاعل عن طريق إسقاط الرموز المميزة.

عندما يتفاعل المستخدم مع العقد الضار، يكون هناك طلب للموافقة على العقد لاستخدام الرموز المميزة في المحفظة. إذا وافق المستخدم على الطلب، فسيؤدي العقد الضار تلقائيًا إلى زيادة حد الغاز بناءً على الرصيد الموجود في محفظة المستخدم، مما سيؤدي إلى استهلاك المعاملات اللاحقة لمزيد من رسوم الغاز.

للاستفادة من حد الغاز المرتفع الذي يوفره المستخدم، يستخدم العقد الضار الغاز الزائد لسك رموز CHI (يمكن استخدام رموز CHI لتعويض الغاز) . بعد أن يقوم العقد الضار بتجميع كمية كبيرة من رموز CHI، يمكن للمتسلل حرق رموز CHI للحصول على تعويض الغاز الذي يتم إرجاعه عند تدمير العقد.

(https://x.com/SlowMist_Team/status/1640614440294035456)

وبهذه الطريقة، يستخدم المتسللون بذكاء رسوم الغاز الخاصة بالمستخدم لأنفسهم للقيام بذلك لتحقيق الربح، قد لا يدرك المستخدمون أنهم دفعوا رسوم غاز إضافية. اعتقد المستخدمون أن بإمكانهم تحقيق الربح من خلال بيع رموز الإسقاط الجوي، ولكن بدلاً من ذلك تمت سرقة أصولهم الأصلية.

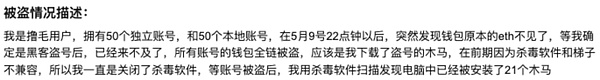

أدوات ذات أبواب خلفية

(https://x.com/evilcos/status/1593525621992599552)

أثناء تلقي عمليات الإنزال الجوي، يحتاج بعض المستخدمين إلى تنزيل المكونات الإضافية مثل الترجمة أو الاستعلام عن ندرة الرموز المميزة، ويعتبر أمان هذه المكونات الإضافية موضع شك، وبعض المستخدمين تنزيل المكونات الإضافية لم يكن يتم تنزيلها من القنوات الرسمية في ذلك الوقت، مما زاد بشكل كبير من إمكانية تنزيل المكونات الإضافية من خلال أبواب خلفية.

بالإضافة إلى ذلك، لاحظنا أيضًا أن هناك خدمات تبيع نصوصًا برمجية للإسقاط الجوي عبر الإنترنت، وتدعي أن التفاعلات المجمعة التلقائية يمكن إكمالها عن طريق تشغيل البرامج النصية، ولكن يبدو ذلك فعالاً للغاية يرجى ملاحظة أن تنزيل البرنامج النصي الذي لم تتم مراجعته والتحقق منه يعد أمرًا محفوفًا بالمخاطر للغاية، حيث لا يمكنك التأكد من أصل البرنامج النصي ووظيفته الحقيقية. قد تحتوي البرامج النصية على تعليمات برمجية ضارة، وتشمل التهديدات المحتملة سرقة المفاتيح الخاصة/عبارات التذكير أو إجراء عمليات أخرى غير مصرح بها. علاوة على ذلك، لم يقوم بعض المستخدمين بتثبيت برامج مكافحة الفيروسات أو إيقاف تشغيلها عند إجراء أنواع ذات صلة من العمليات المحفوفة بالمخاطر، مما أدى إلى الفشل في اكتشاف أحصنة طروادة في أجهزتهم في الوقت المناسب، مما أدى إلى حدوث أضرار.

الملخص

في هذا الدليل، نشرح بشكل أساسي المخاطر في المجال الجوي من خلال تحليل عمليات الاحتيال، وتستخدم العديد من المشاريع الآن عمليات الإنزال الجوي كوسيلة أداة التسويق يمكن للمستخدمين تقليل احتمالية تلف الأصول أثناء عملية الإسقاط الجوي من خلال اتخاذ التدابير التالية:

التحقق متعدد الأطراف. عند زيارة موقع airdrop، يرجى التحقق من عنوان URL بعناية. يمكنك تأكيد ذلك من خلال الحساب الرسمي للمشروع أو قناة الإعلان. يمكنك أيضًا تثبيت مكون إضافي لمنع مخاطر التصيد (مثل Scam Sniffer) للمساعدة في تحديد مواقع التصيد الاحتيالي.

تصنيف المحفظة، المحفظة المستخدمة لتلقي عمليات الإنزال الجوي تخزن كميات صغيرة من الأموال، ومبالغ كبيرة من يتم وضع الأموال في المحفظة الباردة.

كن يقظًا بشأن الرموز المميزة للإسقاط الجوي المستلمة من مصادر غير معروفة ولا تقم بإجراء التفويض بسهولة/ عملية التوقيع.

انتبه للتحقق مما إذا كان حد الغاز للمعاملة مرتفعًا بشكل غير طبيعي.

استخدم برامج مكافحة الفيروسات المعروفة، مثل Kaspersky وAVG وما إلى ذلك، واستمر في ذلك. تشغيل الحماية في الوقت الحقيقي، وتحديث أحدث قاعدة بيانات للفيروسات في أي وقت.

JinseFinance

JinseFinance

JinseFinance

JinseFinance WenJun

WenJun JinseFinance

JinseFinance JinseFinance

JinseFinance Miyuki

Miyuki Xu Lin

Xu Lin Edmund

Edmund Huang Bo

Huang Bo Joy

Joy Ftftx

Ftftx